Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

L'approccio consigliato per autenticare un'app ospitata in Azure in altre risorse di Azure consiste nell'usare un'identità gestita . Questo approccio è supportato per la maggior parte dei servizi di Azure, incluse le app ospitate nel servizio app di Azure, nelle app di Azure Container e nelle macchine virtuali di Azure. Altre informazioni sulle diverse tecniche e approcci di autenticazione sono disponibili nella pagina di panoramica dell'autenticazione . Nelle sezioni successive si apprenderà quanto descritto di seguito:

- Concetti essenziali relativi all'identità gestita

- Come creare un'identità gestita assegnata dal sistema per l'app

- Come assegnare ruoli all'identità gestita assegnata dal sistema

- Come eseguire l'autenticazione usando l'identità gestita assegnata dal sistema dal codice dell'app

Concetti essenziali relativi all'identità gestita

Un'identità gestita consente all'app di connettersi in modo sicuro ad altre risorse di Azure senza usare chiavi segrete o altri segreti dell'applicazione. Internamente, Azure tiene traccia dell'identità e delle risorse a cui è consentito connettersi. Azure usa queste informazioni per ottenere automaticamente i token di Microsoft Entra per consentire all'app di connettersi ad altre risorse di Azure.

Esistono due tipi di identità gestite da considerare durante la configurazione dell'app ospitata:

- Le gestite identità assegnate dal sistema sono abilitate direttamente su una risorsa di Azure e sono collegate al suo ciclo di vita. Quando la risorsa viene eliminata, Azure elimina automaticamente l'identità per te. Le identità assegnate dal sistema offrono un approccio minimalista all'uso delle identità gestite.

- le identità gestite assegnate dall'utente vengono create come risorse di Azure autonome e offrono maggiore flessibilità e funzionalità. Sono ideali per soluzioni che coinvolgono più risorse di Azure che devono condividere la stessa identità e le stesse autorizzazioni. Ad esempio, se più macchine virtuali devono accedere allo stesso set di risorse di Azure, un'identità gestita assegnata dall'utente offre la riutilizzabilità e la gestione ottimizzata.

Suggerimento

Altre informazioni sulla selezione e sulla gestione delle identità gestite assegnate dal sistema e delle identità gestite assegnate dall'utente sono disponibili nell'articolo raccomandazioni sulle procedure consigliate per l'identità gestita.

Le sezioni seguenti descrivono i passaggi per abilitare e usare un'identità gestita assegnata dal sistema per un'app ospitata in Azure. Se è necessario usare un'identità gestita assegnata dall'utente, vedere l'articolo identità gestite assegnate dall'utente per altre informazioni.

Abilitare un'identità gestita assegnata dal sistema nella risorsa di hosting di Azure

Per iniziare a usare un'identità gestita assegnata dal sistema con l'app, abilitare l'identità nella risorsa di Azure che ospita l'app, ad esempio un servizio app di Azure, un'app Azure Container o una macchina virtuale di Azure.

È possibile abilitare un'identità gestita assegnata dal sistema per una risorsa di Azure usando il portale di Azure o l'interfaccia della riga di comando di Azure.

Nel portale di Azure passare alla risorsa che ospita il codice dell'applicazione, ad esempio un servizio app di Azure o un'istanza dell'app Azure Container.

Nella Pagina Panoramica della risorsa, espandere Impostazioni e selezionare Identità nel menu di navigazione.

Nella pagina Identity, impostare il cursore Stato su Attivato.

Selezionare Salva per applicare le modifiche.

Assegnare ruoli all'identità gestita

Successivamente, determinare i ruoli necessari per l'app e assegnare tali ruoli all'identità gestita. È possibile assegnare ruoli a un'identità gestita negli ambiti seguenti:

- risorsa: i ruoli assegnati si applicano solo a tale risorsa specifica.

- gruppo di risorse: i ruoli assegnati si applicano a tutte le risorse contenute nel gruppo di risorse.

- Sottoscrizione: I ruoli assegnati si applicano a tutte le risorse contenute nella sottoscrizione.

L'esempio seguente illustra come assegnare ruoli nell'ambito del gruppo di risorse, poiché molte app gestiscono tutte le risorse di Azure correlate usando un singolo gruppo di risorse.

Passare alla pagina panoramica del gruppo di risorse che contiene l'app con l'identità gestita assegnata dal sistema.

Selezionare Controllo di accesso (IAM) nella navigazione a sinistra.

Nella pagina Controllo di accesso (IAM), seleziona + Aggiungi nel menu in alto e quindi scegli Aggiungi assegnazione di ruolo per passare alla pagina Aggiungi assegnazione di ruolo.

La pagina Aggiungi assegnazione di ruolo presenta un flusso di lavoro a schede suddiviso in più passaggi per assegnare ruoli alle identità. Nella scheda iniziale Ruolo, usare la casella di ricerca in alto per individuare il ruolo da assegnare all'identità.

Selezionare il ruolo nei risultati e quindi scegliere Avanti per passare alla scheda Membri.

Per l'opzione Assegna accesso a, selezionare identità gestita.

Per l'opzione Membri, scegliere + Seleziona membri per aprire il pannello Seleziona identità gestite.

Nel pannello Seleziona identità gestite, utilizza i menu a tendina Sottoscrizione e Identità gestita per filtrare i risultati della ricerca delle tue identità. Usare la casella di ricerca Selezionare per individuare l'identità di sistema abilitata per la risorsa di Azure che ospita l'app.

Selezionare l'identità e scegliere Selezionare nella parte inferiore del pannello per continuare.

Selezionare Rivedi e assegna nella parte inferiore della pagina.

Nella scheda finale Rivedi e assegna, selezionare Rivedi e assegna per completare il flusso di lavoro.

Eseguire l'autenticazione ai servizi di Azure dall'app

La libreria di identità di Azure fornisce varie credenziali, ovvero implementazioni di TokenCredential adattate al supporto di diversi scenari e flussi di autenticazione di Microsoft Entra. Poiché l'identità gestita non è disponibile durante l'esecuzione in locale, i passaggi successivi illustrano quali credenziali usare in quale scenario:

-

ambiente di sviluppo locale: durante lo sviluppo locale solo, usare una classe denominata DefaultAzureCredential per una catena di credenziali preconfigurata e opinata.

DefaultAzureCredentialindividua le credenziali utente dagli strumenti locali o dall'IDE, ad esempio l'interfaccia della riga di comando di Azure o Visual Studio. Offre inoltre flessibilità e praticità per i tentativi, i tempi di attesa per le risposte e il supporto per più opzioni di autenticazione. Per altre informazioni, vedere l'articolo Eseguire l'autenticazione ai servizi di Azure durante lo sviluppo locale. - app ospitate in Azure: quando l'app è in esecuzione in Azure, usare ManagedIdentityCredential per individuare in modo sicuro l'identità gestita configurata per l'app. La specifica di questo tipo esatto di credenziali impedisce che altre credenziali disponibili vengano prelevate in modo imprevisto.

Implementare il codice

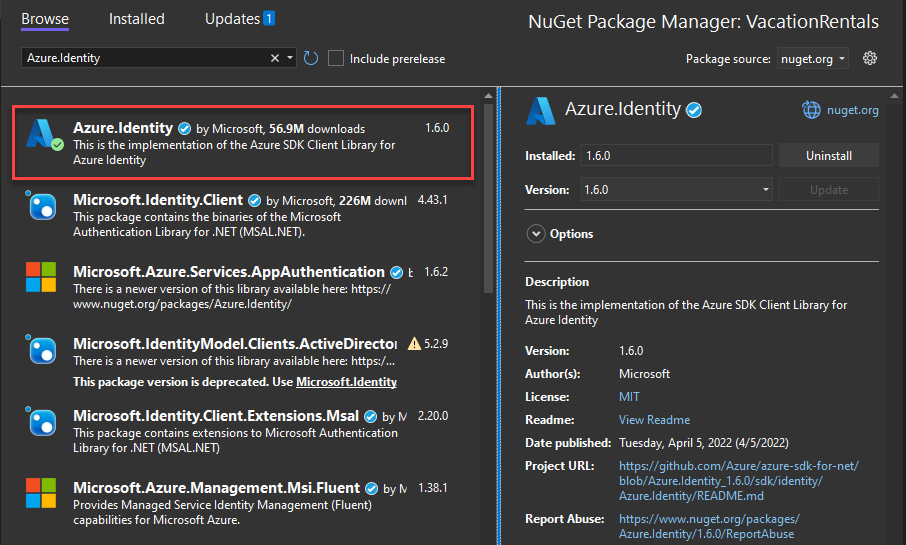

Aggiungere il pacchetto Azure.Identity. In un progetto ASP.NET Core installare anche il pacchetto Microsoft.Extensions.Azure:

In un terminale di propria scelta passare alla directory del progetto dell'applicazione ed eseguire i comandi seguenti:

dotnet add package Azure.Identity

dotnet add package Microsoft.Extensions.Azure

È possibile accedere ai servizi di Azure usando classi client specializzate dalle varie librerie client di Azure SDK. Queste classi e i tuoi servizi personalizzati devono essere registrati per l'inserimento delle dipendenze in modo che possano essere usati nell'intera app. In Program.cs, completare i passaggi seguenti per configurare una classe client per l'iniezione delle dipendenze e l'autenticazione basata su token.

- Includere i namespace

Azure.IdentityeMicrosoft.Extensions.Azuretramite direttiveusing. - Registrare il cliente del servizio Azure usando il metodo di estensione corrispondente con prefisso

Add. - Usare un'istanza appropriata

TokenCredentialper l'ambiente in cui è in esecuzione l'app. Quando l'app è in esecuzione:- In Azure, passare un'istanza di

ManagedIdentityCredentialal metodoUseCredential.ManagedIdentityCredentialindividua automaticamente le configurazioni di identità gestite per l'autenticazione ad altri servizi. - Nel computer di sviluppo locale viene creata un'istanza di

DefaultAzureCredentialper tuo conto. ChiamareUseCredentialsolo se si desidera personalizzareDefaultAzureCredentialo usare credenziali diverse.DefaultAzureCredentialcerca le variabili di ambiente per un'entità servizio dell'applicazione o in strumenti di sviluppo installati localmente, ad esempio Visual Studio, per un set di credenziali per sviluppatori.

- In Azure, passare un'istanza di

builder.Services.AddAzureClients(clientBuilder =>

{

clientBuilder.AddBlobServiceClient(

new Uri("https://<account-name>.blob.core.windows.net"));

if (builder.Environment.IsProduction() || builder.Environment.IsStaging())

{

// Managed identity token credential discovered when running in Azure environments

ManagedIdentityCredential credential = new(ManagedIdentityId.SystemAssigned);

clientBuilder.UseCredential(credential);

}

});