Guida di riferimento sulle operazioni generali di Microsoft Entra

Questa sezione della guida di riferimento sulle operazioni di Microsoft Entra descrive i controlli e le azioni da eseguire per ottimizzare le operazioni generali di Microsoft Entra ID.

Nota

Queste raccomandazioni sono aggiornate a partire dalla data di pubblicazione, ma possono cambiare nel tempo. Le organizzazioni devono valutare continuamente le procedure operative man mano che i prodotti e i servizi Microsoft si evolvono nel tempo.

Processi operativi chiave

Assegnare proprietari alle attività principali

La gestione di Microsoft Entra ID richiede l'esecuzione continua di attività e processi operativi chiave, che potrebbero non far parte di un progetto di implementazione. È comunque importante configurare queste attività per ottimizzare l'ambiente. Le attività principali e i relativi proprietari consigliati includono:

| Attività | Proprietario |

|---|---|

| Miglioramenti delle unità nel punteggio di sicurezza delle identità | Team operativo di InfoSec |

| Gestire i server Microsoft Entra Connect | Team responsabile delle operazioni IAM |

| Eseguire e valutare regolarmente i report IdFix | Team responsabile delle operazioni IAM |

| Valutare gli avvisi di integrità di Microsoft Entra Connect per la sincronizzazione e AD FS | Team responsabile delle operazioni IAM |

| Se non si usa Microsoft Entra Connect Health, il cliente dispone di strumenti e processi equivalenti per monitorare l'infrastruttura personalizzata | Team responsabile delle operazioni IAM |

| Se non si usa AD FS, il cliente ha strumenti e processi equivalenti per monitorare l'infrastruttura personalizzata | Team responsabile delle operazioni IAM |

| Monitorare i log ibridi: connettori di rete privata di Microsoft Entra ID | Team responsabile delle operazioni IAM |

| Monitorare i log ibridi: agenti di autenticazione pass-through | Team responsabile delle operazioni IAM |

| Monitorare i log ibridi: servizio di writeback delle password | Team responsabile delle operazioni IAM |

| Monitorare i log ibridi: gateway di protezione password locale | Team responsabile delle operazioni IAM |

| Monitorare i log ibridi: estensione NPS per l'autenticazione a più fattori di Microsoft Entra ID (se applicabile) | Team responsabile delle operazioni IAM |

Quando si esamina l'elenco, potrebbe essere necessario assegnare un proprietario alle attività che non ce l'hanno o cambiare proprietà alle attività con proprietari che non sono allineati alle raccomandazioni precedenti.

Lettura consigliata per i proprietari

Gestione ibrida

Versioni recenti dei componenti locali

La disponibilità delle versioni più aggiornate dei componenti locali offre al cliente tutti gli ultimi aggiornamenti della sicurezza, miglioramenti delle prestazioni e funzionalità che potrebbero contribuire a semplificare ulteriormente l'ambiente. La maggior parte dei componenti ha un'impostazione di aggiornamento automatico, che automatizza il processo di aggiornamento.

Questi componenti includono:

- Microsoft Entra Connect

- Connettori di rete privata di Microsoft Entra

- Agenti autenticazione pass-through di Microsoft Entra

- Agenti Microsoft Entra Connect Health

A meno che non sia stato stabilito, è necessario definire un processo per aggiornare questi componenti e basarsi sulla funzionalità di aggiornamento automatico, quando possibile. Se si trovano componenti con sei o più mesi di ritardo, è consigliabile eseguire l'aggiornamento il prima possibile.

Lettura consigliata per la gestione ibrida

- Microsoft Entra Connect: aggiornamento automatico

- Informazioni sui connettori di rete privata di Microsoft Entra | Aggiornamenti automatici

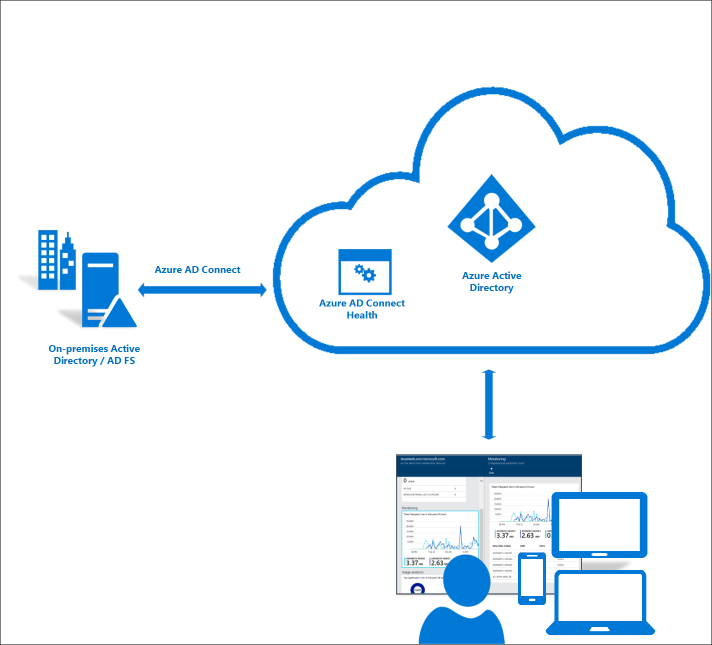

Baseline di avviso di Microsoft Entra Connect Health

Le organizzazioni devono distribuire Microsoft Entra Connect Health per il monitoraggio e la creazione di report di Microsoft Entra Connect e AD FS. Microsoft Entra Connect e AD FS sono componenti critici che possono interrompere la gestione e l'autenticazione del ciclo di vita e quindi causare interruzioni. Microsoft Entra Connect Health consente di monitorare e ottenere informazioni dettagliate sull'infrastruttura di gestione delle identità locale, garantendo l'affidabilità di questo ambiente.

Quando si monitora l'integrità dell'ambiente, è necessario risolvere immediatamente eventuali avvisi con gravità elevata, seguiti da avvisi di gravità inferiore.

Lettura consigliata per Microsoft Entra Connect Health

Log agenti locali

Alcuni servizi di gestione delle identità e degli accessi richiedono agenti locali per abilitare scenari ibridi. Alcuni esempi includono la reimpostazione della password, l'autenticazione pass-through (PTA), il proxy dell'applicazione Microsoft Entra e l'estensione NPS di autenticazione a più fattori di Microsoft Entra ID. È fondamentale che team operativo mantenga una baseline e monitori l'integrità di questi componenti archiviando e analizzando i log dell'agente dei componenti usando soluzioni come System Center Operations Manager o SIEM. È altrettanto importante che il team operativo di Infosec o l'help desk comprendano come risolvere gli schemi di errori.

Lettura consigliata sui log degli agenti locali

- Risolvere i problemi del Proxy applicazione

- Risoluzione dei problemi di reimpostazione della password self-service

- Informazioni sui connettori di rete privata di Microsoft Entra

- Microsoft Entra Connect: risolvere i problemi di autenticazione pass-through

- Risolvere i problemi relativi ai codici di errore per l'estensione NPS di autenticazione a più fattori Microsoft Entra

Gestione degli agenti locali

L'adozione di procedure consigliate consente di ottimizzare il funzionamento degli agenti locali. Prendere in considerazione le procedure consigliate seguenti:

- Quando si accede alle applicazioni proxy, è consigliabile usare più connettori di rete privati Microsoft Entra per ogni gruppo di connettori, così da garantire un bilanciamento del carico e una disponibilità elevata senza interruzioni. Se attualmente si dispone di un solo connettore in un gruppo di connettori che gestisce le applicazioni nell'ambiente di produzione, è necessario distribuire almeno due connettori per la ridondanza.

- La creazione e l'uso di un gruppo di connettori di rete privata a scopo di debug possono essere utili per la risoluzione dei problemi di scenari e durante l'onboarding di nuove applicazioni locali. È anche consigliabile installare strumenti di rete come Message Analyzer e Fiddler nei computer del connettore.

- È consigliabile usare più agenti di autenticazione pass-through per garantire un bilanciamento del carico semplice e una disponibilità elevata, evitando un singolo punto di errore durante il flusso di autenticazione. Assicurarsi di distribuire almeno due agenti di autenticazione pass-through per la ridondanza.

Lettura consigliata sulla gestione degli agenti locali

- Informazioni sui connettori di rete privata di Microsoft Entra

- Autenticazione pass-through di Microsoft Entra - guida introduttiva

Gestione su larga scala

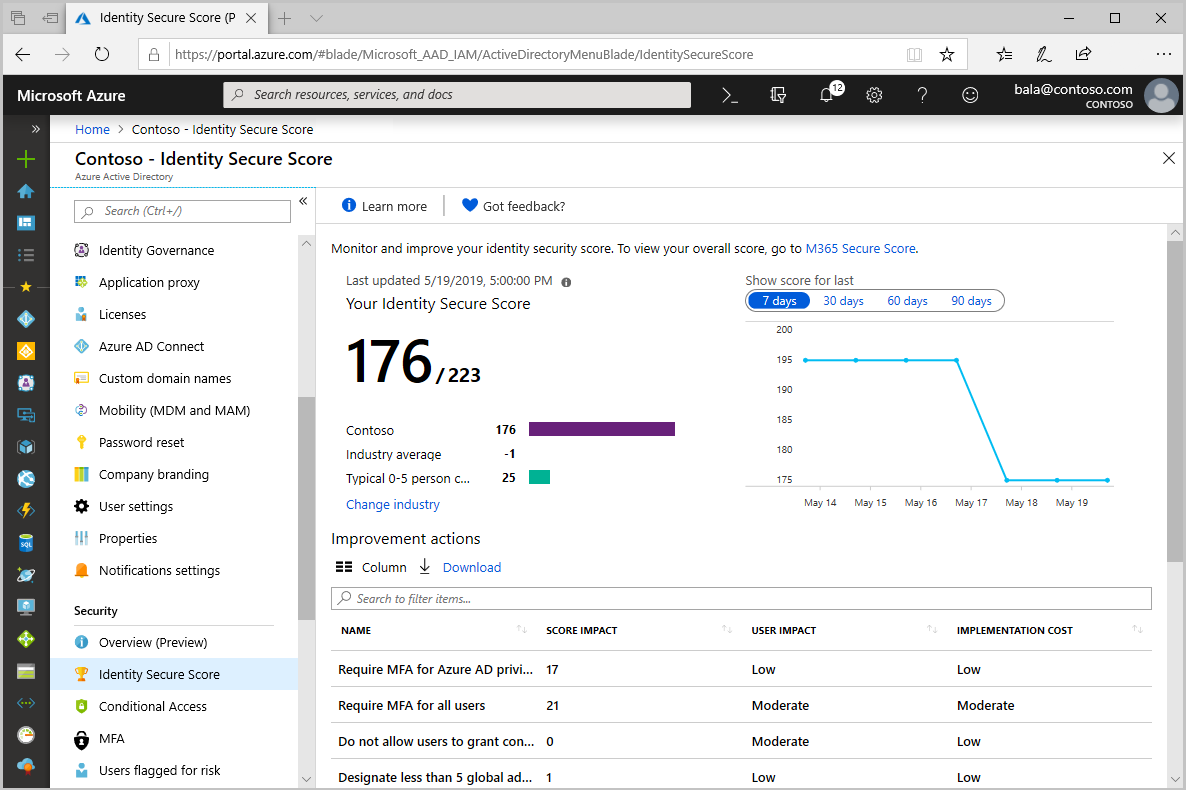

Punteggio di sicurezza delle identità

Il punteggio di sicurezza delle identità fornisce una misura quantificabile del comportamento di sicurezza dell'organizzazione. È fondamentale esaminare e risolvere costantemente i risultati segnalati e cercare di ottenere il punteggio più alto possibile. Il punteggio consente di:

- Misurare obiettivamente le condizioni di sicurezza delle identità

- Pianificare miglioramenti per la sicurezza delle identità

- Verificare il successo dei miglioramenti apportati

Se l'organizzazione non dispone attualmente di un programma per monitorare le modifiche nel punteggio di sicurezza delle identità, è consigliabile implementare un piano e assegnare ai proprietari il monitoraggio e l'esecuzione di azioni di miglioramento. Le organizzazioni devono correggere appena possibile le azioni di miglioramento con un impatto del punteggio superiore a 30.

Notifications

Microsoft invia comunicazioni tramite posta elettronica agli amministratori per notificare varie modifiche nel servizio, aggiornamenti della configurazione necessari ed errori che richiedono l'intervento dell'amministratore. È importante che i clienti impostino gli indirizzi e-mail di notifica in modo che le notifiche vengano inviate ai membri del team appropriati, che possono riceverle e agire in risposta agli avvisi. È consigliabile aggiungere più destinatari al Centro messaggi e richiedere che le notifiche (incluse le notifiche di Microsoft Entra Connect Health) vengano inviate a una lista di distribuzione o a una cassetta postale condivisa. Se si dispone di un solo account amministratore globale con un indirizzo e-mail, assicurarsi di configurare almeno due account con supporto per la posta elettronica.

Esistono due indirizzi "Da" usati da Microsoft Entra ID: o365mc@email2.microsoft.com, che invia le notifiche del Centro messaggi; e azure-noreply@microsoft.com, che invia notifiche correlate a:

- Verifiche di accesso di Microsoft Entra

- Microsoft Entra Connect Health

- Microsoft Entra ID Protection

- Gestione delle identità con privilegi di Microsoft Entra

- Notifiche di certificati in scadenza di app aziendali

- Notifiche del servizio di provisioning di app aziendali

Fare riferimento alla tabella seguente per informazioni sul tipo di notifiche inviate e sulla relativa posizione:

| Origine delle notifiche | Cosa viene inviato | Dove controllare |

|---|---|---|

| Contatto tecnico | Errori di sincronizzazione | Portale di Azure - Pannello delle proprietà |

| Centro messaggi | Avvisi imprevisti e riduzione delle prestazioni dei servizi back-end di Servizi di gestione delle identità e dei servizi back-end di Microsoft 365 | Portale di Office |

| Riepilogo settimanale di Identity Protection | Riepilogo Identity Protection | Pannello Microsoft Entra ID Protection |

| Microsoft Entra Connect Health | Notifiche di avviso | Portale di Azure - Pannello Microsoft Entra Connect Health |

| Notifiche delle applicazioni aziendali | Notifiche per quando i certificati stanno per scadere e per errori di provisioning | Portale di Azure - Pannello Applicazione aziendale (ogni app ha un'impostazione specifica dell'indirizzo e-mail) |

Lettura consigliata sulle notifiche

Area superficie operativa

Blocco di AD FS

Le organizzazioni, che configurano le applicazioni per l'autenticazione direttamente in Microsoft Entra ID traggono vantaggio dal blocco intelligente di Microsoft Entra. Se si usa AD FS in Windows Server 2012 R2, implementare la protezione di blocco della Extranet di AD FS. Se si usa AD FS in Windows Server 2016 o versione successiva, implementare il blocco intelligente della Extranet. È consigliabile abilitare almeno il blocco extranet per contenere il rischio di attacchi di forza bruta contro Active Directory locale. Tuttavia, se si dispone di AD FS in Windows 2016 o versione successiva, è consigliabile abilitare anche il blocco intelligente extranet che contribuirà a mitigare gli attacchi di password spraying.

Se AD FS viene usato solo per la federazione di Microsoft Entra, esistono alcuni endpoint che possono essere disattivati per ridurre al minimo la superficie di attacco. Ad esempio, se AD FS viene usato solo per Microsoft Entra ID, è necessario disabilitare gli endpoint WS-Trust diversi dagli endpoint abilitati per usernamemixed e windowstransport.

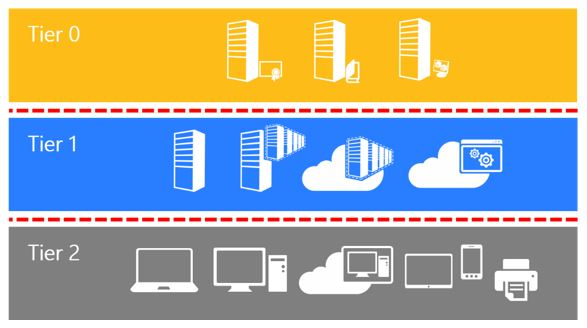

Accesso ai computer con componenti di identità locali

Le organizzazioni devono bloccare l'accesso ai computer con componenti ibridi locali nello stesso modo del dominio locale. Ad esempio, un operatore di backup o un amministratore di Hyper-V non deve essere in grado di accedere al server Microsoft Entra Connect per modificare le regole.

Il modello di livello amministrativo di Active Directory è stato progettato per proteggere i sistemi di gestione delle identità usando un set di zone di buffer tra il controllo completo dell'ambiente (livello 0) e gli asset delle workstation ad alto rischio che gli utenti malintenzionati compromettono frequentemente.

Il modello a livelli è composto da tre livelli e include solo account amministrativi, non account utente standard.

- Livello 0: controllo diretto dell'identità dell'organizzazione nell'ambiente. Il livello 0 include account, gruppi e altre risorse che detengono il controllo amministrativo diretto o indiretto della foresta, dei domini o dei controller di dominio di Active Directory e tutte le risorse in esso contenuti. La riservatezza della sicurezza di tutti gli asset di livello 0 è equivalente perché sono tutti in grado di controllarsi tra loro.

- Livello 1: controllo dei server aziendali e delle applicazioni. Le risorse di livello 1 includono i sistemi operativi del server, i servizi cloud e le applicazioni aziendali. Gli account amministratore di livello 1 hanno il controllo amministrativo di una percentuale significativa del valore aziendale ospitato su queste risorse. Un ruolo di esempio comune sono gli amministratori del server che gestiscono questi sistemi operativi con la possibilità di influenzare tutti i servizi aziendali.

- Livello 2: controllo delle workstation e dei dispositivi degli utenti. Gli account amministratore di livello 2 hanno il controllo amministrativo di una percentuale significativa del valore aziendale ospitato sulle workstation e sui dispositivi degli utenti. Gli esempi includono l'Help Desk e gli amministratori di supporto del computer, in quanto possono avere un impatto sull'integrità della maggior parte dei dati utente.

Bloccare l'accesso ai componenti di identità locali, ad esempio Microsoft Entra Connect, AD FS e i servizi SQL allo stesso modo dei controller di dominio.

Riepilogo

Bisogna fare attenzione a sette aspetti per avere un'infrastruttura di Identity sicura. Questo elenco consente di trovare le azioni da eseguire per ottimizzare le operazioni per Microsoft Entra ID.

- Assegnare proprietari alle attività principali.

- Automatizzare il processo di aggiornamento per i componenti ibridi locali.

- Distribuire Microsoft Entra Connect Health per il monitoraggio e la creazione di report di Microsoft Entra Connect e AD FS.

- Monitorare l'integrità dei componenti ibridi locali archiviando e analizzando i log dell'agente dei componenti usando System Center Operations Manager o una soluzione SIEM.

- Implementare miglioramenti della sicurezza misurando il comportamento di sicurezza con punteggio di sicurezza delle identità.

- Bloccare AD FS.

- Bloccare l'accesso ai computer con componenti di identità locali.

Passaggi successivi

Per informazioni dettagliate sull'implementazione di tutte le funzionalità non distribuite, vedere i piani di distribuzione di Microsoft Entra.