Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Per consentire agli utenti dell'organizzazione di lavorare efficacemente con attributi di sicurezza personalizzati, è necessario concedere l'accesso appropriato. A seconda delle informazioni che si prevede di includere negli attributi di sicurezza personalizzati, è possibile limitare gli attributi di sicurezza personalizzati o renderli facilmente accessibili nell'organizzazione. Questo articolo descrive come gestire l'accesso agli attributi di sicurezza personalizzati.

Prerequisiti

Per gestire l'accesso agli attributi di sicurezza personalizzati, è necessario disporre di:

- Amministratore di assegnazione attributi

- Modulo Microsoft.Graph quando si utilizza Microsoft Graph PowerShell

Importante

Per impostazione predefinita, l'amministratore globale e altri ruoli di amministratore non dispongono delle autorizzazioni per leggere, definire o assegnare attributi di sicurezza personalizzati.

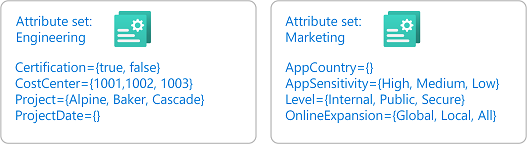

Passaggio 1: Determinare come organizzare gli attributi

Ogni definizione di attributo di sicurezza personalizzata deve far parte di un set di attributi. Un set di attributi è un modo per raggruppare e gestire gli attributi di sicurezza personalizzati correlati. È necessario determinare come aggiungere set di attributi per l'organizzazione. Ad esempio, è possibile aggiungere set di attributi in base a reparti, team o progetti. La possibilità di concedere l'accesso agli attributi di sicurezza personalizzati dipende dalla modalità di organizzazione dei set di attributi.

Passaggio 2: Identificare l'ambito necessario

L'ambito è il set di risorse a cui si applica l'accesso. Per gli attributi di sicurezza personalizzati, è possibile assegnare ruoli nell'ambito del tenant o nell'ambito del set di attributi. Se si vuole assegnare un accesso ampio, è possibile assegnare ruoli nell'ambito del tenant. Tuttavia, se si vuole limitare l'accesso a determinati set di attributi, è possibile assegnare ruoli nell'ambito del set di attributi.

Le assegnazioni di ruolo di Microsoft Entra sono un modello aggiuntivo, quindi le autorizzazioni valide sono la somma delle assegnazioni di ruolo. Ad esempio, se si assegna un ruolo a un utente nell'ambito del tenant e si assegna allo stesso utente lo stesso ruolo nell'ambito del set di attributi, l'utente avrà comunque le autorizzazioni nell'ambito del tenant.

Passaggio 3: Esaminare i ruoli disponibili

È necessario determinare chi deve accedere per lavorare con attributi di sicurezza personalizzati nell'organizzazione. Per gestire l'accesso agli attributi di sicurezza personalizzati, sono disponibili quattro ruoli predefiniti di Microsoft Entra. Se necessario, un utente con almeno il ruolo di amministratore privilegiato può assegnare questi ruoli.

- Amministratore della definizione degli attributi

- Amministratore di assegnazione attributi

- Lettore definizione di attributi

- Lettore di assegnazione degli attributi

Nella tabella seguente viene fornito un confronto generale dei ruoli degli attributi di sicurezza personalizzati.

| Autorizzazione | Amministratore delle definizioni di attributo | Amministratore dell'assegnazione degli attributi | Lettore di definizioni di attributi | Lettore di assegnazione attributi |

|---|---|---|---|---|

| Leggere i set di attributi | ✅ | ✅ | ✅ | ✅ |

| Leggere le definizioni degli attributi | ✅ | ✅ | ✅ | ✅ |

| Leggere le assegnazioni di attributi per utenti e applicazioni (principali del servizio) | ✅ | ✅ | ||

| Aggiungere o modificare set di attributi | ✅ | |||

| Aggiungere, modificare o disattivare definizioni di attributi | ✅ | |||

| Assegnare attributi a utenti e applicazioni (principali del servizio) | ✅ |

Passaggio 4: Determinare la strategia di delega

Questo passaggio descrive due modi in cui è possibile gestire l'accesso agli attributi di sicurezza personalizzati. Il primo consiste nel gestirli centralmente e il secondo consiste nel delegare la gestione ad altri utenti.

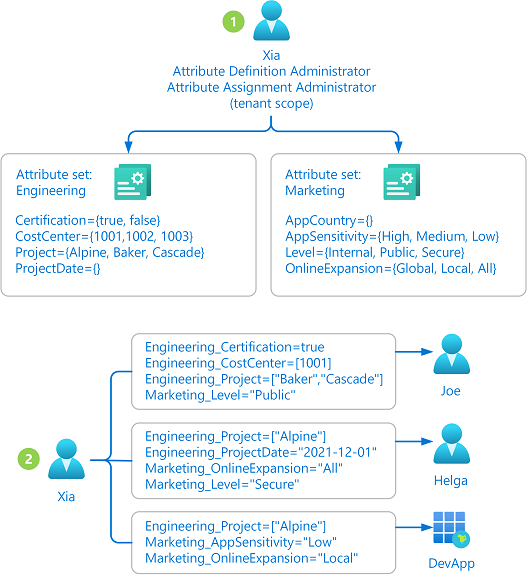

Gestire gli attributi centralmente

Un amministratore a cui sono stati assegnati i ruoli Amministratore definizione attributi e Amministratore assegnazione attributi nell'ambito del tenant può gestire tutti gli aspetti degli attributi di sicurezza personalizzati. Il diagramma seguente mostra come vengono definiti e assegnati attributi di sicurezza personalizzati da un singolo amministratore.

- L'amministratore (Xia) ha i ruoli di Amministratore della Definizione degli attributi e dell'Assegnazione degli attributi assegnati nell'ambito del tenant. L'amministratore aggiunge set di attributi e definisce gli attributi.

- L'amministratore assegna gli attributi agli oggetti Microsoft Entra.

La gestione degli attributi offre centralmente il vantaggio che può essere gestito da uno o due amministratori. Lo svantaggio è che l'amministratore potrebbe ricevere diverse richieste per definire o assegnare attributi di sicurezza personalizzati. In questo caso, potrebbe essere necessario delegare la gestione.

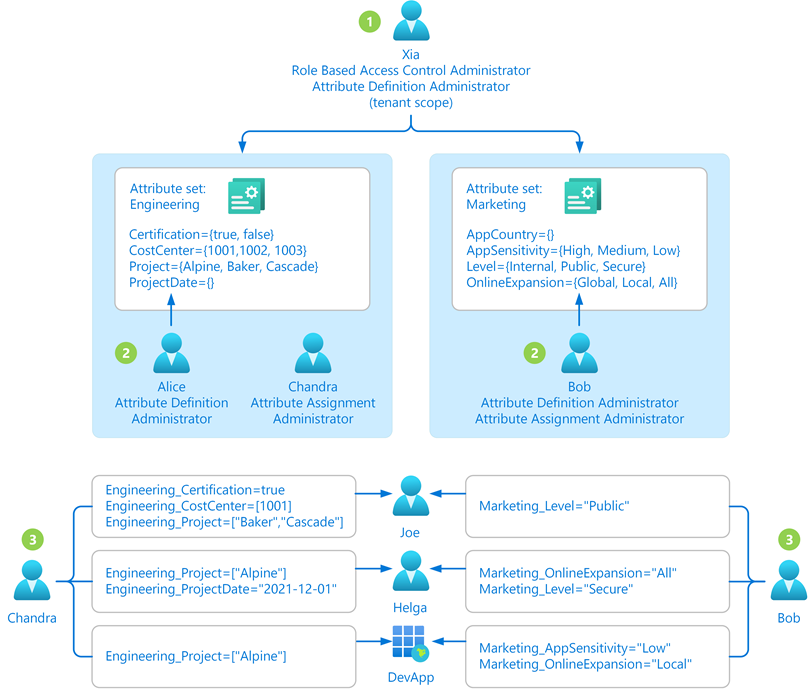

Gestire gli attributi tramite delega

Un amministratore potrebbe non conoscere tutte le situazioni in cui gli attributi di sicurezza personalizzati devono essere definiti e assegnati. In genere si tratta di utenti all'interno dei rispettivi reparti, team o progetti che conoscono meglio la loro area. Anziché assegnare uno o due amministratori per gestire tutti gli attributi di sicurezza personalizzati, è invece possibile delegare la gestione nell'ambito del set di attributi. Ciò segue anche la procedura consigliata di privilegi minimi per concedere solo le autorizzazioni necessarie agli altri amministratori per svolgere il proprio lavoro ed evitare l'accesso non necessario. Il diagramma seguente illustra come delegare la gestione degli attributi di sicurezza personalizzati a più amministratori.

- L'amministratore (Xia) con il ruolo di Amministratore della definizione degli attributi assegnato al livello del tenant aggiunge set di attributi. L'amministratore ha anche le autorizzazioni per assegnare ruoli ad altri utenti (amministratore ruolo con privilegi) e delegati che possono leggere, definire o assegnare attributi di sicurezza personalizzati per ogni set di attributi.

- Gli amministratori delle definizioni degli attributi delegati (Alice e Bob) definiscono gli attributi nei set di attributi a cui sono stati concessi l'accesso.

- Gli amministratori dell'assegnazione di attributi delegati (Chandra e Bob) assegnano attributi dai relativi set di attributi agli oggetti Microsoft Entra.

Passaggio 5: Selezionare i ruoli e l'ambito appropriati

Dopo aver compreso meglio il modo in cui gli attributi verranno organizzati e chi deve accedere, è possibile selezionare i ruoli e l'ambito appropriati per gli attributi di sicurezza personalizzati. La tabella seguente può essere utile per la selezione.

| Voglio concedere l'accesso | Assegnare questo ruolo | Ambito |

|---|---|---|

|

Amministratore della definizione degli attributi |

Inquilino |

|

Amministratore della definizione degli attributi |

Set di attributi |

|

Amministratore di assegnazione attributi |

Inquilino |

|

Amministratore di assegnazione attributi |

Set di attributi |

|

Lettore definizione di attributi |

Inquilino |

|

Lettore definizione di attributi |

Set di attributi |

|

Lettore di assegnazione degli attributi |

Inquilino |

|

Lettore di assegnazione degli attributi |

Set di attributi |

Passaggio 6: Assegnare ruoli

Per concedere l'accesso alle persone appropriate, seguire questa procedura per assegnare uno dei ruoli degli attributi di sicurezza personalizzati.

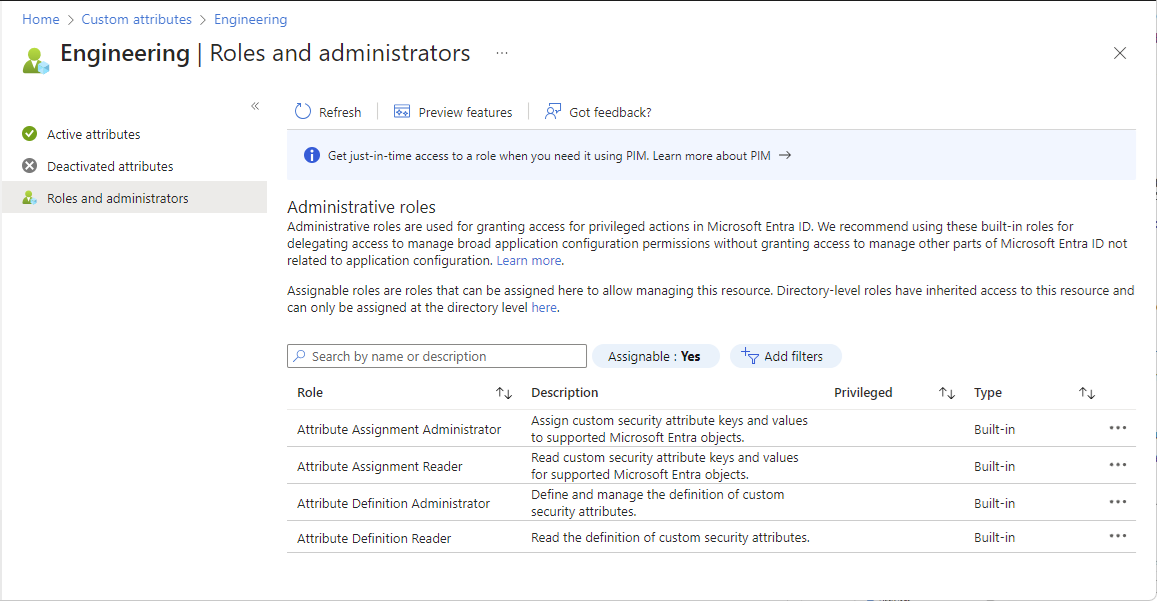

Assegnare ruoli nell'ambito del set di attributi

Negli esempi seguenti viene illustrato come assegnare un ruolo di attributo di sicurezza personalizzato a un principale nell'ambito di un set di attributi denominato Engineering.

Accedi al centro di amministrazione di Microsoft Entra come Amministratore Assegnazione di Attributi.

Naviga su Entra ID>Attributi di sicurezza personalizzati.

Selezionare il set di attributi a cui si vuole concedere l'accesso.

Selezionare Ruoli e amministratori.

Aggiungere assegnazioni per i ruoli degli attributi di sicurezza personalizzati.

Annotazioni

Se si usa Microsoft Entra Privileged Identity Management (PIM), le assegnazioni di ruolo idonee nell'ambito del set di attributi non sono attualmente supportate. Sono supportate le assegnazioni di ruolo permanenti nell'ambito del set di attributi.

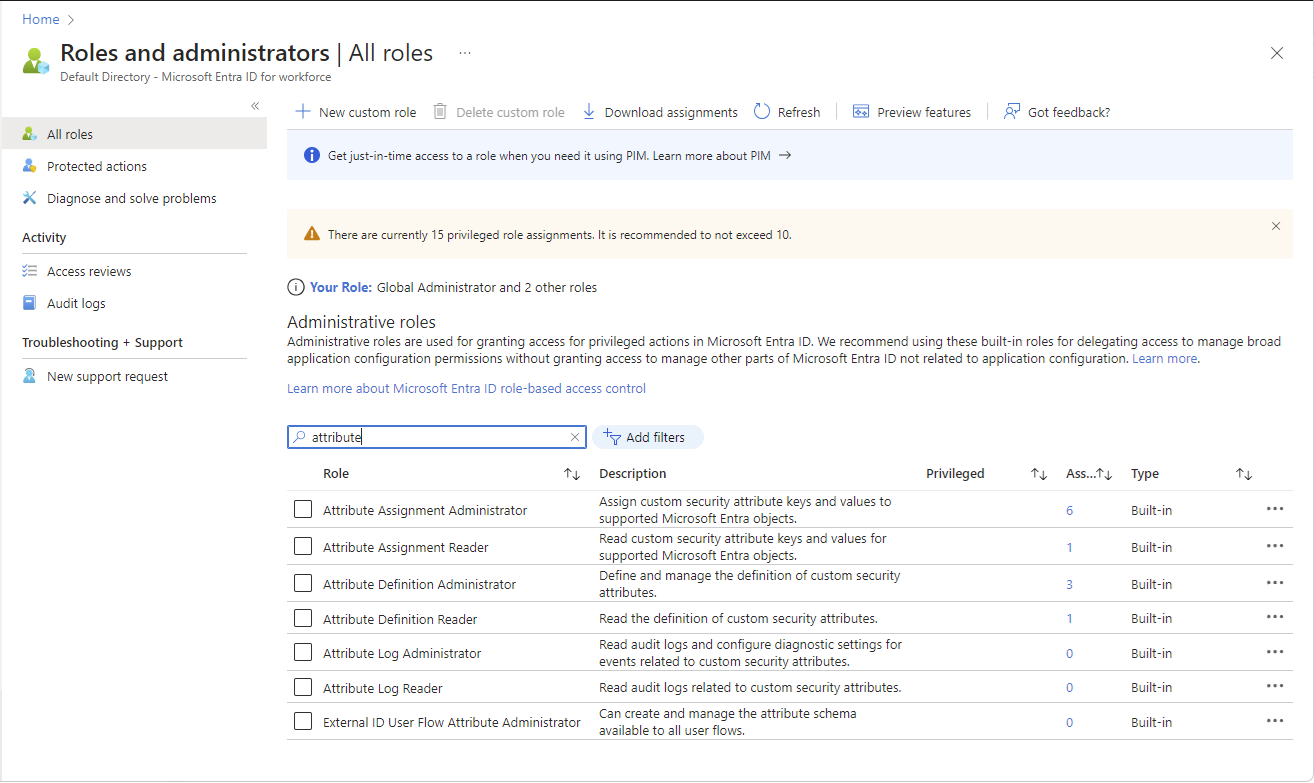

Assegnare ruoli nell'ambito del tenant

Gli esempi seguenti mostrano come assegnare un ruolo di attributo di sicurezza personalizzato a un'entità nell'ambito del locatario.

Accedi al centro di amministrazione di Microsoft Entra come Amministratore Assegnazione di Attributi.

Vai a Entra ID>Ruoli e amministratori.

Aggiungere assegnazioni per i ruoli degli attributi di sicurezza personalizzati.

Log di controllo degli attributi di sicurezza personalizzati

In alcuni casi sono necessarie informazioni sulle modifiche personalizzate degli attributi di sicurezza per scopi di controllo o risoluzione dei problemi. Ogni volta che un utente apporta modifiche alle definizioni o alle assegnazioni, le attività vengono registrate.

I log di controllo degli attributi di sicurezza personalizzati forniscono la cronologia delle attività correlate agli attributi di sicurezza personalizzati, ad esempio l'aggiunta di una nuova definizione o l'assegnazione di un valore di attributo a un utente. Ecco le attività personalizzate correlate agli attributi di sicurezza registrate:

- Aggiungere un set di attributi

- Aggiungere una definizione di attributo di sicurezza personalizzata in un set di attributi

- Aggiornare un set di attributi

- Aggiornare i valori degli attributi assegnati a un servicePrincipal

- Aggiornare i valori degli attributi assegnati a un utente

- Aggiornare la definizione dell'attributo di sicurezza personalizzata in un set di attributi

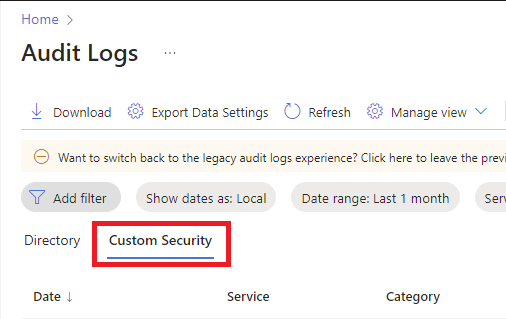

Visualizzare i log di controllo per le modifiche degli attributi

Per visualizzare i log di controllo degli attributi di sicurezza personalizzati, accedere all'interfaccia di amministrazione di Microsoft Entra, passare a Log di controllo e selezionare Sicurezza personalizzata. Per visualizzare i log di controllo degli attributi di sicurezza personalizzati, è necessario assegnare uno dei ruoli seguenti. Se necessario, un utente con almeno il ruolo di amministratore privilegiato può assegnare questi ruoli.

Per informazioni su come ottenere i log di controllo degli attributi di sicurezza personalizzati usando l'API Microsoft Graph, vedere il customSecurityAttributeAudit tipo di risorsa. Per altre informazioni, vedere Log di controllo di Microsoft Entra.

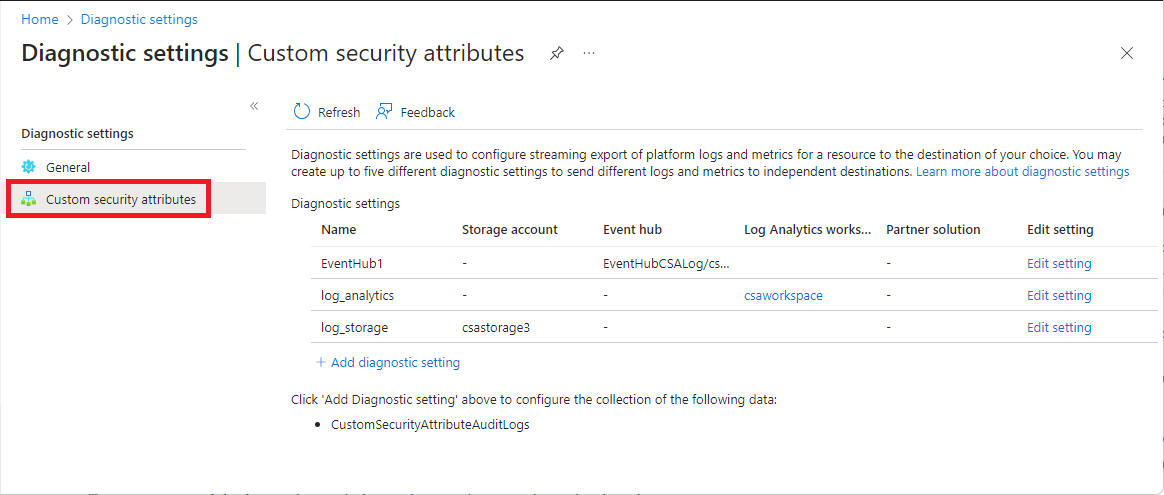

Impostazioni di diagnostica

Per esportare log di controllo degli attributi di sicurezza personalizzati in destinazioni diverse per un'elaborazione aggiuntiva, usare le impostazioni di diagnostica. Per creare e configurare le impostazioni di diagnostica per gli attributi di sicurezza personalizzati, è necessario essere assegnati al ruolo Amministratore log attributi.

Suggerimento

Microsoft consiglia di mantenere i log di audit degli attributi di sicurezza personalizzati separati dai log di audit della directory in modo che le assegnazioni di attributi non vengano rivelate inavvertitamente.

Lo screenshot seguente mostra le impostazioni di diagnostica per gli attributi di sicurezza personalizzati. Per altre informazioni, vedere Come configurare le impostazioni di diagnostica.

Modifiche al comportamento dei log di controllo

Sono state apportate modifiche ai registri di controllo degli attributi di sicurezza personalizzati per la disponibilità generale, che potrebbero influire sulle operazioni quotidiane. Se hai utilizzato i log di controllo degli attributi di sicurezza personalizzati durante l'anteprima, ecco le azioni da intraprendere per assicurarti che le operazioni del log di controllo non vengano interrotte.

- Usare il nuovo percorso dei log di controllo

- Attribuire ruoli di log attributi per visualizzare i registri di audit

- Creare nuove impostazioni di diagnostica per esportare i log di controllo

Usare il nuovo percorso dei log di controllo

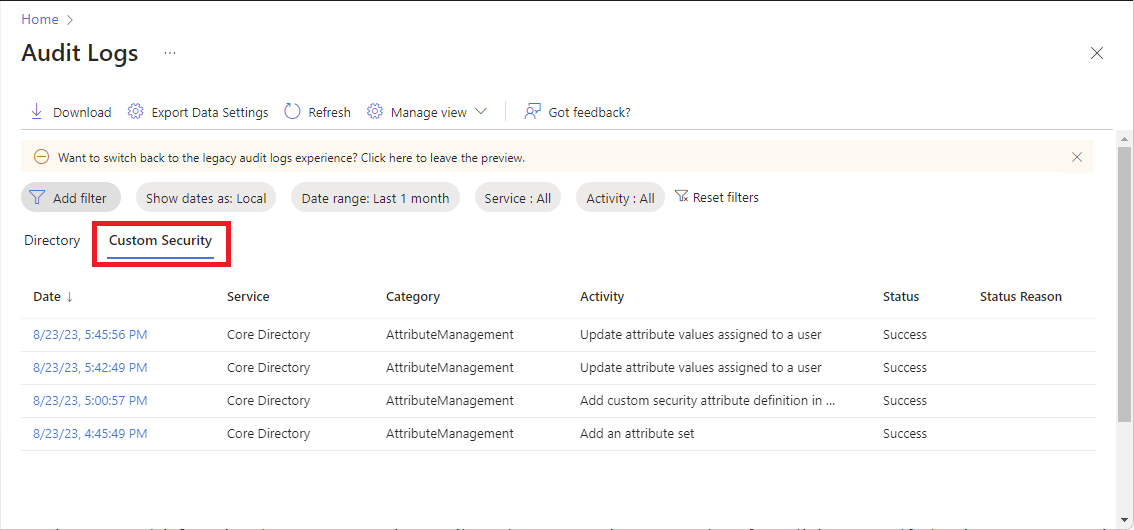

Durante la fase di anteprima, i log di controllo degli attributi di sicurezza personalizzati venivano registrati nell'endpoint dei log di controllo della directory. Nell'ottobre 2023 è stato aggiunto un nuovo endpoint esclusivamente per i log di controllo degli attributi di sicurezza personalizzati. Lo screenshot seguente mostra i log di controllo della directory e il nuovo percorso dei log di controllo degli attributi di sicurezza personalizzati. Per ottenere i log di controllo degli attributi di sicurezza personalizzati usando l'API Microsoft Graph, vedere il customSecurityAttributeAudit tipo di risorsa.

Esiste un periodo di transizione in cui i log di controllo della sicurezza personalizzati vengono scritti sia nella directory che negli endpoint del registro di controllo per attributi di sicurezza personalizzati. In futuro, è necessario usare l'endpoint del log di controllo degli attributi di sicurezza personalizzati per trovare i log di controllo degli attributi di sicurezza personalizzati.

La tabella seguente elenca l'endpoint in cui è possibile trovare log di controllo degli attributi di sicurezza personalizzati durante il periodo di transizione.

| Data evento | Endpoint della directory | Endpoint degli attributi di sicurezza personalizzati |

|---|---|---|

| Ottobre 2023 | ✅ | ✅ |

| Febbraio 2024 | ✅ |

Attribuire ruoli di log attributi per visualizzare i registri di audit

Durante l'anteprima, i log di controllo degli attributi di sicurezza personalizzati possono essere visualizzati da quelli con almeno il ruolo Amministratore della sicurezza nei log di controllo della directory. Non è più possibile usare questi ruoli per visualizzare i log di controllo degli attributi di sicurezza personalizzati usando il nuovo endpoint. Per visualizzare i log di controllo degli attributi di sicurezza personalizzati, è necessario essere assegnati al ruolo Lettore Log Attributi o Amministratore Log Attributi.

Creare nuove impostazioni di diagnostica per esportare i log di controllo

Durante l'anteprima, se hai configurato per esportare i log di controllo, i log di audit degli attributi di sicurezza personalizzati sono stati inviati alle tue impostazioni di diagnostica correnti. Per continuare a ricevere log di controllo degli attributi di controllo della sicurezza personalizzati, è necessario creare nuove impostazioni di diagnostica come descritto nella sezione Impostazioni di diagnostica precedente.