Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Il client Di accesso sicuro globale è una parte essenziale dell'accesso sicuro globale. Consente alle organizzazioni di gestire e proteggere il traffico di rete nei dispositivi degli utenti finali. Il client instrada il traffico che deve essere protetto dall'accesso sicuro globale al servizio cloud. Tutto l'altro traffico passa direttamente alla rete. I profili di inoltro configurati nel portale decidono quale traffico il client di accesso sicuro globale instrada al servizio cloud.

Nota

Il client Di accesso sicuro globale è disponibile anche per macOS, Android e iOS. Per informazioni su come installare il client Accesso sicuro globale in queste piattaforme, vedere client di accesso sicuro globale per macOS, client di accesso sicuro globale per Androide client di accesso sicuro globale per iOS.

Questo articolo descrive come scaricare e installare il client Accesso sicuro globale per Windows.

Prerequisiti

- Un tenant di Microsoft Entra è stato integrato in Accesso globale sicuro.

- Un dispositivo gestito collegato al tenant onboardato. Il dispositivo deve essere unito a Microsoft Entra o unito a Microsoft Entra in modalità ibrida.

- I dispositivi registrati Microsoft Entra non sono supportati.

- Il client Accesso sicuro globale richiede una versione a 64 bit di Windows 10 o Windows 11 o una versione arm64 di Windows 11.

- Desktop virtuale Azure a sessione singola è supportato.

- Desktop virtuale Azure a sessione multipla non è supportato.

- Windows 365 è supportato.

- Sono necessarie credenziali di amministratore locale per installare o aggiornare il client Di accesso sicuro globale.

- Il client Accesso sicuro globale richiede una licenza. Per informazioni dettagliate, vedi la sezione relativa alle licenze di Che cos'è l'accesso sicuro globale. Se necessario, è possibile acquistare licenze o ottenere licenze di valutazione.

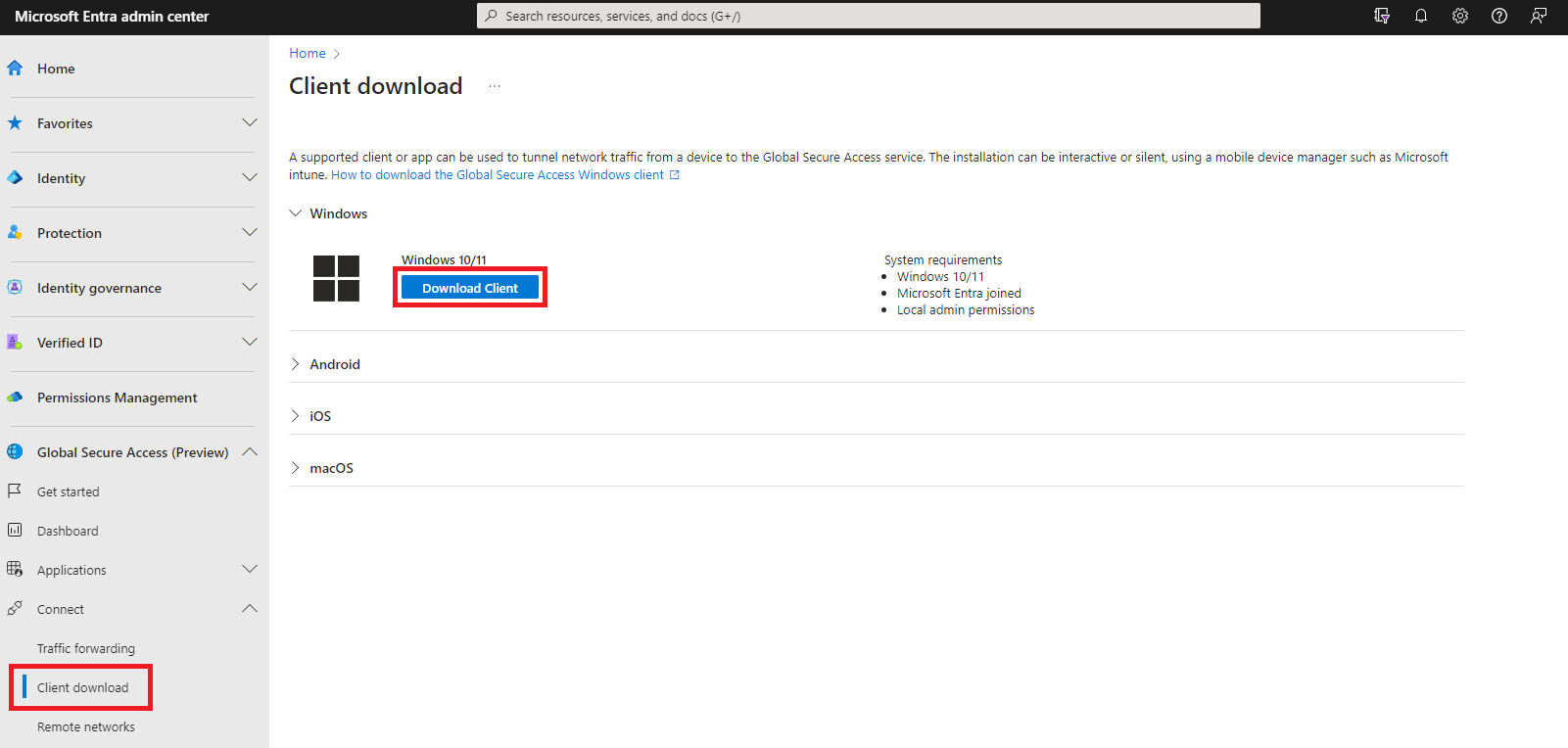

Scarica il client

La versione più recente del client Di accesso sicuro globale è disponibile per il download dall'interfaccia di amministrazione di Microsoft Entra.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra come Amministratore Accesso globale sicuro.

- Passare ad Accesso globale sicuro>Connetti>Scarica client.

- Selezionare Scarica Client.

Installare il client Di accesso sicuro globale

Installazione automatica

Le organizzazioni possono installare il client Accesso sicuro globale in modo invisibile all'utente con il /quiet commutatore o usare soluzioni di gestione di dispositivi mobili (MDM), ad esempio Microsoft Intune, per distribuire il client nei propri dispositivi.

Usare Microsoft Intune per distribuire il client Di accesso sicuro globale

Questa sezione illustra come usare Intune per installare il client Accesso sicuro globale in un dispositivo client Windows 11.

Prerequisiti

- un gruppo di sicurezza con dispositivi o utenti per individuare in cui installare il client di accesso sicuro globale.

Creare un pacchetto del client

Impacchettare lo script di installazione in un file .intunewin.

- Salvare lo script di PowerShell seguente nel dispositivo. Inserisci lo script di PowerShell e il programma di installazione di Global Secure Access

.exein una cartella.

Nota

Il nome del .exe file deve essere GlobalSecureAccessClient.exe per il corretto funzionamento dello script di installazione di PowerShell. Se si modifica il nome del .exe file in un altro modo, è necessario modificare anche il $installerPath nello script di PowerShell.

Nota

Lo script di installazione di PowerShell installa il client accesso sicuro globale, imposta la IPv4Preferred chiave del Registro di sistema per preferire IPv4 rispetto al traffico IPv6 e richiede un riavvio per rendere effettiva la modifica della chiave del Registro di sistema.

# Create log directory and log helper

$logFile = "$env:ProgramData\GSAInstall\install.log"

New-Item -ItemType Directory -Path (Split-Path $logFile) -Force | Out-Null

function Write-Log {

param([string]$message)

$timestamp = Get-Date -Format "yyyy-MM-dd HH:mm:ss"

Add-Content -Path $logFile -Value "$timestamp - $message"

}

try {

$ErrorActionPreference = 'Stop'

Write-Log "Starting Global Secure Access client installation."

# IPv4 preferred via DisabledComponents registry value

$ipv4RegPath = "HKLM:\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters"

$ipv4RegName = "DisabledComponents"

$ipv4RegValue = 0x20 # Prefer IPv4 over IPv6

$rebootRequired = $false

# Ensure the key exists

if (-not (Test-Path $ipv4RegPath)) {

New-Item -Path $ipv4RegPath -Force | Out-Null

Write-Log "Created registry key: $ipv4RegPath"

}

# Get current value if present

$existingValue = $null

$valueExists = $false

try {

$existingValue = Get-ItemPropertyValue -Path $ipv4RegPath -Name $ipv4RegName -ErrorAction Stop

$valueExists = $true

} catch {

$valueExists = $false

}

# Determine if we must change it

$expected = [int]$ipv4RegValue

$needsChange = -not $valueExists -or ([int]$existingValue -ne $expected)

if ($needsChange) {

if (-not $valueExists) {

# Create as DWORD when missing

New-ItemProperty -Path $ipv4RegPath -Name $ipv4RegName -PropertyType DWord -Value $expected -Force | Out-Null

Write-Log ("IPv4Preferred value missing. Created '{0}' with value 0x{1} (dec {2})." -f $ipv4RegName, ([Convert]::ToString($expected,16)), $expected)

} else {

# Update if different

Set-ItemProperty -Path $ipv4RegPath -Name $ipv4RegName -Value $expected

Write-Log ("IPv4Preferred value differed. Updated '{0}' from 0x{1} (dec {2}) to 0x{3} (dec {4})." -f `

$ipv4RegName, ([Convert]::ToString([int]$existingValue,16)), [int]$existingValue, ([Convert]::ToString($expected,16)), $expected)

}

$rebootRequired = $true

} else {

Write-Log ("IPv4Preferred already set correctly: {0}=0x{1} (dec {2}). No change." -f `

$ipv4RegName, ([Convert]::ToString($expected,16)), $expected)

}

# Resolve installer path

$ScriptRoot = if ($PSScriptRoot) { $PSScriptRoot } else { Split-Path -Parent $MyInvocation.MyCommand.Path }

$installerPath = Join-Path -Path $ScriptRoot -ChildPath "GlobalSecureAccessClient.exe"

Write-Log "Running installer from $installerPath"

if (Test-Path $installerPath) {

$installProcess = Start-Process -FilePath $installerPath -ArgumentList "/quiet" -Wait -PassThru

if ($installProcess.ExitCode -eq 1618) {

Write-Log "Another installation is in progress. Exiting with code 1618."

exit 1618

} elseif ($installProcess.ExitCode -ne 0) {

Write-Log "Installer exited with code $($installProcess.ExitCode)."

exit $installProcess.ExitCode

}

Write-Log "Installer completed successfully."

} else {

Write-Log "Installer not found at $installerPath"

exit 1

}

if ($rebootRequired) {

Write-Log "Reboot required due to registry value creation or update."

exit 3010 # Soft reboot required

} else {

Write-Log "Installation complete. No reboot required."

exit 0

}

}

catch {

Write-Log "Fatal error: $_"

exit 1603

}

Passare allo strumento di preparazione del contenuto Win32 di Microsoft. Selezionare IntuneWinAppUtil.exe.

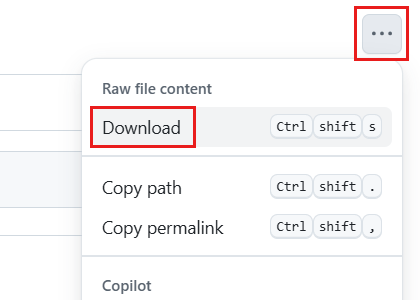

Nell'angolo in alto a destra selezionare Altre azioni file e quindi selezionare Scarica.

Vai a ed esegui

IntuneWinAppUtil.exe. Verrà aperto un prompt dei comandi.Immettere il percorso del file

.exedi Accesso Sicuro Globale. Selezionare Immettere.Immettere il nome del file di installazione di Global Secure Access

.ps1. Selezionare Immettere.Immettere il percorso della cartella in cui inserire il

.intunewinfile. Selezionare Immettere.Immettere N. Selezionare INVIO.

Il .intunewin file è pronto per la distribuzione di Microsoft Intune.

Distribuire il client Global Secure Access con Intune

Informazioni di riferimento dettagliate su Aggiungere e assegnare app Win32 a Microsoft Intune.

Navigare verso https://intune.microsoft.com.

Selezionare App>Tutte le app>Aggiungi.

In Seleziona tipo di app, in Altri tipi di app selezionare App di Windows (Win32).

Seleziona Seleziona. Vengono visualizzati i passaggi Aggiungi app .

Seleziona file del pacchetto dell'app.

Selezionare l'icona della cartella. Aprire il

.intunewinfile creato nella sezione precedente.

Seleziona OK.

Nella scheda Informazioni sull'app configurare questi campi:

- Nome: immettere un nome per l'app client.

- Descrizione: immetti una descrizione.

- Editore: Immetti Microsoft.

- Versione app(facoltativo): immettere la versione client.

Usare i valori predefiniti nei campi rimanenti.

Seleziona Avanti.

Nella scheda Programma configurare questi campi:

-

Comando di installazione: usare il nome originale del

.ps1file perpowershell.exe -ExecutionPolicy Bypass -File OriginalNameOfFile.ps1. -

Comando di disinstallazione:

"GlobalSecureAccessClient.exe" /uninstall /quiet /norestart. - Consenti disinstallazione disponibile: selezionare No.

- Comportamento di installazione: selezionare Sistema.

- Comportamento di riavvio del dispositivo: selezionare Determina il comportamento in base ai codici restituiti.

-

Comando di installazione: usare il nome originale del

| Codice restituito | Tipo di codice |

|---|---|

| 0 | Successo |

| 3010 | Riavvio leggero |

| 1618 | Riprova |

Seleziona Avanti.

Nella scheda Requisiti configurare questi campi:

-

Controllare l'architettura del sistema operativo: selezionare Sì. Specificare i sistemi in cui è possibile installare l'app.

- Selezionare le opzioni Installa in base al tipo di sistema in cui si esegue la distribuzione.

- Sistema operativo minimo: selezionare i requisiti minimi.

-

Controllare l'architettura del sistema operativo: selezionare Sì. Specificare i sistemi in cui è possibile installare l'app.

Lasciare i restanti campi vuoti.

Nota

Windows nei dispositivi Arm dispone di un proprio client, disponibile in aka.ms/GlobalSecureAccess-WindowsOnArm.

Seleziona Avanti.

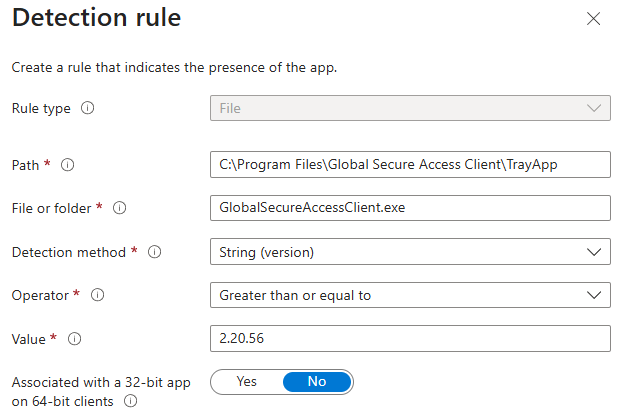

Nella scheda Regole di rilevamento , in Formato regole, selezionare Configura manualmente le regole di rilevamento.

Seleziona Aggiungi.

In Tipo di regola selezionare File.

Configurare questi campi:

-

Percorso: immettere

C:\Program Files\Global Secure Access Client\TrayApp. -

File o cartella: immettere

GlobalSecureAccessClient.exe. - Metodo di rilevamento: selezionare String (versione).

- Operatore: selezionare Maggiore o uguale a.

- Valore: immettere il numero di versione del client.

- Associato a un'app a 32 bit nel client a 64 bit: selezionare No.

-

Percorso: immettere

Seleziona OK. Seleziona Avanti.

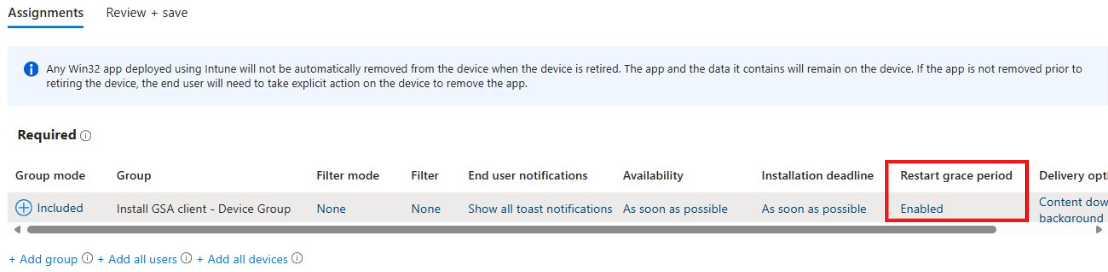

Selezionare Avanti due volte per passare a Assegnazioni.

In Obbligatorio selezionare +Aggiungi gruppo. Selezionare un gruppo di utenti o dispositivi. Seleziona Seleziona.

Impostare il periodo di tolleranza di riavvio su Abilitato per evitare di interrompere gli utenti con un riavvio improvviso del dispositivo.

Seleziona Avanti. Fare clic su Crea.

Nota

La distribuzione del client Di accesso sicuro globale in una macchina virtuale potrebbe eliminare la richiesta di riavvio del dispositivo. L'utente non visualizzerà la richiesta di riavvio.

Aggiornare il client a una versione più recente

Per eseguire l'aggiornamento alla versione client più recente, seguire i passaggi di aggiornamento di un'applicazione line-of-business. Assicurarsi di aggiornare le impostazioni seguenti oltre a caricare il nuovo .intunewin file:

- Versione del client

- Il valore della regola di rilevamento è impostato sul numero di versione del nuovo client.

In un ambiente di produzione è consigliabile distribuire nuove versioni client in un approccio di distribuzione in più fasi:

- Lasciare l'app esistente sul posto.

- Aggiungere una nuova app per la nuova versione client, ripetendo i passaggi precedenti.

- Assegna la nuova app a un piccolo gruppo di utenti per testare la nuova versione del client. È possibile assegnare questi utenti all'app con la versione precedente del client per un aggiornamento in loco.

- Aumentare lentamente l'appartenenza al gruppo pilota fino a quando non si distribuisce il nuovo client in tutti i dispositivi desiderati.

- Eliminare l'app con la versione client precedente.

Configurare le impostazioni client di Accesso sicuro globale con Intune

Gli amministratori possono usare script di correzione in Intune per applicare controlli lato client, ad esempio impedire agli utenti non amministratori di disabilitare il client o nascondere pulsanti specifici.

Importante

Imposta $gsaSettings sui valori che la vostra organizzazione richiede negli script di rilevamento e rimodulazione.

Nota

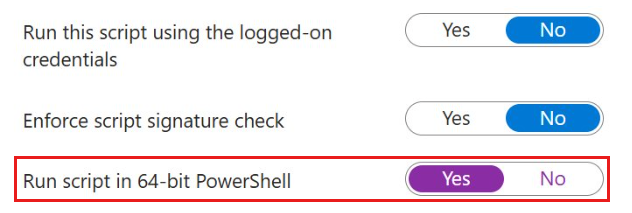

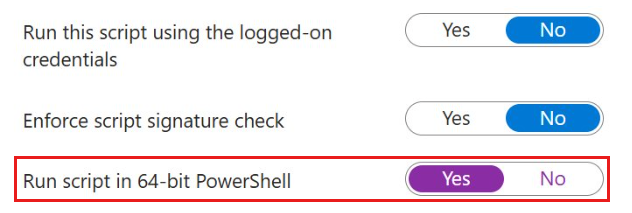

Assicurarsi di configurare questi script per l'esecuzione in PowerShell a 64 bit.

Suggerimento

Selezionare questa opzione per espandere gli script di PowerShell.

Script di rilevamento di PowerShell

Script di rilevamento

# Check GSA registry keys

$gsaPath = "HKLM:\SOFTWARE\Microsoft\Global Secure Access Client"

$gsaSettings = @{

"HideSignOutButton" = 1

"HideDisablePrivateAccessButton" = 1

"HideDisableButton" = 0

"RestrictNonPrivilegedUsers" = 0

}

$nonCompliant = $false

foreach ($setting in $gsaSettings.GetEnumerator()) {

$currentValue = (Get-ItemProperty -Path $gsaPath -Name $setting.Key -ErrorAction SilentlyContinue).$($setting.Key)

if ($currentValue -ne $setting.Value) {

Write-Output "Non-compliant: $($setting.Key) is $currentValue, expected $($setting.Value)"

$nonCompliant = $true

}

}

if (-not $nonCompliant) {

Write-Output "Compliant"

exit 0

} else {

Write-Output "Non-compliant"

exit 1

}

Script di correzione di PowerShell

Script di correzione

# Ensure GSA registry keys are present

$gsaPath = "HKLM:\SOFTWARE\Microsoft\Global Secure Access Client"

$gsaSettings = @{

"HideSignOutButton" = 1

"HideDisablePrivateAccessButton" = 1

"HideDisableButton" = 0

"RestrictNonPrivilegedUsers" = 0

}

if (-Not (Test-Path $gsaPath)) {

New-Item -Path $gsaPath -Force | Out-Null

}

foreach ($setting in $gsaSettings.GetEnumerator()) {

Set-ItemProperty -Path $gsaPath -Name $setting.Key -Value $setting.Value -Type DWord -Force | Out-Null

Write-Output "Set $($setting.Key) to $($setting.Value)"

}

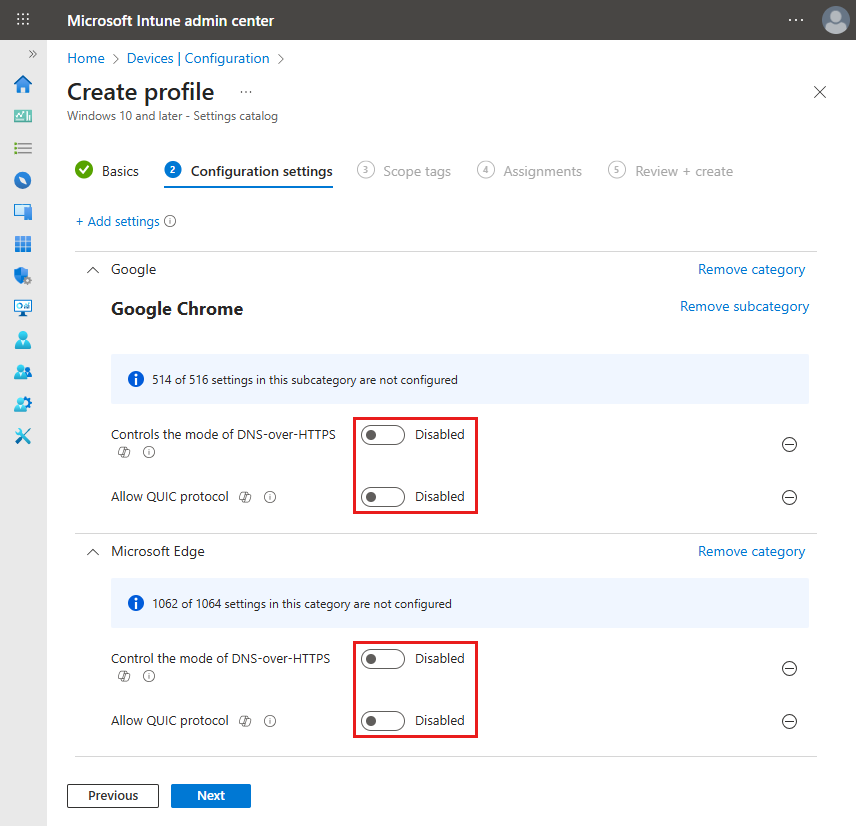

Configurare le impostazioni per Microsoft Entra Internet Access con Intune

Microsoft Entra Internet Access non supporta ancora DNS su HTTPS, o connessioni Internet UDP rapide (QUIC). Per attenuare questo problema, disabilitare questi protocolli nei browser degli utenti. Le istruzioni seguenti forniscono indicazioni su come applicare questi controlli usando Intune.

Disabilitare QUIC in Microsoft Edge e Chrome con Intune

Per disabilitare QUIC in Microsoft Edge e Chrome con Intune:

Nell'interfaccia di amministrazione di Microsoft Intune selezionare Dispositivi>Gestisci configurazione dei dispositivi>.

Nella scheda Criteri selezionare + Crea>+ Nuovo criterio.

Nella finestra di dialogo Crea un profilo :

- Impostare la Piattaforma su Windows 10 e versioni successive.

- Impostare Tipo di profilo su Catalogo impostazioni.

- Fare clic su Crea. Verrà aperto il modulo Crea profilo .

Nella scheda Informazioni di base assegnare al profilo un nome e una descrizione.

Seleziona Avanti.

Nella scheda Impostazioni di configurazione :

- Selezionare + Aggiungi impostazioni.

- Nella selezione Impostazioni cercare "QUIC".

- Dai risultati della ricerca:

- Selezionare Microsoft Edge e selezionare l'impostazione Consenti protocollo QUIC .

- Selezionare Quindi Google Chrome e selezionare l'impostazione Consenti protocollo QUIC .

- Nella selezione Impostazioni cercare "DNS-over-HTTPS".

- Dai risultati della ricerca:

- Selezionare Microsoft Edge e selezionare l'impostazione Controlla la modalità DNS-over-HTTPS .

- Selezionare Quindi Google Chrome e selezionare l'impostazione Controlla la modalità DNS-over-HTTPS .

- Chiudi il selettore delle impostazioni.

Per Google Chrome, impostare entrambi gli interruttori su Disabilitato.

Per Microsoft Edge, impostare entrambi gli interruttori su Disabilitato.

Selezionare Avanti due volte.

Nella scheda Assegnazioni :

- Selezionare Aggiungi gruppi.

- Selezionare un gruppo di utenti o dispositivi per assegnare i criteri.

- Seleziona Seleziona.

Seleziona Avanti.

Nella scheda Rivedi e crea selezionare Crea.

Configurare le impostazioni del browser Firefox

Gli amministratori possono usare gli script di correzione in Intune per disabilitare DNS tramite HTTPS e protocolli QUIC nel browser Firefox.

Nota

Assicurarsi di configurare questi script per l'esecuzione in PowerShell a 64 bit.

Suggerimento

Selezionare questa opzione per espandere gli script di PowerShell.

Script di rilevamento di PowerShell

Script di rilevamento

# Define the path to the Firefox policies.json file

$destination = "C:\Program Files\Mozilla Firefox\distribution\policies.json" $compliant = $false

# Check if the file exists

if (Test-Path $destination) { try { # Read the file content $fileContent = Get-Content $destination -Raw if ($fileContent -and $fileContent.Trim().Length -gt 0) { # Parse JSON content $json = $fileContent | ConvertFrom-Json

# Check if Preferences exist under policies

if ($json.policies -and $json.policies.Preferences) {

$prefs = $json.policies.Preferences

# Convert Preferences to hashtable if needed

if ($prefs -isnot [hashtable]) {

$temp = @{}

$prefs.psobject.Properties | ForEach-Object {

$temp[$_.Name] = $_.Value

}

$prefs = $temp

}

# Initialize compliance flags

$quicCompliant = $false

$dohCompliant = $false

# Check if QUIC is disabled and locked

if ($prefs.ContainsKey("network.http.http3.enable")) {

$val = $prefs["network.http.http3.enable"]

if ($val.Value -eq $false -and $val.Status -eq "locked") {

$quicCompliant = $true

}

}

# Check if DNS over HTTPS is disabled and locked

if ($prefs.ContainsKey("network.trr.mode")) {

$val = $prefs["network.trr.mode"]

if ($val.Value -eq 0 -and $val.Status -eq "locked") {

$dohCompliant = $true

}

}

# Set overall compliance if both settings are correct

if ($quicCompliant -and $dohCompliant) {

$compliant = $true

}

}

}

} catch {

Write-Warning "Failed to parse policies.json: $_"

}

}

# Output compliance result

if ($compliant) { Write-Output "Compliant" Exit 0 } else { Write-Output "Non-compliant" Exit 1 }

Script di correzione di PowerShell

Script di correzione

# Define paths

$distributionDir = "C:\Program Files\Mozilla Firefox\distribution" $destination = Join-Path $distributionDir "policies.json" $backup = "$destination.bak"

# Initialize variable for existing JSON

$existingJson = $null

# Try to read and parse existing policies.json

if (Test-Path $destination) { $fileContent = Get-Content $destination -Raw if ($fileContent -and $fileContent.Trim().Length -gt 0) { try { $existingJson = $fileContent | ConvertFrom-Json } catch { Write-Warning "Existing policies.json is malformed. Starting fresh." } } }

#Create a new JSON structure if none exists

if (-not $existingJson) { $existingJson = [PSCustomObject]@{ policies = [PSCustomObject]@{ Preferences = @{} } } }

# Ensure policies and Preferences nodes exist

if (-not $existingJson.policies) { $existingJson | Add-Member -MemberType NoteProperty -Name policies -Value ([PSCustomObject]@{}) } if (-not $existingJson.policies.Preferences) { $existingJson.policies | Add-Member -MemberType NoteProperty -Name Preferences -Value @{} }

# Convert Preferences to hashtable if needed

if ($existingJson.policies.Preferences -isnot [hashtable]) { $prefs = @{} $existingJson.policies.Preferences.psobject.Properties | ForEach-Object { $prefs[$.Name] = $.Value } $existingJson.policies.Preferences = $prefs }

$prefObj = $existingJson.policies.Preferences $updated = $false

# Ensure QUIC is disabled and locked

if (-not $prefObj.ContainsKey("network.http.http3.enable") -or $prefObj["network.http.http3.enable"].Value -ne $false -or $prefObj["network.http.http3.enable"].Status -ne "locked") {

$prefObj["network.http.http3.enable"] = @{

Value = $false

Status = "locked"

}

$updated = $true

}

# Ensure DNS over HTTPS is disabled and locked

if (-not $prefObj.ContainsKey("network.trr.mode") -or $prefObj["network.trr.mode"].Value -ne 0 -or $prefObj["network.trr.mode"].Status -ne "locked") {

$prefObj["network.trr.mode"] = @{

Value = 0

Status = "locked"

}

$updated = $true

}

# If any updates were made, back up and write the new JSON

if ($updated) { if (Test-Path $destination) { Copy-Item $destination $backup -Force }

$jsonOut = $existingJson | ConvertTo-Json -Depth 10 -Compress

$utf8NoBomEncoding = New-Object System.Text.UTF8Encoding($false)

[System.IO.File]::WriteAllText($destination, $jsonOut, $utf8NoBomEncoding)

}

Installazione manuale

Per installare manualmente il client Di accesso sicuro globale:

- Eseguire il file di installazione GlobalSecureAccessClient.exe. Accettare le condizioni di licenza software.

- Il client installa e accede automaticamente con le credenziali di Microsoft Entra. Se l'accesso silenzioso non riesce, il programma di installazione richiede di accedere manualmente.

- Accedi. L'icona di connessione diventa verde.

- Passare il puntatore del mouse sull'icona di connessione per aprire la notifica di stato del client, che deve essere visualizzata come Connessa.

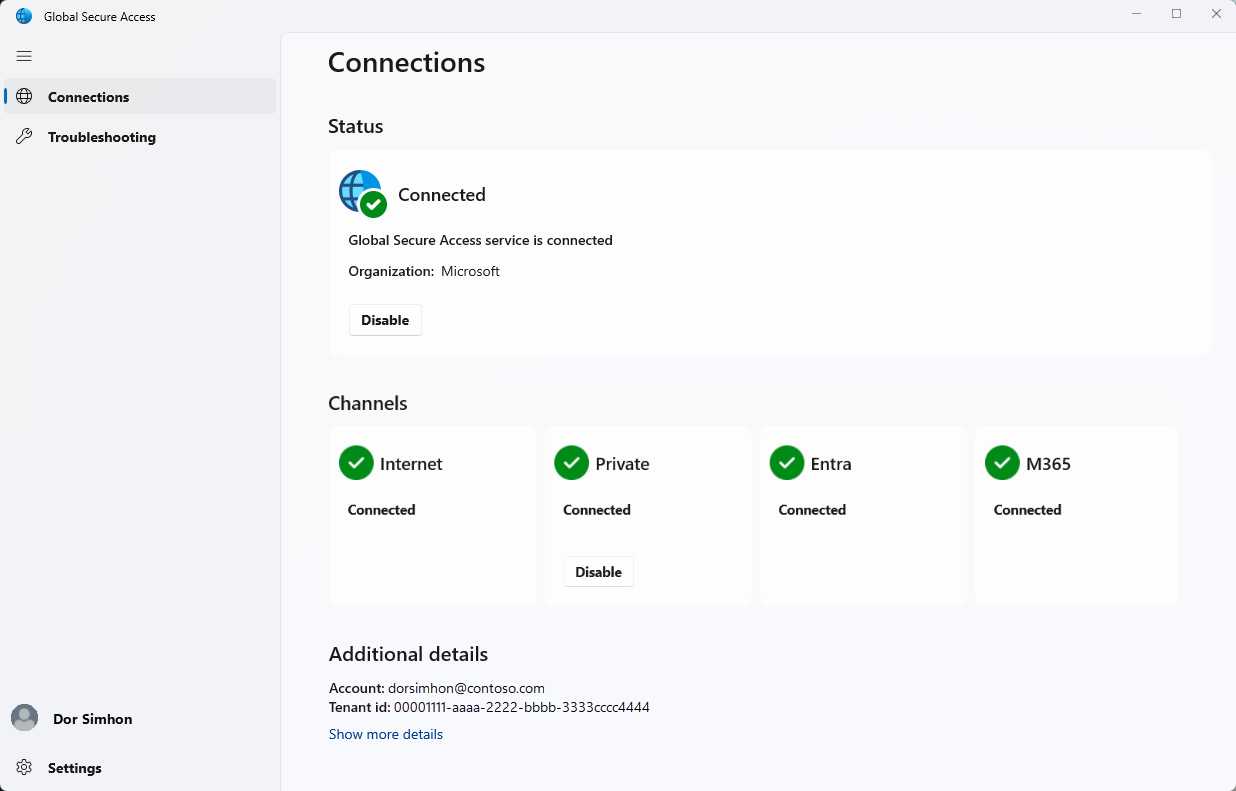

Interfaccia client

Per aprire l'interfaccia client di Accesso sicuro globale, selezionare l'icona Accesso sicuro globale nella barra delle applicazioni. L'interfaccia client fornisce una visualizzazione dello stato di connessione corrente, dei canali configurati per il client e dell'accesso agli strumenti di diagnostica.

Visualizzazione Connessioni

Nella visualizzazione Connessioni è possibile visualizzare lo stato del client e i canali configurati per il client. Per disabilitare il client, selezionare il pulsante Disabilita . È possibile usare le informazioni nella sezione Dettagli aggiuntivi per risolvere i problemi di connessione client. Selezionare Mostra altri dettagli per espandere la sezione e visualizzare altre informazioni.

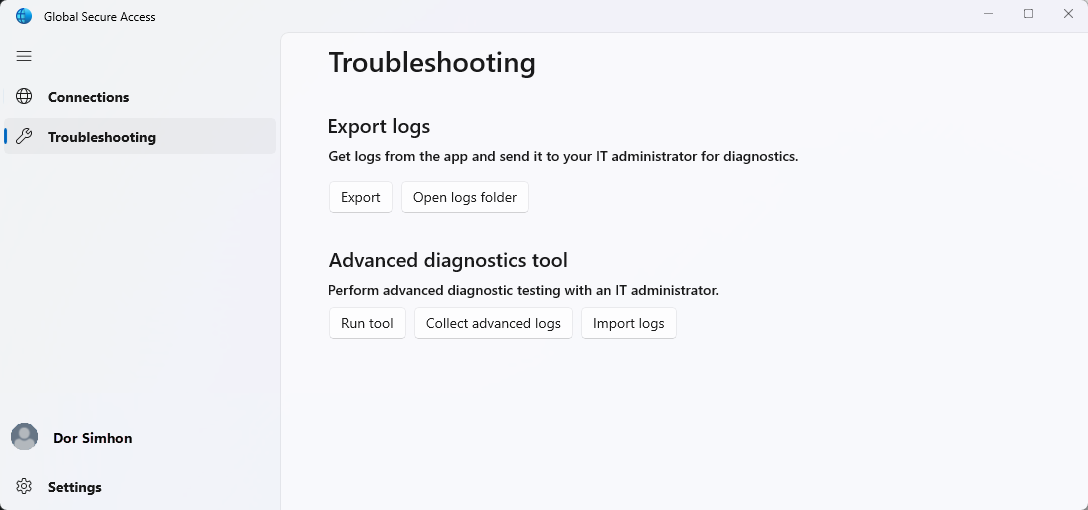

Visualizzazione risoluzione dei problemi

Nella visualizzazione Risoluzione dei problemi è possibile eseguire varie attività di diagnostica. È possibile esportare e condividere i log con l'amministratore IT. È anche possibile accedere allo strumento Di diagnostica avanzata , che offre un'ampia gamma di strumenti per la risoluzione dei problemi. Nota: è anche possibile avviare lo strumento di diagnostica avanzata dal menu dell'icona nell'area di notifica del client.

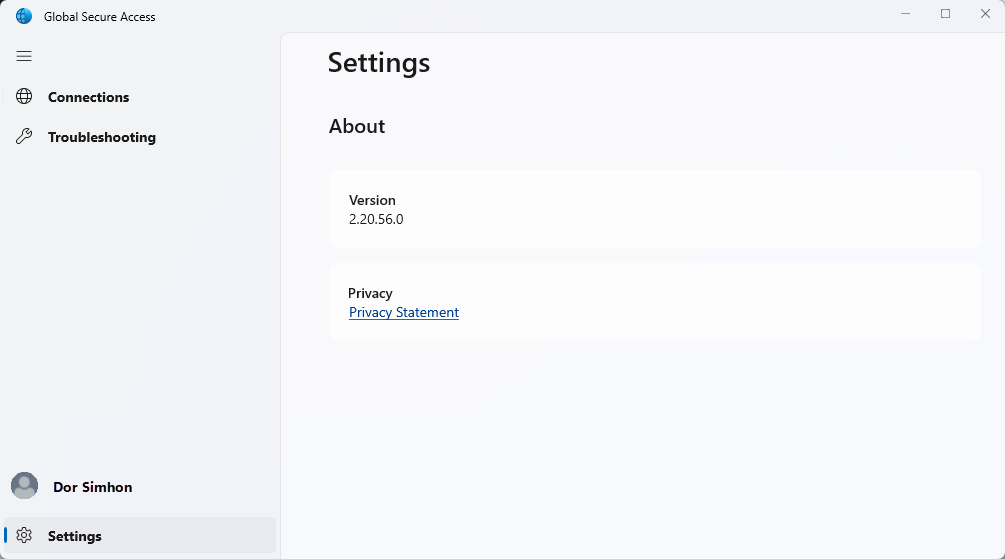

Visualizzazione Impostazioni

Passare alla visualizzazione Impostazioni per controllare la versione installata o accedere all'Informativa sulla privacy di Microsoft.

Azioni cliente

Per visualizzare le azioni del menu client disponibili, selezionare l'icona della barra degli accessi sicuri globali.

Suggerimento

Le azioni del menu del client Global Secure Access dipendono dalla configurazione delle chiavi del registro di sistema del client.

| Azione | Descrizione |

|---|---|

| Disconnettersi | Nascosto per impostazione predefinita. Usare l'azione Disconnetti quando è necessario accedere al client Di accesso sicuro globale con un utente di Microsoft Entra diverso da quello usato per accedere a Windows. Per rendere disponibile questa azione, aggiornare le appropriate chiavi del Registro di sistema client. |

| Disabilita | Selezionare l'azione Disabilita per disabilitare il client. Il client rimane disabilitato fino a quando non si abilita il client o si riavvia il computer. |

| Abilitazione | Abilita il client di accesso sicuro globale. |

| Disabilitare l'accesso privato | Nascosto per impostazione predefinita. Usare l'azione Disabilita accesso privato quando si vuole ignorare l'accesso sicuro globale ogni volta che si connette il dispositivo direttamente alla rete aziendale per accedere alle applicazioni private direttamente attraverso la rete anziché tramite l'accesso sicuro globale. Per rendere disponibile questa azione, aggiornare le appropriate chiavi del Registro di sistema client. |

| Raccogliere i log | Selezionare questa azione per raccogliere i log client (informazioni sul computer client, i registri eventi correlati per i servizi e i valori del Registro di sistema) e archiviarli in un file ZIP da condividere con supporto tecnico Microsoft per l'analisi. Il percorso predefinito per i log è C:\Program Files\Global Secure Access Client\Logs. È anche possibile raccogliere i log client in Windows immettendo il comando seguente nel prompt dei comandi: C:\Program Files\Global Secure Access Client\LogsCollector\LogsCollector.exe" <username> <user>. |

| Diagnostica avanzata | Selezionare questa azione per aprire l'utilità Diagnostica avanzata e accedere a un'ampia gamma di strumenti per la risoluzione dei problemi . |

Indicatori di stato del client

Notifica di stato

Selezionare l'icona Accesso sicuro globale per aprire la notifica di stato del client e visualizzare lo stato di ogni canale configurato per il client.

Stati client nella icona della barra delle notifiche

| Icona | Messaggio | Descrizione |

|---|---|---|

| Accesso globale sicuro | Il client sta inizializzando e controllando la connessione ad Accesso sicuro globale. | |

| Accesso sicuro globale - Connesso | Il client è connesso all'accesso sicuro globale. | |

| Accesso sicuro globale - Disabilitato | Il client è disabilitato perché i servizi sono offline o l'utente ha disabilitato il client. | |

| Accesso sicuro globale - Disconnesso | Il client non è riuscito a connettersi all'accesso sicuro globale. | |

| Accesso sicuro globale- Alcuni canali non sono raggiungibili | Il client è parzialmente connesso ad Accesso sicuro globale( ovvero la connessione ad almeno un canale non è riuscita: Microsoft Entra, Microsoft 365, Accesso privato, Accesso Internet). | |

| Accesso sicuro globale - Disabilitato dall'organizzazione | L'organizzazione ha disabilitato il client, ovvero tutti i profili di inoltro del traffico sono disabilitati. | |

| Accesso sicuro globale : l'accesso privato è disabilitato | L'utente ha disabilitato l'accesso privato in questo dispositivo. | |

| Accesso sicuro globale: non è stato possibile connettersi a Internet | Il client non è riuscito a rilevare una connessione Internet. Il dispositivo è connesso a una rete che non ha una connessione Internet o una rete che richiede l'accesso al portale captive. |

Limitazioni note

Per informazioni dettagliate su problemi noti e limitazioni, vedere Limitazioni note per l'accesso sicuro globale.

Risoluzione dei problemi

Per risolvere i problemi relativi al client Accesso sicuro globale, selezionare l'icona client nella barra delle applicazioni e selezionare una delle opzioni di risoluzione dei problemi: Esporta log o Strumento di diagnostica avanzata.

Suggerimento

Gli amministratori possono modificare le opzioni del menu client accesso sicuro globale rivedendo le chiavi del Registro di sistema client.

Per altre informazioni sulla risoluzione dei problemi relativi al client Di accesso sicuro globale, vedere gli articoli seguenti:

- Risolvere i problemi del client di Accesso sicuro globale: diagnostica avanzata

- Risolvere i problemi del client di Accesso Sicuro Globale: scheda Verifica dello Stato

Chiavi del Registro di sistema utente

Il client Accesso sicuro globale usa chiavi specifiche del Registro di sistema per abilitare o disabilitare funzionalità diverse. Gli amministratori possono usare una soluzione mdm (Mobile Device Management), ad esempio Microsoft Intune o Criteri di gruppo per controllare i valori del Registro di sistema.

Attenzione

Non modificare altri valori del Registro di sistema, a meno che non venga richiesto dal supporto tecnico Microsoft.

Limitare gli utenti senza privilegi

Gli amministratori possono impedire agli utenti senza privilegi nel dispositivo Windows di disabilitare o abilitare il client impostando la chiave del Registro di sistema seguente:

Computer\HKEY_LOCAL_MACHINE\Software\Microsoft\Global Secure Access Client

RestrictNonPrivilegedUsers REG_DWORD

| Dati | Descrizione |

|---|---|

| 0x0 | Gli utenti senza privilegi nel dispositivo Windows possono disabilitare e abilitare il client. |

| 0x1 | Gli utenti senza privilegi sul dispositivo Windows non possono disabilitare o abilitare il client. Una richiesta di controllo dell'account utente richiede le credenziali di amministratore locale per disabilitare e abilitare le opzioni. L'amministratore può anche nascondere il pulsante disabilita (vedere Nascondere o visualizzare i pulsanti del menu della barra delle applicazioni). |

Disabilitare o abilitare l'accesso privato nel client

Questo valore del Registro di sistema controlla se l'accesso privato è abilitato o disabilitato per il client. Se un utente è connesso alla rete aziendale, può scegliere di ignorare l'accesso sicuro globale e accedere direttamente alle applicazioni private.

Gli utenti possono disabilitare o abilitare l'accesso privato tramite il menu della barra delle applicazioni.

Suggerimento

Questa opzione è disponibile nel menu solo se non è nascosta (vedere Nascondi o scopri i pulsanti del menu nella barra delle applicazioni) e se l'accesso privato è abilitato per questo tenant.

Gli amministratori possono disabilitare o abilitare l'accesso privato per l'utente impostando la chiave del Registro di sistema:

Computer\HKEY_CURRENT_USER\Software\Microsoft\Global Secure Access Client

| Valore | Tipo | Dati | Descrizione |

|---|---|---|---|

| AccessoPrivatoDisabilitatoDall'Utente | REG_DWORD | 0x0 | L'accesso privato è abilitato in questo dispositivo. Il traffico di rete verso applicazioni private passa attraverso l'accesso sicuro globale. |

| AccessoPrivatoDisabilitatoDall'Utente | REG_DWORD | 0x1 | L'accesso privato è disabilitato in questo dispositivo. Il traffico di rete verso applicazioni private passa direttamente alla rete. |

Se il valore del Registro di sistema non esiste, il valore predefinito è 0x0, l'accesso privato è abilitato.

Nascondi o scopri i pulsanti del menu della barra delle applicazioni

Gli amministratori possono visualizzare o nascondere pulsanti specifici nel menu dell'icona della barra delle applicazioni del client. Creare i valori sotto la chiave del Registro di sistema seguente:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client

| Valore | Tipo | Dati | Comportamento predefinito | Descrizione |

|---|---|---|---|---|

| NascondiPulsanteDiDisconnessione | REG_DWORD | 0x0 - visualizzato 0x1 - nascosto | Nascosto | Configurare questa impostazione per visualizzare o nascondere l'azione Disconnetti . Questa opzione è per scenari specifici quando un utente deve accedere al client con un utente Microsoft Entra diverso da quello usato per accedere a Windows. Nota: è necessario accedere al client con un utente nello stesso tenant di Microsoft Entra a cui viene aggiunto il dispositivo. È anche possibile usare l'azione Disconnetti per autenticare nuovamente l'utente esistente. |

| NascondiDisattivaPulsanteAccessoPrivato | REG_DWORD | 0x0 - visualizzato 0x1 - nascosto | Nascosto | Configurare questa impostazione per visualizzare o nascondere l'azione Disabilita accesso privato. Questa opzione è per uno scenario in cui il dispositivo è connesso direttamente alla rete aziendale e l'utente preferisce accedere alle applicazioni private direttamente tramite la rete anziché tramite l'accesso sicuro globale. |

| HideDisableButton | REG_DWORD | 0x0 - visualizzato 0x1 - nascosto | Mostrato | Configurare questa impostazione per visualizzare o nascondere l'azione Disabilita . Se visibile, l'utente può disabilitare il client Di accesso sicuro globale. Il client rimane disabilitato fino a quando l'utente non lo abilita nuovamente. Se l'azione Disabilita è nascosta, un utente senza privilegi non può disabilitare il client. |

Per altre informazioni, vedere Linee guida per la configurazione di IPv6 in Windows per utenti avanzati.