Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

L'applicazione dei criteri di accesso condizionale alle app di Accesso privato Microsoft Entra è un modo efficace per applicare i criteri di sicurezza per le risorse interne private. È possibile applicare criteri di accesso condizionale alle app Accesso rapido e Accesso privato dal servizio Accesso globale sicuro.

Questo articolo descrive come applicare i criteri di accesso condizionale alle app Accesso rapido e Accesso privato.

Prerequisiti

- Gli amministratori che interagiscono con le funzionalità di Accesso globale sicuro , a seconda delle attività che svolgono, devono avere almeno una delle seguenti assegnazioni di ruolo.

- Il ruolo di Amministratore Accesso globale sicuro per gestire le funzionalità di Accesso globale sicuro.

- Il ruolo Amministratore accesso condizionale serve per creare e interagire con i criteri di accesso condizionale.

- È necessario aver configurato l'opzione Accesso rapido o Accesso privato.

- Il prodotto richiede licenze. Per informazioni dettagliate, vedi la sezione relativa alle licenze di Che cos'è l'accesso sicuro globale. Se necessario è possibile acquistare licenze o ottenere licenze di test.

Limitazioni note

Per informazioni dettagliate su problemi noti e limitazioni, vedere Limitazioni note per l'accesso sicuro globale.

Accesso condizionale e Accesso globale sicuro

È possibile creare criteri di accesso condizionale per le app Accesso rapido o Accesso privato dal servizio Accesso globale sicuro. L'avvio del processo dal servizio Accesso globale sicuro aggiunge automaticamente l'app selezionata come risorsa di destinazione per la politica. È sufficiente configurare le impostazioni dei criteri.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

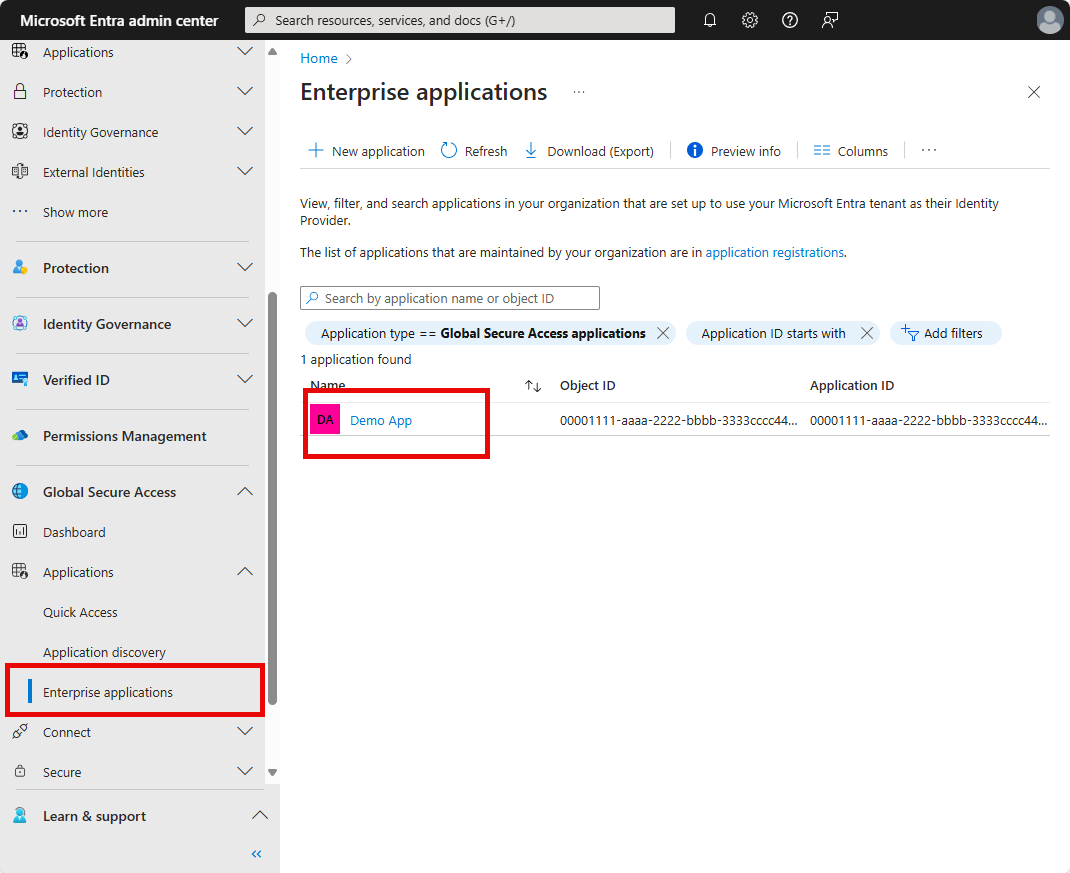

Passare ad Accesso globale sicuro>Applicazioni>Applicazioni aziendali.

Seleziona un'applicazione dall'elenco.

Selezionare Accesso condizionale nel menu laterale. Tutti i criteri di accesso condizionale esistenti vengono visualizzati in un elenco.

Selezionare Nuovi criteri. L'app selezionata viene visualizzata nei dettagli delle risorse di destinazione.

Configurare le condizioni, i controlli di accesso e assegnare utenti e gruppi in base alle esigenze.

È anche possibile applicare criteri di accesso condizionale a un gruppo di applicazioni in base agli attributi personalizzati. Per altre informazioni, vedere Filtrare in base alle applicazioni nei criteri di accesso condizionale.

Esempio di assegnazioni e controlli di accesso

Modificare i dettagli dei criteri seguenti per creare un criterio di accesso condizionale che richieda l'autenticazione a più fattori, la conformità del dispositivo o un dispositivo associato a Microsoft Entra in modalità ibrida per l'applicazione Accesso rapido. Le assegnazioni degli utenti assicurano che gli account di accesso di emergenza o gli account di tipo "break-glass" dell'organizzazione vengano esclusi dai criteri.

- In Assegnazioni selezionare Utenti:

- In Includi selezionare Tutti gli utenti.

- In Escludi selezionare Utenti e gruppi e scegliere gli account di accesso di emergenza o gli account critici dell'organizzazione.

- In Controlli di accesso>Concedi:

- Selezionare Richiedi autenticazione a più fattori, Richiedi che i dispositivi siano contrassegnati come conformi e Richiedi dispositivo ibrido aggiunto a Microsoft Entra

- Conferma le impostazioni e imposta Attiva criterio su Solo report.

Dopo che gli amministratori confermano le impostazioni dei criteri usando la modalità solo report, possono spostare l'opzione Attiva criterio da Solo report ad Attiva.

Esclusioni di utenti

I criteri di accesso condizionale sono strumenti avanzati. È consigliabile escludere gli account seguenti dai criteri:

-

Accesso di emergenza o account di emergenza per impedire il blocco a causa di errori di configurazione dei criteri. Nello scenario improbabile in cui tutti gli amministratori sono bloccati, l'account amministrativo di accesso di emergenza può essere usato per accedere e ripristinare l'accesso.

- Altre informazioni sono disponibili nell'articolo Gestire gli account di accesso di emergenza in Microsoft Entra ID.

-

Account di servizio e principali del servizio, ad esempio l'account di sincronizzazione Microsoft Entra Connect. Gli account di servizio sono account non interattivi che non sono associati a un utente specifico. Vengono in genere usati dai servizi back-end per consentire l'accesso a livello di codice alle applicazioni, ma vengono usati anche per accedere ai sistemi per scopi amministrativi. Le chiamate effettuate dalle entità servizio non vengono bloccate dai criteri di accesso condizionale con ambito agli utenti. Usare l'accesso condizionale per le identità del carico di lavoro per definire criteri destinati alle entità servizio.

- Se l'organizzazione usa questi account in script o codice, sostituirli con identità gestite.