Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Nella gestione delle autorizzazioni è possibile configurare più criteri, con impostazioni diverse per ogni comunità di utenti che dovrà accedere mediante un pacchetto di accesso. Ad esempio, i dipendenti potrebbero necessitare solo dell'approvazione del responsabile per ottenere l'accesso a determinate app, ma gli utenti guest di altre organizzazioni potrebbero necessitare dell'approvazione sia di uno sponsor che di un responsabile del reparto del team delle risorse. In un criterio per gli utenti già presenti nella directory è possibile specificare un determinato gruppo di utenti per i quali è possibile richiedere l'accesso. Tuttavia, è possibile configurare un requisito per evitare che a un utente venga concesso un accesso eccessivo. Per soddisfare questo requisito, è opportuno limitare ulteriormente chi può richiedere l'accesso in base all'accesso già disponibile per il richiedente.

Con la separazione delle impostazioni dei compiti in un pacchetto di accesso, è possibile configurare che un utente membro di un gruppo di sicurezza o che abbia già un'assegnazione a un pacchetto di accesso non possa richiedere un altro pacchetto di accesso.

Esperienza di Myaccess durante il tentativo di richiesta di accesso incompatibile

Scenari per i controlli della separazione dei compiti

Ad esempio, si dispone di un pacchetto di accesso, Campagna di Marketing, che persone all'interno della tua organizzazione ed altre organizzazioni possono richiedere, per collaborare con il reparto marketing della tua organizzazione mentre la campagna è in atto. Poiché i dipendenti del reparto marketing hanno generalmente già accesso a tale materiale della campagna di marketing, non si vuole che i dipendenti del reparto marketing richiedano l'accesso a tale pacchetto di accesso. In alternativa, è possibile avere già un gruppo di sicurezza di appartenenza dinamica, dipendenti del reparto marketing, con tutti i dipendenti di marketing in esso contenuti. È possibile indicare che il pacchetto di accesso non è compatibile con il gruppo di appartenenza dinamica. Quindi, se un dipendente del reparto marketing sta cercando un pacchetto di accesso da richiedere, non potrebbe richiedere il pacchetto di accesso alla campagna di marketing.

Analogamente, è possibile avere un'applicazione con due ruoli dell'app, Western Sales e Eastern Sales , che rappresentano i territori di vendita e si vuole assicurarsi che un utente possa avere un solo territorio di vendita alla volta. Se si dispone di due pacchetti di accesso, un pacchetto di accesso Western Territory che assegna il ruolo Western Sales e l'altro pacchetto di accesso Eastern Territory assegnando il ruolo Eastern Sales , è possibile configurare:

- il pacchetto di accesso del Territorio Occidentale ha il pacchetto del Territorio Orientale come incompatibile e

- Il pacchetto di accesso Eastern Territory ha il pacchetto Western Territory come incompatibile.

Se sono stati usati Microsoft Identity Manager o altri sistemi di gestione delle identità locali per automatizzare l'accesso per le app locali, è possibile integrare questi sistemi anche con la gestione entitlement. Se si controlla l'accesso alle app integrate di Microsoft Entra tramite la gestione delle autorizzazioni e si vuole impedire agli utenti di avere accesso incompatibile, è possibile configurare un pacchetto di accesso come incompatibile con un gruppo di sicurezza. Potrebbe trattarsi di un gruppo di sicurezza di Active Directory, che il sistema di gestione delle identità locale trasferisce in Microsoft Entra ID attraverso Microsoft Entra Connect. Questo controllo garantisce che un utente non possa richiedere un pacchetto di accesso, se tale pacchetto di accesso concede un accesso non compatibile con l'accesso di tale utente nelle app locali.

Prerequisiti

Per usare la gestione entitlement e assegnare gli utenti ai pacchetti di accesso, è necessario disporre di una delle licenze seguenti:

- Microsoft Entra ID P2 o Microsoft Entra ID Governance

- Licenza di Enterprise Mobility + Security (EMS) E5

Configurare un altro pacchetto di accesso o un'altra appartenenza a un gruppo come incompatibile per richiedere l'accesso a un pacchetto di accesso

Seguire questa procedura per modificare l'elenco di gruppi incompatibili o di altri pacchetti di accesso per un pacchetto di accesso esistente:

Effettua l'accesso al centro di amministrazione Microsoft Entra come almeno un Amministratore di Identity Governance.

Suggerimento

Altri ruoli con privilegi minimi che possono completare questa attività includono il proprietario del catalogo e il responsabile dei pacchetti di accesso.

Vai a ID Governance>Gestione delle autorizzazioni>Pacchetto di accesso.

Nella pagina Pacchetti di accesso aprire il pacchetto di accesso richiesto dagli utenti.

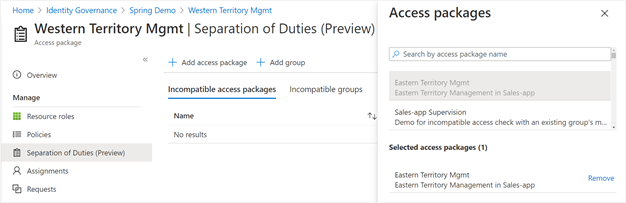

Nel menu a sinistra selezionare Separazione dei compiti.

L'elenco nella scheda Pacchetti di accesso incompatibili è di altri pacchetti di accesso. Un utente che ha già un'assegnazione a un pacchetto di accesso in tale elenco non potrà richiedere tale pacchetto di accesso.

Se si vuole impedire agli utenti che hanno già un'assegnazione di pacchetto di accesso di richiedere questo pacchetto di accesso, selezionare Aggiungi pacchetto di accesso e selezionare il pacchetto di accesso a cui l'utente sarebbe già stato assegnato. Tale pacchetto di accesso verrà quindi aggiunto all'elenco dei pacchetti di accesso nella scheda Pacchetti di accesso incompatibili .

Se si vuole impedire agli utenti che dispongono di un'appartenenza a un gruppo esistente di richiedere questo pacchetto di accesso, selezionare Aggiungi gruppo e selezionare il gruppo abilitato per la sicurezza in cui si trova già l'utente. Tale gruppo verrà quindi aggiunto all'elenco dei gruppi nella scheda Gruppi incompatibili .

Se si desidera che gli utenti assegnati a questo pacchetto di accesso non siano in grado di richiedere quel pacchetto di accesso, poiché ogni relazione tra pacchetti di accesso incompatibili è unidirezionale, passare a quel pacchetto di accesso e aggiungere questo pacchetto di accesso come incompatibile. Ad esempio, si desidera che gli utenti con il pacchetto di accesso Western Territory non possano richiedere il pacchetto di accesso Eastern Territory e che gli utenti con il pacchetto di accesso Eastern Territory non possano richiedere il pacchetto di accesso Western Territory. Se prima nel pacchetto di accesso Western Territory è stato aggiunto il pacchetto di accesso Eastern Territory come non compatibile, passare quindi al pacchetto di accesso Eastern Territory e aggiungere il pacchetto di accesso Western Territory come non compatibile.

Configurare pacchetti di accesso incompatibili a livello di codice tramite Graph

È possibile configurare i gruppi e altri pacchetti di accesso incompatibili con un pacchetto di accesso usando Microsoft Graph. Un utente in un ruolo appropriato con un'applicazione con l'autorizzazione delegata EntitlementManagement.ReadWrite.All o un'applicazione con l'autorizzazione EntitlementManagement.ReadWrite.All dell'applicazione può chiamare l'API per aggiungere, rimuovere ed elencare i gruppi incompatibili e i pacchetti di accesso di un pacchetto di accesso.

Configurare pacchetti di accesso incompatibili tramite Microsoft PowerShell

È anche possibile configurare i gruppi e altri pacchetti di accesso incompatibili con un pacchetto di accesso in PowerShell con i cmdlet dei cmdlet di PowerShell di Microsoft Graph per il modulo Identity Governance versione 1.16.0 o successiva.

Lo script seguente mostra come usare il profilo v1.0 di Graph per creare una relazione che indichi un altro pacchetto di accesso come incompatibile.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$otherapid = "11112222-bbbb-3333-cccc-4444dddd5555"

$params = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/identityGovernance/entitlementManagement/accessPackages/" + $otherapid

}

New-MgEntitlementManagementAccessPackageIncompatibleAccessPackageByRef -AccessPackageId $apid -BodyParameter $params

Visualizzare altri pacchetti di accesso configurati come incompatibili con questo pacchetto

Seguire questa procedura per visualizzare l'elenco degli altri pacchetti di accesso che hanno indicato di essere incompatibili con un pacchetto di accesso esistente:

Effettua l'accesso al centro di amministrazione Microsoft Entra come almeno un Amministratore di Identity Governance.

Suggerimento

Altri ruoli con privilegi minimi che possono completare questa attività includono il proprietario del catalogo e il responsabile dei pacchetti di accesso.

Vai a ID Governance>Gestione delle autorizzazioni>Pacchetto di accesso.

Nella pagina Pacchetti di accesso aprire il pacchetto di accesso.

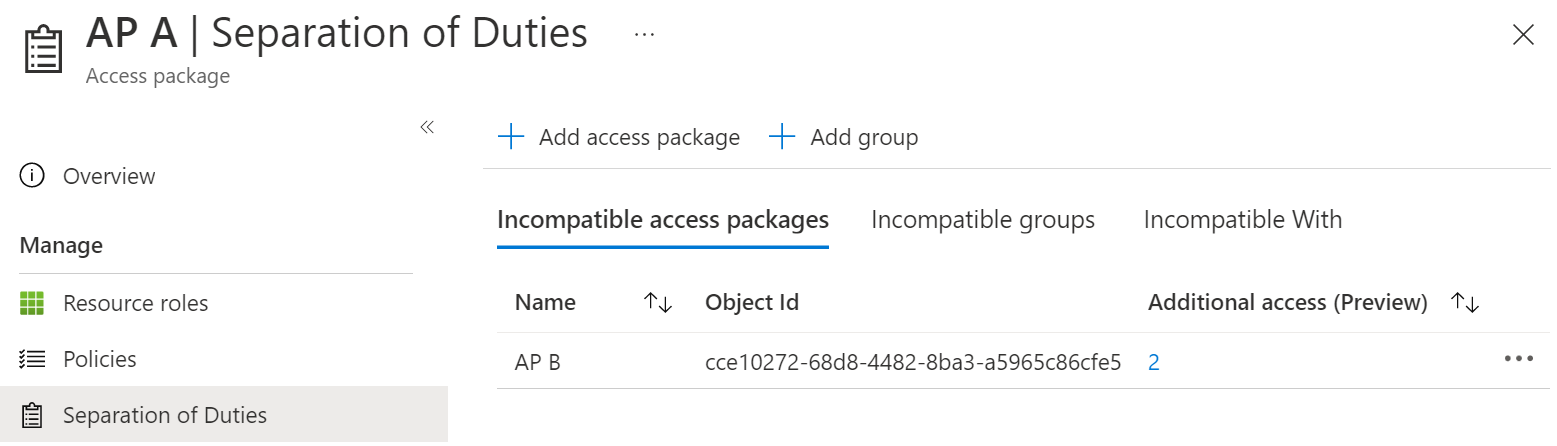

Nel menu a sinistra selezionare Separazione dei compiti.

Selezionare Incompatibile con.

Identificazione degli utenti che hanno già accesso incompatibile a un altro pacchetto di accesso

Se sono state configurate impostazioni di accesso incompatibili in un pacchetto di accesso a cui sono già assegnati utenti, è possibile scaricare un elenco degli utenti che dispongono di tale accesso aggiuntivo. Gli utenti che hanno anche un'assegnazione al pacchetto di accesso incompatibile non potranno richiedere di nuovo l'accesso.

Seguire questa procedura per visualizzare l'elenco degli utenti con assegnazioni a due pacchetti di accesso.

Effettua l'accesso al centro di amministrazione Microsoft Entra come almeno un Amministratore di Identity Governance.

Suggerimento

Altri ruoli con privilegi minimi che possono completare questa attività includono il proprietario del catalogo e il responsabile dei pacchetti di accesso.

Vai a ID Governance>Gestione delle autorizzazioni>Pacchetto di accesso.

Nella pagina Pacchetti di accesso aprire il pacchetto di accesso in cui è stato configurato un altro pacchetto di accesso come incompatibile.

Nel menu a sinistra selezionare Separazione dei compiti.

Nella tabella, se nella colonna Accesso aggiuntivo per il secondo pacchetto di accesso è presente un valore diverso da zero, significa che sono presenti uno o più utenti con assegnazioni.

Selezionare tale conteggio per visualizzare l'elenco delle assegnazioni incompatibili.

Se lo si desidera, è possibile selezionare il pulsante Scarica per salvare l'elenco di assegnazioni come file CSV.

Identificare gli utenti che avranno un accesso incompatibile a un altro pacchetto di accesso

Se si configurano impostazioni di accesso incompatibili in un pacchetto di accesso a cui sono già assegnati utenti, qualsiasi utente che abbia anche un'assegnazione al pacchetto di accesso incompatibile o ai gruppi non sarà in grado di richiedere di nuovo l'accesso.

Seguire questa procedura per visualizzare l'elenco degli utenti con assegnazioni a due pacchetti di accesso.

Effettua l'accesso al centro di amministrazione Microsoft Entra come almeno un Amministratore di Identity Governance.

Suggerimento

Altri ruoli con privilegi minimi che possono completare questa attività includono il proprietario del catalogo e il responsabile dei pacchetti di accesso.

Vai a ID Governance>Gestione delle autorizzazioni>Pacchetto di accesso.

Aprire il pacchetto di accesso in cui si configurano assegnazioni incompatibili.

Nel menu a sinistra selezionare Assegnazioni.

Nel campo Stato verificare che lo stato Recapitato sia selezionato.

Selezionare il pulsante Scarica e salvare il file CSV risultante come primo file con un elenco di assegnazioni.

Nella barra di spostamento selezionare Governance ID.

Nel menu a sinistra selezionare Pacchetti di accesso e quindi aprire il pacchetto di accesso che si prevede di indicare come incompatibile.

Nel menu a sinistra selezionare Assegnazioni.

Nel campo Stato verificare che lo stato Recapitato sia selezionato.

Selezionare il pulsante Scarica e salvare il file CSV risultante come secondo file con un elenco di assegnazioni.

Usare un programma di fogli di calcolo, ad esempio Excel, per aprire i due file.

Gli utenti elencati in entrambi i file avranno assegnazioni incompatibili già esistenti.

Identificare gli utenti che hanno già un accesso incompatibile a livello di codice

È possibile recuperare le assegnazioni a un pacchetto di accesso usando Microsoft Graph. Tali assegnazioni hanno come ambito solo gli utenti che hanno anche un'assegnazione a un altro pacchetto di accesso. Un utente in un ruolo amministrativo con un'applicazione che ha il permesso delegato EntitlementManagement.Read.All o EntitlementManagement.ReadWrite.All di autorizzazione può chiamare l'API per elencare l'accesso aggiuntivo.

Identificare gli utenti che hanno già un accesso incompatibile con PowerShell

È anche possibile eseguire una query per gli utenti con assegnazioni a un pacchetto di accesso con il Get-MgEntitlementManagementAssignment cmdlet dei cmdlet di PowerShell di Microsoft Graph per il modulo Identity Governance versione 2.1.0 o successiva.

Ad esempio, se sono disponibili due pacchetti di accesso, uno con ID 00aa00aa-bb11-cc22-dd33-44ee44ee44ee e l'altro con ID 11bb11bb-cc22-dd33-ee44-55ff55ff55ff, è possibile recuperare gli utenti che hanno assegnazioni al primo pacchetto di accesso e quindi confrontarli con gli utenti che hanno assegnazioni al secondo pacchetto di accesso. È anche possibile segnalare gli utenti ai quali sono state recapitate assegnazioni usando uno script di PowerShell simile al seguente:

$c = Connect-MgGraph -Scopes "EntitlementManagement.Read.All"

$ap_w_id = "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

$ap_e_id = "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"

$apa_w_filter = "accessPackage/id eq '" + $ap_w_id + "' and state eq 'Delivered'"

$apa_e_filter = "accessPackage/id eq '" + $ap_e_id + "' and state eq 'Delivered'"

$apa_w = @(Get-MgEntitlementManagementAssignment -Filter $apa_w_filter -ExpandProperty target -All)

$apa_e = @(Get-MgEntitlementManagementAssignment -Filter $apa_e_filter -ExpandProperty target -All)

$htt = @{}; foreach ($e in $apa_e) { if ($null -ne $e.Target -and $null -ne $e.Target.Id) {$htt[$e.Target.Id] = $e} }

foreach ($w in $apa_w) { if ($null -ne $w.Target -and $null -ne $w.Target.Id -and $htt.ContainsKey($w.Target.Id)) { write-output $w.Target.Email } }

Configurare più pacchetti di accesso per scenari di sostituzione

Se un pacchetto di accesso è stato configurato come incompatibile, un utente che ha un'assegnazione a tale pacchetto di accesso incompatibile non può richiedere il pacchetto di accesso e un amministratore non può creare una nuova assegnazione che sarebbe incompatibile.

Ad esempio, se il pacchetto di accesso ambiente di produzione ha contrassegnato il pacchetto ambiente di sviluppo come incompatibile e un utente ha un'assegnazione al pacchetto di accesso ambiente di sviluppo, il manager del pacchetto di accesso per ambiente di produzione non può creare un'assegnazione per tale utente nell'ambiente di produzione. Per procedere con tale assegnazione, è necessario prima rimuovere l'assegnazione esistente dell'utente al pacchetto di accesso all'ambiente di sviluppo .

Se si verifica una situazione eccezionale in cui potrebbe essere necessario ignorare le regole di separazione dei compiti, la configurazione di un pacchetto di accesso aggiuntivo per l'acquisizione degli utenti che hanno diritti di accesso sovrapposti specificherà chiaramente agli approvatori, ai revisori e agli auditor che tali assegnazioni hanno un carattere eccezionale.

Ad esempio, se si è verificato uno scenario in cui alcuni utenti devono avere accesso contemporaneamente sia agli ambienti di produzione che a quello di distribuzione, è possibile creare un nuovo pacchetto di accesso Ambienti di produzione e sviluppo. Tale pacchetto di accesso potrebbe avere come ruoli delle risorse alcuni dei ruoli delle risorse del pacchetto di accesso all'ambiente di produzione e alcuni dei ruoli delle risorse del pacchetto di accesso all'ambiente di sviluppo .

Se la motivazione dell'accesso incompatibile deriva dal fatto che uno dei ruoli della risorsa è particolarmente problematico, è possibile omettere la risorsa dal pacchetto di accesso combinato e richiedere l'esplicita assegnazione da parte dell'amministratore di un utente al ruolo della risorsa. Se si tratta di un'applicazione di terze parti o di un'applicazione personalizzata, è possibile garantire la supervisione monitorando tali assegnazioni di ruolo usando la cartella di lavoro Attività di assegnazione ruolo applicazione descritta nella sezione successiva.

A seconda dei processi di governance, il criterio del pacchetto di accesso combinato potrebbe essere:

- un criterio di assegnazione diretta, in modo che solo uno strumento di gestione pacchetti di accesso interagisca con il pacchetto di accesso o

- un utente può richiedere criteri di accesso, in modo che un utente possa richiedere, con potenzialmente una fase di approvazione aggiuntiva

Le impostazioni del ciclo di vita di questo criterio potrebbero prevedere un numero di giorni per la scadenza minore rispetto a un criterio di altri pacchetti di accesso o richiedere verifiche di accesso più frequenti, con una supervisione regolare in modo che gli utenti non mantengano l'accesso più a lungo del necessario.

Monitorare e creare report sulle assegnazioni di accesso

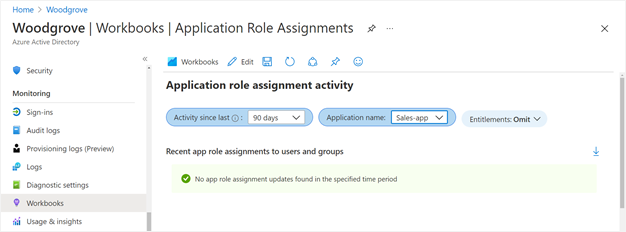

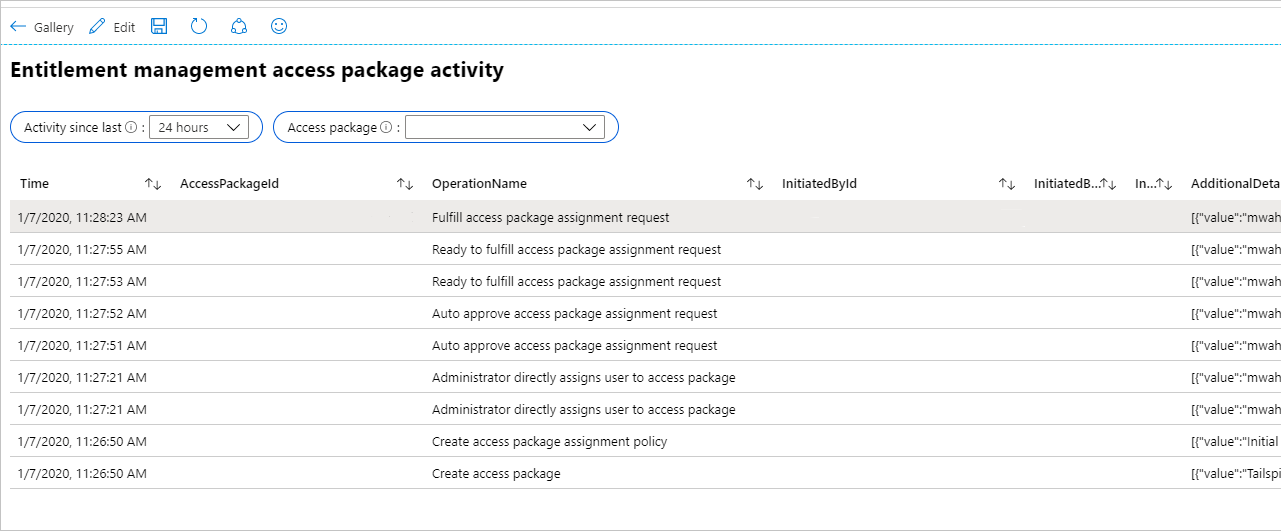

È possibile usare le cartelle di lavoro di Monitoraggio di Azure per ottenere informazioni dettagliate su come gli utenti hanno ricevuto l'accesso.

Configurare Microsoft Entra ID per inviare eventi di controllo ad Azure Monitor.

La cartella di lavoro denominata Access Package Activity visualizza ogni evento correlato a un determinato pacchetto di accesso.

Per verificare se sono state apportate modifiche alle assegnazioni di ruolo dell'applicazione per un'applicazione che non sono state create a causa delle assegnazioni dei pacchetti di accesso, è possibile selezionare la cartella di lavoro denominata Attività di assegnazione di ruolo applicazione. Se si sceglie di omettere l'attività di autorizzazione, verranno visualizzate solo le modifiche ai ruoli dell'applicazione che non sono state apportate dalla gestione delle autorizzazioni. Ad esempio, viene visualizzata una riga se un Amministratore globale ha assegnato direttamente un utente a un ruolo dell'applicazione.