Assegnare i ruoli di Microsoft Entra in Privileged Identity Management

Con Microsoft Entra ID, un amministratore globale può rendere permanenti assegnazioni di ruolo di amministratore di Microsoft Entra. Queste assegnazioni di ruolo possono essere create usando l'interfaccia di amministrazione di Microsoft Entra o i comandi di PowerShell.

Il servizio Microsoft Entra Privileged Identity Management (PIM) consente anche agli amministratori ruolo con privilegi di effettuare assegnazioni di ruolo di amministratore permanente. Inoltre, gli amministratori dei ruoli con privilegi possono rendere gli utenti idonei per i ruoli di amministratore di Microsoft Entra. Un amministratore idoneo può attivare il ruolo quando serve, con autorizzazioni che scadono al termine delle operazioni.

Privileged Identity Management supporta ruoli predefiniti e personalizzati di Microsoft Entra. Per altre informazioni sui ruoli personalizzati di Microsoft Entra, vedere Controllo degli accessi in base al ruolo in Microsoft Entra ID.

Nota

Quando viene assegnato un ruolo, l'assegnazione:

- Non può essere assegnata per una durata inferiore a cinque minuti

- Non può essere rimossa entro cinque minuti dall'assegnazione

Assegnare un ruolo

Seguire questa procedura per rendere un utente idoneo per un ruolo di amministratore di Microsoft Entra.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore del ruolo con privilegi .

Passare a Identity Governance>Privileged Identity Management>Ruoli di Microsoft Entra.

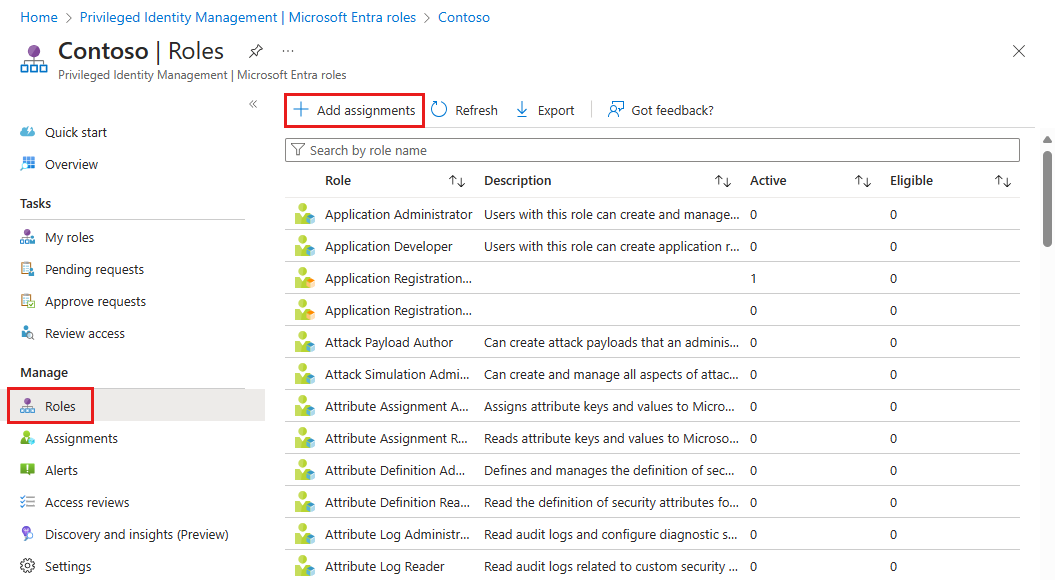

Selezionare Ruoli per visualizzare l'elenco dei ruoli per le autorizzazioni di Microsoft Entra.

Selezionare Aggiungi assegnazioni per aprire la pagina Aggiungi assegnazioni .

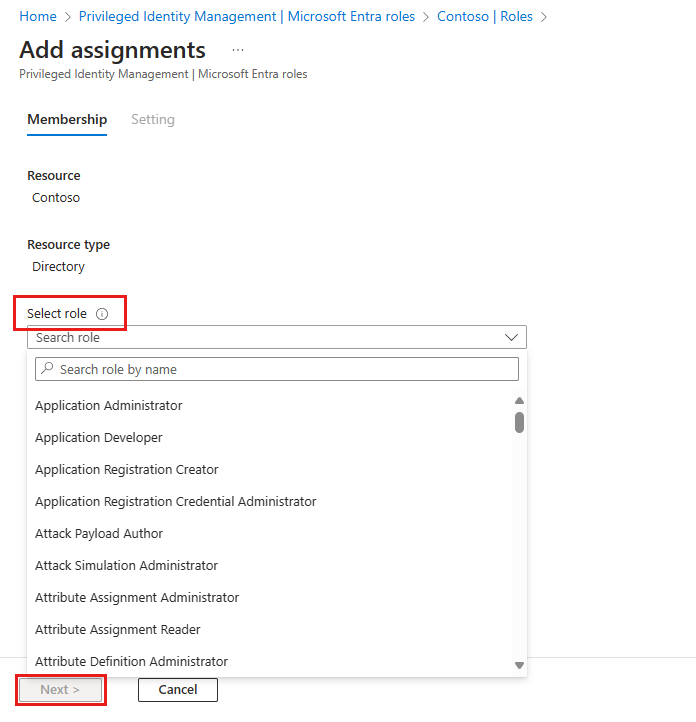

Selezionare Seleziona un ruolo per aprire la pagina Seleziona un ruolo.

Selezionare un ruolo da assegnare, selezionare un membro a cui si vuole assegnare il ruolo e quindi selezionare Avanti.

Nota

Se si assegna un ruolo predefinito di Microsoft Entra a un utente guest, l'utente guest verrà elevato per avere le stesse autorizzazioni di un utente membro. Per informazioni sulle autorizzazioni predefinite per i membri e gli utenti guest, vedere Quali sono le autorizzazioni utente predefinite in Microsoft Entra ID?

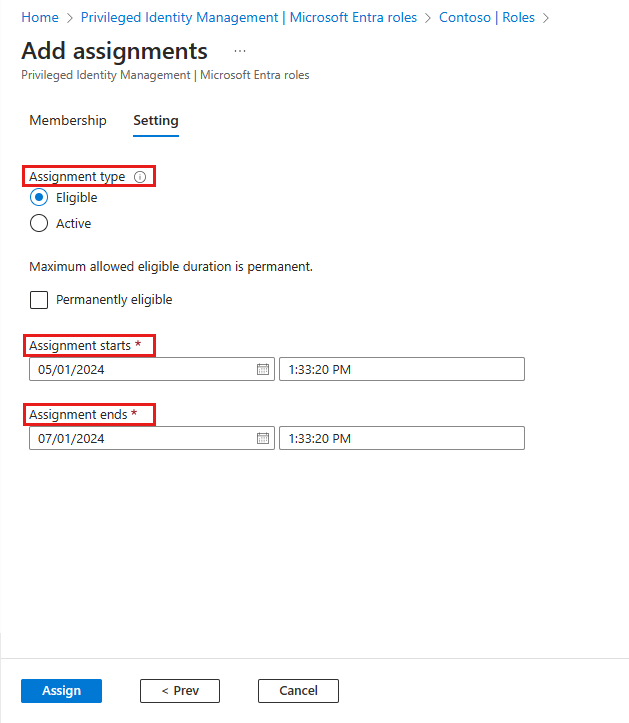

Nell'elenco Tipo di assegnazione nel riquadro Impostazioni di appartenenza selezionare Idoneo o Attivo.

Le assegnazioni di tipo Idoneo richiedono al membro del ruolo di eseguire un'azione per usare il ruolo. Le azioni possono includere l'esecuzione di un controllo di autenticazione a più fattori (MFA), l'indicazione di una giustificazione aziendale o la richiesta di approvazione da responsabili approvazione designati.

Le assegnazioni di tipo Attivo non richiedono al membro di eseguire alcuna azione per usare il ruolo. I membri con questo tipo di assegnazione dispongono di privilegi assegnati al ruolo in qualsiasi momento.

Per specificare una durata di assegnazione specifica, aggiungere caselle di data e ora di inizio e di fine. Al termine, selezionare Assegna per creare la nuova assegnazione di ruolo.

Le assegnazioni permanenti non hanno una data di scadenza. Usare questa opzione per i lavoratori permanenti che hanno spesso bisogno delle autorizzazioni del ruolo.

Le assegnazioni con limite di tempo scadranno alla fine di un periodo specificato. Usare questa opzione con lavoratori temporanei o contrattuali, ad esempio la cui data e ora di fine del progetto sono note.

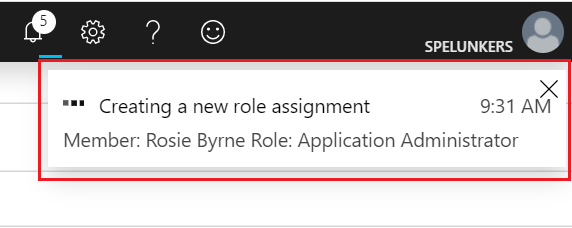

Dopo l'assegnazione del ruolo, viene visualizzata una notifica sullo stato dell'assegnazione.

Assegnare un ruolo con ambito limitato

Per determinati ruoli, l'ambito delle autorizzazioni concesse può essere limitato a una singola unità amministrativa, entità servizio o applicazione. Questa procedura fornisce un esempio di assegnazione di un ruolo che ha come ambito un'unità amministrativa. Per un elenco dei ruoli che supportano l'ambito tramite unità amministrativa, vedere Assegnare ruoli con ambito a un'unità amministrativa. Questa funzionalità è attualmente in fase di implementazione nelle organizzazioni Di Microsoft Entra.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore del ruolo con privilegi .

Passare a Identità>Ruoli e amministratori>Ruoli e amministratori.

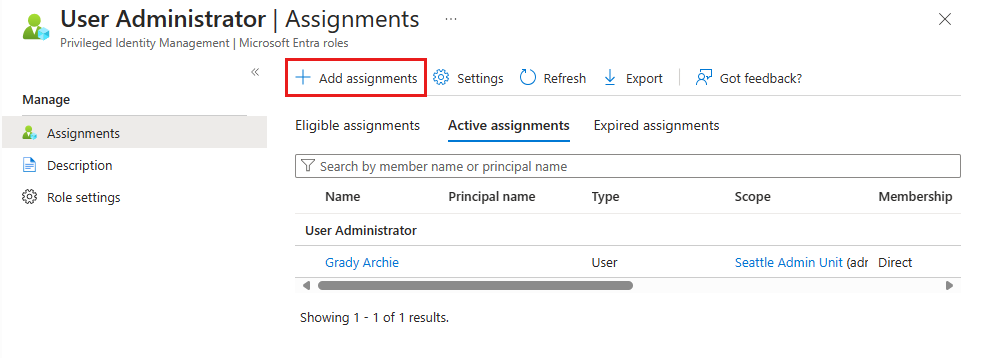

Selezionare l'amministratore utenti.

Selezionare Aggiungi assegnazioni.

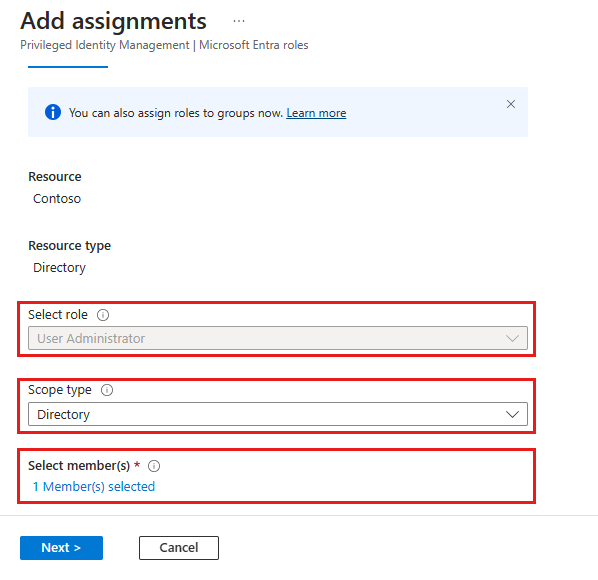

Nella pagina Aggiungi assegnazioni è possibile:

- Selezionare un utente o un gruppo da assegnare al ruolo

- Selezionare l'ambito del ruolo (in questo caso, unità amministrative)

- Selezionare un'unità amministrativa per l'ambito

Per altre informazioni sulla creazione di unità amministrative, vedere Aggiungere e rimuovere unità amministrative.

Assegnare un ruolo usando l'API Microsoft Graph

Per altre informazioni sulle API Microsoft Graph per PIM, vedere Panoramica della gestione dei ruoli tramite l'API pim (Privileged Identity Management).

Per le autorizzazioni necessarie per usare l'API PIM, vedere Informazioni sulle API di Privileged Identity Management.

Idoneo senza data di fine

Di seguito è riportata una richiesta HTTP di esempio per creare un'assegnazione idonea senza data di fine. Per informazioni dettagliate sui comandi API, inclusi esempi di richieste in linguaggi come C# e JavaScript, vedere Creare roleEligibilityScheduleRequests.

Richiesta HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

Content-Type: application/json

{

"action": "adminAssign",

"justification": "Permanently assign the Global Reader to the auditor",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "noExpiration"

}

}

}

Risposta HTTP

Di seguito è riportato un esempio della risposta. L'oggetto risposta illustrato di seguito potrebbe essere abbreviato per la leggibilità.

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "42159c11-45a9-4631-97e4-b64abdd42c25",

"status": "Provisioned",

"createdDateTime": "2022-05-13T13:40:33.2364309Z",

"completedDateTime": "2022-05-13T13:40:34.6270851Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "42159c11-45a9-4631-97e4-b64abdd42c25",

"justification": "Permanently assign the Global Reader to the auditor",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T13:40:34.6270851Z",

"recurrence": null,

"expiration": {

"type": "noExpiration",

"endDateTime": null,

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

Attivo e associato a tempo

Di seguito è riportata una richiesta HTTP di esempio per creare un'assegnazione attiva associata al tempo. Per informazioni dettagliate sui comandi API, inclusi esempi di richieste in linguaggi come C# e JavaScript, vedere Creare roleAssignmentScheduleRequests.

Richiesta HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "adminAssign",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "afterDuration",

"duration": "PT3H"

}

}

}

Risposta HTTP

Di seguito è riportato un esempio della risposta. L'oggetto risposta illustrato di seguito potrebbe essere abbreviato per la leggibilità.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"status": "Provisioned",

"createdDateTime": "2022-05-13T14:01:48.0145711Z",

"completedDateTime": "2022-05-13T14:01:49.8589701Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T14:01:49.8589701Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT3H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

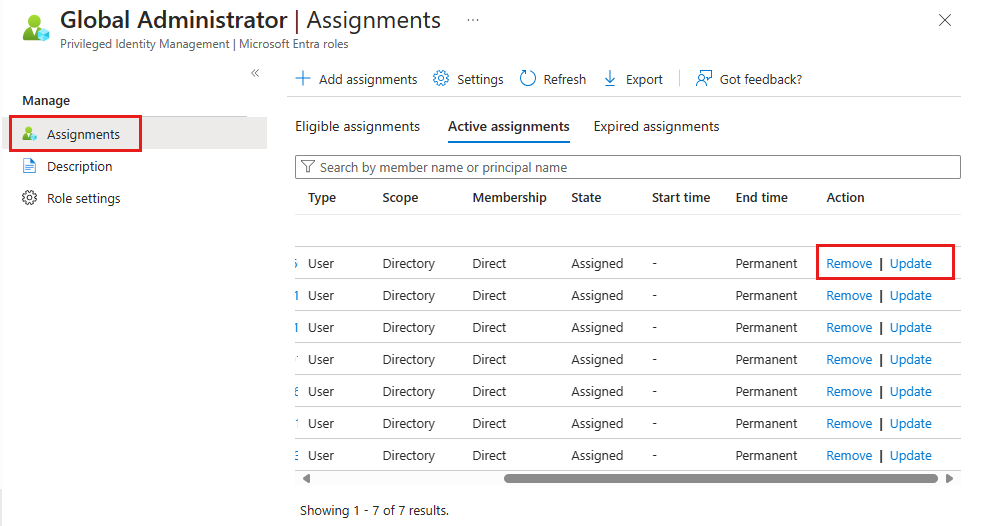

Aggiornare o rimuovere un'assegnazione di ruolo esistente

Seguire questi passaggi per aggiornare o rimuovere un'assegnazione di ruolo esistente. Solo i clienti con licenza Microsoft Entra ID P2 o Microsoft Entra ID Governance: non assegnare un gruppo come Attivo a un ruolo tramite Microsoft Entra ID e Privileged Identity Management (PIM). Per una spiegazione dettagliata, vedere Problemi noti.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore del ruolo con privilegi .

Passare a Identity Governance>Privileged Identity Management>Ruoli di Microsoft Entra.

Selezionare Ruoli per visualizzare l'elenco dei ruoli per Microsoft Entra ID.

Selezionare il ruolo da aggiornare o rimuovere.

Trovare l'assegnazione del ruolo nelle schede Ruoli idonei o Ruoli attivi.

Fare clic su Aggiorna o su Rimuovi per aggiornare o rimuovere l'assegnazione di ruolo.

Rimuovere l'assegnazione idonea tramite l'API Microsoft Graph

Di seguito è riportata una richiesta HTTP di esempio per revocare un'assegnazione idonea a un ruolo da un'entità. Per informazioni dettagliate sui comandi API, inclusi esempi di richieste in linguaggi come C# e JavaScript, vedere Creare roleEligibilityScheduleRequests.

Richiedi

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

{

"action": "AdminRemove",

"justification": "abcde",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b"

}

Risposta

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "fc7bb2ca-b505-4ca7-ad2a-576d152633de",

"status": "Revoked",

"createdDateTime": "2021-07-15T20:23:23.85453Z",

"completedDateTime": null,

"approvalId": null,

"customData": null,

"action": "AdminRemove",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": null,

"justification": "test",

"scheduleInfo": null,

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "5d851eeb-b593-4d43-a78d-c8bd2f5144d2"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}