Microsoft Entra ID Protection e utenti B2B

Microsoft Entra ID Protection rileva le credenziali compromesse per gli utenti di Microsoft Entra. Se le credenziali vengono rilevate come compromesse, significa che un altro utente potrebbe avere la password e usarla in modo non legittimo. Per evitare ulteriori rischi per l'account, è importante reimpostare in modo sicuro la password in modo che il soggetto malintenzionato non possa più usare la password compromessa. ID Protection contrassegna gli account che potrebbero essere compromessi come "a rischio".

È possibile usare le credenziali dell'organizzazione per accedere a un'altra organizzazione come guest. Questo processo viene definito collaborazione Business to Business o B2B. Le organizzazioni possono configurare i criteri per impedire agli utenti di accedere se le credenziali vengono considerate a rischio. Se l'account è a rischio e all'utente viene impedito l'accesso a un'altra organizzazione come guest, potrebbe essere possibile correggere autonomamente il proprio account attraverso i seguenti passaggi. Se l'organizzazione non ha abilitato la reimpostazione della password self-service, l'amministratore dovrà correggere manualmente l'account.

Come sbloccare l'account

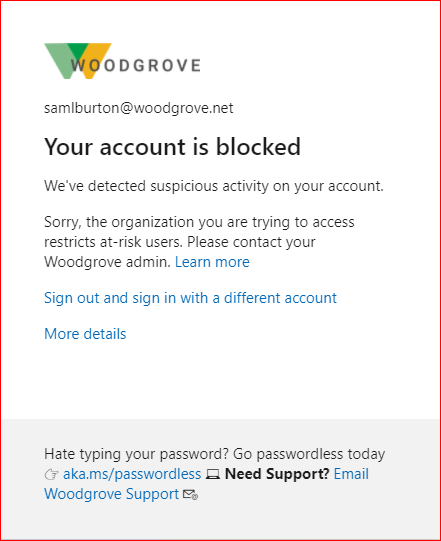

Se si tenta di accedere a un'altra organizzazione come guest e si viene bloccati a causa di un rischio, viene visualizzato il messaggio di blocco seguente: "L'account è bloccato. È stata rilevata un'attività sospetta sull'account."

Se l'organizzazione la abilita, è possibile usare la reimpostazione della password self-service per sbloccare l'account e ripristinare lo stato sicuro delle credenziali.

- Passare al Portale di reimpostazione della password e avviare la reimpostazione della password. Se la reimpostazione della password self-service non è abilitata per l'account e non è possibile procedere, contattare l'amministratore IT con le informazioni seguenti.

- Se la reimpostazione della password self-service è abilitata per l'account, viene richiesto di verificare l'identità usando i metodi di sicurezza prima di modificare la password. Per assistenza, vedere l'articolo Reimpostare la password aziendale o dell’istituto di istruzione.

- Dopo aver reimpostato correttamente e in modo sicuro la password, il rischio utente viene corretto. È ora possibile riprovare a eseguire l'accesso come utente guest.

Se dopo la reimpostazione della password l’utente guest è ancora bloccato a causa di un rischio, contattare l'amministratore IT dell'organizzazione.

Come correggere il rischio per un utente come amministratore

ID Protection rileva automaticamente gli utenti a rischio per i tenant di Microsoft Entra. Se i report di ID Protection non sono stati controllati in precedenza, potrebbe verificarsi un numero elevato di utenti con rischi. Poiché i tenant delle risorse possono applicare criteri di rischio utente agli utenti guest, gli utenti possono essere bloccati a causa di un rischio anche se in precedenza non erano a conoscenza del proprio stato di rischio. Se l'utente segnala che l'utente viene bloccato come utente guest in un altro tenant a causa di un rischio, è importante correggere l’utente per proteggere l’account e collaborare.

Reimpostare la password dell'utente

Dal Report utenti a rischio nel menu Microsoft Entra Security cercare l'utente interessato usando il filtro "Utente". Selezionare l'utente interessato nel report e selezionare "Reimposta password" nella barra degli strumenti superiore. All'utente verrà assegnata una password temporanea che deve essere modificata al successivo accesso. Questo processo corregge il rischio utente e riporta le credenziali a uno stato sicuro.

Ignorare manualmente il rischio dell'utente

Se non è possibile eseguire la reimpostazione della password si può scegliere di ignorare i rilevamenti del rischio per l'utente. Ignorare il rischio dell’utente non ha alcun impatto sulla password esistente dell'utente, ma questo processo cambierà lo stato di rischio dell'utente da A rischio a Ignorato. È importante modificare la password dell'utente usando qualsiasi mezzo disponibile per riportare l'identità a uno stato sicuro.

Per ignorare il rischio utente, passare al reportReport utenti a rischio nel menu Sicurezza di Microsoft Entra. Cercare l'utente interessato usando il filtro 'Utente' e selezionare l'utente. Selezionare l'opzione "ignorare il rischio dell’utente" nella barra degli strumenti superiore. Questa azione può richiedere alcuni minuti per essere completata e per l’aggiornamento dello stato di rischio dell’utente nel report.

Per altre informazioni su Microsoft Entra ID Protection, vedere Che cos'è Identity Protection.

Come funziona ID Protection per gli utenti B2B?

Il rischio utente per gli utenti di una Collaborazione B2B viene valutato nella home directory. Il rischio di accesso in tempo reale per questi utenti viene valutato nella directory delle risorse quando si tenta di accedere alla risorsa. Con la Collaborazione B2B di Microsoft Entra, le organizzazioni possono applicare criteri basati sul rischio per gli utenti B2B usando ID Protection. Questi criteri devono essere configurati in due modi:

- Gli amministratori possono configurare i criteri di accesso condizionale, usando il rischio di accesso come condizione e ciò include gli utenti guest.

- Gli amministratori possono configurare i criteri predefiniti basati sul rischio di ID Protection, che si applicano a tutte le app e includono gli utenti guest.

Limitazioni di ID Protection per gli utenti di una Collaborazione B2B

Esistono limitazioni nell'implementazione di ID Protection per gli utenti di una Collaborazione B2B in una directory delle risorse, a causa della loro identità esistente nella home directory. Le limitazioni principali sono le seguenti:

- Se un utente guest attiva i criteri di rischio utente di ID Protection per forzare la reimpostazione della password, verrà bloccato. Questo blocco è dovuto all'impossibilità di reimpostare le password nella directory delle risorse.

- Gli utenti guest non vengono visualizzati nel report degli utenti a rischio. Questa limitazione è dovuta alla valutazione del rischio che si verifica nella home directory dell'utente B2B.

- Gli amministratori non possono ignorare o correggere un utente di una Collaborazione B2B a rischio nella directory delle risorse. Questa limitazione è dovuta al fatto che gli amministratori nella directory delle risorse non hanno accesso alla home directory dell'utente B2B.

Perché non è possibile correggere gli utenti di una Collaborazione B2B a rischio nella directory?

La valutazione e la correzione dei rischi per gli utenti B2B si verifica nella home directory. A causa di questo fatto, gli utenti guest non vengono visualizzati nel report utenti a rischio nella directory delle risorse e gli amministratori nella directory delle risorse non possono forzare una reimpostazione della password sicura per questi utenti.

Cosa fare se un utente di una Collaborazione B2B è stato bloccato a causa di criteri basati sul rischio dell'organizzazione?

Se un utente B2B a rischio nella directory è bloccato dai criteri basati sui rischi, l'utente deve correggere tale rischio nella home directory. Gli utenti possono correggere il rischio eseguendo una reimpostazione sicura della password nella directory home, come descritto anteriormente. Se la reimpostazione della password self-service non è abilitata nella directory home, sarà necessario contattare il personale IT dell'organizzazione per chiedere a un amministratore di ignorare manualmente il rischio o reimpostare la password.

Come si impedisce agli utenti di una Collaborazione B2B di essere coinvolti dai criteri basati sui rischi?

L'esclusione degli utenti B2B dai criteri di accesso condizionale basato sul rischio dell'organizzazione impedisce agli utenti B2B di essere coinvolti nella valutazione dei rischi. Per escludere questi utenti B2B, creare un gruppo in Microsoft Entra ID che contenga tutti gli utenti guest dell'organizzazione. Aggiungere quindi questo gruppo come esclusione per i criteri di rischio utente e di rischio di accesso predefiniti di ID Protection e tutti i criteri di accesso condizionale che usano il rischio di accesso come condizione.

Passaggi successivi

Vedere gli articoli seguenti sulla Collaborazione B2B di Microsoft Entra:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per