Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

si applica a:  inquilini della forza lavoro

inquilini della forza lavoro  inquilini esterni (scopri di più)

inquilini esterni (scopri di più)

In questa guida introduttiva si usa un'app Web di esempio per illustrare come proteggere un'API Web ASP.NET usando Microsoft Identity Platform. L'esempio usa Microsoft Authentication Library (MSAL) per gestire l'autenticazione e l'autorizzazione.

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Creare un account gratuito.

- Registrare una nuova app nell'interfaccia di amministrazione di Microsoft Entra e registrarne gli identificatori dalla pagina Panoramica dell'app. Per delle altre informazioni, vedere la sezione Registrazione di un'applicazione.

- Nome: NewWebAPI1

- Tipi di account supportati: Account esclusivamente in questa directory organizzativa (singolo tenant)

- Visual Studio 2022. Scaricare Visual Studio gratuitamente.

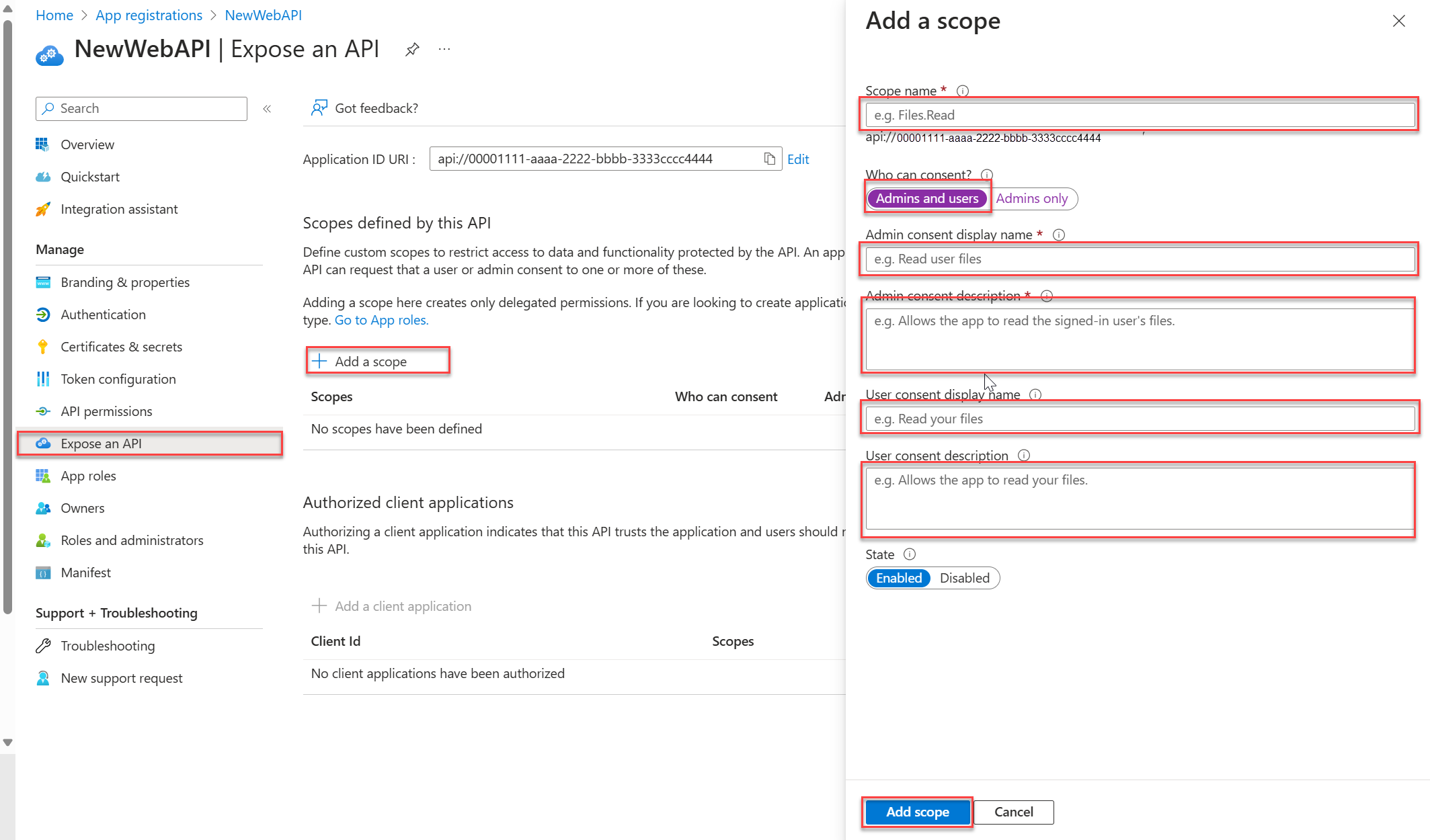

Rendere disponibile l'API

Dopo aver registrato l'API, è possibile configurarne l'autorizzazione definendo gli ambiti esposti dall'API alle applicazioni client. Le applicazioni client richiedono l'autorizzazione per eseguire operazioni passando un token di accesso insieme alle relative richieste all'API Web protetta. L'API Web esegue quindi l'operazione richiesta solo se il token di accesso ricevuto contiene gli ambiti necessari.

In Gestisci selezionare Esporre un'API>Aggiungi un ambito. Accettare l'URI dell'ID applicazione proposto (

api://{clientId}) selezionando Salva e continua, quindi immettere le informazioni seguenti:- Per Nome ambito, inserire

access_as_user. - Per Utenti che possono fornire il consenso assicurarsi che sia selezionata l'opzione Amministratori e utenti.

- Nella casella Nome visualizzato per il consenso dell'amministratore immettere

Access TodoListService as a user. - Nella casella di Descrizione del consenso amministratore immettere

Accesses the TodoListService web API as a user. - Nella casella Nome visualizzato del consenso utente immettere

Access TodoListService as a user. - Nella casella di Descrizione del consenso utente immettere

Accesses the TodoListService web API as a user. - Per Stato lasciare Abilitato.

- Per Nome ambito, inserire

Seleziona Aggiungi ambito.

Clonare o scaricare l'applicazione di esempio

Per ottenere l'applicazione di esempio, è possibile clonarla da GitHub o scaricarla come file .zip.

git clone https://github.com/AzureADQuickStarts/AppModelv2-NativeClient-DotNet.git

Suggerimento

Per evitare errori causati da limitazioni di lunghezza del percorso in Windows, è consigliabile estrarre l'archivio o clonare il repository in una directory vicina alla radice dell'unità.

Configurare l'applicazione di esempio

Configurare l'esempio di codice in modo che corrisponda all'API Web registrata.

Aprire la soluzione in Visual Studio e quindi aprire il file appsettings.json nella radice del progetto TodoListService.

Sostituire il valore del

Enter_the_Application_Id_herecon il valore ID client (ID applicazione) dell'applicazione registrata nel portale di Registrazioni app sia nella proprietàClientIDsia in quellaAudience.

Aggiungere il nuovo ambito al file app.config

Per aggiungere il nuovo ambito al file di app.config TodoListClient, seguire questa procedura:

Nella cartella radice del progetto TodoListClient aprire il file app.config.

Incollare l'ID dell'applicazione registrata per il progetto TodoListService nel parametro

TodoListServiceScope, sostituendo la stringa{Enter the Application ID of your TodoListService from the app registration portal}.

Annotazioni

Assicurarsi che l'ID applicazione usi il formato seguente: api://{TodoListService-Application-ID}/access_as_user (dove {TodoListService-Application-ID} è il GUID che rappresenta l'ID applicazione per l'app TodoListService).

Registrare l'app Web (TodoListClient)

Registrare l'app TodoListClient nelle registrazioni dell'app nell'interfaccia di amministrazione di Microsoft Entra e quindi configurare il codice nel progetto TodoListClient. Se il client e il server sono considerati la stessa applicazione, è possibile riutilizzare l'applicazione registrata nel passaggio 2. Usare la stessa applicazione per consentire agli utenti di accedere con un account Microsoft personale.

Registrare l'app

Per registrare l'app TodoListClient, seguire questa procedura:

Accedi al Microsoft Entra admin center come almeno un amministratore di applicazioni cloud.

Passare aRegistrazioni app> e selezionare Nuova registrazione.

Seleziona Nuova registrazione.

Nella pagina Registra un'applicazione visualizzata immettere le informazioni di registrazione dell'applicazione:

- Nella sezione Nome immettere un nome significativo che verrà visualizzato agli utenti dell'app, ad esempio NativeClient-DotNet-TodoListClient.

- Per Tipi di account supportati selezionare Account in qualsiasi directory dell'organizzazione.

- Selezionare Registra per creare l'applicazione.

Annotazioni

Nel file app.config del progetto TodoListClient il valore predefinito di

ida:Tenantè impostato sucommon. I valori possibili sono:-

common: è possibile accedere usando un account aziendale o dell'istituto di istruzione o un account Microsoft personale (perché è stato selezionato Account in qualsiasi directory organizzativa in un passaggio precedente). -

organizations: è possibile accedere usando un account aziendale o dell'istituto di istruzione. -

consumers: è possibile accedere solo usando un account Microsoft personale.

Nella pagina Panoramica dell'app selezionare Autenticazione e quindi completare questi passaggi per aggiungere una piattaforma:

- In Configurazioni della piattaforma selezionare il pulsante Aggiungi una piattaforma.

- Per Applicazioni per dispositivi mobili e desktop selezionare Applicazioni per dispositivi mobili e desktop.

- Per URI di reindirizzamento, selezionare la casella di controllo

https://login.microsoftonline.com/common/oauth2/nativeclient. - Seleziona Configura.

Selezionare autorizzazioni API e quindi completare questi passaggi per aggiungere autorizzazioni:

- Selezionare il pulsante Aggiungi un'autorizzazione.

- Selezionare la scheda Le mie API.

- Nell'elenco delle API selezionare AppModelv2-NativeClient-DotNet-TodoListService API o il nome immesso per l'API Web.

- Selezionare la casella di controllo dell'autorizzazione access_as_user se non è già selezionata. Se necessario, usare la casella di ricerca.

- Selezionare il pulsante Aggiungi autorizzazioni.

Configurare il progetto

Configurare il progetto TodoListClient aggiungendo l'ID applicazione al file app.config.

Nel portale Registrazioni app, nella pagina Panoramica, copiare il valore dell'Identificativo dell'applicazione (client).

Nella cartella radice del progetto TodoListClient aprire il file app.config e quindi incollare il valore di ID applicazione nel parametro

ida:ClientId.

Eseguire l'applicazione di esempio

Avviare entrambi i progetti. Per gli utenti di Visual Studio;

Fare clic con il pulsante destro del mouse sulla soluzione Visual Studio e selezionare Proprietà

In Proprietà comuni selezionare Progetto di avvio e quindi Più progetti di avvio.

Per entrambi i progetti scegliere Avvia come azione

Assicurarsi che il servizio TodoListService venga avviato per primo spostandolo alla prima posizione nell'elenco, usando la freccia su.

Accedere per eseguire il progetto TodoListClient.

Premere F5 per avviare i progetti. Viene visualizzata la pagina del servizio, nonché l'applicazione desktop.

In TodoListClient, in alto a destra selezionare Accedi e quindi accedere con le stesse credenziali usate per registrare l'applicazione oppure come utente della stessa directory.

Se si accede per la prima volta, potrebbe essere richiesto di fornire il consenso all'API Web TodoListService.

Per facilitare l'accesso all'API Web TodoListService e manipolare l'elenco To-Do, viene anche richiesto un token di accesso per l'ambito access_as_user.

Pre-autorizza l'applicazione client

È possibile consentire agli utenti di altre directory di accedere all'API Web preautorizzando l'applicazione client per accedere all'API Web. A tale scopo, aggiungere l'ID applicazione dall'app client all'elenco di applicazioni pre-autorizzate per l'API Web. Aggiungendo un client pre-autorizzato, si consente agli utenti di accedere all'API Web senza dover fornire il consenso.

- Nel portale Registrazioni app aprire le proprietà dell'app TodoListService.

- Nella sezione Esporre un'API selezionare Aggiungi applicazione client in Applicazioni client autorizzate.

- Nella casella ID client incollare l'ID applicazione dell'app TodoListClient.

- Nella sezione Ambiti autorizzati selezionare l'ambito per l'API Web

api://<Application ID>/access_as_user. - Seleziona Aggiungi applicazione.

Esegui il tuo progetto

- Premere F5 per eseguire il progetto. L'app TodoListClient si apre.

- In alto a destra selezionare Accedi e quindi accedere usando un account Microsoft personale, come account live.com o hotmail.com, oppure un account aziendale o dell'istituto di istruzione.

Facoltativo: limitare l'accesso a determinati utenti

Per impostazione predefinita, qualsiasi account personale, come outlook.com o live.com, oppure qualsiasi account aziendale o dell'istituto di istruzione di un'organizzazione che abbia eseguito l'integrazione con Microsoft Entra ID può richiedere i token e accedere all'API Web.

Per specificare chi può accedere all'applicazione, modificando la proprietà TenantId nel file appsettings.json.

Passaggi successivi

Informazioni su come proteggere un'API Web di ASP.NET Core con Microsoft Identity Platform.