Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft Authenticator offre un altro livello di sicurezza per l'account Microsoft Entra aziendale o dell'istituto di istruzione o per l'account Microsoft. È disponibile per Android e iOS. Con l'app Microsoft Authenticator, gli utenti possono eseguire l'autenticazione senza password durante l'accesso. Possono anche usarlo come opzione di verifica durante gli eventi di reimpostazione della password self-service (SSPR) o multifactor authentication (MFA).

Microsoft Authenticator supporta passkey, accesso senza password e MFA usando notifiche e codici di verifica.

- Gli utenti possono accedere con una passkey nell'app Authenticator e completare l'autenticazione resistente al phishing con il PIN biometrico o il PIN del dispositivo.

- Gli utenti possono configurare le notifiche di Authenticator e accedere con Authenticator invece del nome utente e della password.

- Gli utenti possono ricevere una richiesta di autenticazione a più fattori nel dispositivo mobile e approvare o negare il tentativo di accesso dal telefono.

- Possono anche usare un codice di verifica OATH nell'app Authenticator e immetterlo in un'interfaccia di accesso.

Per altre informazioni, vedere Abilitare l'accesso senza password con Microsoft Authenticator.

Nota

Gli utenti Android con versioni del Portale aziendale precedenti alla 2111 (5.0.5333.0) non possono registrare Authenticator fino a quando non aggiornano l'applicazione Portale aziendale a una versione più recente.

Accesso con chiave d'accesso

Authenticator è una soluzione passkey gratuita che consente agli utenti di eseguire autenticazioni resistenti al phishing senza password dai propri telefoni. Alcuni vantaggi principali dell'uso di passkey nell'app Authenticator:

- I passkey possono essere distribuiti facilmente su larga scala. I passkey sono quindi disponibili nel telefono di un utente per scenari di gestione dei dispositivi mobili (MDM) e bring your own device (BYOD).

- Le passkey in Authenticator non sono più costose e viaggiano con l'utente ovunque si trovino.

- Le passkey in Authenticator sono associate al dispositivo, che garantisce che la passkey non lasci il dispositivo in cui è stato creato.

- Gli utenti rimangono aggiornati con le ultime innovazioni delle passkey basate sugli standard aperti WebAuthn.

- Le aziende possono sovrapporre altre funzionalità ai flussi di autenticazione, come la conformità agli standard FIPS 140 (Federal Information Processing Standards).

Passkey associato al dispositivo

I passkey nell'app Authenticator sono associati al dispositivo per assicurarsi che non lascino mai il dispositivo in cui sono stati creati. In un dispositivo iOS Authenticator usa l'enclave sicura per creare la passkey. Su Android, creiamo la passkey nell'Elemento Sicuro nei dispositivi che lo supportano, o si passa all'Ambiente di Esecuzione Fidato (TEE).

Come funziona l'attestazione di passkey con Authenticator

Quando l'attestazione è abilitata nei criteri Passkey (FIDO2), Microsoft Entra ID tenta di verificare la legittimità del modello di chiave di sicurezza o del provider passkey in cui viene creata la passkey. Quando un utente registra una passkey in Authenticator, l'attestazione verifica che l'app Microsoft Authenticator legittima ha creato la passkey usando i servizi Apple e Google. Ecco i dettagli sul funzionamento dell'attestazione per ogni piattaforma:

iOS: l'attestazione di Authenticator usa il servizio App Attest di iOS per garantire la legittimità dell'app Authenticator prima di registrare la chiave di accesso.

Androide:

- Per l'attestazione play integrity, l'attestazione Authenticator usa l'API Play Integrity per garantire la legittimità dell'app Authenticator prima di registrare la passkey.

- Per l'attestazione chiave, l'attestazione authenticator usa l'attestazione della chiave da Android per verificare che la passkey registrata sia supportata dall'hardware.

Nota

Sia per iOS che per Android, l'attestazione Authenticator si basa sui servizi Apple e Google per verificare l'autenticità dell'app Authenticator. Un utilizzo elevato del servizio può rendere la registrazione passkey non riuscita e gli utenti potrebbero dover riprovare. Se i servizi Apple e Google sono inattive, l'attestazione Authenticator blocca la registrazione che richiede l'attestazione fino al ripristino dei servizi. Per monitorare lo stato del servizio integrità di Google Play, vedi Dashboard dello stato di Google Play. Per monitorare lo stato del servizio attestazione app iOS, vedere Stato del sistema.

Per altre informazioni su come configurare l'attestazione, vedere Come abilitare passkey in Microsoft Authenticator per Microsoft Entra ID.

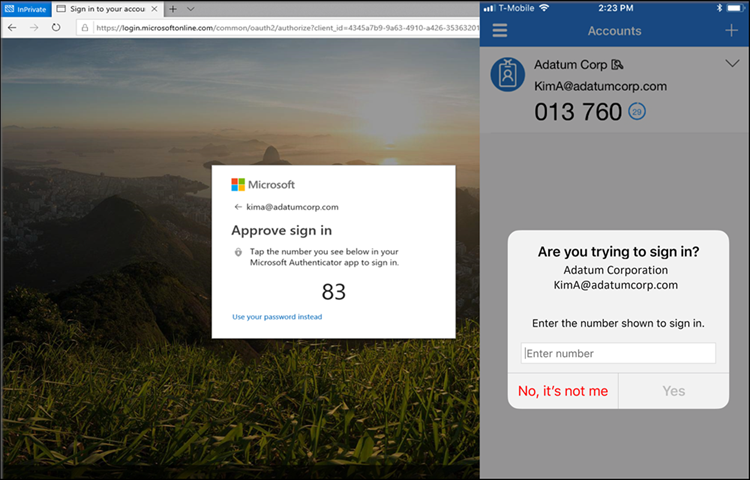

Accesso senza password tramite notifiche

Se un utente ha abilitato l'accesso tramite telefono nell'app Microsoft Authenticator, dopo l'immissione del nome utente non verrà visualizzata la richiesta di inserimento della password, ma verrà visualizzato un messaggio che chiederà all'utente di toccare un numero nell'app. Quando viene selezionato il numero corretto, il processo di accesso è completo.

Questo metodo di autenticazione offre un alto livello di sicurezza e elimina la necessità per l'utente di fornire una password all'accesso con autenticazione.

Per iniziare a usare l'accesso senza password, vedere Abilitare l'accesso senza password con Microsoft Authenticator.

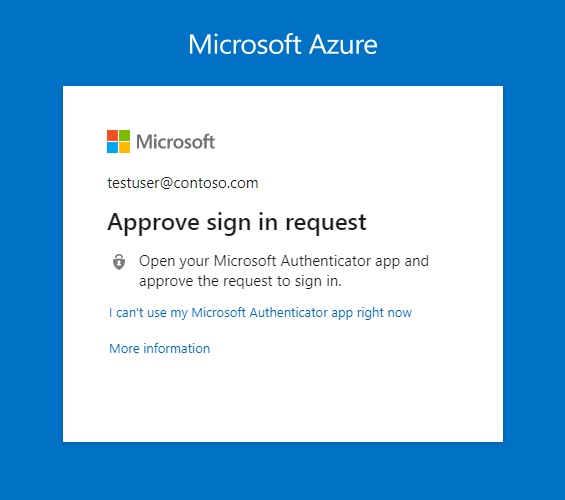

Autenticazione a più fattori tramite notifiche tramite app per dispositivi mobili

L'app Authenticator consente di impedire l'accesso non autorizzato agli account e di arrestare le transazioni illecite eseguendo il push di una notifica allo smartphone o al tablet dell'utente. Gli utenti visualizzano la notifica e, se legittima, selezionano Verifica. Altrimenti possono selezionare Nega.

Nota

A partire da agosto 2023, gli accessi anomali non generano notifiche, in modo analogo a come gli accessi da posizioni non note non generano notifiche. Per approvare un accesso anomalo, gli utenti possono aprire Microsoft Authenticator o Authenticator Lite in un'app complementare pertinente come Outlook. Possono quindi trascinare verso il basso per aggiornare o toccare Aggiorna e approvare la richiesta.

In Cina, il metodo di notifica tramite app per dispositivi mobili nei dispositivi Android non funziona perché Google play services (incluse le notifiche push) viene bloccato nell'area. Tuttavia, le notifiche iOS funzionano. Per i dispositivi Android, è necessario rendere disponibili metodi di autenticazione alternativi per questi utenti.

Codice di verifica dall'app per dispositivi mobili

L'app Authenticator può essere usata come token software per generare un codice di verifica OATH. Dopo aver inserito il nome utente e la password, si immette il codice inviato dall'app Authenticator nell'interfaccia di accesso. Il codice di verifica offre una seconda forma di autenticazione.

Nota

I codici di verifica OATH generati da Authenticator non sono supportati per l'autenticazione basata su certificati.

Gli utenti possono avere una combinazione composta da fino a cinque token hardware OATH o applicazioni di autenticazione, quali l'app Microsoft Authenticator, configurate per l'uso in qualsiasi momento.

Conforme allo standard FIPS 140 per l'autenticazione di Microsoft Entra

Coerentemente con le linee guida descritte in National Institute of Standards and Technologies (NIST) Special Publication 800-63B, gli autenticatori usati dalle agenzie governative statunitensi sono tenuti a usare la crittografia convalidata FIPS 140. Queste linee guida aiutano le agenzie governative statunitensi a soddisfare i requisiti dell'ordine esecutivo (EO) 14028. Inoltre, queste linee guida aiutano altri settori regolamentati come le organizzazioni sanitarie che lavorano con prescrizioni elettroniche per sostanze controllate (EPCS) soddisfano i requisiti normativi.

FIPS 140 è uno standard del governo degli Stati Uniti che definisce i requisiti minimi di sicurezza per i moduli crittografici nei prodotti e nei sistemi informatici. Il CMVP (Cryptographic Module Validation Program) gestisce i test rispetto allo standard FIPS 140.

Microsoft Authenticator per iOS

A partire dalla versione 6.6.8, Microsoft Authenticator per iOS usa il modulo Apple CoreCrypto nativo per la crittografia convalidata FIPS nei dispositivi conformi ad Apple iOS FIPS 140. Tutte le autenticazioni di Microsoft Entra che usano passkey con associazione a dispositivo resistente al phishing, autenticazione a più fattori (MFA), accesso tramite telefono senza password (PSI) e passcode monouso basati sul tempo (TOTP) usano la crittografia FIPS.

Per altre informazioni sui moduli crittografici convalidati FIPS 140 usati e conformi ai dispositivi iOS, vedere certificazioni di sicurezza di Apple iOS.

Microsoft Authenticator per Android

A partire dalla versione 6.2409.6094 in Microsoft Authenticator per Android, tutte le autenticazioni in Microsoft Entra ID, incluse le passkey, sono considerate conformi a FIPS. Authenticator usa il modulo di crittografia wolfSSL Inc. per ottenere la conformità FIPS 140, livello di sicurezza 1 nei dispositivi Android. Per altre informazioni sulla certificazione, vedere Cryptographic Module Validation Program.

Determinazione del tipo di registrazione di Microsoft Authenticator nelle informazioni di sicurezza

Gli utenti possono accedere alle informazioni di sicurezza (vedere gli URL nella sezione successiva) o selezionando Informazioni di sicurezza da MyAccount per gestire e aggiungere altre registrazioni di Microsoft Authenticator. Le icone specifiche vengono usate per distinguere se la registrazione di Microsoft Authenticator è l'accesso tramite telefono senza password o MFA.

| Tipo di registrazione dell'autenticatore | Icona |

|---|---|

| Microsoft Authenticator: Accesso telefonico senza password |

|

| Microsoft Authenticator (Notifica/Codice) |

|

Collegamenti SecurityInfo

| Nuvola | URL delle informazioni di sicurezza |

|---|---|

| Azure commerciale (incluso Government Community Cloud (GCC)) | https://aka.ms/MySecurityInfo |

| Azure per il governo degli Stati Uniti (include GCC High e DoD) | https://aka.ms/MySecurityInfo-us |

Aggiornamenti a Authenticator

Microsoft aggiorna continuamente Authenticator per mantenere un livello elevato di sicurezza. Per garantire che gli utenti ottengano la migliore esperienza possibile, è consigliabile aggiornare continuamente l'app Authenticator. Nel caso di aggiornamenti critici della sicurezza, le versioni delle app non aggiornate potrebbero non funzionare e potrebbero impedire agli utenti di completare l'autenticazione. Se un utente usa una versione dell'app non supportata, viene richiesto di eseguire l'aggiornamento alla versione più recente prima di procedere con l'accesso.

Microsoft ritira periodicamente anche le versioni precedenti dell'app Authenticator per mantenere una barra di sicurezza elevata per l'organizzazione. Se il dispositivo di un utente non supporta le versioni moderne di Microsoft Authenticator, non può accedere con l'app. È consigliabile accedere con un codice di verifica OATH in Microsoft Authenticator per completare l'autenticazione a più fattori.

Passaggi successivi

Per iniziare a usare passkey, vedere Come abilitare passkey in Microsoft Authenticator per Microsoft Entra ID.

Per altre informazioni, vedere Abilitare l'accesso senza password con Microsoft Authenticator.

Altre informazioni sulla configurazione dei metodi di autenticazione tramite l'API REST di Microsoft Graph.