Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

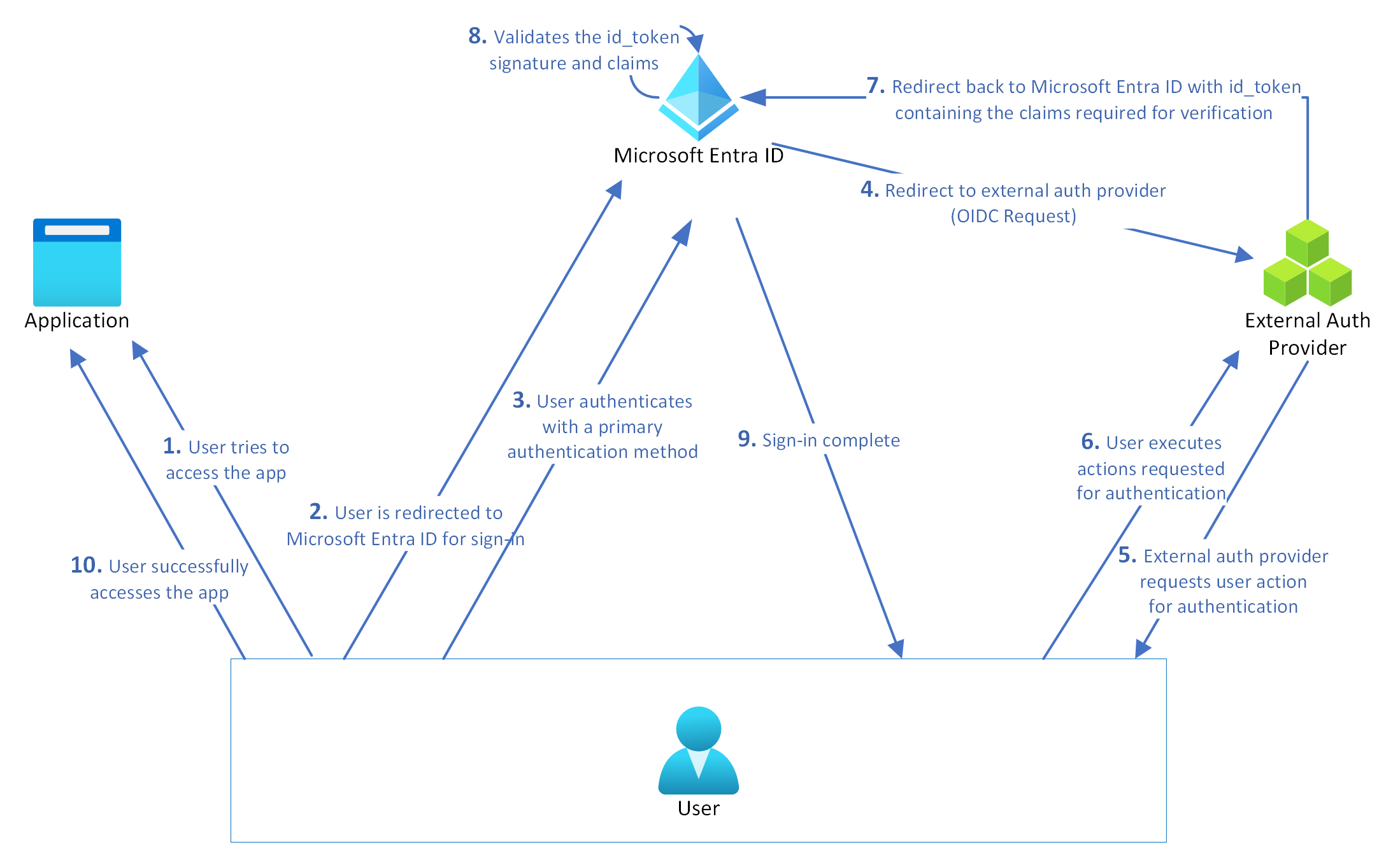

Un metodo di autenticazione esterno (EAM) consente agli utenti di scegliere un provider esterno per soddisfare i requisiti di autenticazione a più fattori (MFA) quando accedono a Microsoft Entra ID.

Importante

Il provider di autenticazione esterna è attualmente in anteprima pubblica. Per altre informazioni sulle anteprime, vedere Condizioni di licenza universali per i servizi online. Con questa anteprima, è possibile consentire a un provider di autenticazione esterno di integrarsi con i tenant di Microsoft Entra ID come metodo di autenticazione esterno (EAM). Un EAM può soddisfare i requisiti di autenticazione a più fattori richiesti dai criteri di accesso condizionale, dai criteri di accesso condizionale basati sul rischio di Microsoft Entra ID Protection, dall'attivazione di Privileged Identity Management (PIM) e quando l'applicazione stessa richiede l'autenticazione a più fattori. Gli EAM differiscono dalla federazione in quanto l'identità dell'utente viene originata e gestita in Microsoft Entra ID. Con la federazione, l'identità viene gestita nel provider di identità esterno. Gli EAM richiedono almeno una licenza Microsoft Entra ID P1.

Ecco un diagramma del funzionamento del metodo di autenticazione esterno:

Importante

L'anteprima EAM viene aggiornata per supportare i miglioramenti. Come parte dei miglioramenti, verrà eseguita una migrazione back-end che potrebbe influire su alcuni utenti che accedono con un EAM. Per altre informazioni, vedere Registrazione del metodo di autenticazione per gli oem. Verranno implementati i miglioramenti nel mese di settembre 2025.

Metadati necessari per configurare un EAM

Per creare un EAM, sono necessarie le informazioni seguenti del proprio provider di autenticazione esterno:

Un ID applicazione è in genere un'applicazione multi-tenant del proprio provider, che viene usata come parte dell'integrazione. È necessario fornire il consenso amministratore per questa applicazione nel proprio tenant.

Un ID cliente è un identificatore fornito dal tuo provider utilizzato come parte dell'integrazione di autenticazione per identificare il Microsoft Entra ID che richiede l'autenticazione.

Un URL di individuazione è l'endpoint di individuazione OIDC (OpenID Connect) per il provider di autenticazione esterno.

Per altre informazioni su come configurare la registrazione dell'app, vedere Configurare un nuovo provider di autenticazione esterno con Microsoft Entra ID.

Importante

Assicurarsi che la proprietà kid (KEY ID) sia codificata in base64 sia nell'intestazione JWT (JSON Web Token) del id_token che nel set di chiavi Web JSON (JWKS) recuperato dal jwks_uri del provider. Questo allineamento della codifica è essenziale per la convalida senza problemi delle firme dei token durante i processi di autenticazione. Il disallineamento può causare problemi relativi alla corrispondenza delle chiavi o alla convalida della firma.

Gestire un EAM nell'interfaccia di amministrazione di Microsoft Entra

Gli EAM vengono gestiti con la politica dei metodi di autenticazione di Microsoft Entra ID, proprio come i metodi predefiniti.

Creare un EAM nell'interfaccia di amministrazione

Prima di creare un EAM nell'interfaccia di amministrazione, assicurarsi di avere i metadati per configurare un EAM.

Accedi all'interfaccia di amministrazione di Microsoft Entra almeno in qualità di Amministratore di ruolo privilegiato.

Passare a Entra ID>Metodi di autenticazione>Aggiungi metodo esterno (Anteprima).

Aggiungere proprietà del metodo in base alle informazioni di configurazione ottenute dal proprio provider. Ad esempio:

- Nome: Adatum

- ID cliente: 00001111-aaaa-2222-bbbb-3333cccc4444

- Endpoint di individuazione:

https://adatum.com/.well-known/openid-configuration - ID app: 11112222-bbbb-3333-cccc-4444ddddd5555

Importante

L'utente vede il nome visualizzato nella selezione del metodo. Non è possibile modificare il nome dopo aver creato il metodo . Il nome visualizzato deve essere univoco.

È necessario il ruolo di almeno Amministratore ruolo con privilegi per concedere il consenso amministrativo per l'applicazione del fornitore. Se non si ha il ruolo necessario per concedere il consenso, è comunque possibile salvare il metodo di autenticazione, ma non è possibile abilitarlo fino a quando non viene concesso il consenso.

Dopo aver immesso i valori del provider, premere il pulsante per richiedere il consenso amministratore da concedere all'applicazione in modo che questa possa leggere le informazioni richieste all’utente per la corretta autenticazione. Viene richiesto di accedere con un account con autorizzazioni di amministratore e di concedere all'applicazione del provider le autorizzazioni necessarie.

Dopo aver eseguito l'accesso, selezionare Accetta per concedere il consenso amministratore:

È possibile visualizzare le autorizzazioni richieste dall'applicazione del provider prima di concedere il consenso. Dopo aver concesso il consenso amministratore e la modifica viene replicata, la pagina viene aggiornata per indicare che è stato concesso il consenso amministratore.

Se l'applicazione dispone delle autorizzazioni, è anche possibile abilitare il metodo prima del salvataggio. In caso contrario, è necessario salvare il metodo in uno stato disabilitato e abilitarlo dopo che è stato concesso il consenso per l’applicazione.

Dopo aver abilitato il metodo, tutti gli utenti nell'ambito possono scegliere il metodo per eventuali richieste di MFA. Se non è stato approvato il consenso per l'applicazione del provider, qualsiasi accesso con il metodo avrà esito negativo.

Se l'applicazione viene eliminata o non dispone più dell'autorizzazione, gli utenti visualizzano un errore e l'accesso avrà esito negativo. Non è possibile usare il metodo .

Configurare un EAM nell'interfaccia di amministrazione

Per gestire gli EAM nell'interfaccia di amministrazione di Microsoft Entra, aprire i criteri dei metodi di autenticazione. Selezionare il nome del metodo per aprire le opzioni di configurazione. È possibile scegliere quali utenti sono inclusi ed esclusi dall'uso di questo metodo.

Eliminare un EAM nell'interfaccia di amministrazione

Se non si vuole più fare usare agli utenti l’EAM, è possibile:

- Impostare Abilita su Disattivato per salvare la configurazione del metodo

- Selezionare Elimina per rimuovere il metodo

Gestire un EAM con Microsoft Graph

Per gestire i criteri dei metodi di autenticazione usando Microsoft Graph, è necessaria l'Policy.ReadWrite.AuthenticationMethodautorizzazione. Per ulteriori informazioni, vedere Aggiornamento del criterio di autenticazione dei metodi.

Esperienza utente

Gli utenti abilitati per l’EAM possono usarlo quando accedono e l'MFA è necessaria.

Se l'utente ha altri modi per accedere e l’MFA preferita dal sistema è abilitata, tali altri metodi vengono visualizzati per impostazione predefinita. L'utente può scegliere di usare un metodo diverso e quindi selezionare l’EAM. Ad esempio, se l'utente ha abilitato Authenticator come altro metodo, gli viene richiesto di trovare la corrispondenza dei numeri.

Se l'utente non dispone di altri metodi abilitati, può semplicemente scegliere l’EAM. Viene reindirizzato al provider di autenticazione esterno per completare l'autenticazione.

Registrazione del metodo di autenticazione per gli EAM

Nell'anteprima EAM gli utenti che sono membri di gruppi abilitati per EAM possono usare un EAM per soddisfare l'autenticazione a più fattori. Questi utenti non sono inclusi nei report sulla registrazione del metodo di autenticazione.

L'implementazione della registrazione EAM in Microsoft Entra ID è in corso. Al termine dell'implementazione, gli utenti devono registrare il proprio EAM con l'ID Microsoft Entra prima di poterlo usare per soddisfare l'autenticazione a più fattori. Nell'ambito di questa implementazione, Microsoft Entra ID registrerà automaticamente gli utenti EAM recenti che hanno eseguito l'accesso con un EAM negli ultimi 28 giorni.

Gli utenti che non hanno eseguito l'accesso con il contratto EAM entro 28 giorni dall'implementazione della funzionalità di registrazione devono registrare l'EAM prima di poterlo usare di nuovo. Questi utenti potrebbero visualizzare una modifica al successivo accesso, a seconda della configurazione di autenticazione corrente:

- Se sono abilitati solo per EAM, è necessario completare una registrazione JIT di EAM prima di procedere.

- Se sono abilitati per EAM e altri metodi di autenticazione, potrebbero perdere l'accesso all'EAM per l'autenticazione. Esistono due modi per ottenere nuovamente l'accesso:

- Possono registrare il proprio EAM in Informazioni di sicurezza.

- Un amministratore può usare l'interfaccia di amministrazione di Microsoft Entra o Microsoft Graph per registrare l'EAM per suo conto.

Le sezioni successive illustrano i passaggi per ogni opzione.

Come gli utenti registrano il proprio EAM nelle informazioni di sicurezza

Gli utenti possono seguire questa procedura per registrare un EAM nelle informazioni di sicurezza:

- Accedere alle informazioni di sicurezza.

- Selezionare + Aggiungi metodo di accesso.

- Quando viene richiesto di selezionare un metodo di accesso da un elenco di opzioni disponibili, selezionare Metodi di autenticazione esterna.

- Selezionare Avanti nella schermata di conferma.

- Completare la seconda verifica del fattore con il provider esterno. In caso di esito positivo, gli utenti possono visualizzare l'EAM elencato nei metodi di accesso.

Come gli utenti registrano il proprio EAM tramite la registrazione guidata

Quando un utente accede, una procedura guidata di registrazione consente di registrare gli EAMs che sono abilitati per l'uso. Se sono abilitati per altri metodi di autenticazione, potrebbe essere necessario selezionare Desidero configurare un metodo> diverso Metodi di autenticazioneesterna per continuare. È necessario eseguire l'autenticazione con il proprio provider EAM per registrare l'EAM in Microsoft Entra ID.

Se l'autenticazione ha esito positivo, un messaggio conferma il completamento della registrazione e la registrazione dell'EAM. L'utente viene reindirizzato alla risorsa a cui voleva accedere.

Se l'autenticazione non riesce, l'utente viene reindirizzato alla procedura guidata di registrazione e nella pagina di registrazione viene visualizzato un messaggio di errore. L'utente può riprovare o scegliere un altro modo per accedere se è abilitato per altri metodi.

Come gli amministratori registrano un EAM per un utente

Gli amministratori possono registrare un utente per un EAM. Se registra un utente per un EAM, l'utente non deve registrare il proprio EAM in Informazioni di sicurezza o tramite la registrazione guidata.

Gli amministratori possono anche eliminare la registrazione per conto di un utente. Possono eliminare una registrazione per aiutare gli utenti in scenari di ripristino perché il successivo segno attiva una nuova registrazione. Possono eliminare la registrazione EAM nell'interfaccia di amministrazione di Microsoft Entra o con Microsoft Graph. Gli amministratori possono creare uno script di PowerShell per aggiornare lo stato di registrazione di più utenti contemporaneamente.

Nell'interfaccia di amministrazione di Microsoft Entra:

- Selezionare Utenti>Tutti gli utenti.

- Selezionare l'utente che deve essere registrato per EAM.

- Nel menu Utente selezionare Metodi di autenticazione e quindi + Aggiungi metodo di autenticazione.

- Selezionare Metodo di autenticazione esterno.

- Selezionare uno o più EAMs e selezionare Salva.

- Viene visualizzato un messaggio di operazione riuscita e i metodi selezionati in precedenza sono elencati in Metodi di autenticazione utilizzabili.

Uso parallelo di EAM e di controlli personalizzati di accesso condizionale

Gli EAM e i controlli personalizzati possono operare in parallelo. Microsoft consiglia agli amministratori di configurare due criteri di accesso condizionale:

- Una politica per applicare il controllo personalizzato

- Un'altra politica con la concessione MFA richiesta.

Includere un gruppo di utenti di test per ogni criterio, ma non entrambi. Se un utente è incluso in entrambi i criteri o in qualsiasi criterio con entrambe le condizioni, deve soddisfare l'MFA durante l'accesso. Devono anche soddisfare il controllo personalizzato, che li reindirizza al provider esterno una seconda volta.

Domande frequenti

1. Perché i metodi di autenticazione esterna (EAM) non funzionano in Windows 10 durante l'installazione del dispositivo?

Risposta:

Se stai configurando un dispositivo che esegue Windows 10 usando un'identità EAM esclusiva, potresti riscontrare un problema che può causare il fallimento dell'esperienza di configurazione guidata (OOB) e impedisce di procedere con l'accesso.

Questo comportamento si verifica perché Windows 10 non supporta in modo nativo EAM durante OOBE (Out-of-Box Experience).

Microsoft non supporta più Windows 10 (https://www.microsoft.com/en-us/windows/end-of-support?msockid=26a3312b6b246f501ec624846a4f6e11) e non sono previsti piani per estendere il supporto EAM .

Per usare i metodi di autenticazione esterna per l'accesso, eseguire l'aggiornamento a Windows 11

Passaggi successivi

Per altre informazioni su come gestire i metodi di autenticazione, vedere Gestire i metodi di autenticazione per Microsoft Entra ID.

Per informazioni di riferimento sul provider di EAM, vedere Informazioni di riferimento sul provider di metodi esterni per l'MFA di Microsoft Entra (anteprima).