Portale utenti per il server Azure Multi-Factor Authentication

Il portale utenti è un sito Web IIS che consente agli utenti di registrarsi all'autenticazione a più fattori Di Microsoft Entra e di gestire i propri account. L'utente può modificare il numero di telefono, modificare il PIN o scegliere di ignorare la verifica in due passaggi all'accesso successivo.

Gli utenti accedono al portale utenti con il nome utente e la password normali, quindi completano una chiamata di verifica in due passaggi o rispondono a domande di sicurezza per completare l'autenticazione. Se è consentita la registrazione, l'utente può configurare numero di telefono e PIN al primo accesso al portale utenti.

È possibile configurare gli amministratori del portale utenti e concedere loro l'autorizzazione ad aggiungere nuovi utenti e aggiornare quelli esistenti.

A seconda dell'ambiente, è possibile distribuire il portale utenti nello stesso server in cui è in esecuzione il server Azure Multi-Factor Authentication o in un altro server con connessione Internet.

Importante

Nel settembre 2022 Microsoft ha annunciato la deprecazione del server Azure Multi-Factor Authentication. A partire dal 30 settembre 2024, le distribuzioni del server Azure Multi-Factor Authentication non serviceranno più le richieste di autenticazione a più fattori, che potrebbero causare errori di autenticazione per l'organizzazione. Per garantire servizi di autenticazione ininterrotti e rimanere in uno stato supportato, le organizzazioni devono eseguire la migrazione dei dati di autenticazione degli utenti al servizio Azure MFA basato sul cloud usando l'utilità di migrazione più recente inclusa nell'aggiornamento più recente del server Azure MFA. Per altre informazioni, vedere Migrazione del server Azure MFA.

Per iniziare a usare l'autenticazione a più fattori basata sul cloud, vedere Esercitazione: Proteggere gli eventi di accesso utente con l'autenticazione a più fattori Di Microsoft Entra.

Nota

Il portale utenti è disponibile unicamente con il server Multi-Factor Authentication. Se si usa l'autenticazione a più fattori nel cloud, fare riferimento agli utenti all'opzione Configura l'account per la verifica in due passaggi o Gestire le impostazioni per la verifica in due passaggi.

Installare l'SDK del servizio Web

In entrambi gli scenari, se Microsoft Entra multifactor authentication Web Service SDK non è già installato nel server Azure Multi-Factor Authentication, completare i passaggi seguenti.

- Aprire la console del server Multi-Factor Authentication.

- Passare all'SDK del servizio Web e selezionare Installa SDK servizio Web.

- Completare l'installazione usando le impostazioni predefinite, a meno che non sia necessario modificarle per qualche motivo.

- Associare un certificato TLS/SSL al sito in IIS.

Per eventuali dubbi sulla configurazione di un certificato TLS/SSL in un server IIS, vedere l'articolo Come configurare SSL in IIS.

L'SDK servizio Web deve essere protetto con un certificato TLS/SSL. Un certificato autofirmato è accettabile per questo scopo. Importare il certificato nell'archivio "Autorità di certificazione radice disponibile nell'elenco locale" dell'account del computer locale nel server Web del portale utenti, in modo che venga considerato attendibile all'avvio della connessione TLS/SSL.

Distribuire il portale utenti nello stesso server di Azure Multi-Factor Authentication

I prerequisiti seguenti sono necessari per l'installazione del portale utenti nello stesso server in cui è in esecuzione il server Azure Multi-Factor Authentication:

- IIS con ASP.NET e la compatibilità della metabase di IIS 6 (per IIS 7 o versione successiva).

- Un account con diritti di amministratore per il computer e il dominio, se applicabile. L'account deve essere autorizzato a creare gruppi di sicurezza di Active Directory.

- Proteggere il portale utenti con un certificato TLS/SSL.

- Proteggere Microsoft Entra multifactor authentication Web Service SDK con un certificato TLS/SSL.

Per distribuire il portale utenti, seguire questa procedura:

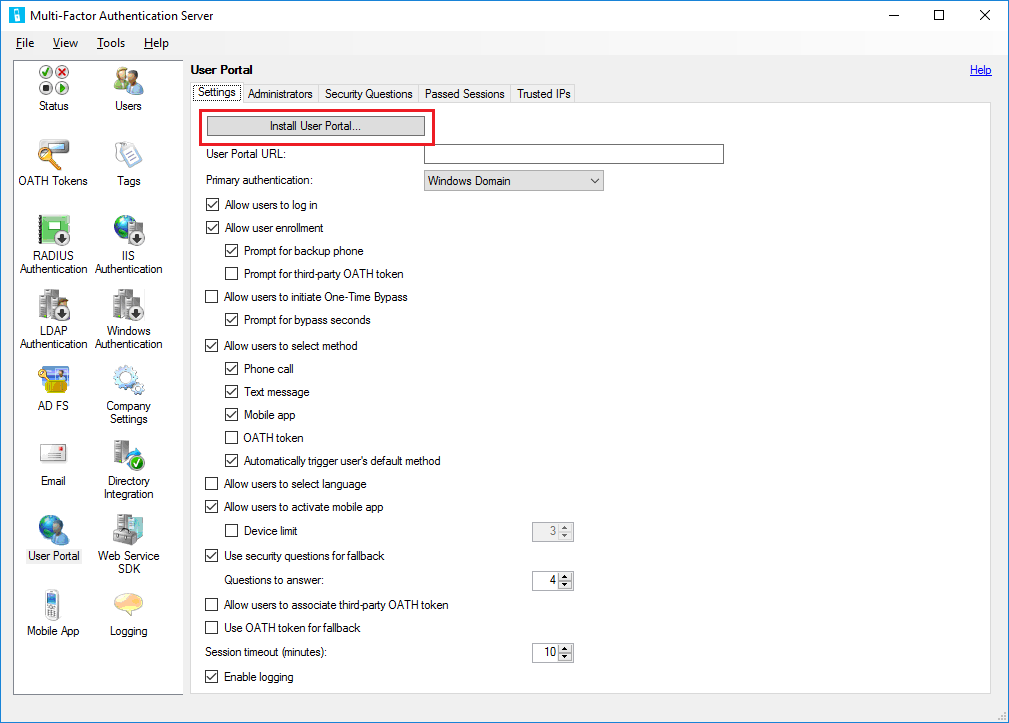

Aprire la console del server Azure Multi-Factor Authentication e fare clic sull'icona del portale utenti nel menu a sinistra, quindi su Installa portale utenti.

Completare l'installazione usando le impostazioni predefinite, a meno che non sia necessario modificarle per qualche motivo.

Associare un certificato TLS/SSL al sito in IIS

Nota

Il certificato TLS/SSL è in genere un certificato TLS/SSL firmato pubblicamente.

Aprire un Web browser da qualsiasi computer e passare all'URL in cui è stato installato il portale utente (ad esempio,

https://mfa.contoso.com/MultiFactorAuth). Assicurarsi che non vengano visualizzati errori o avvisi relativi al certificato.

Per eventuali dubbi sulla configurazione di un certificato TLS/SSL in un server IIS, vedere l'articolo Come configurare SSL in IIS.

Distribuire il portale utenti in un server separato

Se il server in cui è in esecuzione il server Azure Multi-Factor Authentication non è connesso a Internet, è necessario installare il portale utenti in un server separato con connessione Internet.

Se l'organizzazione fa uso dell'app Microsoft Authenticator come uno dei metodi di verifica e si vuole distribuire il portale utenti nel relativo server, è necessario completare i requisiti seguenti:

- Usare la versione 6.0 o versioni successive del server Azure Multi-Factor Authentication.

- Installare il portale utenti in un server Web con connessione Internet in cui è in esecuzione Microsoft Internet Information Services (IIS) 6.x o versione successiva.

- Quando si usa IIS 6.x, controllare che ASP.NET v2.0.50727 sia installato, registrato e impostato su Consentito.

- Quando si usa IIS 7.x o versione successiva, IIS, che include l'autenticazione di base, ASP.NET e la compatibilità della metabase di IIS 6.

- Proteggere il portale utenti con un certificato TLS/SSL.

- Proteggere Microsoft Entra multifactor authentication Web Service SDK con un certificato TLS/SSL.

- Assicurarsi che il portale utenti possa connettersi a Microsoft Entra multifactor authentication Web Service SDK tramite TLS/SSL.

- Assicurarsi che il portale utenti possa eseguire l'autenticazione a Microsoft Entra multifactor authentication Web Service SDK usando le credenziali di un account del servizio nel gruppo di sicurezza "Telefono Factor Amministrazione s". Se il server Azure Multi-Factor Authentication è in esecuzione in un server aggiunto a un dominio, l'account e il gruppo del servizio devono essere presenti in Active Directory. Questo account del servizio e il gruppo esistono localmente nel server Azure Multi-Factor Authentication se non è aggiunto a un dominio.

Per installare il portale utenti su un server diverso dal server Azure Multi-Factor Authentication, è necessario eseguire questi passaggi:

Nel server MFA passare al percorso di installazione (ad esempio: C:\Programmi\Multi-Factor Authentication Server) e copiare il file MultiFactorAuthenticationUserPortalSetup64 in un percorso accessibile al server con connessione Internet in cui verrà installato.

Nel server Web con connessione Internet eseguire il file di installazione MultiFactorAuthenticationUserPortalSetup64 come amministratore, modificare il sito se necessario ed eventualmente sostituire il nome della directory virtuale con un nome breve.

Associare un certificato TLS/SSL al sito in IIS.

Nota

Il certificato TLS/SSL è in genere un certificato TLS/SSL firmato pubblicamente.

Passare a C:\inetpub\wwwroot\MultiFactorAuth.

Modificare il file Web.Config nel Blocco note.

- Trovare la chiave "USE_WEB_SERVICE_SDK" e sostituire value="false" con value="true".

- Trovare la chiave "WEB_SERVICE_SDK_AUTHENTICATION_USERNAME" e sostituire value="" con value="DOMAIN\User", dove DOMAIN\User è un account del servizio che fa parte del gruppo "PhoneFactor Admins".

- Trovare la chiave "WEB_SERVICE_SDK_AUTHENTICATION_PASSWORD" e sostituire value="" con value="Password", dove Password è la password dell'account del servizio specificato alla riga precedente.

- Trovare il valore

https://www.contoso.com/MultiFactorAuthWebServiceSdk/PfWsSdk.asmxe sostituire l'URL segnaposto con l'URL di Web Service SDK installato al passaggio 2. - Salvare il file Web.Config e chiudere il Blocco note.

Aprire un Web browser da qualsiasi computer e passare all'URL in cui è stato installato il portale utente (ad esempio,

https://mfa.contoso.com/MultiFactorAuth). Assicurarsi che non vengano visualizzati errori o avvisi relativi al certificato.

Per eventuali dubbi sulla configurazione di un certificato TLS/SSL in un server IIS, vedere l'articolo Come configurare SSL in IIS.

Configurare le impostazioni del portale utenti nel server Azure Multi-Factor Authentication

Il portale utenti è ora installato. È necessario configurare il server Azure Multi-Factor Authentication per l'utilizzo con il portale.

- Nella console del server Azure Multi-Factor Authentication fare clic sull'icona del portale utenti. Nella scheda Impostazioni immettere l'URL del portale utenti nella casella di testo URL portale utenti. Se la funzionalità di posta elettronica è stata abilitata, questo URL viene incluso nei messaggi di posta elettronica inviati agli utenti quando vengono importati nel server Azure Multi-Factor Authentication.

- Scegliere le impostazioni che si desidera utilizzare nel portale utenti. Ad esempio, se gli utenti sono autorizzati a scegliere i relativi metodi di autenticazione, verificare che sia selezionata l'opzione Consenti agli utenti di selezionare il metodo.

- Definire chi deve essere Amministrazione istrator nella scheda Amministrazione istrators. È possibile creare autorizzazioni amministrative granulari usando le caselle di controllo e gli elenchi a discesa nelle caselle Aggiungi/Modifica.

Configurazione facoltativa:

- Domande di sicurezza: definire domande di sicurezza approvate per l'ambiente e la lingua in cui visualizzarle.

- Sessioni passate: configurare l'integrazione del portale utenti con un sito Web basato su form tramite MFA.

- Indirizzi IP attendibili: consentire agli utenti di ignorare l'autenticazione a più fattori quando eseguono l'autenticazione da un elenco di indirizzi IP o intervalli IP attendibili.

Il server Azure Multi-Factor Authentication offre diverse opzioni per il portale utenti. La tabella seguente fornisce un elenco di queste opzioni e una spiegazione di ciò che vengono usati.

| Impostazioni del portale utenti | Descrizione |

|---|---|

| URL portale utenti | Immettere l'URL in cui viene ospitato il portale. |

| Autenticazione principale | Specificare il tipo di autenticazione da usare quando si accede al portale. Autenticazione di Windows, Radius o LDAP. |

| Consenti agli utenti di accedere | Consente agli utenti di immettere un nome utente e una password nella pagina di accesso del portale utenti. Se questa opzione non è selezionata, le caselle sono disattivate. |

| Consenti registrazione utente | Consentire a un utente di eseguire la registrazione nell'autenticazione a più fattori passando a una schermata di configurazione che richiede informazioni aggiuntive, ad esempio il numero di telefono. Richiedi telefono di backup consente agli utenti di specificare un numero di telefono secondario. Richiedi token OATH di terze parti consente agli utenti di specificare un token OATH di terze parti. |

| Consenti agli utenti di avviare il bypass monouso | Consente agli utenti di avviare il bypass monouso. Se un utente configura questa opzione, avrà effetto alla successiva accesso dell'utente. Richiedi secondi per bypass presenta all'utente una casella in cui può modificare il valore predefinito di 300 secondi. In caso contrario, il bypass monouso è valido solo per 300 secondi. |

| Consenti agli utenti di selezionare il metodo | Consente agli utenti di specificare il metodo di contatto primario. Il metodo può essere una telefonata, un SMS, un'app per dispositivi mobili o un token OATH. |

| Consenti agli utenti di selezionare la lingua | Consente agli utenti di cambiare la lingua usata per la telefonata, l'SMS, l'app per dispositivi mobili o il token OATH. |

| Consenti agli utenti di attivare l'app mobile | Consente agli utenti di generare un codice di attivazione per completare il processo di attivazione dell'app per dispositivi mobili usato con il server. È anche possibile impostare il numero di dispositivi in cui possono attivare l'app, specificando un numero compreso tra 1 e 10. |

| Usa domande di sicurezza per il fallback | Consente le domande di sicurezza in caso di esito negativo della verifica in due passaggi. È possibile specificare il numero di domande di sicurezza a cui deve essere fornita una risposta corretta. |

| Consenti agli utenti di associare token OATH di terze parti | Consente agli utenti di specificare un token OATH di terze parti. |

| Usa token OATH per fallback | Consentire l'uso di un token OATH nel caso in cui la verifica in due passaggi non riesca. È anche possibile specificare il timeout della sessione in minuti. |

| Abilitazione della registrazione | Abilita la registrazione nel portale utenti. I file di log si trovano in: C:\Programmi\Multi-Factor Authentication Server\Logs. |

Importante

A partire da marzo 2019, le opzioni di chiamata telefonica non saranno disponibili per gli utenti del server MFA nei tenant Microsoft Entra gratuiti/di valutazione. Questa modifica non ha alcun effetto sui messaggi SMS. Telefono chiamata continuerà a essere disponibile per gli utenti nei tenant di Microsoft Entra a pagamento. Questa modifica influisce solo sui tenant Microsoft Entra gratuiti/di valutazione.

L'utente può visualizzare queste impostazioni dopo l'accesso al portale utenti.

Registrazione utente in modalità self-service

Se si vuole che gli utenti accingano e registrino, è necessario selezionare le opzioni Consenti agli utenti di accedere e Consenti registrazione utente nella scheda Impostazioni. Tenere presente che le impostazioni selezionate influiscono sull'esperienza di accesso dell'utente.

Ad esempio, quando un utente accede al portale utenti per la prima volta, viene quindi visualizzata la pagina Configurazione utente per l'autenticazione a più fattori di Microsoft Entra. A seconda di come è stata configurata l'autenticazione a più fattori Di Microsoft Entra, l'utente potrebbe essere in grado di selezionare il metodo di autenticazione.

Se si seleziona il metodo di verifica tramite chiamata vocale o questo metodo è stato preconfigurato, la pagina richiede di immettere il numero di telefono principale e l'interno, se applicabile. Si può anche consentire all'utente di immettere un numero di telefono di backup.

Se l'utente deve usare un PIN quando esegue l'autenticazione, la pagina richiede di creare un PIN. Dopo aver immesso il numero di telefono e il PIN (se applicabile), l'utente fa clic sul pulsante Chiama per autenticare utente corrente. L'autenticazione a più fattori Microsoft Entra esegue una verifica tramite telefonata al numero di telefono principale dell'utente. L'utente deve rispondere alla chiamata e immettere il PIN (se applicabile) e premere il tasto # per proseguire con il passaggio successivo del processo di autoregistrazione.

Se si seleziona il metodo di verifica tramite SMS o questo metodo è stato preconfigurato, la pagina richiede il numero di telefono cellulare. Se l'utente deve usare un PIN quando esegue l'autenticazione, la pagina richiede anche di immettere un PIN. Dopo aver immesso il numero di telefono e il PIN (se applicabile), l'utente fa clic sul pulsante Invia SMS per autenticare utente corrente. L'autenticazione a più fattori Microsoft Entra esegue una verifica SMS al telefono cellulare dell'utente. L'utente riceve l'SMS con un passcode monouso, quindi risponde al messaggio con tale passcode monouso e il proprio PIN (se applicabile).

Se si seleziona il metodo di verifica tramite app per dispositivi mobili, la pagina richiede all'utente di installare l'app Microsoft Authenticator nel dispositivo e di generare un codice di attivazione. Dopo aver installato l'app, l'utente fa clic sul pulsante Genera codice di attivazione.

Nota

Per usare l'app Microsoft Authenticator, l'utente deve abilitare le notifiche push per il dispositivo.

La pagina visualizza quindi un codice di attivazione e un URL con l'immagine di un codice a barre. Se l'utente deve usare un PIN quando esegue l'autenticazione, la pagina richiede anche di immettere un PIN. L'utente immette il codice di attivazione e l'URL nell'app Microsoft Authenticator o usa il lettore di codice a barre per eseguire la scansione dell'immagine del codice a barre, quindi fa clic sul pulsante Attiva.

Dopo aver completato l'attivazione, l'utente fa clic sul pulsante Autentica adesso. L'autenticazione a più fattori Microsoft Entra esegue una verifica per l'app per dispositivi mobili dell'utente. L'utente deve immettere il PIN (se applicabile) e scegliere il pulsante Esegui autenticazione nell'app per dispositivi mobili per proseguire con il passaggio successivo del processo di autoregistrazione.

Se gli amministratori hanno configurato il server Azure Multi-Factor Authentication per raccogliere domande e risposte di sicurezza, viene visualizzata la pagina Domande di sicurezza. L'utente deve selezionare quattro domande di sicurezza e fornire le risposte alle domande selezionate.

A questo punto la registrazione automatica è stata completata e l'utente è connesso al portale utenti. Se la modifica del metodo è consentita dagli amministratori, gli utenti possono accedere al portale utenti in qualsiasi momento per modificare numeri di telefono, PIN, metodi di autenticazione e domande di sicurezza.