Autenticazione LDAP e server Azure Multi-Factor Authentication

Per impostazione predefinita, il server Azure Multi-Factor Authentication è configurato per importare o sincronizzare utenti da Active Directory, ma può essere configurato anche per il binding con altre directory LDAP, ad esempio con una directory ADAM o un controller di dominio di Active Directory specifico. Quando è connesso a una directory tramite LDAP, il server Azure Multi-Factor Authentication può agire come proxy LDAP per l'esecuzione di autenticazioni. Il server Azure Multi-Factor Authentication può anche usare l'associazione LDAP come destinazione RADIUS per pre-autenticare gli utenti IIS o per l'autenticazione primaria nel portale utenti di Azure Multi-Factor Authentication.

Per usare Azure Multi-Factor Authentication come proxy LDAP, inserire il server Azure Multi-Factor Authentication tra il client LDAP (ad esempio, l'applicazione o il dispositivo VPN) e il server della directory LDAP. Il server Azure Multi-Factor Authentication deve essere configurato in modo da comunicare sia con i server client che con la directory LDAP. In questo tipo di configurazione le richieste LDAP provenienti dalle applicazioni e dai server client vengono accettate dal server Azure Multi-Factor Authentication e inoltrate alla directory LDAP di destinazione per convalidare le credenziali primarie. Se la directory LDAP indica che le credenziali primarie sono valide, Azure Multi-Factor Authentication esegue una seconda verifica dell'identità e invia una risposta al client LDAP. L'intero processo di autenticazione riesce solo se sia l'autenticazione nel server LDAP che il secondo passaggio di verifica hanno esito positivo.

Importante

Nel settembre 2022 Microsoft ha annunciato la deprecazione del server Azure Multi-Factor Authentication. A partire dal 30 settembre 2024, le distribuzioni del server Azure Multi-Factor Authentication non saranno più richieste di autenticazione a più fattori (MFA), che potrebbero causare errori di autenticazione per l'organizzazione. Per garantire servizi di autenticazione ininterrotti e rimanere in uno stato supportato, le organizzazioni devono eseguire la migrazione dei dati di autenticazione degli utenti al servizio Azure Multi-Factor Authentication basato sul cloud usando l'utilità di migrazione più recente inclusa nell'aggiornamento più recente del server Azure Multi-Factor Authentication. Per altre informazioni, vedere Migrazione del server Azure Multi-Factor Authentication.

Per iniziare a usare l'autenticazione a più fattori basata sul cloud, vedere Esercitazione: Proteggere gli eventi di accesso utente con Azure Multi-Factor Authentication.

Configurare l'autenticazione LDAP

Per configurare l'autenticazione LDAP, è necessario installare il server Azure Multi-Factor Authentication in un server Windows. A tale scopo, seguire questa procedura:

Aggiungere un client LDAP

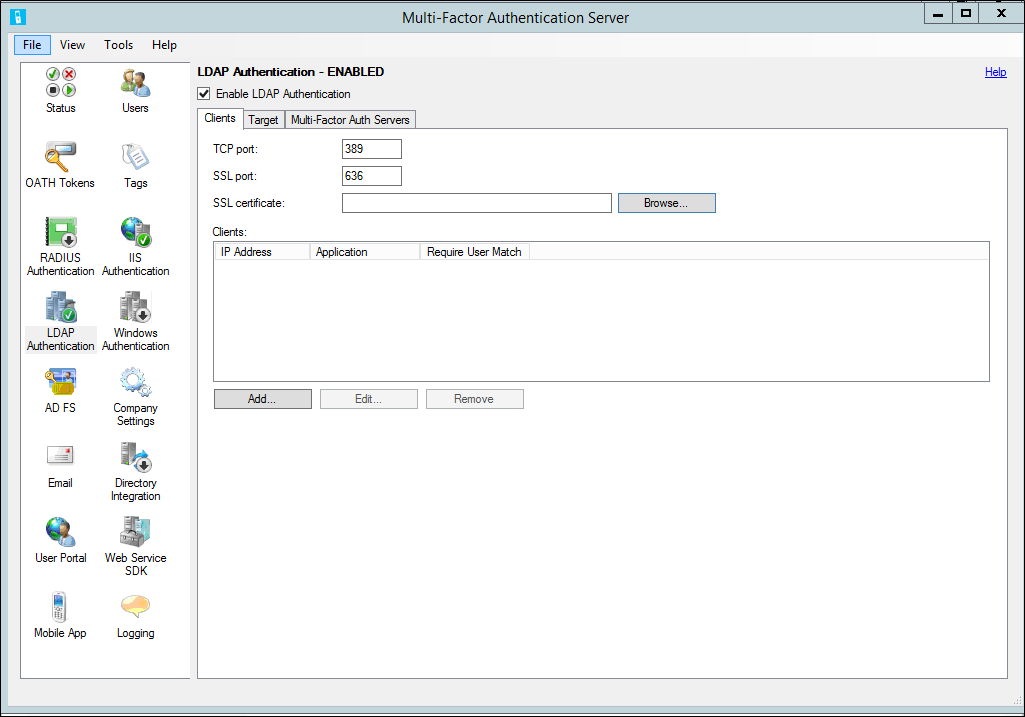

Nel server Azure Multi-Factor Authentication selezionare l'icona Autenticazione LDAP nel menu a sinistra.

Selezionare la casella di controllo Abilita autenticazione LDAP.

Nella scheda Client modificare la porta TCP e SSL (TLS) se il servizio LDAP di Azure Multi-Factor Authentication deve essere associato a porte non standard per restare in ascolto delle richieste LDAP.

Se si prevede di usare LD piattaforma di strumenti analitici dal client al server Azure Multi-Factor Authentication, è necessario installare un certificato TLS/SSL nello stesso server del server MFA. Fare clic su Sfoglia accanto alla casella Certificato SSL (TLS) e selezionare un certificato da usare per la connessione sicura.

Fare clic su Aggiungi.

Nella finestra di dialogo Aggiungi client LDAP immettere l'indirizzo IP del dispositivo, del server o dell'applicazione che esegue l'autenticazione al server e il nome di un'applicazione (facoltativo). Il nome dell'applicazione viene visualizzato nei report di Azure multi-Factor Authentication e potrebbe essere visualizzato all'interno di messaggi di autenticazione dell'App Mobile o SMS.

Se tutti gli utenti sono già stati o verranno importati nel server e saranno soggetti alla verifica in due passaggi, selezionare la casella di controllo Richiedi corrispondenza utente di Multi-Factor Authentication. Se un numero significativo di utenti non è ancora stato importato nel server e/o è esente dalla verifica in due passaggi, lasciare deselezionata la casella. Vedere il file della Guida del server di MFA per altre informazioni su questa funzionalità.

Ripetere questi passaggi per aggiungere altri client LDAP.

Configurare la connessione alla directory LDAP

Quando Azure Multi-Factor Authentication è configurato per ricevere autenticazioni LDAP, deve usare un proxy per le autenticazioni alla directory LDAP. Di conseguenza, nella scheda Destinazione viene visualizzata un'unica opzione non selezionabile per l'uso di una destinazione LDAP.

Nota

Non è garantito che l'integrazione della directory funzioni con directory diverse da Dominio di Active Directory Services.

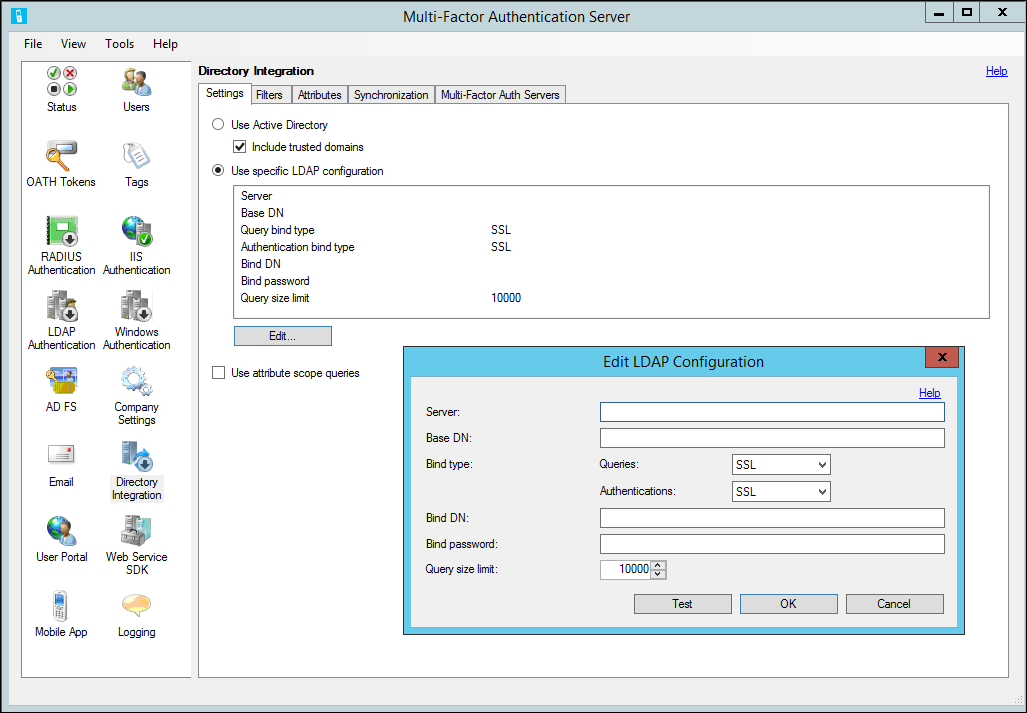

Per configurare la connessione alla directory LDAP, fare clic sull'icona Integrazione directory.

Nella scheda Impostazioni selezionare il pulsante di opzione Usa configurazione LDAP specifica.

Selezionare Modifica.

Nella finestra di dialogo Modifica configurazione LDAP compilare i campi con le informazioni necessarie per connettersi alla directory LDAP. Le descrizioni dei campi sono incluse nel file della Guida del server Azure Multi-Factor Authentication.

Verificare la connessione LDAP facendo clic sul pulsante Test.

Se il test della connessione LDAP ha esito positivo, fare clic sul pulsante OK.

Fare clic sulla scheda Filtri . Il server è preconfigurato per caricare contenitori, gruppi di sicurezza e utenti da Active Directory. Se viene eseguita l'associazione a un'altra directory LDAP, è probabilmente necessario modificare i filtri visualizzati. Per altre informazioni sui filtri, fare clic sul collegamento Guida.

Fare clic sulla scheda Attributi . Il server è preconfigurato per eseguire il mapping degli attributi da Active Directory.

Se viene eseguita l'associazione a un'altra directory LDAP o vengono modificati i mapping degli attributi preconfigurati, fare clic su Modifica...

Nella finestra di dialogo Modifica attributi apportare modifiche ai mapping degli attributi LDAP per la directory. I nomi degli attributi possono essere digitati o selezionati facendo clic sul pulsante ... accanto a ogni campo. Per altre informazioni sugli attributi, fare clic sul collegamento Guida.

Fare clic sul pulsante OK .

Fare clic sull'icona Impostazioni società e selezionare la scheda Risoluzione nome utente.

Se ci si connette ad Active Directory da un server aggiunto a un dominio, lasciare selezionato il pulsante di opzione Usa identificatori di sicurezza (SID) Windows per la corrispondenza dei nomi utente. In caso contrario, selezionare il pulsante di opzione Usa attributo dell'identificatore univoco LDAP per la corrispondenza dei nomi utente.

Quando il pulsante di opzione Usa attributo dell'identificatore univoco LDAP per la corrispondenza dei nomi utente è selezionato, il server Azure Multi-Factor Authentication prova a risolvere ogni nome utente in un identificatore univoco nella directory LDAP. Viene eseguita una ricerca LDAP sugli attributi nome utente definiti nella scheda Attributi di integrazione > directory. Quando un utente esegue l'autenticazione, il nome utente viene risolto nell'identificatore univoco nella directory LDAP. L'identificatore univoco è usato per abbinare l'utente nel file di dati di Azure Multi-Factor Authentication. Sono ammessi confronti senza distinzione tra maiuscole e minuscole e formati dei nomi utente lunghi e corti.

Dopo aver completato questa procedura, il server MFA ascolta le porte configurate per le richieste di accesso LDAP dai client configurati ed agisce come un proxy per le richieste di autenticazione alla directory LDAP.

Configurare il client LDAP

Per configurare il client LDAP, seguire queste linee guida:

- Configurare il dispositivo, il server o l'applicazione per l'autenticazione tramite LDAP al server Azure Multi-Factor Authentication come per la directory LDAP. Usare le stesse impostazioni usate normalmente per connettersi direttamente alla directory LDAP, ma usare il server Azure Multi-Factor Authentication per il nome del server o l'indirizzo IP.

- Configurare il timeout LDAP su 30-60 secondi per fornire tempo sufficiente per convalidare le credenziali dell'utente con la directory LDAP, eseguire la verifica in secondo passaggio, ricevere la risposta e rispondere alla richiesta di accesso LDAP.

- Se si usa LD piattaforma di strumenti analitici, l'appliance o il server che effettua le query LDAP deve considerare attendibile il certificato TLS/SSL installato nel server Azure Multi-Factor Authentication.