Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

La registrazione del dispositivo è un prerequisito per l'autenticazione basata su cloud. Generalmente, i dispositivi sono uniti a Microsoft Entra ID o in modalità ibrida a Microsoft Entra per completare la registrazione del dispositivo. Questo articolo fornisce dettagli su come funzionano Microsoft Entra join e Microsoft Entra hybrid join in ambienti gestiti e federati. Per altre informazioni sul funzionamento dell'autenticazione di Microsoft Entra in questi dispositivi, vedere l'articolo Token di aggiornamento primari.

Adesione di Microsoft Entra ad ambienti gestiti

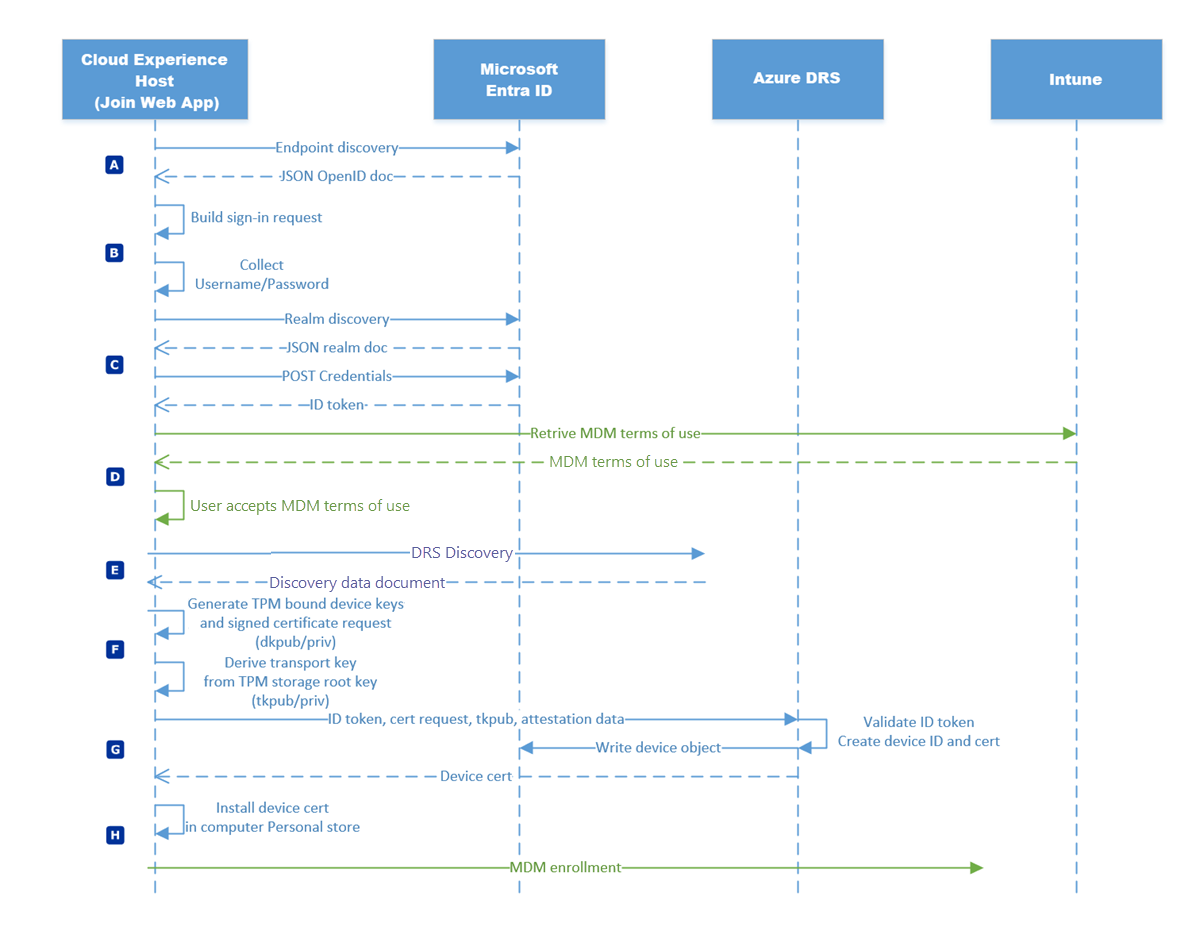

| Fase | Descrizione |

|---|---|

| Un | Il modo più comune in cui i dispositivi connessi a Microsoft Entra si registrano è durante l'esperienza fuori dalla scatola (OOBE), quando viene caricata l'applicazione web di connessione a Microsoft Entra nell'applicazione Cloud Experience Host (CXH). L'applicazione invia una richiesta GET all'endpoint di configurazione di Microsoft Entra OpenID per individuare gli endpoint di autorizzazione. Microsoft Entra ID restituisce all'applicazione la configurazione OpenID, che include gli endpoint di autorizzazione, come documento JSON. |

| B | L'applicazione compila una richiesta di accesso per l'endpoint di autorizzazione e raccoglie le credenziali utente. |

| C | Quando l'utente specifica il nome principale utente (UPN), l'applicazione invia una richiesta GET a Microsoft Entra ID per individuare le informazioni relative al dominio corrispondente per l'utente. Tali informazioni determinano se l'ambiente è gestito o federato. Microsoft Entra ID restituisce le informazioni in un oggetto JSON. L'applicazione determina che l'ambiente è gestito (non federato). L'ultimo passaggio di questa fase prevede che l'applicazione crei un buffer di autenticazione e, se si trova in OOBE (Esperienza fuori dalla scatola), lo memorizzi transitoriamente nella cache per l'accesso automatico al termine dell'OOBE. L'applicazione pubblica le credenziali su Microsoft Entra ID dove vengono convalidate. Microsoft Entra ID restituisce un token ID con attestazioni. |

| D | L'applicazione cerca i termini d'uso della gestione dei dispositivi mobili (MDM) (dichiarazione mdm_tou_url). Se sono presenti, l'applicazione recupera le condizioni per l'utilizzo dal valore dell'attestazione, presenta il contenuto all'utente e attende che accetti le condizioni per l'utilizzo. Questo passaggio è facoltativo e viene ignorato se l'attestazione non è presente o se il valore dell'attestazione è vuoto. |

| E | L'applicazione invia una richiesta di individuazione della registrazione del dispositivo al servizio di Registrazione dispositivi di Azure (DRS). Azure DRS restituisce un documento sui dati di individuazione, che restituisce URI specifici del tenant per completare la registrazione del dispositivo. |

| F | L'applicazione crea una coppia di chiavi RSA a 2048 bit a legame TPM (preferito) nota come chiave del dispositivo (dkpub/dkpriv). L'applicazione crea una richiesta di certificato usando dkpub e la chiave pubblica, quindi firma la richiesta di certificato tramite dkpriv. Successivamente, l'applicazione deriva la seconda coppia di chiavi dalla chiave radice di archiviazione del TPM. Questa chiave è la chiave di trasporto (tkpub/tkpriv). |

| G | L'applicazione invia una richiesta di registrazione del dispositivo ad Azure DRS che include il token ID, la richiesta di certificato, tkpub e i dati dell'attestazione. Azure DRS convalida il token ID, crea un ID dispositivo e un certificato in base alla richiesta di certificato inclusa. A questo punto, Azure DRS scrive un oggetto dispositivo in Microsoft Entra ID e invia al client l'ID dispositivo e il certificato del dispositivo. |

| H | La registrazione del dispositivo viene completata quando Azure DRS riceve l'ID dispositivo e il certificato del dispositivo. L'ID dispositivo viene salvato per riferimento futuro (visualizzabile da dsregcmd.exe /status) e il certificato del dispositivo viene installato nell'archivio personale del computer. Una volta completata la registrazione del dispositivo, il processo continua con la registrazione MDM. |

Microsoft Entra si integra in ambienti federati

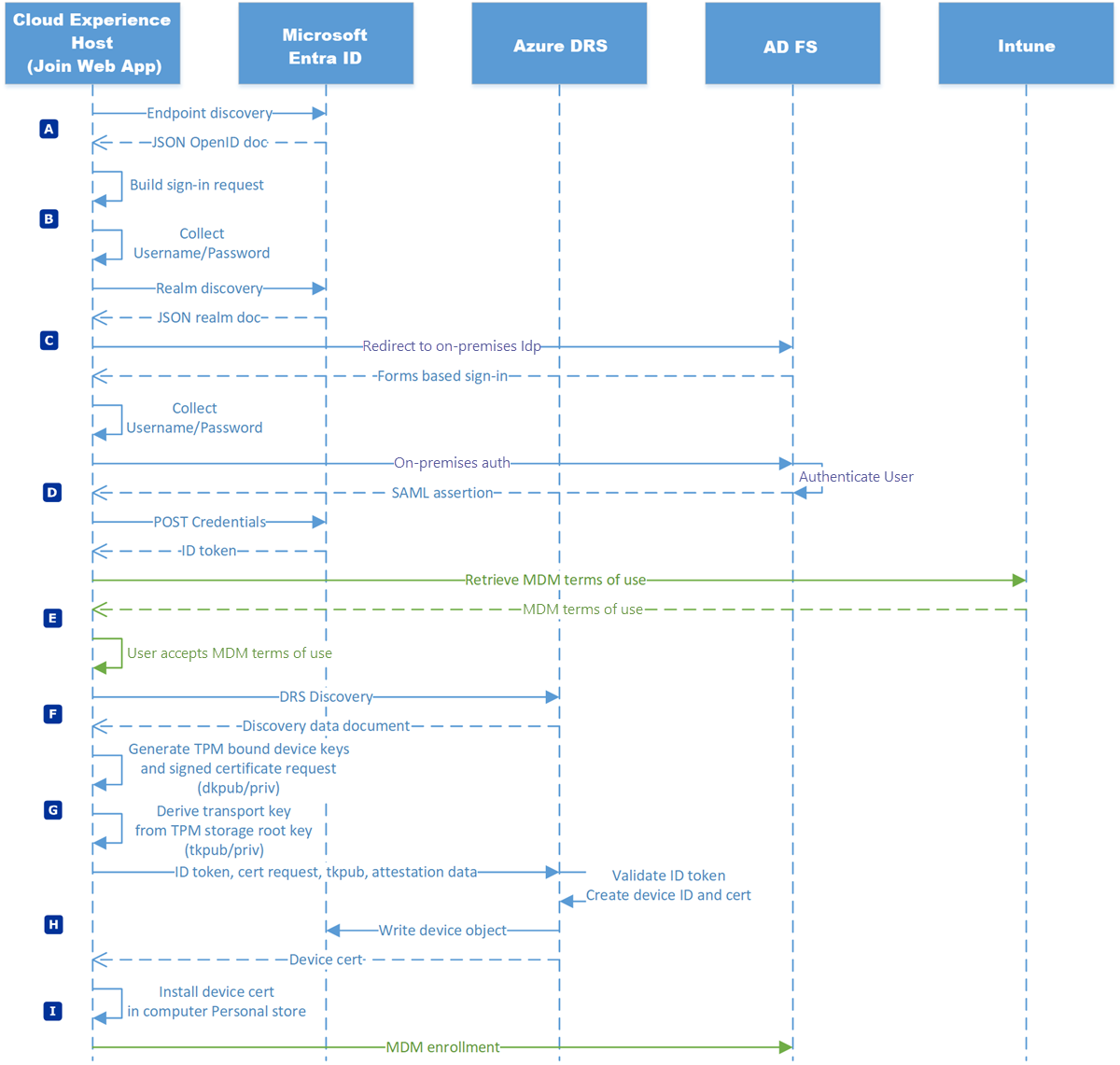

| Fase | Descrizione |

|---|---|

| Un | Il modo più comune in cui i dispositivi connessi a Microsoft Entra si registrano è durante l'esperienza fuori dalla scatola (OOBE), quando viene caricata l'applicazione web di connessione a Microsoft Entra nell'applicazione Cloud Experience Host (CXH). L'applicazione invia una richiesta GET all'endpoint di configurazione di Microsoft Entra OpenID per individuare gli endpoint di autorizzazione. Microsoft Entra ID restituisce all'applicazione la configurazione OpenID, che include gli endpoint di autorizzazione, come documento JSON. |

| B | L'applicazione compila una richiesta di accesso per l'endpoint di autorizzazione e raccoglie le credenziali utente. |

| C | Quando l'utente specifica il nome utente (in formato UPN), l'applicazione invia una richiesta GET a Microsoft Entra ID per individuare le informazioni dell'area di autenticazione corrispondenti per l'utente. Tali informazioni determinano se l'ambiente è gestito o federato. Microsoft Entra ID restituisce le informazioni in un oggetto JSON. L'applicazione determina che l'ambiente è federato. L'applicazione viene reindirizzata al valore AuthURL (pagina di accesso STS locale) nell'oggetto JSON del dominio restituito. L'applicazione raccoglie le credenziali tramite la pagina Web STS. |

| D | L'applicazione invia in POST le credenziali allo STS locale, per il quale potrebbero essere richiesti fattori di autenticazione aggiuntivi. Il Security Token Service (STS) locale autentica l'utente e restituisce un token. L'applicazione PUBBLICA il token su Microsoft Entra ID per l'autenticazione. Microsoft Entra ID convalida il token e restituisce un token ID con attestazioni. |

| E | L'applicazione cerca i termini di utilizzo di MDM (il claim mdm_tou_url). Se sono presenti, l'applicazione recupera le condizioni per l'utilizzo dal valore dell'attestazione, presenta il contenuto all'utente e attende che accetti le condizioni per l'utilizzo. Questo passaggio è facoltativo e viene ignorato se l'attestazione non è presente o se il valore dell'attestazione è vuoto. |

| F | L'applicazione invia una richiesta di individuazione della registrazione del dispositivo al servizio di Registrazione dispositivi di Azure (DRS). Azure DRS restituisce un documento sui dati di individuazione, che restituisce URI specifici del tenant per completare la registrazione del dispositivo. |

| G | L'applicazione crea una coppia di chiavi RSA a 2048 bit a legame TPM (preferito) nota come chiave del dispositivo (dkpub/dkpriv). L'applicazione crea una richiesta di certificato usando dkpub e la chiave pubblica, quindi firma la richiesta di certificato tramite dkpriv. Successivamente, l'applicazione deriva la seconda coppia di chiavi dalla chiave radice di archiviazione del TPM. Questa chiave è la chiave di trasporto (tkpub/tkpriv). |

| H | L'applicazione invia una richiesta di registrazione del dispositivo ad Azure DRS che include il token ID, la richiesta di certificato, tkpub e i dati dell'attestazione. Azure DRS convalida il token ID, crea un ID dispositivo e un certificato in base alla richiesta di certificato inclusa. A questo punto, Azure DRS scrive un oggetto dispositivo in Microsoft Entra ID e invia al client l'ID dispositivo e il certificato del dispositivo. |

| Io | La registrazione del dispositivo viene completata quando Azure DRS riceve l'ID dispositivo e il certificato del dispositivo. L'ID dispositivo viene salvato per riferimento futuro (visualizzabile da dsregcmd.exe /status) e il certificato del dispositivo viene installato nell'archivio personale del computer. Una volta completata la registrazione del dispositivo, il processo continua con la registrazione MDM. |

Dispositivi uniti in modalità ibrida a Microsoft Entra in ambienti gestiti

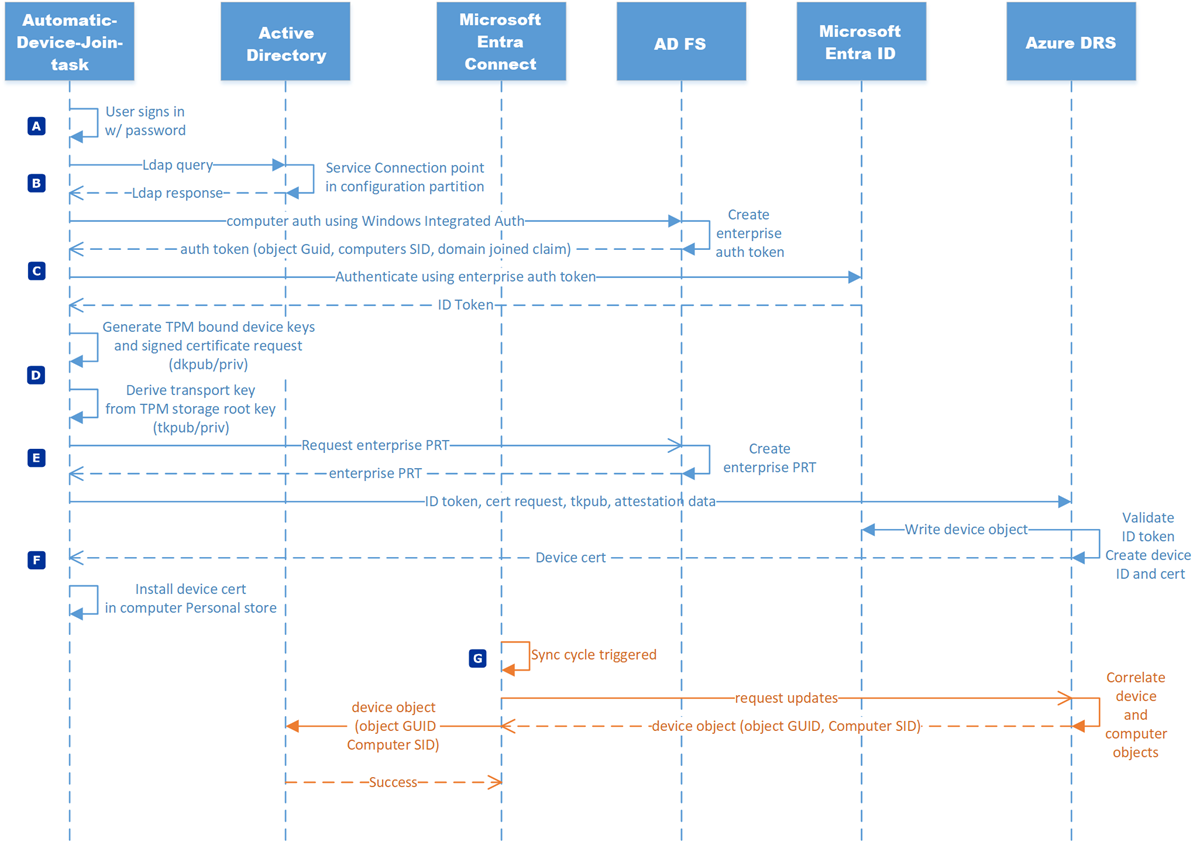

| Fase | Descrizione |

|---|---|

| Un | L'utente accede a un computer aggiunto a un dominio Windows 10, o più recente, usando le credenziali di dominio. Queste credenziali possono essere il nome utente e la password o l'autenticazione tramite smart card. L'accesso dell'utente innesca l'attività di unione automatica dei dispositivi. Gli incarichi di Aggiunta automatica dispositivo vengono attivati al momento dell'aggiunta al dominio e ripetuti ogni ora. Ciò non dipende esclusivamente dall'accesso dell'utente. |

| B | L'attività invia una query ad Active Directory usando il protocollo LDAP per l'attributo keywords nel punto di connessione al servizio archiviato nella partizione di configurazione in Active Directory (CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=corp,DC=contoso,DC=com). Il valore restituito nell'attributo keywords determina se la registrazione del dispositivo viene indirizzata al servizio Registrazione dispositivo di Azure o al servizio registrazione dispositivo aziendale ospitato in locale. |

| C | Per l'ambiente gestito, l'attività crea credenziali di autenticazione iniziali sotto forma di certificato autofirmato. L'attività scrive il certificato nell'attributo userCertificate sull'oggetto computer in Active Directory tramite LDAP. |

| D | Il computer non può eseguire l'autenticazione in Azure DRS finché non viene creato in Microsoft Entra ID un oggetto dispositivo che rappresenta il computer che include il certificato nell'attributo userCertificate. Microsoft Entra Connect rileva una modifica dell'attributo. Nel ciclo di sincronizzazione successivo, Microsoft Entra Connect invia l'attributo userCertificate, l'oggetto GUID e il SID del computer ad Azure DRS. Azure DRS utilizza le informazioni dell'attributo per creare un oggetto dispositivo in Microsoft Entra ID. |

| E | L'attività Aggiunta automatica di dispositivi viene attivata a ogni accesso dell'utente, oppure ogni ora, e tenta di autenticare il computer su Microsoft Entra ID usando la chiave privata corrispondente della chiave pubblica nell'attributo userCertificate. Microsoft Entra autentica il computer e invia un token ID al computer. |

| F | L'attività crea una coppia di chiavi RSA a 2048 bit associata preferibilmente a TPM, conosciuta come chiave del dispositivo (dkpub/dkpriv). L'applicazione crea una richiesta di certificato usando dkpub e la chiave pubblica, quindi firma la richiesta di certificato tramite dkpriv. Successivamente, l'applicazione deriva la seconda coppia di chiavi dalla chiave radice di archiviazione del TPM. Questa chiave è la chiave di trasporto (tkpub/tkpriv). |

| G | L'attività invia una richiesta di registrazione del dispositivo ad Azure DRS che include il token ID, la richiesta di certificato, tkpub e i dati dell'attestazione. Azure DRS convalida il token ID, crea un ID dispositivo e un certificato in base alla richiesta di certificato inclusa. A questo punto, Azure DRS aggiorna l'oggetto dispositivo in Microsoft Entra ID e invia al client l'ID dispositivo e il certificato del dispositivo. |

| H | La registrazione del dispositivo viene completata quando Azure DRS riceve l'ID dispositivo e il certificato del dispositivo. L'ID dispositivo viene salvato per riferimento futuro (visualizzabile da dsregcmd.exe /status) e il certificato del dispositivo viene installato nell'archivio personale del computer. Completata la registrazione del dispositivo, l'attività termina. |

"Aggiunto ibrido a Microsoft Entra in ambienti federati"

| Fase | Descrizione |

|---|---|

| Un | L'utente accede a un computer aggiunto a un dominio Windows 10, o più recente, usando le credenziali di dominio. Queste credenziali possono essere il nome utente e la password o l'autenticazione tramite smart card. L'accesso dell'utente innesca l'attività di unione automatica dei dispositivi. Gli incarichi di Aggiunta automatica dispositivo vengono attivati al momento dell'aggiunta al dominio e ripetuti ogni ora. Ciò non dipende esclusivamente dall'accesso dell'utente. |

| B | L'attività invia una query ad Active Directory usando il protocollo LDAP per l'attributo keywords nel punto di connessione al servizio archiviato nella partizione di configurazione in Active Directory (CN=62a0ff2e-97b9-4513-943f-0d221bd30080,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=corp,DC=contoso,DC=com). Il valore restituito nell'attributo keywords determina se la registrazione del dispositivo viene indirizzata al servizio Registrazione dispositivo di Azure o al servizio registrazione dispositivo aziendale ospitato in locale. |

| C | Per gli ambienti federati, il computer autentica l'endpoint di registrazione del dispositivo aziendale usando l'autenticazione integrata di Windows. Il servizio di registrazione del dispositivo aziendale crea e restituisce un token che include attestazioni per il GUID dell'oggetto, il SID del computer e lo stato di aggiunta al dominio. L'attività invia il token e le attestazioni a Microsoft Entra ID, dove vengono convalidate. Microsoft Entra ID restituisce un token ID all'attività in esecuzione. |

| D | L'applicazione crea una coppia di chiavi RSA a 2048 bit a legame TPM (preferito) nota come chiave del dispositivo (dkpub/dkpriv). L'applicazione crea una richiesta di certificato usando dkpub e la chiave pubblica, quindi firma la richiesta di certificato tramite dkpriv. Successivamente, l'applicazione deriva la seconda coppia di chiavi dalla chiave radice di archiviazione del TPM. Questa chiave è la chiave di trasporto (tkpub/tkpriv). |

| E | Per fornire l'accesso SSO per un'applicazione federata locale, l'attività richiede un PRT aziendale dal STS locale. Windows Server 2016 che esegue il ruolo Active Directory Federation Services (AD FS) convalida la richiesta e la restituisce all'attività in esecuzione. |

| F | L'attività invia una richiesta di registrazione del dispositivo ad Azure DRS che include il token ID, la richiesta di certificato, tkpub e i dati dell'attestazione. Azure DRS convalida il token ID, crea un ID dispositivo e un certificato in base alla richiesta di certificato inclusa. A questo punto, Azure DRS scrive un oggetto dispositivo in Microsoft Entra ID e invia al client l'ID dispositivo e il certificato del dispositivo. La registrazione del dispositivo viene completata quando Azure DRS riceve l'ID dispositivo e il certificato del dispositivo. L'ID dispositivo viene salvato per riferimento futuro (visualizzabile da dsregcmd.exe /status) e il certificato del dispositivo viene installato nell'archivio personale del computer. Completata la registrazione del dispositivo, l'attività termina. |

| G | Se il writeback dei dispositivi di Microsoft Entra Connect è abilitato, Microsoft Entra Connect richiede aggiornamenti a Microsoft Entra ID nel suo successivo ciclo di sincronizzazione (il writeback dei dispositivi è richiesto per la distribuzione ibrida tramite attendibilità del certificato). Microsoft Entra ID stabilisce una correlazione tra l'oggetto dispositivo e un oggetto computer sincronizzato corrispondente. Microsoft Entra Connect riceve l'oggetto dispositivo che include il GUID oggetto e il SID del computer, quindi registra l'oggetto dispositivo in Active Directory. |