Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Per gli ambienti ibridi, un tenant di Microsoft Entra può essere configurato per la sincronizzazione con un ambiente Active Directory Domain Services (AD DS) locale tramite Microsoft Entra Connect. Per configurazione predefinita, Microsoft Entra Connect non sincronizza gli hash delle password NT LAN Manager (NTLM) legacy necessari per Microsoft Entra Domain Services.

Per usare Servizi di dominio con account sincronizzati da un ambiente Active Directory Domain Services locale, è necessario configurare Microsoft Entra Connect per sincronizzare gli hash delle password necessari per l'autenticazione NTLM e Kerberos. Dopo aver configurato Microsoft Entra Connect, un evento di creazione o modifica della password dell'account locale sincronizza anche gli hash delle password legacy con Microsoft Entra ID.

Non è necessario eseguire questi passaggi se si usano account solo cloud senza ambiente Active Directory Domain Services locale.

In questa esercitazione si apprenderà quanto segue:

- Perché sono necessari hash delle password NTLM e Kerberos legacy

- Come configurare la sincronizzazione dell'hash delle password legacy per Microsoft Entra Connect

Se non hai una sottoscrizione di Azure, crea un account prima di iniziare.

Prerequisiti

Per completare questa esercitazione, sono necessarie le risorse seguenti:

- Una sottoscrizione di Azure attiva.

- Se non hai un abbonamento Azure, creare un account.

- Tenant di Microsoft Entra associato alla tua sottoscrizione che è sincronizzato con una directory locale tramite Microsoft Entra Connect.

- Un dominio gestito di Microsoft Entra Domain Services abilitato e configurato nel tenant di Microsoft Entra.

Sincronizzazione dell'hash delle password con Microsoft Entra Connect

Microsoft Entra Connect viene usato per sincronizzare oggetti come account utente e gruppi da un ambiente di Active Directory Domain Services locale in un tenant di Microsoft Entra. Nell'ambito del processo, la sincronizzazione dell'hash delle password consente agli account di usare la stessa password nell'ambiente Active Directory Domain Services locale e nell'ID Microsoft Entra.

Per autenticare gli utenti nel dominio gestito, Domain Services richiede hash delle password in un formato adatto per l'autenticazione NTLM e Kerberos. Microsoft Entra ID non archivia gli hash delle password nel formato necessario per l'autenticazione NTLM o Kerberos fino a quando non si abilita Servizi di dominio per il tenant. Per motivi di sicurezza, Anche Microsoft Entra ID non archivia credenziali password in formato non crittografato. Pertanto, Microsoft Entra ID non può generare automaticamente questi hash delle password NTLM o Kerberos in base alle credenziali esistenti degli utenti.

Microsoft Entra Connect può essere configurato per sincronizzare gli hash delle password NTLM o Kerberos necessari per Servizi di dominio. Assicurati di aver completato i passaggi per abilitare Microsoft Entra Connect per la sincronizzazione degli hash delle password. Se disponi di un'istanza esistente di Microsoft Entra Connect, scarica e aggiorna alla versione più recente per garantire di poter sincronizzare gli hash delle password legacy per NTLM e Kerberos. Questa funzionalità non è disponibile nelle versioni precedenti di Microsoft Entra Connect o con lo strumento DirSync legacy. È necessaria la versione di Microsoft Entra Connect 1.1.614.0 o versione successiva.

Importante

Microsoft Entra Connect deve essere installato e configurato solo per la sincronizzazione con ambienti di Active Directory Domain Services locali. Non è supportato installare Microsoft Entra Connect in un dominio gestito di Servizi di dominio per sincronizzare nuovamente gli oggetti con Microsoft Entra ID.

Abilitare la sincronizzazione degli hash delle password

Con Microsoft Entra Connect installato e configurato per la sincronizzazione con Microsoft Entra ID, configurare ora la sincronizzazione dell'hash delle password legacy per NTLM e Kerberos. Uno script di PowerShell viene usato per configurare le impostazioni necessarie e quindi avviare una sincronizzazione completa delle password con Microsoft Entra ID. Al termine del processo di sincronizzazione dell'hash delle password di Microsoft Entra Connect, gli utenti possono accedere alle applicazioni tramite Servizi di dominio che usano hash delle password NTLM o Kerberos legacy.

Nel computer in cui è installato Microsoft Entra Connect, dal menu Start aprire il Microsoft Entra Connect > Servizio di sincronizzazione.

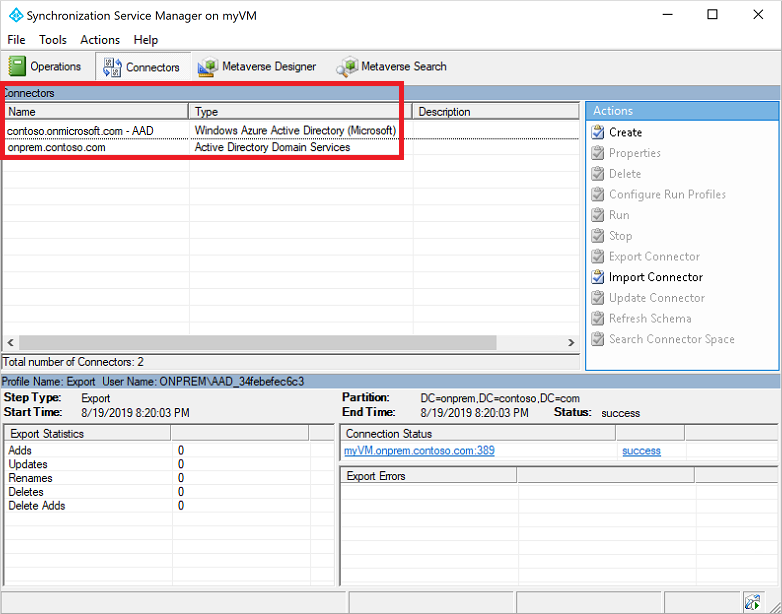

Selezionare la scheda Connettori. Vengono elencate le informazioni di connessione utilizzate per stabilire la sincronizzazione tra l'ambiente Active Directory Domain Services locale e l'ID Microsoft Entra.

Il Type indica Microsoft Entra ID (Microsoft) di Windows per il connettore Microsoft Entra o di Servizi di dominio Active Directory per il connettore di Active Directory Domain Services locale. Prendere nota dei nomi dei connettori da usare nello script di PowerShell nel passaggio successivo.

In questo screenshot di esempio vengono usati i connettori seguenti:

- Il connettore Microsoft Entra è denominato contoso.onmicrosoft.com - Microsoft Entra ID

- Il connettore di Active Directory Domain Services locale è denominato onprem.contoso.com

Copiare e incollare lo script di PowerShell seguente nel computer con Microsoft Entra Connect installato. Lo script attiva una sincronizzazione completa delle password, includendo gli hash delle password legacy. Aggiornare le variabili

$azureadConnectore$adConnectorcon i nomi dei connettori del passaggio precedente.Eseguire questo script in ogni foresta di Active Directory per sincronizzare gli hash delle password NTLM e Kerberos dell'account locale con Microsoft Entra ID.

# Define the Azure AD Connect connector names and import the required PowerShell module $azureadConnector = "<CASE SENSITIVE AZURE AD CONNECTOR NAME>" $adConnector = "<CASE SENSITIVE AD DS CONNECTOR NAME>" Import-Module "C:\Program Files\Microsoft Azure AD Sync\Bin\ADSync\ADSync.psd1" Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" # Create a new ForceFullPasswordSync configuration parameter object then # update the existing connector with this new configuration $c = Get-ADSyncConnector -Name $adConnector $p = New-Object Microsoft.IdentityManagement.PowerShell.ObjectModel.ConfigurationParameter "Microsoft.Synchronize.ForceFullPasswordSync", String, ConnectorGlobal, $null, $null, $null $p.Value = 1 $c.GlobalParameters.Remove($p.Name) $c.GlobalParameters.Add($p) $c = Add-ADSyncConnector -Connector $c # Disable and re-enable Azure AD Connect to force a full password synchronization Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $false Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $trueA seconda delle dimensioni della directory in termini di numero di account e gruppi, la sincronizzazione degli hash delle password legacy con l'ID Microsoft Entra potrebbe richiedere del tempo. Le password vengono quindi sincronizzate con il dominio gestito dopo la sincronizzazione con Microsoft Entra ID.

Passaggi successivi

In questa esercitazione si è appreso quanto segue:

- Perché sono necessari hash delle password NTLM e Kerberos legacy

- Come configurare la sincronizzazione dell'hash delle password legacy per Microsoft Entra Connect