Configurare Datawiza Access Proxy per l'accesso SSO e l'autenticazione a più fattori di Microsoft Entra per Outlook Web Access

Questa esercitazione descrive come configurare Datawiza Access Proxy (DAP) per abilitare l'accesso Single Sign-On (SSO) di Microsoft Entra e l'autenticazione a più fattori di Microsoft Entra per Outlook Web Access (OWA). Consente di risolvere i problemi quando i provider di identità moderni si integrano con l'applicazione OWA legacy, che supporta l'autenticazione di token Kerberos per identificare gli utenti.

Spesso, l'integrazione tra l'app legacy e l'accesso SSO moderno rappresenta una sfida perché non esiste alcun supporto dei protocolli moderni. Datawiza Access Proxy elimina il gap del supporto del protocollo, riduce il sovraccarico di integrazione e migliora la sicurezza delle applicazioni.

Vantaggi dell'integrazione:

- Sicurezza Zero Trust migliorata con SSO, MFA e accesso condizionale:

- Integrazione senza codice con Microsoft Entra ID e app Web:

- OWA

- Oracle JD Edwards

- E-Business Suite Oracle

- Oracle Siebel

- Oracle PeopleSoft

- App

- Vedere Autenticazione e autorizzazione semplificate in Microsoft Entra ID con Datawiza senza codice

- Usare Datawiza Cloud Management Console (DCMC) per gestire l'accesso alle app cloud e locali:

- Vedere login.datawizwa.com per accedere o iscriversi per creare un account

Architettura

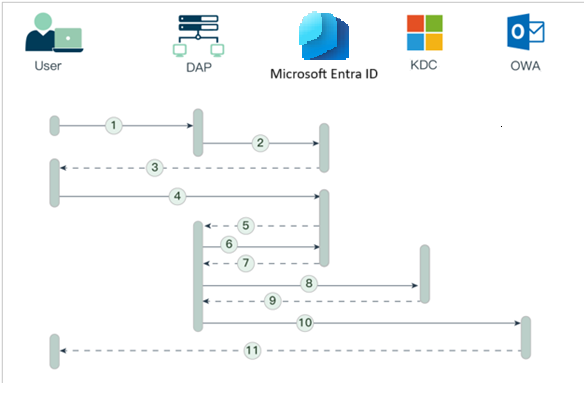

L'architettura di integrazione DAP include i componenti seguenti:

- Microsoft Entra ID: servizio di gestione delle identità e degli accessi che consente agli utenti di eseguire l'accesso e di accedere a risorse esterne e interne

- OWA: il componente legacy di Exchange Server da proteggere con Microsoft Entra ID

- Controller di dominio: server che gestisce l'autenticazione degli utenti e l'accesso alle risorse di rete in una rete basata su Windows

- Centro distribuzione chiavi (KDC): distribuisce e gestisce chiavi segrete e ticket in un sistema di autenticazione Kerberos

- DAP: un proxy inverso che implementa OpenID Connect (OIDC), OAuth o SAML (Security Assertion Markup Language) per l'accesso degli utenti. DAP si integra con le applicazioni protette usando:

- Intestazioni HTTP

- Kerberos

- Token JSON Web (JWT)

- Altri protocolli

- DCMC: la console di gestione DAP con l'interfaccia utente e le API RESTful per gestire le configurazioni e i criteri di controllo di accesso

Il diagramma seguente illustra un flusso utente con DAP nella rete di un cliente.

Il diagramma seguente illustra il flusso utente dal browser utente a OWA.

- Il browser utente richiede l'accesso a OWA protetto da DAP.

- Il browser utente viene indirizzato a Microsoft Entra ID.

- Viene visualizzata la pagina di accesso di Microsoft Entra.

- L'utente immette le credenziali.

- Dopo l'autenticazione, il browser utente viene indirizzato a DAP.

- DAP e Microsoft Entra ID si scambiano i token.

- Microsoft Entra ID rilascia il nome utente e le informazioni pertinenti per DAP.

- DAP accede al centro di distribuzione chiavi (KDC) con le credenziali. DAP richiede un ticket Kerberos.

- KDC restituisce un ticket Kerberos.

- DAP reindirizza il browser utente a OWA.

- Viene visualizzata la risorsa OWA.|

Nota

Le successive richieste del browser utente contengono il token Kerberos, che consente l'accesso a OWA tramite DAP.

Prerequisiti

Sono necessari i componenti seguenti. Non è necessaria una precedente esperienza con DAP.

- Un account Azure

- Se non si ha una sottoscrizione, è possibile creare un account Azure gratuito

- Un tenant di Microsoft Entra collegato all'account Azure

- Docker e Docker Compose sono necessari per eseguire DAP

- Identità utente sincronizzate da una directory locale a Microsoft Entra ID o create in Microsoft Entra ID e restituite alla directory locale

- Un account con autorizzazioni di amministratore dell'applicazione Microsoft Entra

- Vedere Amministratore applicazioni e altri ruoli in Ruoli predefiniti di Microsoft Entra

- Un ambiente Exchange Server. Versioni supportate:

- Autenticazione integrata di Windows (IWA) di Microsoft Internet Information Services (IIS) - IIS 7 o versione successiva

- Autenticazione integrata di Windows per Microsoft OWA: IIS 7 o versione successiva

- Istanza di Windows Server configurata con i servizi IIS e Microsoft Entra in esecuzione come controller di dominio (DC) e implementazione dell'accesso SSO Kerberos (IWA)

- È insolito che gli ambienti di produzione di grandi dimensioni abbiano un server applicazioni (IIS) che funzioni anche come controller di dominio.

- Facoltativo: un certificato Web SSL per pubblicare i servizi tramite HTTPS o certificati autofirmato DAP per i test.

Abilitare l'autenticazione Kerberos per OWA

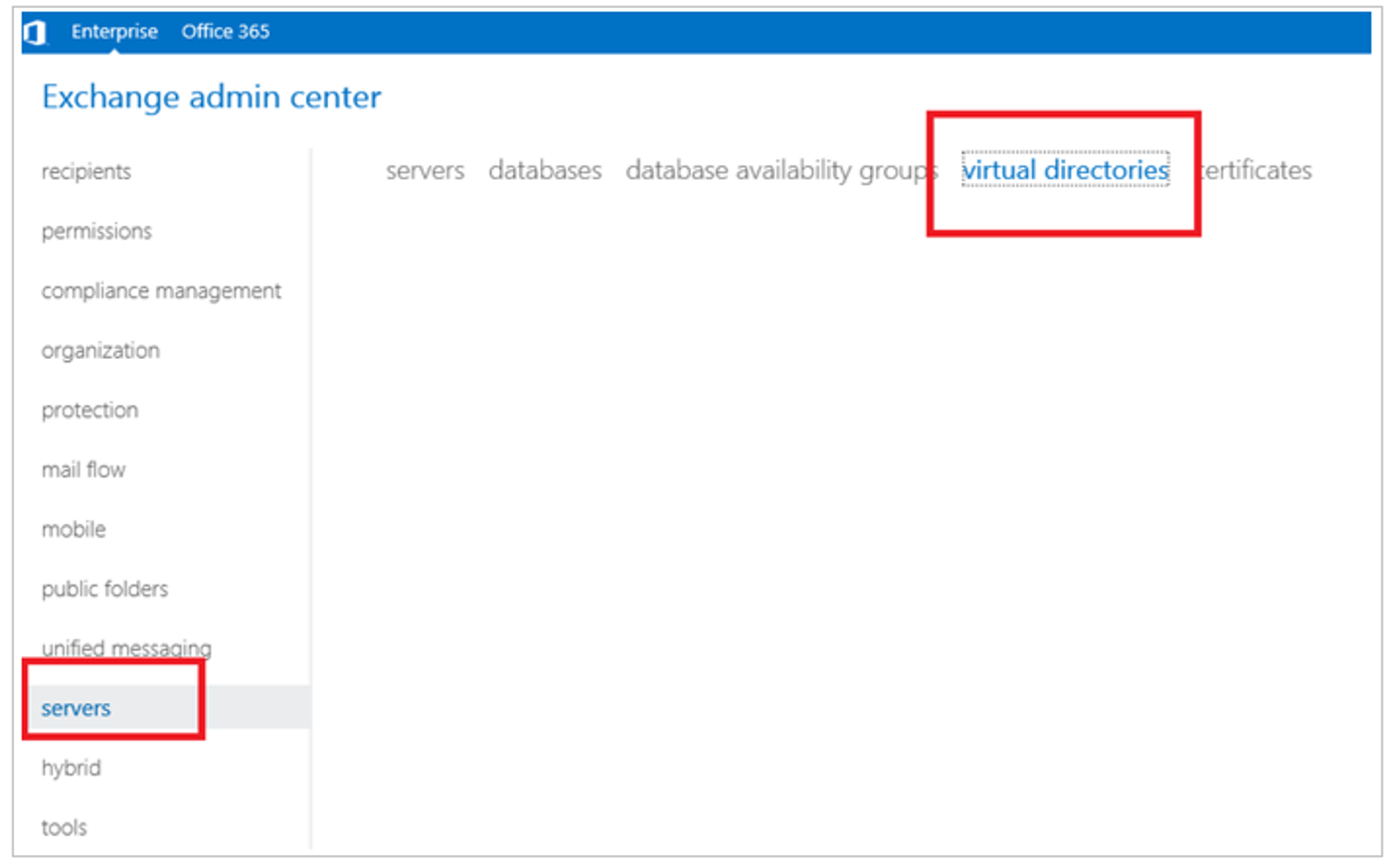

Accedere all'interfaccia di amministrazione di Exchange.

Nell'interfaccia di amministrazione di Exchange selezionare server nel riquadro di spostamento a sinistra.

Selezionare la scheda directory virtuali.

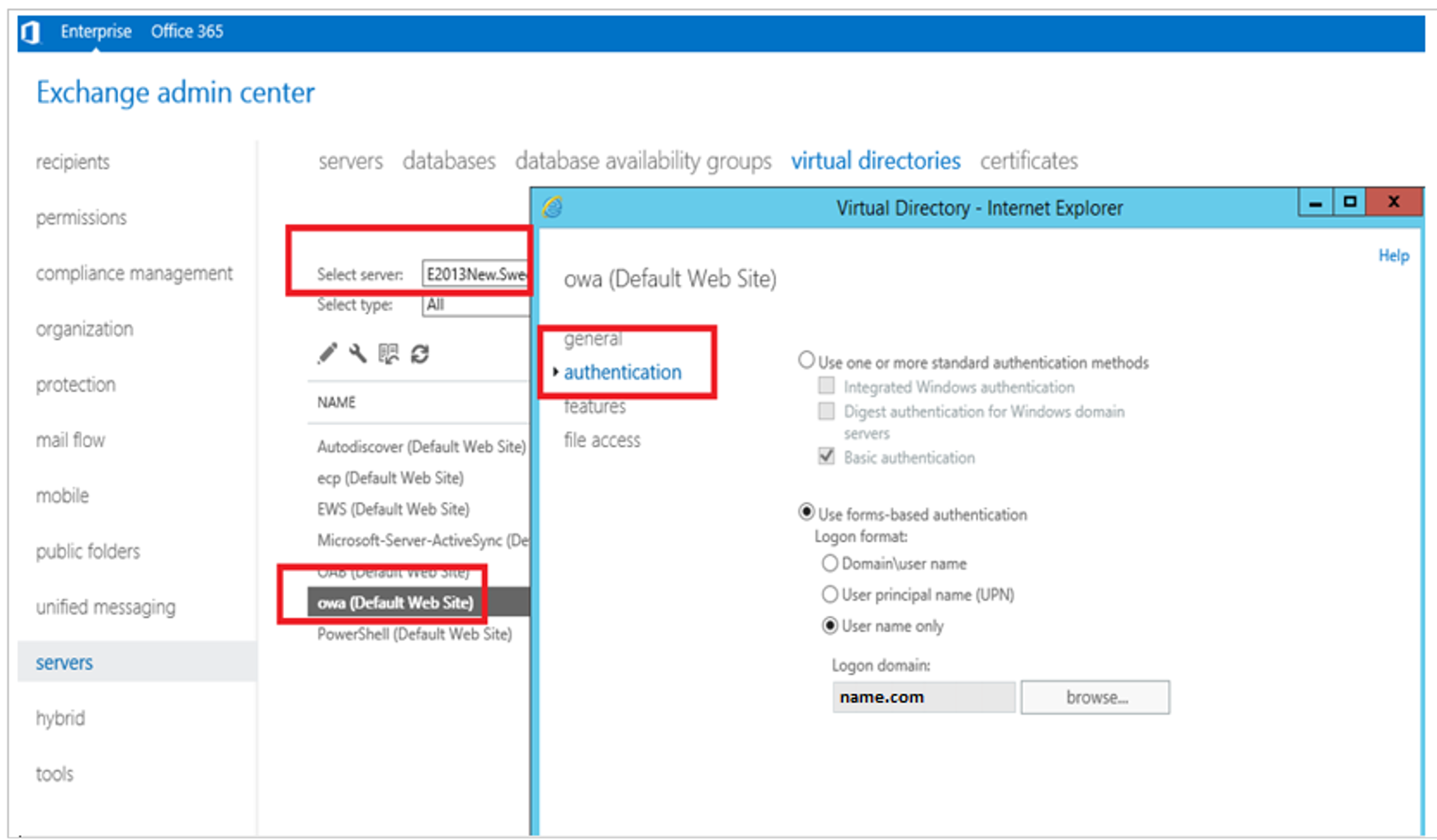

Nell'elenco a discesa Seleziona server selezionare un server.

Fare doppio clic su owa (sito Web predefinito).

Nella Directory virtuale selezionare la scheda autenticazione.

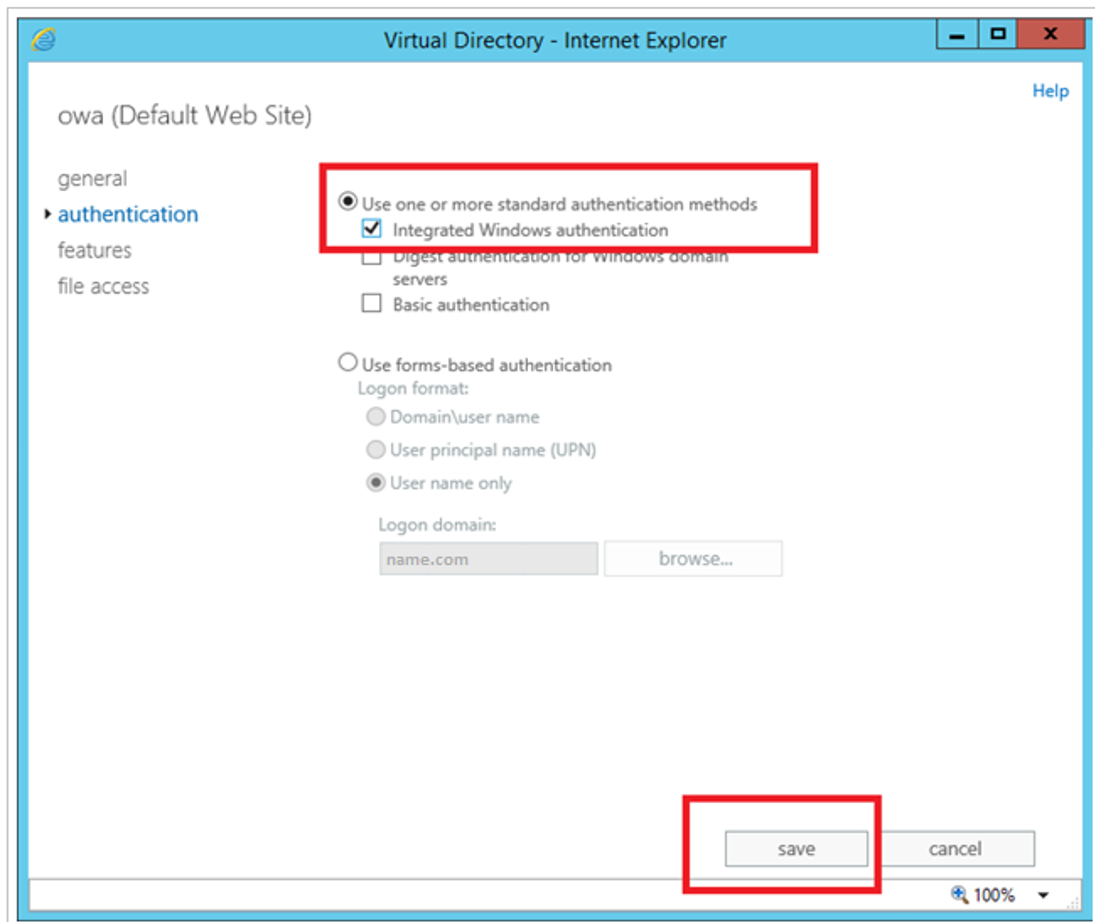

Nella scheda autenticazione selezionare Usa uno o più metodi di autenticazione standard e quindi selezionare Autenticazione integrata di Windows.

Selezionare salva

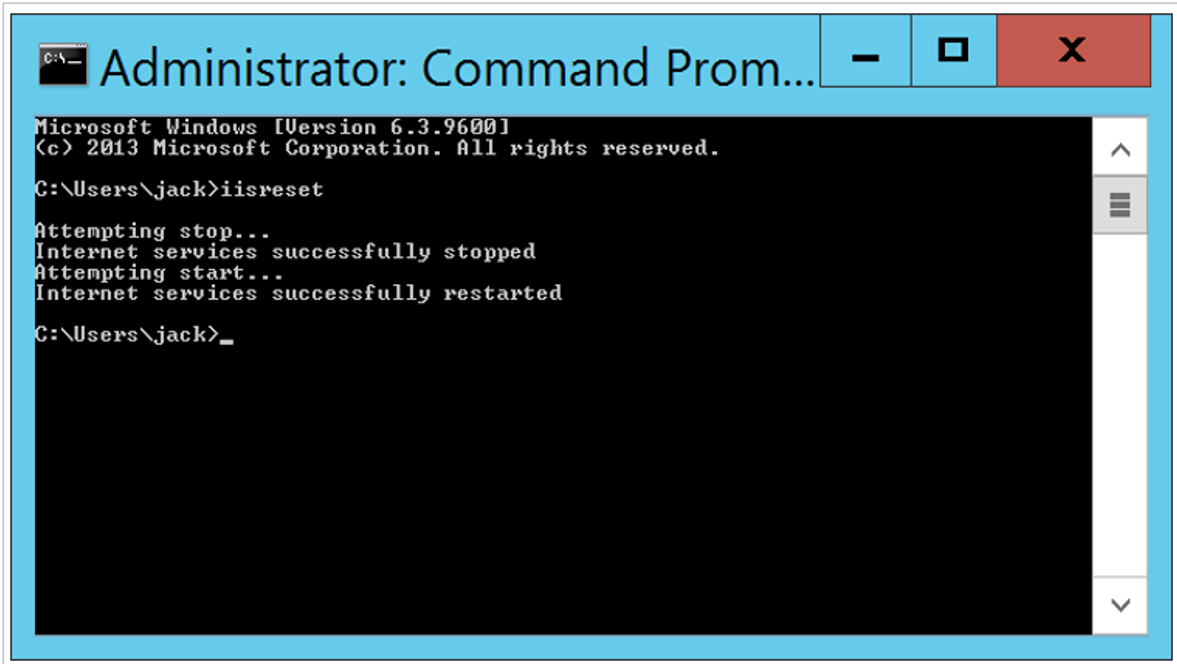

Apri un prompt dei comandi.

Eseguire il comando iisreset.

Creare un account del servizio DAP

DAP richiede credenziali di Windows note usate dall'istanza per configurare il servizio Kerberos. L'utente è l'account del servizio DAP.

Accedere all'istanza di Windows Server.

Selezionare Utenti e computer.

Selezionare la freccia rivolta verso il basso dell'istanza DAP. L'esempio è datawizatest.com.

Nell'elenco fare clic con il pulsante destro del mouse su Utenti.

Nel menu scegliere Nuovo, quindi selezionare Utente.

In Nuovo oggetto--Utente immettere Nome e Cognome.

Per Nome accesso utente immettere dap.

Selezionare Avanti.

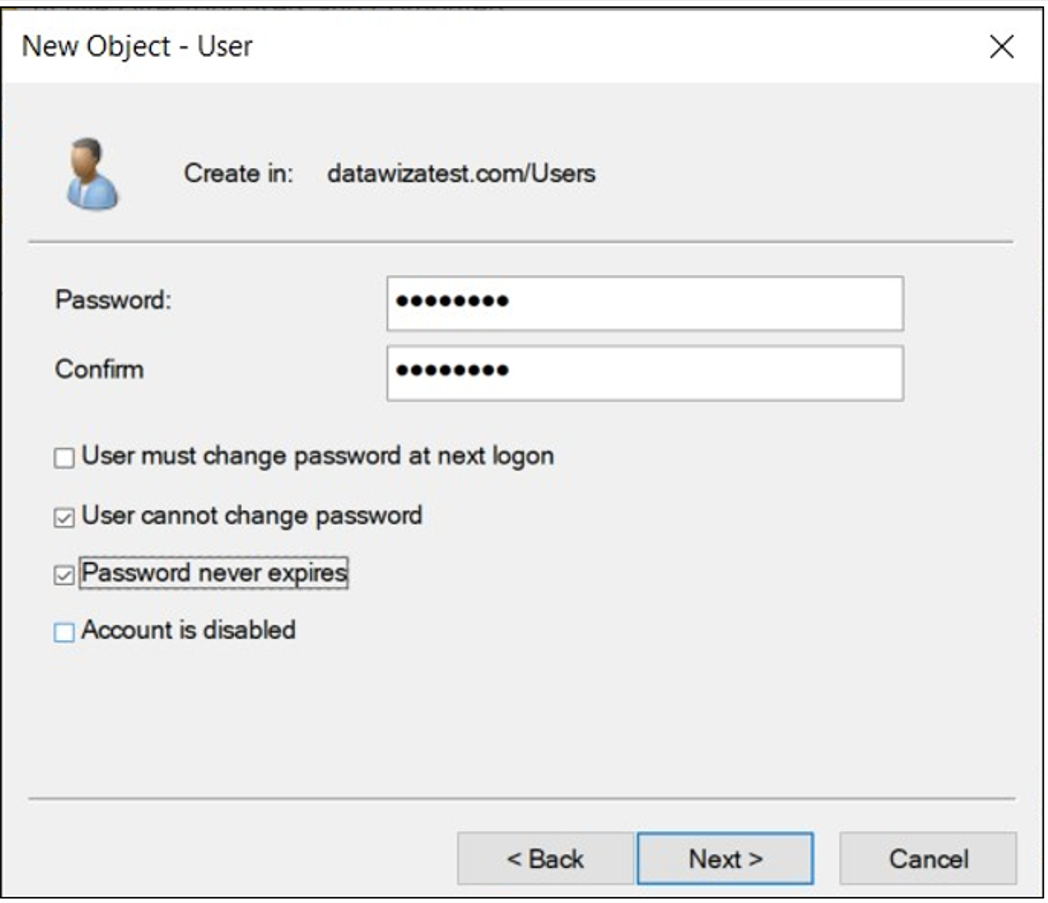

In Password immettere una password.

Immetterla di nuovo in Conferma.

Selezionare le caselle per L'utente non può modificare la password e Password senza scadenza.

Selezionare Avanti.

Fare clic con il pulsante destro del mouse sul nuovo utente per visualizzare le proprietà configurate.

Creare un nome dell'entità servizio per l'account del servizio

Prima di creare il nome dell'entità servizio (SPN), è possibile elencare i nomi SPN e verificare che il nome SPN http sia tra questi.

Per elencare i nomi SPN, usare la sintassi seguente nella riga di comando di Windows.

setspn -Q \*/\<**domain.com**Verificare che il nome SPN http sia tra questi.

Per registrare il nome SPN host per l'account, usare la sintassi seguente nella riga di comando di Windows.

setspn -A host/dap.datawizatest.com dap

Nota

host/dap.datawizatest.com è il nome SPN univoco e dap è l'account del servizio creato.

Configurare Windows Server IIS per la delega vincolata

Accedere a un controller di dominio.

Selezionare Utenti e computer.

Nell'organizzazione individuare e selezionare l'oggetto Utenti.

Individuare l'account del servizio creato.

Fare clic con il pulsante destro del mouse sull'account.

Nell'elenco scegliere Proprietà.

Selezionare la scheda Delega.

Selezionare Utente attendibile per la delega solo ai servizi specificati.

Selezionare Usa un qualsiasi protocollo di autenticazione.

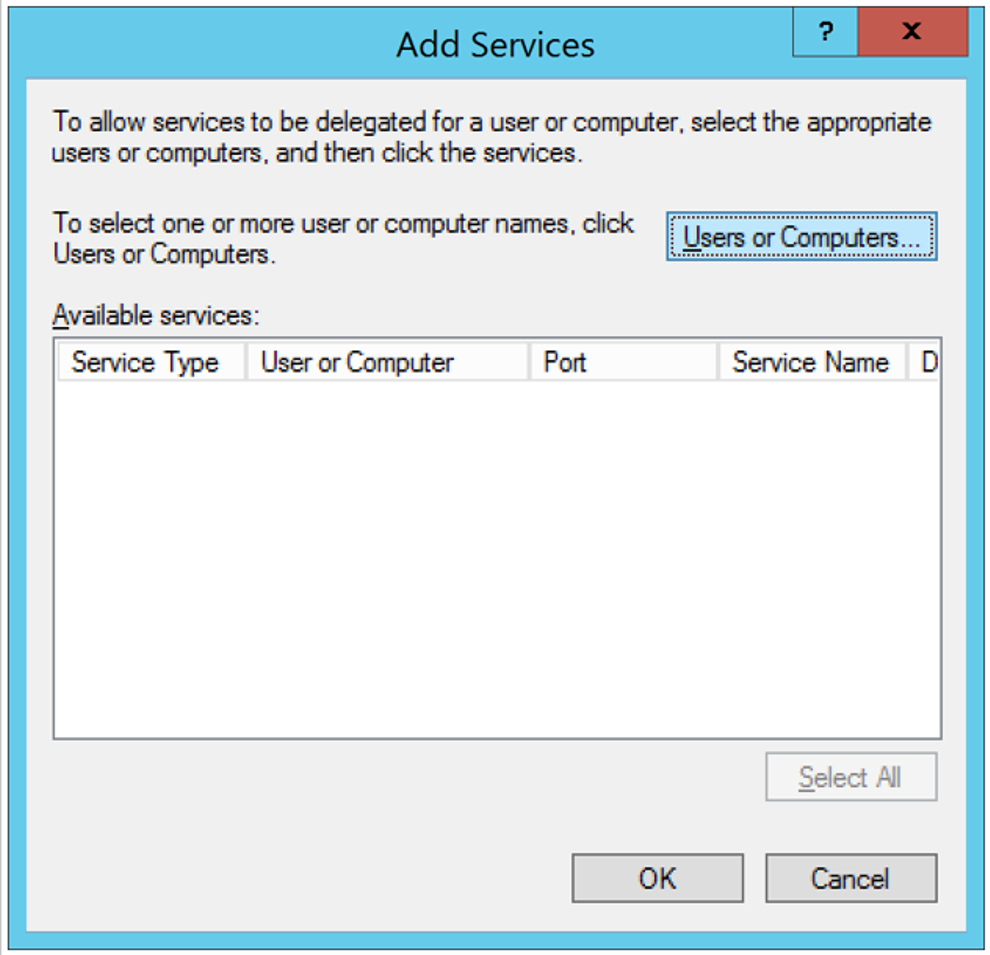

Selezionare Aggiungi.

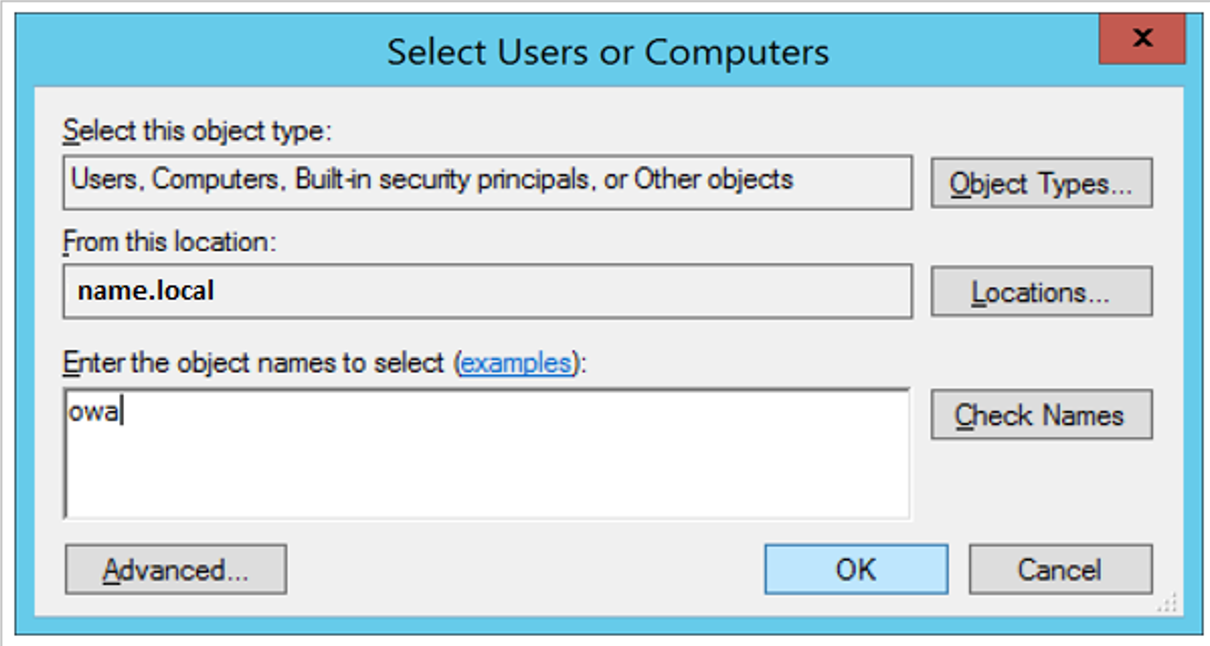

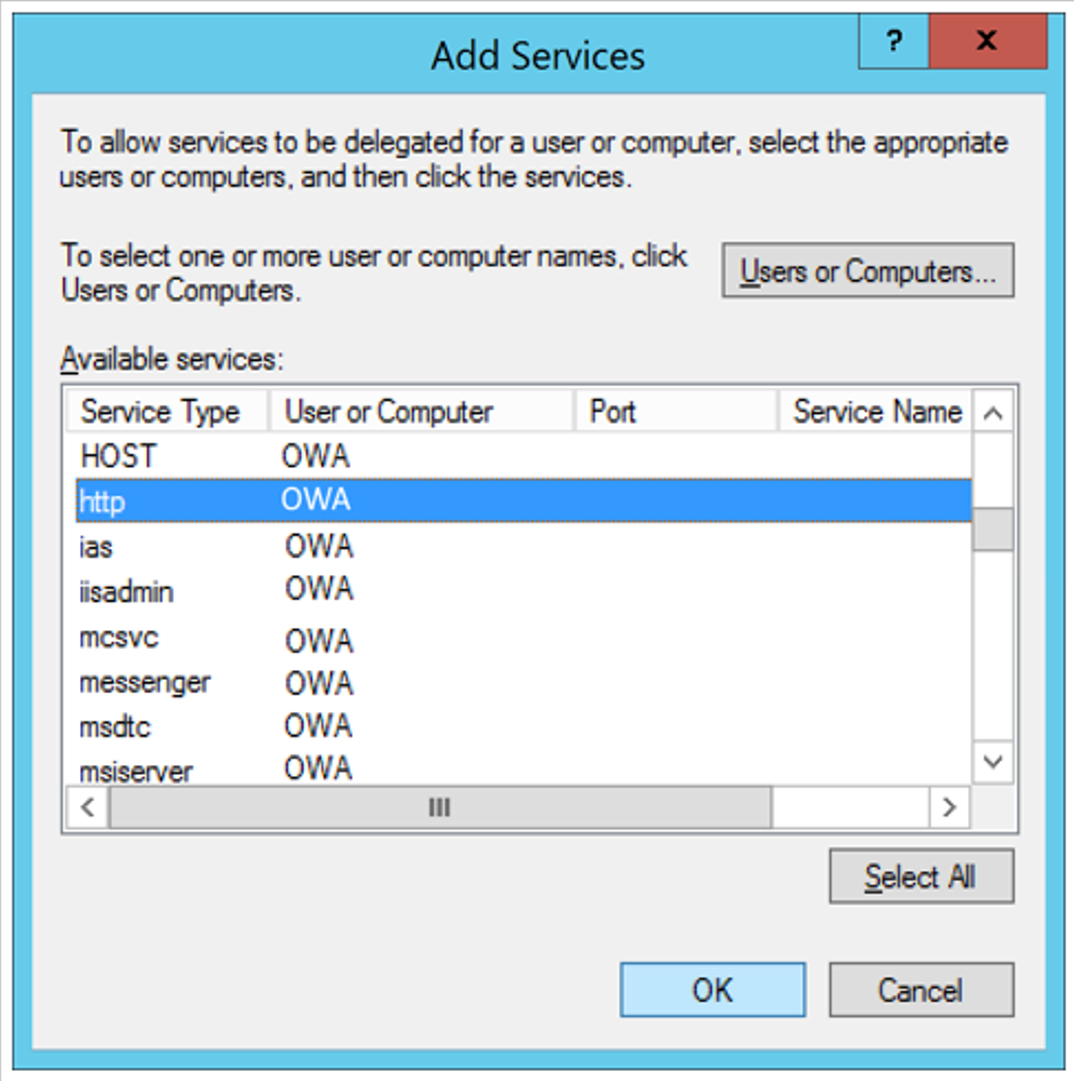

In Aggiungi servizi selezionare Utenti o computer.

In Immettere i nomi degli oggetti da selezionare digitare il nome del computer.

seleziona OK.

In Servizi disponibili di Aggiungi servizi selezionare http in Tipo di servizio.

seleziona OK.

Integrare OWA con Microsoft Entra ID

Usare le istruzioni seguenti per integrare OWA con Microsoft Entra ID.

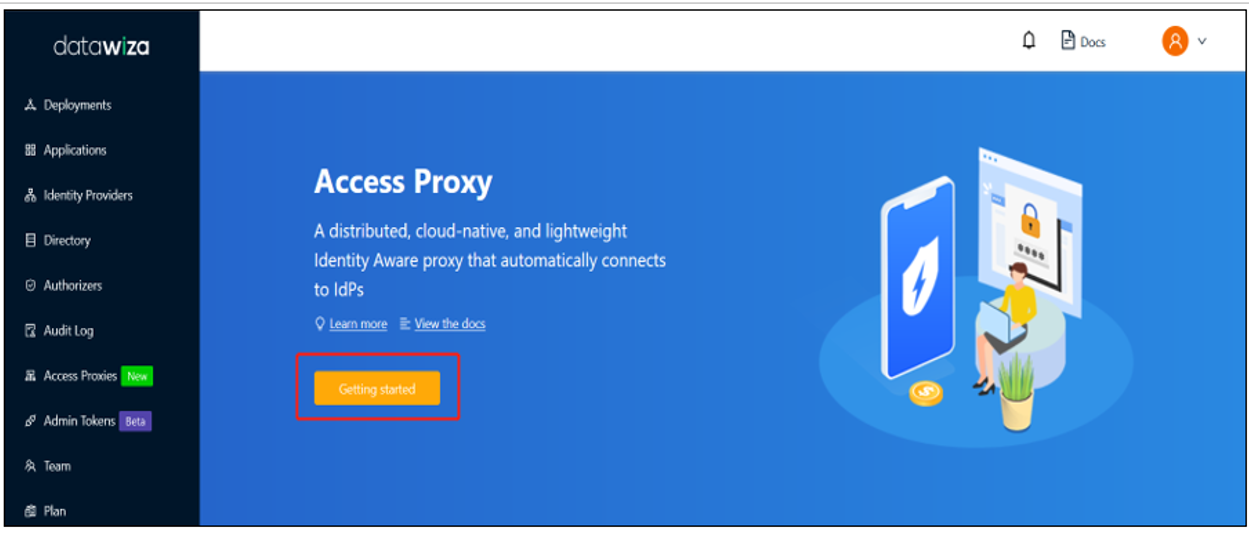

Accedere a Datawiza Cloud Management Console (DCMC).

Viene visualizzata la pagina iniziale.

Selezionare il pulsante arancione Attività iniziali.

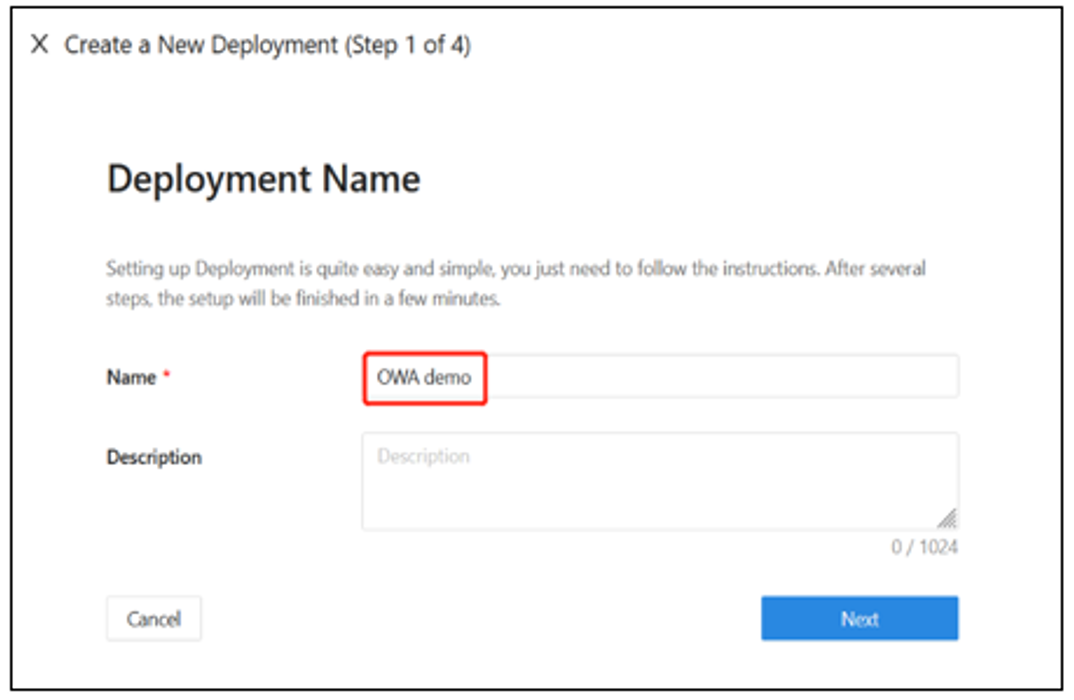

Nome della distribuzione

In Nome distribuzione digitare il Nome e la Descrizione.

Selezionare Avanti.

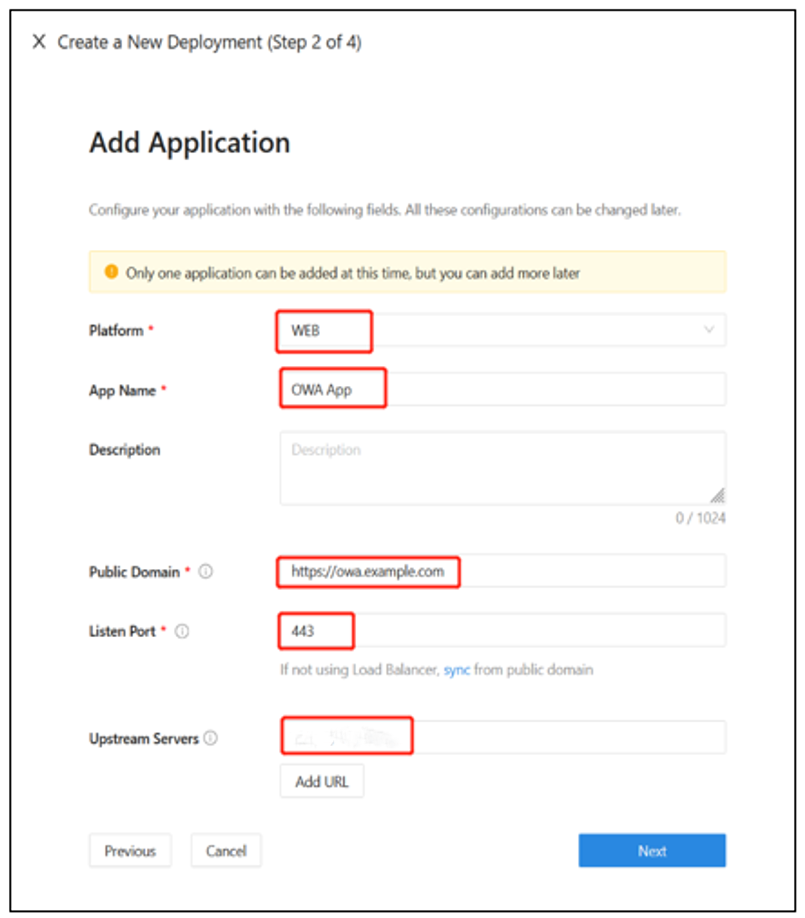

Aggiungi applicazione

In Aggiungi applicazione per Piattaforma selezionare Web.

Per Nome app immettere il nome dell'app. È consigliabile usare una convenzione di denominazione significativa.

Per Dominio pubblico immettere l'URL esterno dell'app. Ad esempio:

https://external.example.com. Usare localhost domain name server (DNS) per il test.Per Porta di ascolto immettere la porta su cui è in ascolto DAP. Se DAP non viene distribuito dietro un servizio di bilanciamento del carico, è possibile usare la porta indicata in Dominio pubblico.

Per Server upstream immettere la combinazione di URL e porta delle implementazioni OWA.

Selezionare Avanti.

Configurare il provider di identità

Le funzionalità di integrazione di DCMC consentono di completare la configurazione di Microsoft Entra. DCMC chiama invece l'API Microsoft Graph per eseguire le attività. La funzionalità riduce i tempi, gli sforzi e gli errori.

In Configura provider di identità immettere un Nome.

Per Protocollo selezionare OIDC.

Per Provider di identità selezionare Microsoft Entra ID.

Abilitare Generatore automatico.

Per Tipi di account supportati selezionare Account solo in questa directory dell'organizzazione (tenant singolo).

Seleziona Crea.

Viene visualizzata una pagina con i passaggi di distribuzione per DAP e l'applicazione.

Vedere il file Docker Compose della distribuzione, che include un'immagine di DAP, nonché PROVISIONING_KEY e PROVISIONING_SECRET. DAP usa le chiavi per eseguire il pull della configurazione e dei criteri DCMC più recenti.

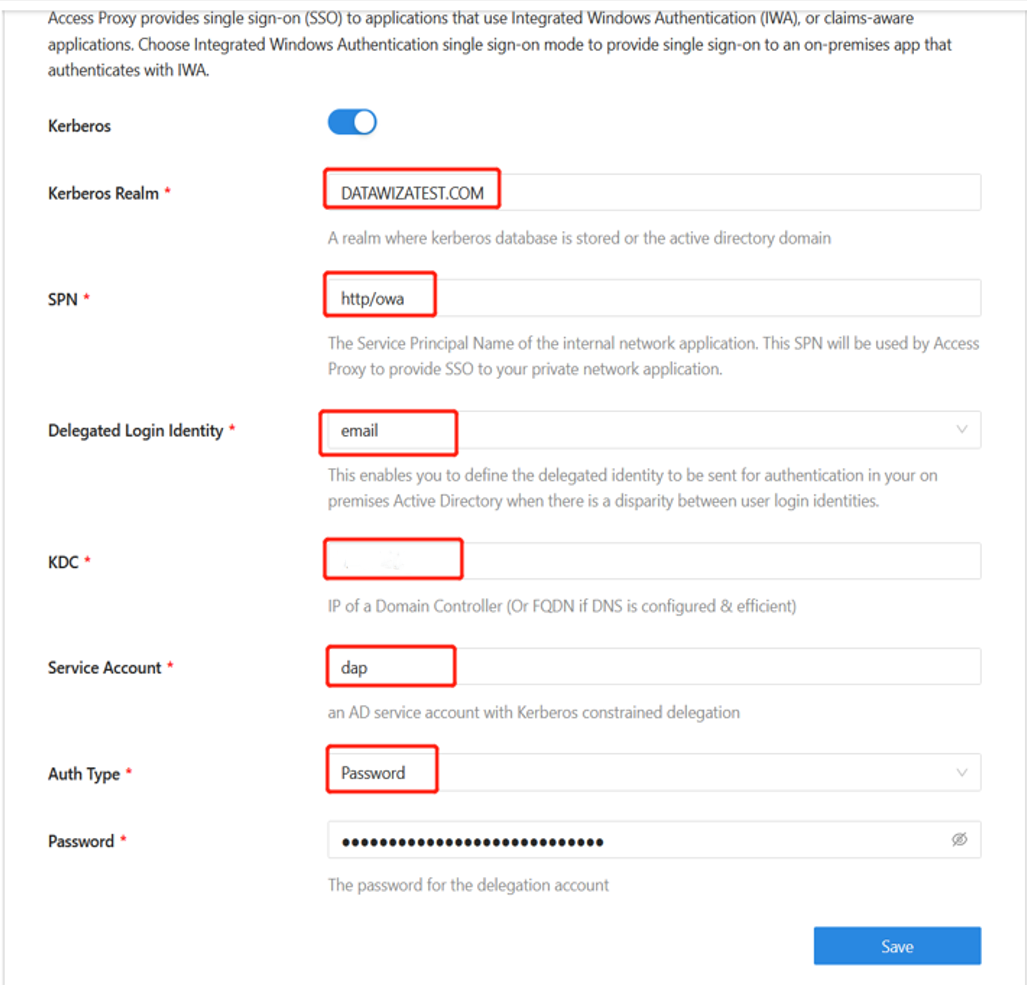

Configurare Kerberos

Nella pagina dell'applicazione selezionare Dettagli applicazione.

Selezionare la scheda Avanzate .

Nella scheda secondaria Kerberos abilitare Kerberos.

Per Area di autenticazione Kerberos immettere il percorso in cui è archiviato il database Kerberos o il dominio.

Per SPN immettere il nome dell'entità servizio dell'applicazione OWA. Non è lo stesso nome SPN creato.

Per Identità di accesso delegata immettere l'URL esterno dell'applicazione. Per i test usare il DNS localhost.

Per KDC immettere un indirizzo IP del controller di dominio. Se è configurato il DNS, immettere un nome di dominio completo (FQDN).

Per Account del servizio immettere l'account del servizio creato.

Per Tipo di autenticazione selezionare Password.

Immettere la Password dell'account del servizio.

Seleziona Salva.

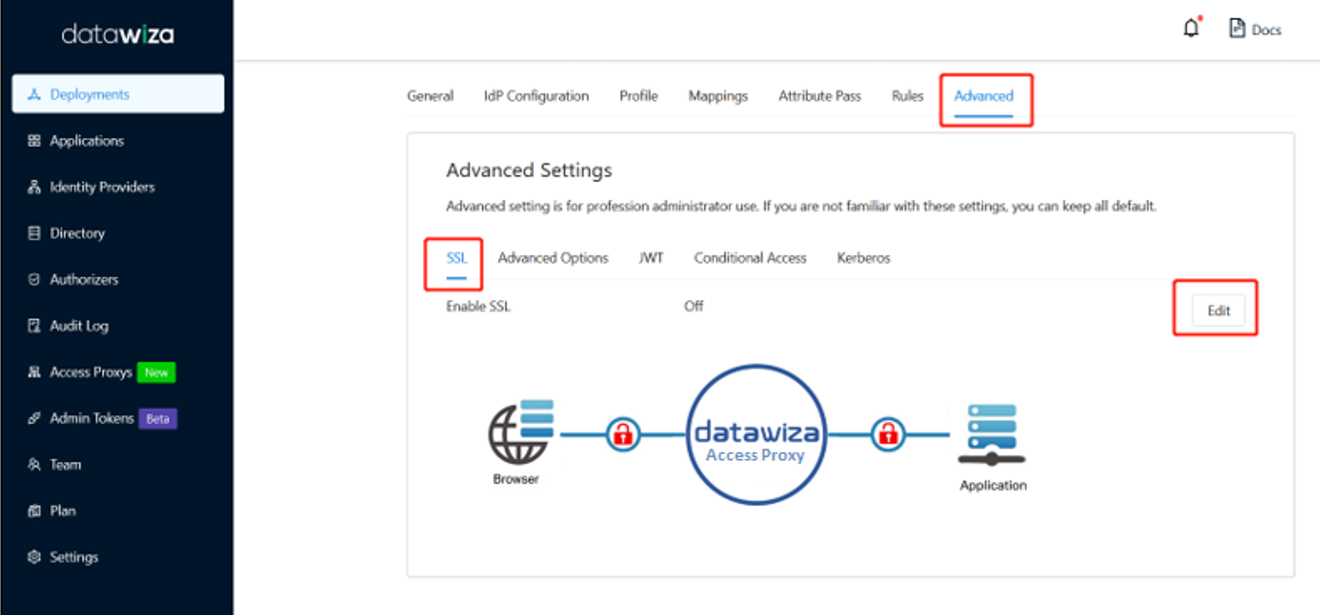

Configurazione di SSL

Nella pagina dell'applicazione selezionare la scheda Avanzate.

Selezionare la scheda secondaria SSL.

Seleziona Modifica

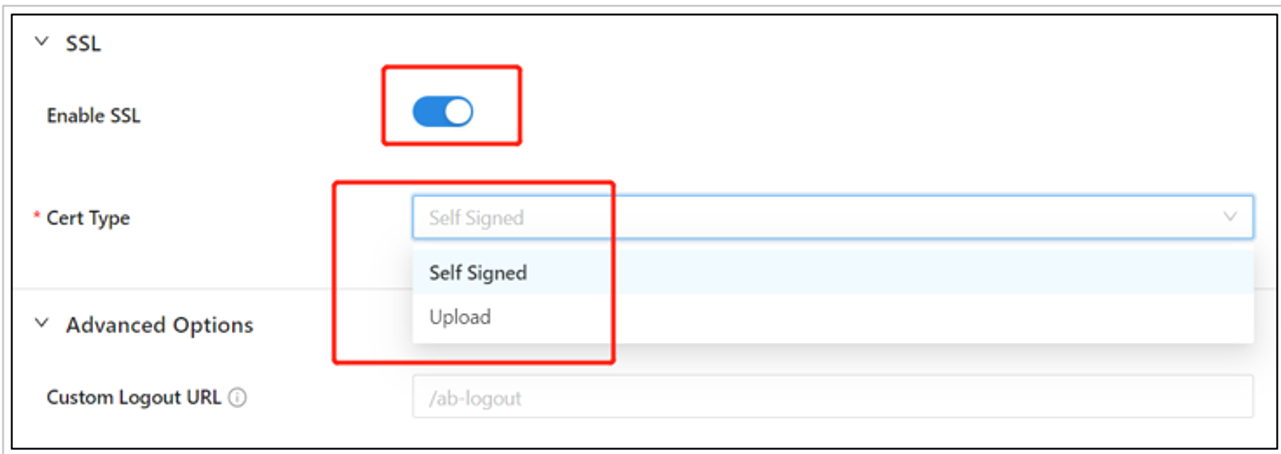

Selezionare l'opzione per Abilita SSL.

In Tipo di certificato selezionare un tipo di certificato. È possibile usare il certificato localhost autofirmato fornito per i test.

Seleziona Salva.

Facoltativo: Abilitare l'autenticazione a più fattori di Microsoft Entra

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Per garantire maggiore sicurezza per gli accessi, è possibile applicare l'autenticazione a più fattori di Microsoft Entra. Il processo viene avviato nell'interfaccia di amministrazione di Microsoft Entra.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come amministratore dell'applicazione.

- Passare alla scheda Identità>Panoramica>Proprietà.

- In Impostazioni predefinite per la sicurezza selezionare Gestisci impostazioni predefinite per la sicurezza.

- Nel riquadro Impostazioni predefinite per la sicurezza attivare o disattivare il menu a discesa per selezionare Abilitato.

- Seleziona Salva.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per