Esercitazione: Configurare Datawiza per abilitare l'autenticazione a più fattori e l'accesso Single Sign-On a Oracle JD Edwards

Questa esercitazione descrive come abilitare l'accesso Single Sign-On (SSO) di Microsoft Entra e l'autenticazione a più fattori di Microsoft Entra per un'applicazione Oracle JD Edwards (JDE) usando Datawiza Access Proxy (DAP).

Altre informazioni sul proxy di accesso a Datawiza

Vantaggi dell'integrazione di applicazioni con Microsoft Entra ID con DAP:

- Adottare la sicurezza proattiva con Zero Trust : un modello di sicurezza che si adatta agli ambienti moderni e abbraccia l'ambiente di lavoro ibrido, proteggendo persone, dispositivi, app e dati

- Single Sign-On di Microsoft Entra: accesso sicuro e facile per utenti e app, da qualsiasi posizione, usando un dispositivo

- Come funziona: l'autenticazione a più fattori Di Microsoft Entra - agli utenti viene richiesto durante l'accesso per le forme di identificazione, ad esempio un codice sul cellulare o un'analisi delle impronte digitali

- Informazioni sull'accesso condizionale - i criteri sono istruzioni if-then, se un utente vuole accedere a una risorsa, deve completare un'azione

- Autenticazione e autorizzazione semplificate in Microsoft Entra ID con datawiza senza codice: usare applicazioni Web come Oracle JDE, Oracle E-Business Suite, Oracle Sibel e app di livello principale

- Usare Datawiza Cloud Management Console (DCMC): gestire l'accesso alle applicazioni nei cloud pubblici e in locale

Descrizione dello scenario

Questo scenario è incentrato sull'integrazione dell'applicazione Oracle JDE usando intestazioni di autorizzazione HTTP per gestire l'accesso al contenuto protetto.

Nelle applicazioni legacy, a causa dell'assenza di supporto del protocollo moderno, è difficile un'integrazione diretta con Microsoft Entra SSO. DAP può colmare il divario tra l'applicazione legacy e il piano di controllo ID moderno, tramite la transizione del protocollo. DAP riduce il sovraccarico di integrazione, consente di risparmiare tempo di progettazione e migliora la sicurezza delle applicazioni.

Architettura dello scenario

La soluzione dello scenario include i componenti seguenti:

- Microsoft Entra ID - Servizio di gestione delle identità e degli accessi che consente agli utenti di accedere alle risorse esterne e interne

- Applicazione Oracle JDE - Applicazione legacy protetta da Microsoft Entra ID

- Datawiza Access Proxy (DAP): proxy inverso basato su contenitore che implementa OpenID Connect (OIDC), OAuth o Security Assertion Markup Language (SAML) per il flusso di accesso utente. Passa l'identità in modo trasparente alle applicazioni tramite intestazioni HTTP.

- Datawiza Cloud Management Console (DCMC) - una console per gestire DAP. Gli amministratori usano l'interfaccia utente e le API RESTful per configurare i criteri di controllo di accesso e DAP.

Altre informazioni: Architettura di autenticazione di Datawiza e Microsoft Entra

Prerequisiti

Verificare che siano soddisfatti i prerequisiti seguenti.

- Una sottoscrizione di Azure.

- Se non è disponibile, è possibile ottenere un account gratuito di Azure

- Un tenant di Microsoft Entra collegato alla sottoscrizione di Azure

- Docker e Docker Compose

- Passare a docs.docker.com per ottenere Docker e installare Docker Compose

- Identità utente sincronizzate da una directory locale a Microsoft Entra ID o create in Microsoft Entra ID e restituite a una directory locale

- Vedere Sincronizzazione Microsoft Entra Connect: Informazioni e personalizzazione della sincronizzazione

- Un account con MICROSOFT Entra ID e un ruolo di amministratore dell'applicazione. Vedere Ruoli predefiniti di Microsoft Entra, tutti i ruoli

- Un ambiente Oracle JDE

- (Facoltativo) Un certificato Web SSL per pubblicare i servizi tramite HTTPS. È anche possibile usare certificati autofirmato di Datawiza predefiniti per i test

Introduzione a DAB

Per integrare Oracle JDE con Microsoft Entra ID:

Accedere a Datawiza Cloud Management Console.

Viene visualizzata la pagina iniziale.

Selezionare il pulsante Arancione Introduzione .

Nei campi Nome e Descrizione immettere le informazioni.

Selezionare Avanti.

Nella finestra di dialogo Aggiungi applicazione selezionare Web per Piattaforma.

In Nome app immettere un nome di applicazione univoco.

Per Dominio pubblico, ad esempio immettere

https://jde-external.example.com. Per testare la configurazione, è possibile usare il DNS localhost. Se non si distribuisce DAP dietro un servizio di bilanciamento del carico, usare la porta di dominio pubblico.Per Porta di ascolto selezionare la porta su cui è in ascolto DAP.

Per Server upstream selezionare l'URL di implementazione di Oracle JDE e la porta da proteggere.

Selezionare Avanti.

- Nella finestra di dialogo Configura Provider di identità immettere le informazioni.

Nota

Usare l'integrazione con un clic di DCMC per completare la configurazione di Microsoft Entra. DCMC chiama l'API Graph per creare una registrazione dell'applicazione per conto dell'utente nel tenant di Microsoft Entra. Passare a docs.datawiza.com per l'integrazione con un clic con Microsoft Entra ID.

- Seleziona Crea.

Verrà visualizzata la pagina di distribuzione DAP.

Prendere nota del file Docker Compose di distribuzione. Il file include l'immagine DAP, la chiave di provisioning e il segreto di provisioning, che esegue il pull della configurazione e dei criteri più recenti da DCMC.

Intestazioni SSO e HTTP

DAP ottiene gli attributi utente da IdP e li passa all'applicazione upstream con un'intestazione o un cookie.

L'applicazione Oracle JDE deve riconoscere l'utente: usando un nome, l'applicazione indica a DAP di passare i valori dal provider di identità all'applicazione tramite l'intestazione HTTP.

Nel riquadro di spostamento a sinistra in Oracle JDE selezionare Applicazioni.

Selezionare la sottoscheda Passaggio attributi.

Per Campo selezionare Posta elettronica.

Per Previsto selezionare JDE_SSO_UID.

In Tipo selezionare Intestazione.

Nota

Questa configurazione usa il nome dell'entità utente Microsoft Entra come nome utente di accesso, usato da Oracle JDE. Per usare un'altra identità utente, passare alla scheda Mapping .

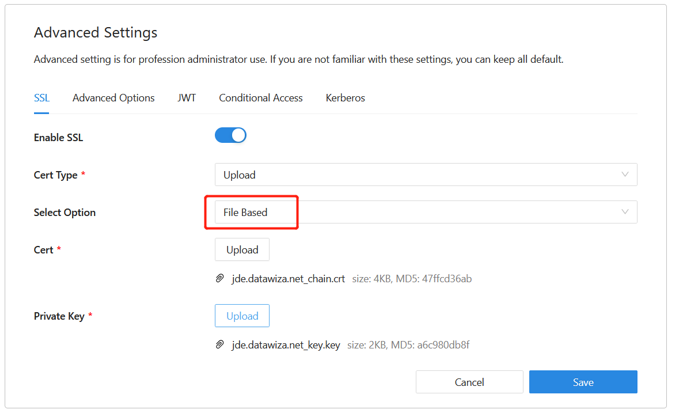

Selezionare la scheda Avanzate .

Selezionare Abilita SSL.

Nell'elenco a discesa Tipo di certificato selezionare un tipo.

Ai fini dei test, verrà fornito un certificato autofirmato.

Nota

È possibile caricare un certificato da un file.

Seleziona Salva.

Abilitare l'autenticazione a più fattori Di Microsoft Entra

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Per garantire maggiore sicurezza per gli accessi, è possibile applicare l'autenticazione a più fattori per l'accesso utente.

Vedere Esercitazione : Proteggere gli eventi di accesso utente con l'autenticazione a più fattori Di Microsoft Entra.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come amministratore dell'applicazione.

- Passare alla scheda Proprietà della panoramica>delle identità>.

- In Impostazioni predefinite di sicurezza selezionare Gestisci impostazioni predefinite per la sicurezza.

- Nel riquadro Impostazioni predefinite di sicurezza attivare o disattivare il menu a discesa per selezionare Abilitato.

- Seleziona Salva.

Abilitare l'accesso Single Sign-On nella console Oracle JDE EnterpriseOne

Per abilitare l'accesso Single Sign-On nell'ambiente Oracle JDE:

Accedere a Oracle JDE EnterpriseOne Server Manager Management Console come amministratore.

In Seleziona istanza selezionare l'opzione sopra EnterpriseOne HTML Server.

Nel riquadro Configurazione selezionare Visualizza come avanzate.

Seleziona Sicurezza.

Selezionare la casella di controllo Abilita Oracle Access Manager .

Nel campo URL di disconnessione di Oracle Access Manager immettere datawiza/ab-logout.

Nella sezione Configurazione del server di sicurezza selezionare Applica.

Selezionare Interrompi.

Nota

Se un messaggio indica che la configurazione del server Web (jas.ini) non è aggiornata, selezionare Sincronizza configurazione.

Selezionare Inizio.

Testare un'applicazione basata su Oracle JDE

Per testare un'applicazione Oracle JDE, convalidare intestazioni, criteri e test generali dell'applicazione. Se necessario, usare l'intestazione e la simulazione dei criteri per convalidare i campi di intestazione e l'esecuzione dei criteri.

Per verificare che si verifichi l'accesso all'applicazione Oracle JDE, viene visualizzato un prompt per usare un account Microsoft Entra per l'accesso. Le credenziali vengono controllate e viene visualizzato Oracle JDE.

Passaggi successivi

- Video Enable SSO and MFA for Oracle JDE) with Microsoft Entra ID via Datawiza

- Esercitazione: Configurare l'accesso ibrido sicuro con Microsoft Entra ID e Datawiza

- Esercitazione: Configurare Azure AD B2C con Datawiza per fornire l'accesso ibrido sicuro

- Passare a docs.datawiza.com per le guide utente di Datawiza

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per