Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo illustra come eseguire la migrazione delle applicazioni Active Directory Federation Services (AD FS) a Microsoft Entra ID usando Migrazione delle applicazioni AD FS.

Migrazione delle applicazioni AD FS offre agli amministratori IT un'esperienza guidata per eseguire la migrazione di applicazioni relying party AD FS da AD FS a Microsoft Entra ID. La procedura guidata offre un'esperienza unificata per individuare, valutare e configurare una nuova applicazione Microsoft Entra. Fornisce una configurazione con un clic per gli URL SAML di base, il mapping delle attestazioni e le assegnazioni utente per integrare l'applicazione con Microsoft Entra ID.

Lo strumento Migrazione delle applicazioni AD FS è progettato per fornire supporto end-to-end per la migrazione delle applicazioni AD FS locali a Microsoft Entra ID.

Con Migrazione delle applicazioni AD FS è possibile:

- Valutare le attività di accesso alle applicazioni relying party di AD FS, che consentono di identificare l'utilizzo e l'impatto delle applicazioni specifiche.

- Analizzare la fattibilità della migrazione di AD FS a Microsoft Entra che consente di identificare i blocchi di migrazione o le azioni necessarie per eseguire la migrazione delle applicazioni alla piattaforma Microsoft Entra.

- Configurare una nuova applicazione Microsoft Entra usando il processo di migrazione dell'applicazione con un clic, che configura automaticamente una nuova applicazione Microsoft Entra per l'applicazione AD FS specificata.

Prerequisiti

Per usare Migrazione delle applicazioni AD FS:

- L'organizzazione deve attualmente usare AD FS per accedere alle applicazioni.

- Si dispone di una licenza Microsoft Entra ID P1 o P2.

- All'utente deve essere assegnato uno dei ruoli seguenti:

- Amministratore applicazione cloud

- Amministratore di applicazioni

- Lettore globale (accesso in sola lettura)

- Lettore report (accesso in sola lettura)

- Microsoft Entra Connect deve essere installato negli ambienti locali, insieme agli agenti di integrità Microsoft Entra Connect Health per AD FS.

Esistono due motivi per cui non verranno visualizzate tutte le applicazioni previste dopo l'installazione degli agenti di Microsoft Entra Connect Health per AD FS:

- Il dashboard di Migrazione delle applicazioni AD FS mostra solo le applicazioni AD FS che hanno registrato accessi utente negli ultimi 30 giorni.

- Le applicazioni relying party AD FS correlate a Microsoft non sono disponibili nel dashboard.

Visualizzare il dashboard di migrazione delle applicazioni AD FS in Microsoft Entra ID

Il dashboard di migrazione dell'applicazione AD FS è disponibile nell'interfaccia di amministrazione di Microsoft Entra in Utilizzo e report analitici . Esistono due punti di ingresso per la procedura guidata:

Dalla sezione Applicazioni aziendali :

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore di applicazioni cloud.

- Sfoglia verso Entra ID>app Enterprise.

- In Utilizzo e informazioni dettagliate selezionare Migrazione dell'applicazione AD FS per accedere al dashboard di migrazione delle applicazioni AD FS.

Dalla sezione Monitoraggio e integrità :

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore di applicazioni cloud.

- Passare a

Entra ID Monitoraggio & salute Utilizzo & approfondimenti . - In Gestisci selezionare Utilizzo e informazioni dettagliate e quindi selezionare Migrazione dell'applicazione AD FS per accedere al dashboard di migrazione delle applicazioni AD FS.

Il dashboard di migrazione dell'applicazione AD FS mostra l'elenco di tutte le applicazioni relying party di AD FS con traffico di accesso attivo negli ultimi 30 giorni.

Il dashboard offre il filtro dell'intervallo di date. Il filtro consente di selezionare tutte le applicazioni relying party AD FS attive in base all'intervallo di tempo selezionato. Il filtro supporta l'ultimo giorno, gli ultimi 7 giorni e gli ultimi 30 giorni.

Sono disponibili tre schede che forniscono l'elenco completo delle applicazioni, le applicazioni configurabili e le applicazioni configurate in precedenza. Da questo dashboard viene visualizzata una panoramica dello stato generale del processo di migrazione.

Le tre schede nel dashboard sono:

- Tutte le app : mostra l'elenco di tutte le applicazioni individuate dall'ambiente locale.

- Pronto per la migrazione - mostra l'elenco di tutte le applicazioni con stato di migrazione Pronto o Necessita di revisione.

- Pronto per la configurazione : mostra l'elenco di tutte le applicazioni Microsoft Entra di cui è stata eseguita la migrazione in precedenza tramite la migrazione guidata dell'applicazione AD FS.

Stato di migrazione delle applicazioni

Gli agenti di Microsoft Entra Connect e Microsoft Entra Connect Health per AD FS leggono le configurazioni delle applicazioni relying party AD FS e i log di controllo di accesso. Questi dati su ogni applicazione AD FS vengono analizzati per determinare se è possibile eseguire la migrazione dell'applicazione as-iso se sono necessarie altre verifiche. In base al risultato di questa analisi, lo stato della migrazione per l'applicazione specificata viene indicato come uno degli stati seguenti:

- Pronto per la migrazione significa che la configurazione dell'applicazione AD FS è completamente supportata in Microsoft Entra ID e può essere migrata as-is.

- È necessario rivedere significa che è possibile eseguire la migrazione di alcune impostazioni dell'applicazione all'ID Microsoft Entra, ma è necessario esaminare le impostazioni di cui non è possibile eseguire la migrazione as-is. Tuttavia, le impostazioni non sono bloccanti per la migrazione.

- Passaggi aggiuntivi necessari significa che Microsoft Entra ID non supporta alcune delle impostazioni dell'applicazione, quindi non è possibile eseguire la migrazione dell'applicazione nello stato corrente.

Ora verrà esaminata ogni scheda nel dashboard di Migrazione delle applicazioni AD FS in modo più dettagliato.

Scheda Tutte le app

La scheda Tutte le app mostra tutte le applicazioni relying party di AD FS attive dall'intervallo di date selezionato. L'utente può analizzare l'impatto di ogni applicazione usando i dati di accesso aggregati. Possono anche passare al riquadro dei dettagli usando il collegamento Stato migrazione .

Per visualizzare i dettagli su ogni regola di convalida, vedere Regole di convalida della migrazione delle applicazioni AD FS.

Selezionare un messaggio per aprire altri dettagli della regola di migrazione. Per un elenco completo delle proprietà testate, vedere la tabella dei test di configurazione seguente.

Controllare i risultati dei test delle regole attestazioni

Se è stata configurata una regola di attestazione per l'applicazione in AD FS, viene fornita un'analisi dettagliata di tutte le regole di attestazione. Vengono visualizzate le regole attestazioni che è possibile spostare in Microsoft Entra ID e quali richiedono un'ulteriore verifica.

- Selezionare un'app dall'elenco di app nella scheda Tutte le app e quindi selezionare lo stato nella colonna Stato migrazione per visualizzare i dettagli della migrazione. Verrà visualizzato un riepilogo dei test di configurazione superati, insieme a eventuali potenziali problemi di migrazione.

- Nella pagina Dettagli regola di migrazione espandere i risultati per visualizzare i dettagli sui potenziali problemi di migrazione e per ottenere altre indicazioni. Per un elenco dettagliato di tutte le regole degli attestazioni testate, vedere la sezione test delle regole di attestazioni in questo articolo.

Nell'esempio seguente vengono illustrati i dettagli della regola di migrazione per la regola IssuanceTransform. Elenca le parti specifiche dell'attestazione che devono essere verificate e corrette prima di poter eseguire la migrazione dell'applicazione a Microsoft Entra ID.

Test delle regole attestazioni

Nella tabella seguente sono elencati tutti i test delle regole attestazioni eseguiti nelle applicazioni AD FS.

| Proprietà | Descrizione |

|---|---|

| PARAMETRO_CONDIZIONE_NON_SUPPORTATO | L'istruzione condizionale usa espressioni regolari per valutare se l'attestazione corrisponde a un determinato criterio. Per ottenere una funzionalità simile in Microsoft Entra ID, è possibile usare una trasformazione predefinita, ad esempio IfEmpty(), StartWith(), Contains(), tra le altre. Per altre informazioni, vedere Personalizzare le attestazioni rilasciate nel token SAML per le applicazioni aziendali. |

| CLASSE_CONDIZIONE_NON_SUPPORTATA | L'istruzione condizionale presenta più condizioni che devono essere valutate prima di eseguire l'istruzione di rilascio. Microsoft Entra ID può supportare questa funzionalità con le funzioni di trasformazione dell'attestazione in cui è possibile valutare più valori attestazioni. Per altre informazioni, vedere Personalizzare le attestazioni rilasciate nel token SAML per le applicazioni aziendali. |

| TIPO_DI_REGOLA_NON_SUPPORTATO | Non è possibile riconoscere la regola di attestazione. Per altre informazioni su come configurare le attestazioni in Microsoft Entra ID, vedere Personalizzare le attestazioni rilasciate nel token SAML per le applicazioni aziendali. |

| CONDIZIONE_CORRISPONDE_EMITTENTE_NON_SUPPORTATO | L'istruzione condizionale usa un emittente non supportato in Microsoft Entra ID. Attualmente, Microsoft Entra non acquisisce le attestazioni da archivi diversi da Active Directory o Microsoft Entra ID. Se questa condizione impedisce di eseguire la migrazione di applicazioni a Microsoft Entra ID, segnalarlo. |

| FUNZIONE_CONDIZIONE_NON_SUPPORTATA | L'istruzione condizionale usa una funzione di aggregazione per rilasciare o aggiungere una singola attestazione indipendentemente dal numero di corrispondenze. In Microsoft Entra ID è possibile valutare l'attributo di un utente per decidere quale valore usare per l'attestazione con funzioni come IfEmpty(), StartWith(), Contains(), tra le altre. Per altre informazioni, vedere Personalizzare le attestazioni rilasciate nel token SAML per le applicazioni aziendali. |

| RECLAMO_LIMITATO_EMESSO | L'istruzione condizionale usa un'attestazione con restrizioni in Microsoft Entra ID. Potrebbe essere possibile rilasciare un'attestazione con restrizioni, ma non è possibile modificarne l'origine o applicare alcuna trasformazione. Per altre informazioni, vedere Personalizzare le attestazioni generate nei token per un'app specifica in Microsoft Entra ID. |

| ARCHIVIO_ATTRIBUTI_ESTERNI | L'istruzione di rilascio usa un archivio attributi diverso da Active Directory. Attualmente, Microsoft Entra non acquisisce le attestazioni da archivi diversi da Active Directory o Microsoft Entra ID. Se questo risultato impedisce la migrazione di applicazioni a Microsoft Entra ID, segnalarlo. |

| CLASSE_DI_EMISSIONE_NON_SUPPORTATA | L'istruzione di rilascio usa ADD per aggiungere attestazioni al set di attestazioni in ingresso. In Microsoft Entra ID questa impostazione può essere configurata come più trasformazioni di attestazioni. Per altre informazioni, vedere Personalizzare le attestazioni rilasciate nel token SAML per le applicazioni aziendali. |

| TRASFORMAZIONE_EMISSIONE_NON_SUPPORTATA | L'istruzione di rilascio usa espressioni regolari per trasformare il valore dell'attestazione da rilasciare. Per ottenere una funzionalità simile in Microsoft Entra ID, è possibile usare le trasformazioni predefinite, ad esempio Extract(), Trim() e ToLower(). Per altre informazioni, vedere Personalizzare le attestazioni rilasciate nel token SAML per le applicazioni aziendali. |

Scheda Pronte per la migrazione

Nella scheda Pronto per la migrazione vengono visualizzate tutte le applicazioni con stato di migrazione pronto o necessario.

È possibile usare i dati di accesso per identificare l'impatto di ogni applicazione e selezionare le applicazioni appropriate per la migrazione. Selezionare Il collegamento Begin migration (Inizia migrazione ) per avviare il processo di migrazione dell'applicazione con un clic assistito.

Scheda Pronte per la configurazione

Questa scheda mostra l'elenco di tutte le applicazioni Microsoft Entra di cui è stata eseguita la migrazione in precedenza tramite la migrazione guidata delle applicazioni AD FS.

Il nome dell'applicazione è il nome della nuova applicazione Microsoft Entra. L'identificatore dell'applicazione è uguale all'identificatore dell'applicazione relying party di AD FS che può essere usato per correlare l'applicazione con l'ambiente AD FS. Il collegamento Configura applicazione in Microsoft Entra consente di passare all'applicazione Microsoft Entra appena configurata all'interno della sezione Applicazione Enterprise .

Eseguire la migrazione di un'app da AD FS a Microsoft Entra ID con la migrazione guidata delle applicazioni AD FS

- Per avviare la migrazione dell'applicazione, selezionare il collegamento Inizia migrazione per l'applicazione di cui si vuole eseguire la migrazione dalla scheda Pronto per la migrazione .

- Il collegamento reindirizza l'utente alla sezione Migrazione assistita delle applicazioni con un clic della migrazione guidata delle applicazioni AD FS. Tutte le configurazioni della procedura guidata vengono importate dall'ambiente AD FS locale.

Prima di esaminare i dettagli delle varie schede della procedura guidata, è importante comprendere quali sono le configurazioni supportate e quelle non supportate.

Configurazioni supportate

La migrazione assistita delle applicazioni AD FS supporta le configurazioni seguenti:

- Supporta solo la configurazione delle applicazioni SAML.

- Opzione per personalizzare il nome della nuova applicazione Microsoft Entra.

- Consente agli utenti di selezionare qualsiasi modello di applicazione dalla raccolta di modelli di applicazione.

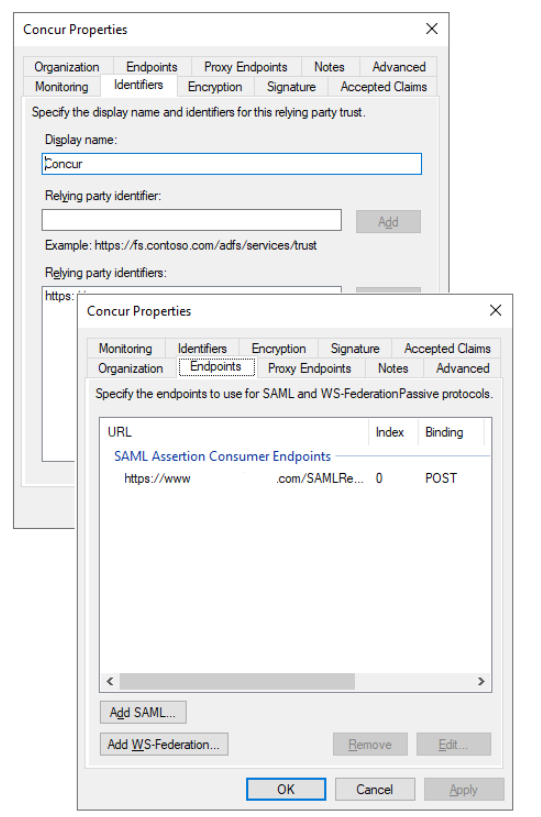

- Configurazione delle impostazioni di base dell'applicazione SAML, ovvero identificatore e URL di risposta.

- Configurazione dell'applicazione Microsoft Entra per consentire tutti gli utenti del tenant.

- Assegnazione automatica di gruppi all'applicazione Microsoft Entra.

- Configurazione delle attestazioni compatibili con Microsoft Entra estratte dalle configurazioni delle attestazioni della relying party AD FS.

Configurazioni non supportate:

Migrazione delle applicazioni AD FS non supporta le configurazioni seguenti:

- Le configurazioni OIDC (OpenID Connect), OAuth e WS-Fed non sono supportate.

- La configurazione automatica dei criteri di accesso condizionale non è supportata, ma l'utente può procedere manualmente dopo la configurazione della nuova applicazione nel tenant.

- Il certificato di firma non viene trasferito dall'applicazione relying party AD FS. Nella migrazione guidata delle applicazioni AD FS sono disponibili le schede seguenti:

Verranno ora esaminati i dettagli di ogni scheda nella sezione di migrazione di applicazioni con un clic assistito della procedura guidata.

Scheda Informazioni di base

- Nome dell'applicazione prepopolato con il nome dell'applicazione della relying party di AD FS. È possibile usarlo come nome per la nuova applicazione Microsoft Entra. È anche possibile modificare il nome con qualsiasi altro valore preferito.

- Modello di applicazione. Selezionare il modello di applicazione più adatto per l'applicazione corrente. È possibile ignorare questa opzione se non si vuole usare alcun modello.

Scheda Utenti e gruppi

La configurazione con un clic assegna automaticamente all'applicazione Microsoft Entra gli utenti e i gruppi corrispondenti alla configurazione locale.

Tutti i gruppi vengono estratti dai criteri di controllo di accesso dell'applicazione relying party AD FS. I gruppi devono essere sincronizzati nel tenant di Microsoft Entra usando gli agenti di Microsoft Entra Connect. Nel caso in cui i gruppi siano mappati all'applicazione relying party AD FS, ma non sono sincronizzati con il tenant di Microsoft Entra. Questi gruppi vengono ignorati dalla configurazione.

La configurazione assistita di utenti e gruppi supporta le configurazioni seguenti dall'ambiente AD FS locale:

- Consenti chiunque dal tenant.

- Consenti gruppi specifici.

È possibile visualizzare gli utenti e i gruppi nella configurazione guidata. Questa sezione è una visualizzazione di sola lettura, non è possibile apportare modifiche a questa sezione.

Scheda Configurazioni SAML

Questa scheda mostra le proprietà SAML di base usate per le impostazioni di accesso Single Sign-On dell'applicazione Microsoft Entra. Attualmente vengono mappate solo le proprietà obbligatorie, ovvero Identificatore e URL di risposta.

Queste impostazioni vengono implementate direttamente dall'applicazione relying party di AD FS e non possono essere modificate da questa scheda. Tuttavia, dopo aver configurato l'applicazione, è possibile modificare queste impostazioni dal riquadro Single Sign-On dell'interfaccia di amministrazione di Microsoft Entra dell'applicazione aziendale.

Scheda Attestazioni

Tutte le attestazioni AD FS non vengono convertite così come sono nelle attestazioni di Microsoft Entra. La migrazione guidata supporta solo attestazioni specifiche. Qualora manchino alcune attestazioni, è possibile configurarle nell'applicazione aziendale trasferita nell'interfaccia di amministrazione di Microsoft Entra.

Nel caso in cui l'applicazione relying party di AD FS abbia nameidentifier configurato supportato in Microsoft Entra ID, allora è configurato come nameidentifier. In caso contrario, viene usata user.userprincipalname come attestazione nameidentifier predefinita.

Questa sezione è di sola lettura, non è possibile apportare modifiche qui.

Scheda Passaggi successivi

Questa scheda fornisce informazioni sulle verifiche o i passaggi successivi previsti dal lato dell'utente. L'esempio seguente mostra l'elenco delle configurazioni che non sono supportate in Microsoft Entra ID per questa applicazione relying party AD FS.

Da questa scheda è possibile accedere alla documentazione pertinente per analizzare e comprendere i problemi.

Scheda Rivedi e crea

Questa scheda mostra il riepilogo di tutte le configurazioni visualizzate nelle schede precedenti. È possibile verificarle ancora una volta. Se si è soddisfatti di tutte le configurazioni e si vuole procedere con la migrazione dell'applicazione, selezionare il pulsante Crea per avviare il processo di migrazione. Esegue la migrazione della nuova applicazione nel tenant di Microsoft Entra.

La migrazione dell'applicazione è attualmente un processo in nove passaggi che è possibile monitorare tramite le notifiche. Il flusso di lavoro completa le azioni seguenti:

- Crea una registrazione dell'applicazione

- Crea un'entità servizio

- Configura le impostazioni SAML

- Assegna utenti e gruppi all'applicazione

- Configura le attestazioni

Al termine del processo di migrazione, viene visualizzato un messaggio di notifica che recita Migrazione dell'applicazione riuscita.

Al completamento della migrazione dell'applicazione, si viene reindirizzati alla scheda Pronto per configurare in cui vengono visualizzate tutte le applicazioni di cui è stata eseguita la migrazione in precedenza, incluse quelle più recenti configurate.

Verificare e configurare l'applicazione aziendale

Dalla scheda Pronto per la configurazione è possibile usare il collegamento Configura applicazione in Microsoft Entra per passare all'applicazione appena configurata nella sezione "Applicazioni aziendali". Per impostazione predefinita, passa alla pagina di accesso basata su SAML dell'applicazione.

Dal riquadro Accesso basato su SAML , tutte le impostazioni dell'applicazione relying party di AD FS sono già applicate all'applicazione Microsoft Entra appena migrata. Le proprietà Identificatore e URL di risposta dalla configurazione SAML di base e dall'elenco di attestazioni dalle schede Attributi e attestazioni della migrazione guidata dell'applicazione AD FS sono le stesse attestazioni nell'applicazione aziendale.

Dal riquadro Proprietà dell'applicazione, il logo del modello di applicazione implica che l'applicazione è collegata al modello di applicazione selezionato. Nella pagina Proprietari l'utente amministratore corrente viene aggiunto come proprietario dell'applicazione.

Nel riquadro Utenti e gruppi tutti i gruppi obbligatori sono già assegnati all'applicazione.

Dopo aver esaminato l'applicazione aziendale di cui è stata eseguita la migrazione, è possibile aggiornare l'applicazione in base alle esigenze aziendali. È possibile aggiungere o aggiornare attestazioni, assegnare più utenti e gruppi o configurare criteri di accesso condizionale per abilitare il supporto per l'autenticazione a più fattori o altre funzionalità di autorizzazione condizionale.

Ripristino

La configurazione con un clic della migrazione guidata delle applicazioni AD FS esegue la migrazione della nuova applicazione nel tenant di Microsoft Entra. Tuttavia, l'applicazione trasferita rimane inattiva fino a quando il traffico di accesso non viene indirizzato a essa. Fino ad allora, se si vuole eseguire il rollback, è possibile eliminare l'applicazione Microsoft Entra appena trasferita dal tenant.

La procedura guidata non fornisce alcuna opzione di pulizia automatica. Se non si vuole procedere con la configurazione dell'applicazione trasferita, è necessario eliminare manualmente l'applicazione dal tenant. Per istruzioni su come eliminare una registrazione dell'applicazione e l'applicazione aziendale corrispondente, vedere gli URL seguenti:

Suggerimenti per la risoluzione dei problemi

Non è possibile visualizzare tutte le applicazioni AD FS nel report

Se sono stati installati gli agenti di Microsoft Entra Connect Health per AD FS ma viene comunque visualizzato un prompt per installarli o non vengono visualizzate tutte le applicazioni AD FS nel report, esistono due possibili motivi:

- Non sono presenti applicazioni AD FS attive.

- Le applicazioni AD FS mancanti sono applicazioni Microsoft.

Nota

Migrazione delle applicazioni AD FS elenca tutte le applicazioni AD FS dell'organizzazione che hanno registrato un accesso utente attivo solo negli ultimi 30 giorni.

Il report non visualizza le relying party correlate a Microsoft in AD FS, come Office 365. Ad esempio, le relying party con il nome urn:federation:MicrosoftOnline, microsoftonline, microsoft:winhello:cert:prov:server non vengono visualizzate nell'elenco.

Perché viene visualizzato l'errore di convalida "Esiste già un'applicazione con lo stesso identificatore"?

Ogni applicazione all'interno del tenant deve avere un identificatore univoco dell'applicazione. Se viene visualizzato questo messaggio di errore, significa che è già presente un'altra applicazione con lo stesso identificatore nel tenant di Microsoft Entra. In questo caso, è necessario aggiornare l'identificatore dell'applicazione esistente o aggiornare l'identificatore dell'applicazione della relying party AD FS e attendere 24 ore per la propagazione degli aggiornamenti.