Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive varie topologie locali e Microsoft Entra che usano Microsoft Entra Connect Sync come soluzione di integrazione chiave. Questo articolo include le configurazioni supportate e non supportate.

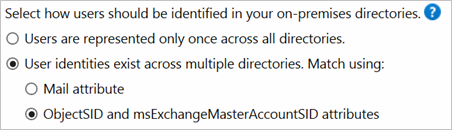

Ecco la legenda delle immagini usate nell'articolo:

| Descrizione | Simbolo |

|---|---|

| Foresta locale di Active Directory |

|

| Active Directory locale con importazione con filtri |

|

| Server di sincronizzazione Microsoft Entra Connect |

|

| Server di sincronizzazione Microsoft Entra Connect "modalità di gestione temporanea" |

|

| GALSync con Microsoft Identity Manager (MIM) 2016 |

|

| Server di sincronizzazione Microsoft Entra Connect, dettagliato |

|

| Microsoft Entra ID |

|

| Scenario non supportato |

|

Importante

Microsoft non supporta la modifica o il funzionamento di Microsoft Entra Connect Sync all'esterno delle configurazioni o delle azioni documentate formalmente. Una di queste configurazioni o azioni potrebbe causare uno stato incoerente o non supportato di Microsoft Entra Connect Sync. Di conseguenza, Microsoft non può fornire supporto tecnico per tali distribuzioni.

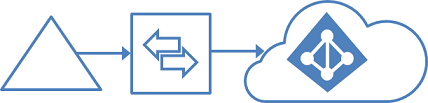

Foresta unica, unico tenant di Microsoft Entra

La topologia più comune è una singola foresta locale, con uno o più domini e un singolo tenant di Microsoft Entra. Per l'autenticazione di Microsoft Entra, viene usata la sincronizzazione dell'hash delle password. L'installazione rapida di Microsoft Entra Connect supporta solo questa topologia.

Una foresta singola, più server di sincronizzazione in un tenant Microsoft Entra

La presenza di più server di sincronizzazione Microsoft Entra Connect connessi allo stesso tenant di Microsoft Entra non è supportata, ad eccezione di un server di gestione temporanea . Non è supportato neanche se i server sono configurati per la sincronizzazione con un set di oggetti che si escludono a vicenda. Questa topologia potrebbe essere stata presa in considerazione se non è possibile raggiungere tutti i domini della foresta da un unico server o se si vuole distribuire il carico tra server diversi. Non si verificano errori quando viene configurato un nuovo server di sincronizzazione di Azure AD per una nuova foresta Microsoft Entra e un nuovo dominio figlio verificato.

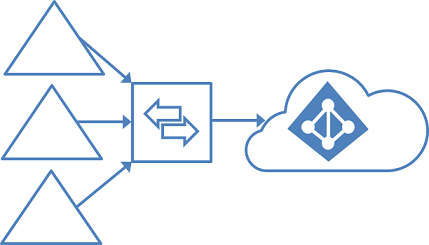

Varie foreste, singolo tenant di Microsoft Entra

In molte organizzazioni sono presenti ambienti con più foreste Active Directory locali. La presenza di più foreste Active Directory locali può essere dovuta a vari motivi. Esempi tipici sono configurazioni con foreste di account e risorse e il risultato di fusioni o acquisizioni.

Quando si dispone di più foreste, tutte le foreste devono essere raggiungibili da un singolo server di sincronizzazione Microsoft Entra Connect. Il server deve fare parte di un dominio. Se è necessario raggiungere tutte le foreste, è possibile inserire il server in una rete perimetrale (nota anche come DMZ, zona demilitarizzata e subnet schermata).

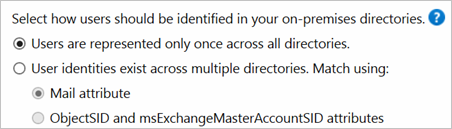

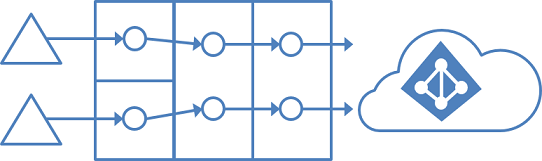

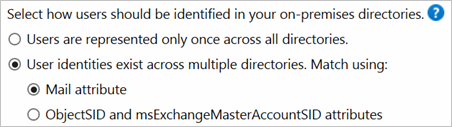

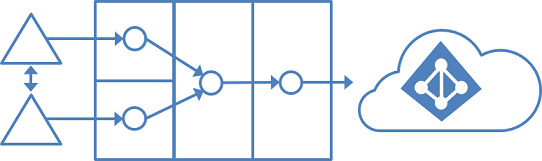

L'installazione guidata di Microsoft Entra Connect offre diverse opzioni per consolidare gli utenti rappresentati in più foreste. L'obiettivo è che un utente viene rappresentato una sola volta in Microsoft Entra ID. Nell'installazione guidata sono disponibili alcune topologie comuni che è possibile configurare nel percorso di installazione personalizzato. Nella pagina Identificazione univoca per gli utenti selezionare l'opzione corrispondente che rappresenta la topologia. Il consolidamento viene configurato solo per gli utenti. I gruppi duplicati non vengono consolidati con la configurazione predefinita.

Le topologie comuni sono discusse nelle sezioni sulle topologie separate, a rete completa e la topologia account-risorse.

La configurazione predefinita in Microsoft Entra Connect Sync presuppone quanto segue:

- Ogni utente ha solo un account abilitato e la foresta in cui si trova l'account viene usata per l'autenticazione dell'utente. Questo presupposto riguarda la sincronizzazione dell'hash delle password, l'autenticazione pass-through e la federazione. UserPrincipalName e sourceAnchor/immutableID provengono da questa foresta.

- Ogni utente ha solo una cassetta postale.

- La foresta che ospita la cassetta postale di un utente garantisce la migliore qualità dei dati per gli attributi visibili nell'Elenco indirizzi globale di Exchange. Se non è presente una cassetta postale per l'utente, è possibile usare qualsiasi foresta per recuperare questi valori di attributi.

- Se disponi di una cassetta postale collegata, c'è anche un account in una foresta diversa utilizzato per l'accesso.

Se l'ambiente non corrisponde a questi presupposti, vengono eseguite le operazioni seguenti:

- Se sono presenti più account attivi o più cassette postali, il motore di sincronizzazione ne seleziona uno e ignora gli altri.

- Una cassetta postale collegata senza altro account attivo non viene esportata in Microsoft Entra ID. L'account utente non è rappresentato come membro di alcun gruppo. Una cassetta postale collegata in DirSync viene sempre rappresentata come cassetta postale normale. Questa modifica introduce un comportamento diverso per migliorare il supporto degli scenari a più foreste.

Per altre informazioni, vedere Informazioni sulla configurazione predefinita.

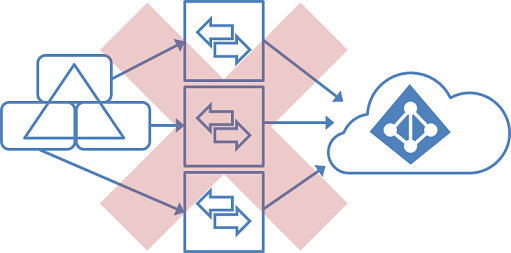

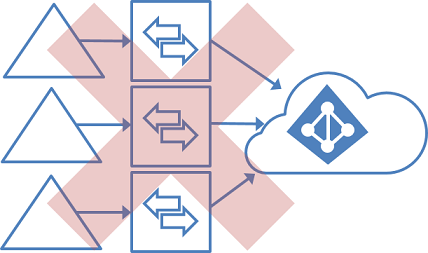

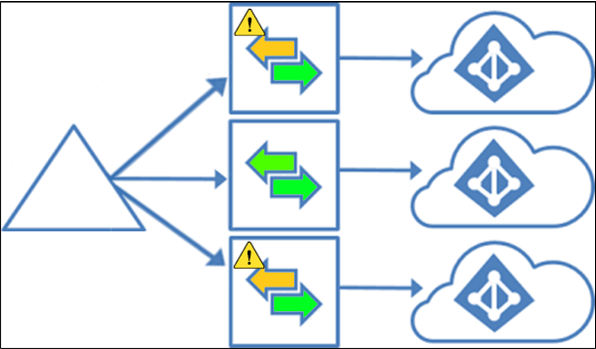

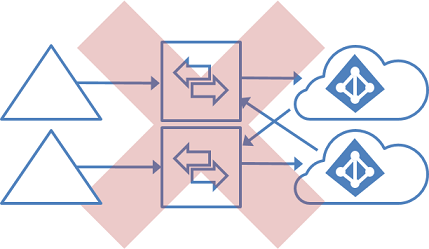

Più foreste, più server di sincronizzazione in un singolo tenant di Microsoft Entra

Non è supportato più di un server di sincronizzazione Microsoft Entra Connect connesso a un singolo tenant di Microsoft Entra. Fa eccezione l'uso di un server di gestione temporanea.

Questa topologia è diversa da quella che segue perché più server di sincronizzazione connessi a un unico tenant Microsoft Entra non sono supportati. (Anche se non supportato, funziona ancora.

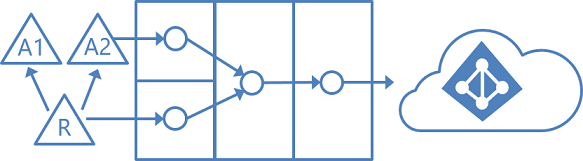

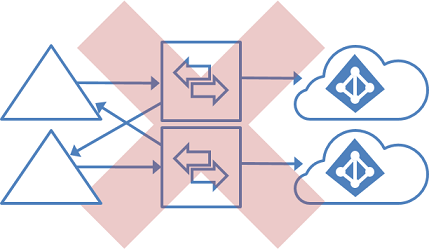

Più foreste, un unico server di sincronizzazione, utenti rappresentati in una sola directory

In questo ambiente tutte le foreste locali vengono considerate entità separate. Nessun utente è presente in nessuna altra foresta. Ogni foresta presenta un'organizzazione Exchange dedicata e non viene effettuata alcuna sincronizzazione dell'elenco di indirizzi globale (GALSync) tra le foreste. Questa topologia può presentarsi dopo una fusione o acquisizione o in un'organizzazione in cui ogni business unit opera in modo indipendente. Queste foreste si trovano nella stessa organizzazione in Microsoft Entra ID e vengono visualizzate con un elenco indirizzi globale unificato (GAL). Nell'immagine precedente, ogni oggetto di ciascuna foresta informatica è rappresentato una volta nel metaverse e aggregato nel tenant di destinazione di Microsoft Entra.

Foreste multiple: abbinare utenti

Tutti gli scenari hanno in comune il fatto che i gruppi di distribuzione e di sicurezza possono contenere una combinazione di utenti, contatti ed entità di sicurezza esterne. Le entità di sicurezza esterne vengono usate in Active Directory Domain Services (AD DS) per rappresentare i membri di altre foreste in un gruppo di sicurezza. Tutti gli FSP sono risolti in riferimento all'oggetto reale in Microsoft Entra ID.

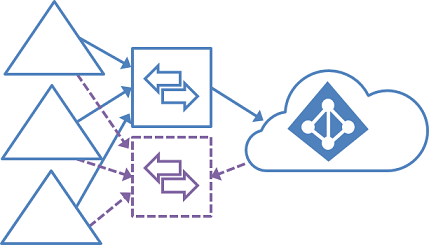

Più foreste: rete completa con GALSync opzionale

Una topologia a maglia completa consente di individuare utenti e risorse in qualsiasi foresta. Solitamente esistono relazioni di fiducia bidirezionali tra le foreste.

Se Exchange è presente in più di una foresta, potrebbe essere disponibile (facoltativamente) una soluzione GALSync locale. Ogni utente viene quindi rappresentato come un contatto in tutte le altre foreste. GALSync viene comunemente implementato tramite Microsoft Identity Manager. Microsoft Entra Connect non può essere usato per GALSync locale.

In questo scenario, gli oggetti relativi all'identità vengono aggiunti tramite l'attributo Mail. Un utente che ha una cassetta postale in una foresta viene aggiunto ai contatti nelle altre foreste.

Più foreste, foresta di tipo account-risorse

In una topologia di foresta account-risorse sono presenti una o più foreste account con account utente attivi. Hai anche una o più foreste di risorse con account disabilitati.

In questo scenario, una o più foreste di risorse si fidano di tutte le foreste di account. La foresta di risorse ha generalmente uno schema di Active Directory esteso con Exchange e Lync. Tutti i servizi Exchange e Lync, con altri servizi condivisi, si trovano in questa foresta. Gli utenti hanno un account utente disabilitato in questa foresta e la cassetta postale è collegata alla foresta dell'account.

Considerazioni su Microsoft 365 e topologia

Alcuni carichi di lavoro di Microsoft 365 hanno alcune restrizioni sulle topologie supportate:

| Carico di lavoro | Restrizioni |

|---|---|

| Exchange Online | Per altre informazioni sulle topologie ibride supportate da Exchange Online, vedere Distribuzioni ibride con più insiemi di strutture di Active Directory. |

| Skype for Business | Quando si usano più foreste locali, sarà supportata solo la topologia di tipo foresta account-risorse. Per altre informazioni, vedere Requisiti ambientali di Skype for Business Server 2015. |

Se si è un'organizzazione di dimensioni maggiori, è consigliabile usare la funzionalità PreferredDataLocation di Microsoft 365. che consente di definire l'area del data center in cui si trovano le risorse dell'utente.

server di gestione temporanea

Microsoft Entra Connect supporta l'installazione di un secondo server in modalità di gestione temporanea. Un server in questa modalità legge i dati da tutte le directory connesse, ma non scrive nulla nelle directory connesse. Usa il normale ciclo di sincronizzazione e ha quindi a disposizione una copia aggiornata dei dati di identità.

In una situazione di emergenza in cui si verifica un errore nel server primario è possibile eseguire il failover nel server di staging. Questa operazione viene eseguita nella procedura guidata di Microsoft Entra Connect. Il secondo server può trovarsi in un data center diverso perché nessuna infrastruttura viene condivisa con il server primario. Eventuali modifiche di configurazione apportate al server primario devono essere copiate manualmente nel secondo server.

È possibile usare un server di staging per testare una nuova configurazione personalizzata e il relativo effetto sui dati. È possibile visualizzare l'anteprima delle modifiche e perfezionare la configurazione. Dopo aver ottenuto la configurazione ottimale, sarà possibile rendere attivo il server di staging e impostare il server attivo precedente sulla modalità di staging.

È anche possibile usare questo metodo per sostituire il server di sincronizzazione attivo. Preparare il nuovo server e impostarlo in modalità di staging. Assicurati che sia in buono stato, disabilita la modalità di staging (rendendola attiva) e spegni il server attualmente attivo.

Per avere a disposizione più backup in data center diversi, è possibile avere più di un server di staging.

Più istanze di Microsoft Entra

È consigliabile avere un singolo tenant in Microsoft Entra ID per un'organizzazione. Prima di pianificare l'uso di più tenant di Microsoft Entra, vedere l'articolo Gestione delle unità amministrative in Microsoft Entra ID. che illustra gli scenari comuni in cui è possibile usare un singolo tenant.

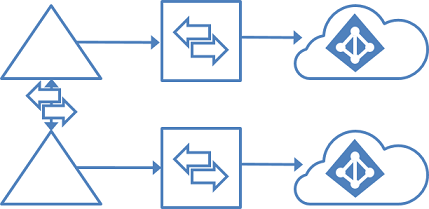

Sincronizzare gli oggetti di Active Directory su più tenant di Microsoft Entra

Questa topologia implementa i casi d'uso seguenti:

- Microsoft Entra Connect può sincronizzare gli utenti, i gruppi e i contatti da un singolo Active Directory a più tenant di Microsoft Entra. Questi tenant possono trovarsi in ambienti di Azure diversi, ad esempio Microsoft Azure gestito dall'ambiente 21Vianet o dall'ambiente Azure per enti pubblici, ma possono anche trovarsi nello stesso ambiente di Azure, ad esempio due tenant che si trovano entrambi in Azure Commercial. Per altre informazioni sulle opzioni, vedere Pianificazione dell'identità per le applicazioni Azure per enti pubblici.

- Lo stesso Source Anchor può essere usato per un singolo oggetto in tenant separati (ma non per oggetti multipli nello stesso tenant). Il dominio verificato non può essere lo stesso in due tenant. Sono necessari altri dettagli per consentire allo stesso oggetto di avere due UPN.

- È necessario distribuire un server Microsoft Entra Connect per ogni tenant di Microsoft Entra a cui si vuole eseguire la sincronizzazione. Un server Microsoft Entra Connect non può eseguire la sincronizzazione con più tenant di Microsoft Entra.

- È supportato avere diversi ambiti di sincronizzazione e diverse regole di sincronizzazione per diversi clienti.

- È possibile configurare una sola sincronizzazione del tenant di Microsoft Entra per eseguire il writeback in Active Directory per lo stesso oggetto. Sono inclusi il writeback di dispositivi e gruppi, insieme alle configurazioni di Exchange ibrido. Queste funzionalità possono essere configurate solo in un singolo tenant. L'unica eccezione è il writeback delle password. Vedere di seguito.

- È possibile configurare la sincronizzazione dell'hash delle password (Password Hash Sync) da Active Directory a più tenant di Microsoft Entra per lo stesso oggetto utente. Se la sincronizzazione dell'hash delle password è abilitata per un tenant, è possibile abilitare anche il writeback delle password e questa operazione può essere eseguita in più tenant: se la password viene modificata in un tenant, il writeback delle password lo aggiornerà in Active Directory e la sincronizzazione dell'hash delle password aggiornerà la password negli altri tenant.

- Non è supportato aggiungere e verificare lo stesso nome di dominio personalizzato in più tenant di Microsoft Entra, anche se questi tenant si trovano in ambienti di Azure diversi.

- Non è supportato configurare esperienze ibride che utilizzano la configurazione a livello di foresta in Active Directory, come Seamless SSO e il join ibrido di Microsoft Entra (approccio non mirato), con più di un tenant. In questo modo si sovrascriverebbe la configurazione dell'altro tenant, rendendola non più utilizzabile. Puoi trovare ulteriori informazioni in Pianifica la distribuzione dell'unione ibrida di Microsoft Entra.

- È possibile sincronizzare gli oggetti dispositivo con più tenant, ma un dispositivo può essere registrato come account ibrido con Microsoft Entra in un solo tenant.

- Ogni istanza di Microsoft Entra Connect deve essere in esecuzione in un computer aggiunto a un dominio.

Nota

La sincronizzazione globale dell'elenco indirizzi (GalSync) non viene eseguita automaticamente in questa topologia e richiede un'implementazione MIM personalizzata aggiuntiva per garantire che ogni tenant disponga di un elenco indirizzi globale completo in Exchange Online e Skype for Business Online.

GALSync tramite l'uso di writeback

GALSync con server di sincronizzazione locale

È possibile usare Microsoft Identity Manager locale per sincronizzare gli utenti (tramite GALSync) tra due organizzazioni di Exchange. Gli utenti di un'organizzazione vengono visualizzati come utenti/contatti esterni nell'altra organizzazione. Queste diverse istanze di Active Directory locale possono quindi essere sincronizzate con i propri tenant di Microsoft Entra.

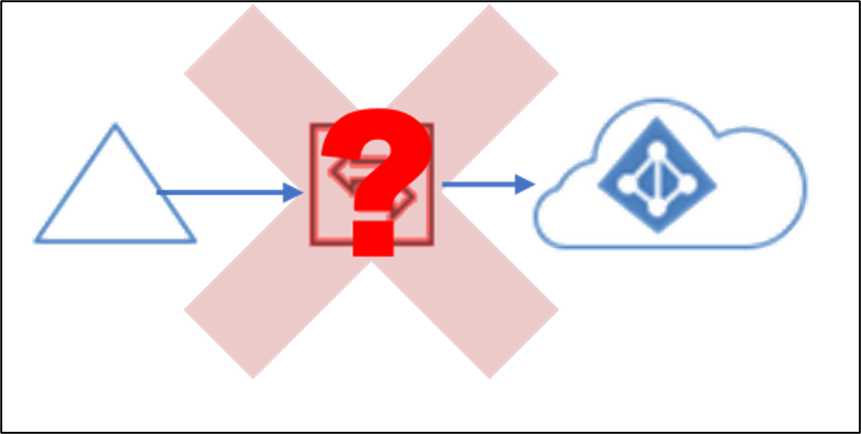

Uso di client non autorizzati per accedere al back-end di Microsoft Entra Connect

Il server Microsoft Entra Connect comunica con Microsoft Entra ID tramite il back-end Microsoft Entra Connect. L'unico software che può essere usato per comunicare con questo back-end è Microsoft Entra Connect. Non è supportato comunicare con il back-end di Microsoft Entra Connect usando qualsiasi altro software o metodo.

Passaggi successivi

Per informazioni su come installare Microsoft Entra Connect per questi scenari, vedere Installazione personalizzata di Microsoft Entra Connect.

Ulteriori informazioni sulla configurazione della sincronizzazione di Microsoft Entra Connect.

Altre informazioni sull'integrazione di identità locali con Microsoft Entra ID.