Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

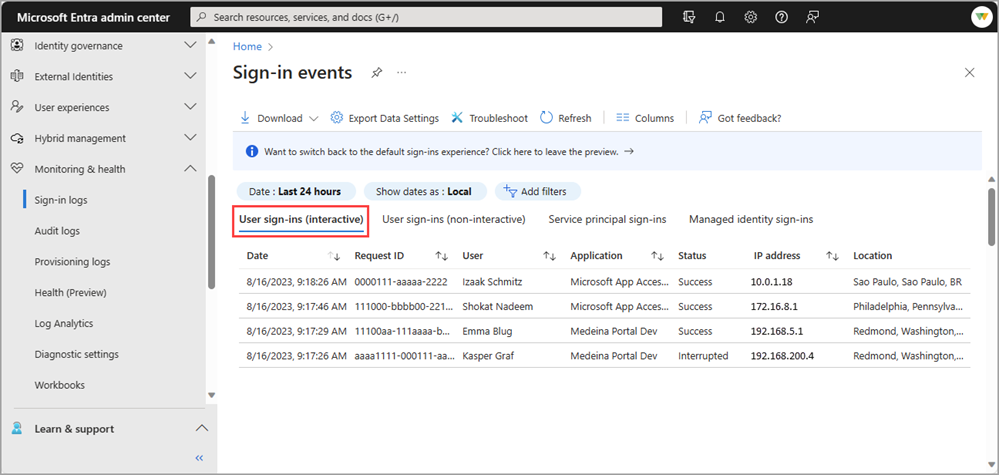

Il monitoraggio e l'integrità di Microsoft Entra forniscono diversi tipi di log di accesso per aiutarti a monitorare lo stato di salute del tenant. Gli accessi utente interattivi sono la visualizzazione predefinita nell'interfaccia di amministrazione di Microsoft Entra.

Che cos'è un accesso utente interattivo?

Gli accessi interattivi vengono eseguiti da un utente. Forniscono un fattore di autenticazione a Microsoft Entra ID. Tale fattore di autenticazione può interagire anche con un'app helper, ad esempio l'app Microsoft Authenticator. Gli utenti possono fornire password, risposte alle sfide di autenticazione a più fattori, fattori biometrici o codici QR a Microsoft Entra ID o a un'applicazione di supporto. Questo log include anche gli accessi federati dai provider di identità federati a Microsoft Entra ID.

Dettagli del log

Gli esempi seguenti illustrano il tipo di informazioni acquisite nei log di accesso utente interattivi:

- Un utente fornisce nome utente e password nella schermata di accesso di Microsoft Entra.

- Un utente supera una richiesta di autenticazione a più fattori SMS.

- Un utente fornisce un movimento biometrico per sbloccare il PC Windows con Windows Hello for Business.

- Un utente è federato a Microsoft Entra ID con un'asserzione SAML di AD FS.

Oltre ai campi predefiniti, vengono visualizzati anche i log di accesso interattivi:

- Luogo di accesso

- Indica se è stato applicato l'accesso condizionale

- Dettagli di accesso tra tenant, ad esempio ID del tenant di origine e del tenant delle risorse

Nota

Le voci nel log di accesso sono generate dal sistema e non possono essere modificate o eliminate.

Considerazioni speciali

Accesso partner alle risorse del tenant downstream

I log di accesso interattivi includono ora dettagli su quando un partner accede alle risorse di un tenant downstream. Esaminando il tipo di accesso tra tenant , la colonna ID tenant home e la colonna ID tenant risorsa , ora visibili per impostazione predefinita, è possibile vedere quando un partner accede a una risorsa tenant a valle.

- Filtra su provider di servizi nella colonna tipo di accesso tra tenant per isolare gli eventi correlati agli accessi dei partner.

- Confronta i dettagli nelle colonne ID tenant home e ID tenant della risorsa per identificare gli accessi provenienti dal tenant del partner verso il tenant downstream.

Accessi non interattivi nei registri degli accessi interattivi

In precedenza, alcuni accessi non interattivi sono stati inclusi nel log di accesso utente interattivo per una migliore visibilità. Questa maggiore visibilità era necessaria prima che i log di accesso utente non interattivi siano stati introdotti a novembre 2020. Gli accessi non interattivi che coinvolgono chiavi FIDO2 sono stati precedentemente contrassegnati come accessi interattivi, anche se tecnicamente non interattivi. A partire dal 11 aprile 2025, tutti i nuovi accessi che ottengono un token di aggiornamento con chiavi FIDO2 vengono ora registrati nei log di accesso non interattivi.

Accessi tramite pass-through

Microsoft Entra ID emette token per l'autenticazione e l'autorizzazione. In alcune situazioni, un utente che ha eseguito l'accesso al tenant Contoso potrebbe provare ad accedere alle risorse nel tenant di Fabrikam, in cui non ha accesso. Un passthrough token, che non richiede autorizzazione, viene emesso per il tenant di Fabrikam. Il token pass-through non consente all'utente di accedere ad alcuna risorsa.

In precedenza, quando si esaminavano i log per questa situazione, i log di accesso per il tenant principale (in questo scenario, Contoso) non mostravano un tentativo di accesso perché il token non concedeva l'accesso a una risorsa con attestazioni. Il token di accesso è stato usato solo per visualizzare il messaggio di errore appropriato.

I tentativi di accesso passthrough vengono ora visualizzati nei log di accesso del tenant home e nei log di accesso alle restrizioni del tenant pertinenti. Questo aggiornamento offre maggiore visibilità sui tentativi di accesso degli utenti e informazioni più approfondite sui criteri di restrizione del tenant.

La proprietà crossTenantAccessType mostra ora passthrough per distinguere gli accessi pass-through ed è disponibile nell'interfaccia di amministrazione di Microsoft Entra e In Microsoft Graph.

Accessi principali del servizio di prima parte, solo per app

I log di accesso del servizio principale non includono l'attività di accesso di sole app di prima parte. Questo tipo di attività si verifica quando le app proprietarie ottengono token per un processo Microsoft interno senza direzione o contesto da parte di un utente. Escludiamo questi log in modo da non farvi pagare quelli relativi ai token Microsoft interni al vostro tenant.

È possibile identificare gli eventi di Microsoft Graph che non sono correlati all'accesso di un'entità servizio se si esegue il routing MicrosoftGraphActivityLogs con SignInLogs alla stessa area di lavoro Log Analytics. Questa integrazione consente di fare riferimento incrociato al token emesso per la chiamata all'API Microsoft Graph con l'attività di accesso. Il UniqueTokenIdentifier per i log di accesso e il SignInActivityId nei log attività di Microsoft Graph sarebbero assenti dai log di accesso del principale del servizio.

Accesso condizionale

Gli accessi che mostrano Non applicato per Accesso Condizionale possono essere difficili da interpretare. Se l'accesso viene interrotto, l'accesso viene visualizzato nei log ma viene visualizzato Non applicato per l'accesso condizionale. Un altro scenario comune consiste nell'accedere a Windows Hello for Business. Questo accesso non ha l'accesso condizionale applicato perché l'utente accede al dispositivo, non alle risorse cloud protette dall'accesso condizionale.

Campo OraGenerata

Se si integrano i log di accesso con i log di Monitoraggio di Azure e Log Analytics, è possibile notare che il campo TimeGenerated nei log non corrisponde all'ora in cui si è verificato l'accesso. Questa discrepanza è dovuta al modo in cui i log vengono inseriti in Monitoraggio di Azure. Il campo TimeGenerated è l'ora in cui la voce è stata ricevuta e pubblicata da Log Analytics, non l'ora in cui si è verificato l'accesso. Il campo CreatedDateTime nei log mostra l'ora in cui si è verificato l'accesso.

Analogamente, gli eventi di accesso rischiosi visualizzano anche TimeGenerated come ora in cui è stato rilevato l'evento rischioso, non quando si è verificato l'accesso. Per trovare l'ora di accesso effettiva, è possibile usare il CorrelationId per trovare l'evento di accesso nei log e individuare l'ora di accesso.