Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft Entra registra tutti gli accessi in un tenant di Azure a scopo di conformità. In qualità di amministratore IT, è necessario conoscere i valori nei log di accesso, in modo da poter interpretare correttamente i valori del log.

Questo articolo illustra i valori trovati nei log di accesso. Questi valori forniscono informazioni utili per la risoluzione degli errori di accesso.

Componenti dell'attività di accesso

In Microsoft Entra ID, un'attività di accesso è costituita da tre componenti principali:

- Chi: l'identità (utente) che esegue l'accesso.

- Procedura: client (applicazione) usato per l'accesso.

- Cosa: L'obiettivo (risorsa) a cui accede l'identità.

Concentrarsi su questi tre componenti durante l'analisi di un accesso per restringere la ricerca in modo da non esaminare tutti i dettagli. All'interno di ognuno di questi tre componenti sono presenti identificatori correlati che potrebbero fornire altre informazioni. Ogni accesso contiene anche identificatori univoci che correlano il tentativo di accesso alle attività associate.

Chi

I dettagli seguenti sono associati all'utente:

- Utente

- Nome utente

- ID utente

- Identificatore di accesso

- Tipo utente

Come

È possibile identificare come l'utente accede osservando i dettagli seguenti:

- Requisito di autenticazione

- Applicazione cliente

- Tipo di credenziale client

- Valutazione continua dell'accesso

Cosa

È possibile identificare la risorsa a cui l'utente sta tentando di accedere usando i dettagli seguenti:

- Applicazione

- ID dell'applicazione

- Conto risorse

- ID risorsa

- ID del tenant della risorsa

- ID dell'entità servizio della risorsa

Identificatori univoci

I log di accesso contengono anche diversi identificatori univoci che forniscono ulteriori informazioni dettagliate sul tentativo di accesso.

- ID di correlazione: L'ID di correlazione raggruppa gli accessi della stessa sessione. Il valore è basato sui parametri passati da un client, pertanto l'ID Entra di Microsoft non può garantire la sua accuratezza.

- ID richiesta: identificatore che corrisponde a un token rilasciato. Se si cercano gli accessi con un token specifico, è prima necessario estrarre l'ID richiesta dal token.

- Identificatore univoco del token: identificatore univoco per il token passato durante l'accesso. Questo identificatore viene usato per correlare l'accesso alla richiesta di token.

Dettagli dell'attività di accesso

Ogni tentativo di accesso contiene i dettagli associati a questi tre componenti principali. I dettagli sono organizzati in diverse schede, in base al tipo di accesso.

Informazioni di base

La scheda Informazioni di base contiene la maggior parte dei dettagli associati a un tentativo di accesso. Prendere nota degli identificatori univoci, perché potrebbero essere necessari per risolvere i problemi di accesso. È possibile seguire chi, come, quale modello usando i dettagli nella scheda Informazioni di base.

È anche possibile avviare la diagnostica di accesso dalla scheda Informazioni di base. Per altre informazioni, vedere Come usare la diagnostica di accesso.

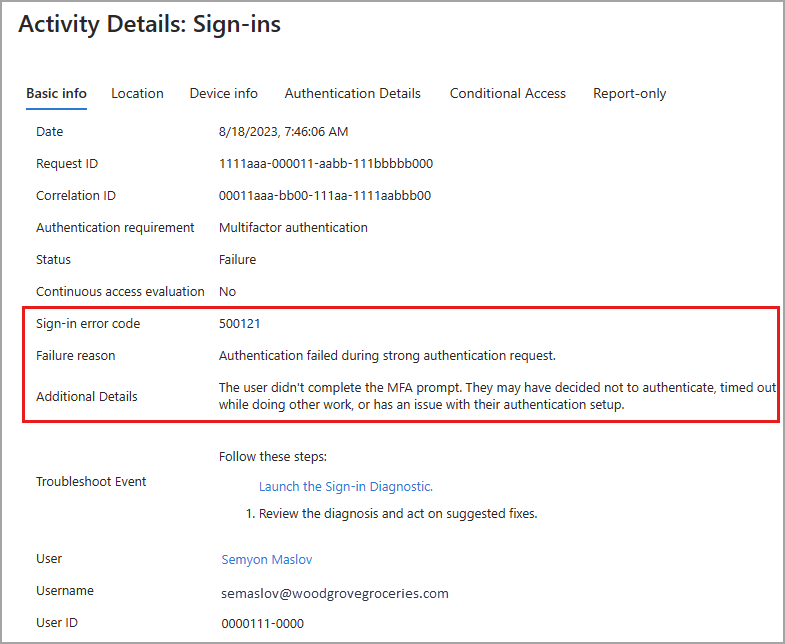

Codici di errore di accesso

Se un accesso non è riuscito, è possibile ottenere altre informazioni sul motivo nella scheda Informazioni di base dell'elemento di log correlato. Il codice di errore e il motivo dell'errore associato vengono visualizzati nei dettagli. Per altre informazioni, vedere Come risolvere gli errori di accesso.

Posizione e dispositivo

Le schede Informazioni sulla posizione e sul dispositivo visualizzano informazioni generali sulla posizione e sull'indirizzo IP dell'utente. La scheda Informazioni sul dispositivo fornisce informazioni dettagliate sul browser e sul sistema operativo usato per accedere. Questa scheda fornisce anche dettagli su se il dispositivo è conforme, gestito o unito a Microsoft Entra ibrido.

Dettagli di autenticazione

La scheda Dettagli di Autenticazione nei dettagli di un log di accesso fornisce le informazioni seguenti per ogni tentativo di autenticazione.

- Elenco dei criteri di autenticazione applicati, ad esempio Accesso condizionale o Impostazioni predefinite per la sicurezza.

- Sequenza di metodi di autenticazione usati per l'accesso.

- Se il tentativo di autenticazione ha avuto esito positivo e il motivo per cui.

Queste informazioni consentono di risolvere i problemi di ogni passaggio nell'accesso di un utente. Usare questi dettagli per tenere traccia:

- Il volume di accessi protetti da MFA.

- Frequenza di utilizzo e riuscita per ogni metodo di autenticazione.

- Utilizzo di metodi di autenticazione senza password, ad esempio Accesso tramite telefono senza password e FIDO2.

- La frequenza con cui i requisiti di autenticazione vengono soddisfatti dalle attestazioni token, ad esempio quando agli utenti non viene richiesto in modo interattivo di immettere una password o di immettere un SMS OTP.

Accesso condizionale

Se i criteri di accesso condizionale sono in uso nel tenant, è possibile verificare se tali criteri sono stati applicati al tentativo di accesso. Vengono elencati tutti i criteri che possono essere applicati all'accesso. Il risultato finale della politica viene visualizzato in modo che tu possa verificare rapidamente se la politica ha influenzato il tentativo di accesso.

- Operazione riuscita: I criteri di accesso condizionale sono stati applicati correttamente al tentativo di accesso.

- Errore: I criteri di accesso condizionale sono stati applicati al tentativo di accesso, ma il tentativo di accesso non è riuscito.

-

Non applicato: Il tentativo di accesso non soddisfa i criteri per l'applicazione della politica.

- Esistono scenari specifici che, a causa della loro natura, devono essere esentati dalla valutazione dell'accesso condizionale per evitare una dipendenza circolare (scenario di pollo e uovo) che non sarebbe possibile completare. Questi scenari sono considerati "scenari di bootstrap" e possono includere accessi associati alla registrazione dei dispositivi, alla conformità del dispositivo o ai connettori del server dei criteri di rete.

- Gli accessi di Windows Hello for Business vengono visualizzati come "Non applicati" perché i criteri di accesso condizionale proteggono i tentativi di accesso alle risorse cloud, non il processo di accesso di Windows.

- Disabilitato: La politica è stata disabilitata al momento del tentativo di accesso.

Modalità solo report

I criteri di accesso condizionale possono modificare l'esperienza di accesso per gli utenti e potenzialmente interrompere i processi. È consigliabile configurare i criteri di accesso condizionale in modalità Solo segnalazione per un certo periodo per assicurarsi che il criterio sia corretto. Con la modalità Solo report, è possibile configurare un criterio e valutarne il potenziale effetto prima di abilitare il criterio.

Questa scheda dei registri di accesso visualizza i risultati dei tentativi di accesso inclusi nell'ambito della politica. Per altre informazioni, vedere l'articolo Che cos'è la modalità solo report per l'accesso condizionale?

Dettagli e considerazioni per l'accesso

Gli scenari seguenti sono importanti da considerare quando si esaminano i log di accesso.

Indirizzo IP e posizione: non esiste una connessione definitiva tra un indirizzo IP e la posizione fisica del computer con tale indirizzo. I provider di dispositivi mobili e le VPN rilasciano indirizzi IP dai pool centrali che spesso sono lontani da dove viene usato il dispositivo client. Attualmente, la conversione di un indirizzo IP in una posizione fisica è un miglior tentativo basato su tracce, dati di registrazione, ricerche inverse e altre informazioni.

Data e ora: la data e l'ora di un tentativo di accesso vengono localizzate nel fuso orario per la persona che ha eseguito l'accesso all'interfaccia di amministrazione di Microsoft Entra, non all'utente che ha tentato l'accesso.

Accesso condizionale:

-

Not applied: nessun criterio applicato all'utente e all'applicazione durante l'accesso. Windows Hello for Business viene visualizzato come "Non applicato" perché i criteri di accesso condizionale proteggono i tentativi di accesso alle risorse cloud, non il processo di accesso di Windows. Gli altri accessi potrebbero essere interrotti e, di conseguenza, una politica potrebbe non essere applicata. -

Success: uno o più criteri di accesso condizionale sono stati applicati o valutati per l'utente e l'applicazione (ma non necessariamente per le altre condizioni) durante l'accesso. Anche se un criterio di accesso condizionale potrebbe non essere applicato, se è stato valutato, lo stato dell'accesso condizionale mostra Operazione riuscita. -

Failure: L'accesso ha soddisfatto la condizione di almeno un criterio di accesso condizionale per l'utente e l'applicazione, ma i controlli di autorizzazione non sono soddisfatti o sono impostati per bloccare l'accesso. - L'accesso condizionale non si applica all'accesso di Windows, ad esempio Windows Hello for Business. L'accesso condizionale protegge i tentativi di accesso alle risorse cloud, non il processo di accesso del dispositivo.

-

Valutazione dell'accesso continuo: indica se è stata applicata la valutazione dell'accesso continuo (CAE) all'evento di accesso.

- Sono presenti più richieste di accesso per ogni autenticazione, che possono essere visualizzate nelle schede interattive o non interattive.

- CAE viene visualizzato solo come true per una delle richieste e può comparire nella scheda interattiva oppure in quella non interattiva.

- Per altre informazioni, vedere Monitorare e risolvere i problemi di accesso con la valutazione dell'accesso continuo in Microsoft Entra ID.

Tipo di accesso tra tenant: descrive il tipo di accesso tra tenant usato dall'attore per accedere alla risorsa. I valori possibili sono:

-

none- Evento di accesso che non ha varcato i confini di un tenant Microsoft Entra. -

b2bCollaboration- Accesso tra tenant diversi eseguito da un utente ospite utilizzando la Collaborazione B2B. -

b2bDirectConnect- Accesso tra tenant diversi eseguito da un utente B2B. -

microsoftSupport- Accesso tra tenant eseguito da un agente di supporto Microsoft in un tenant esterno a Microsoft. -

serviceProvider- Accesso tra tenant eseguito da un provider di servizi cloud (CSP) o da un amministratore simile per conto del cliente di tale provider di servizi cloud in un tenant. -

unknownFutureValue- Valore usato da MS Graph per consentire ai client di gestire le modifiche negli elenchi di enumerazioni. Per altre informazioni, vedere Procedure consigliate per l'uso di Microsoft Graph.

-

Tenant: il log di accesso tiene traccia di due identificatori di tenant rilevanti negli scenari tra tenant:

- Tenant residente: il tenant che possiede l'identità dell'utente. Microsoft Entra ID tiene traccia dell'ID e del nome.

- Locatario della risorsa – Il locatario che possiede la risorsa (di destinazione).

- A causa degli impegni di privacy, Microsoft Entra ID non popola il nome del tenant principale durante gli scenari tra tenant.

- Per scoprire come gli utenti esterni al tenant accedono alle risorse, selezionare tutte le voci in cui il tenant principale non corrisponde al tenant della risorsa.

Autenticazione a più fattori: quando un utente esegue l'accesso con MFA, vengono effettivamente verificati diversi eventi MFA separati. Ad esempio, se un utente immette il codice di convalida errato o non risponde in tempo, vengono inviati più eventi MFA per riflettere lo stato più recente del tentativo di accesso. Questi eventi di accesso vengono visualizzati come una singola voce nei log di accesso di Microsoft Entra. Lo stesso evento di accesso in Monitoraggio di Azure, tuttavia, viene visualizzato come più elementi. Tutti questi eventi hanno lo stesso

correlationIdoggetto .Requisito di autenticazione: Mostra il requisito di autenticazione richiesto dal provider di risorse affinché l'accesso abbia esito positivo. Questo valore riflette in genere la fase di autenticazione raggiunta durante l'accesso.

- Un tentativo di accesso successivo dopo l'errore in cui l'autenticazione primaria ha esito positivo e l'autenticazione a più fattori è obbligatoria, il valore è

multiFactorAuthentication. - Esistono alcuni casi limite in cui questo campo non riflette l'autenticazione raggiunta durante l'accesso. Ad esempio, se il requisito è già soddisfatto da un'attestazione MFA precedente, il provider di risorse non chiede di applicarlo.

- Per i tentativi di accesso in cui è necessaria l'autenticazione MFA ma l'autenticazione primaria non è riuscita, il valore è

singleFactorAuthenticationperché il tentativo non è stato valutato da Accesso Condizionale per richiedere l'autenticazione MFA. - L'API Graph supporta

$filter(solo gli operatorieqestartsWith).

- Un tentativo di accesso successivo dopo l'errore in cui l'autenticazione primaria ha esito positivo e l'autenticazione a più fattori è obbligatoria, il valore è

Tipi di evento di accesso: indica la categoria dell'evento di accesso rappresentato dall'evento.

- La categoria di accessi utente può essere

interactiveUserononInteractiveUsere corrisponde al valore della proprietà isInteractive nella risorsa di accesso. - La categoria di identità gestita è

managedIdentity. - La categoria del service principal è servicePrincipal.

- L'API Microsoft Graph supporta:

$filter(operatoreeqsolo). - Il portale di Azure non mostra questo valore, ma l'evento di accesso viene inserito nella scheda corrispondente al tipo di evento di accesso. I valori possibili sono:

interactiveUsernonInteractiveUserservicePrincipalmanagedIdentityunknownFutureValue

- La categoria di accessi utente può essere

Tipo di utente: gli esempi includono

member,guestoexternal.Dettagli autenticazione:

- Il codice di verifica OATH viene registrato come metodo di autenticazione sia per i token hardware OATH che per i token software ( ad esempio l'app Microsoft Authenticator).

- La scheda Dettagli autenticazione può inizialmente visualizzare dati incompleti o imprecisi fino a quando le informazioni di log non vengono aggregate completamente. Gli esempi noti includono:

- Un'affermazione soddisfatta nel messaggio del token viene visualizzata in modo errato quando gli eventi di accesso sono inizialmente registrati.

- La riga di autenticazione primaria non viene registrata inizialmente.

- Se non si è certi di un dettaglio nei log, raccogliere l'ID richiesta e l'ID correlazione da usare per ulteriori analisi o risoluzione dei problemi.

- Se vengono applicati criteri di accesso condizionale per l'autenticazione o la durata della sessione, vengono elencati sopra i tentativi di accesso. Se non vengono visualizzate una di queste opzioni, tali criteri non vengono attualmente applicati. Per ulteriori informazioni, vedere Controlli di sessione per l'accesso condizionale.

TimeGenerated e CreatedDateTime:

- Se si inviano log di accesso a un'area di lavoro Log Analytics, è possibile notare due timestamp diversi per lo stesso evento di accesso.

- Il

TimeGeneratedcampo in Log Analytics è l'ora in cui l'evento di accesso è stato ricevuto e pubblicato da Log Analytics. - Il

CreatedDateTimecampo è la data e l'ora effettive dell'evento di accesso. - La differenza tra i due timestamp è causata dal tempo necessario per l'elaborazione e l'invio dell'evento di accesso a Log Analytics.