Eseguire lo streaming dei log attività a un hub eventi

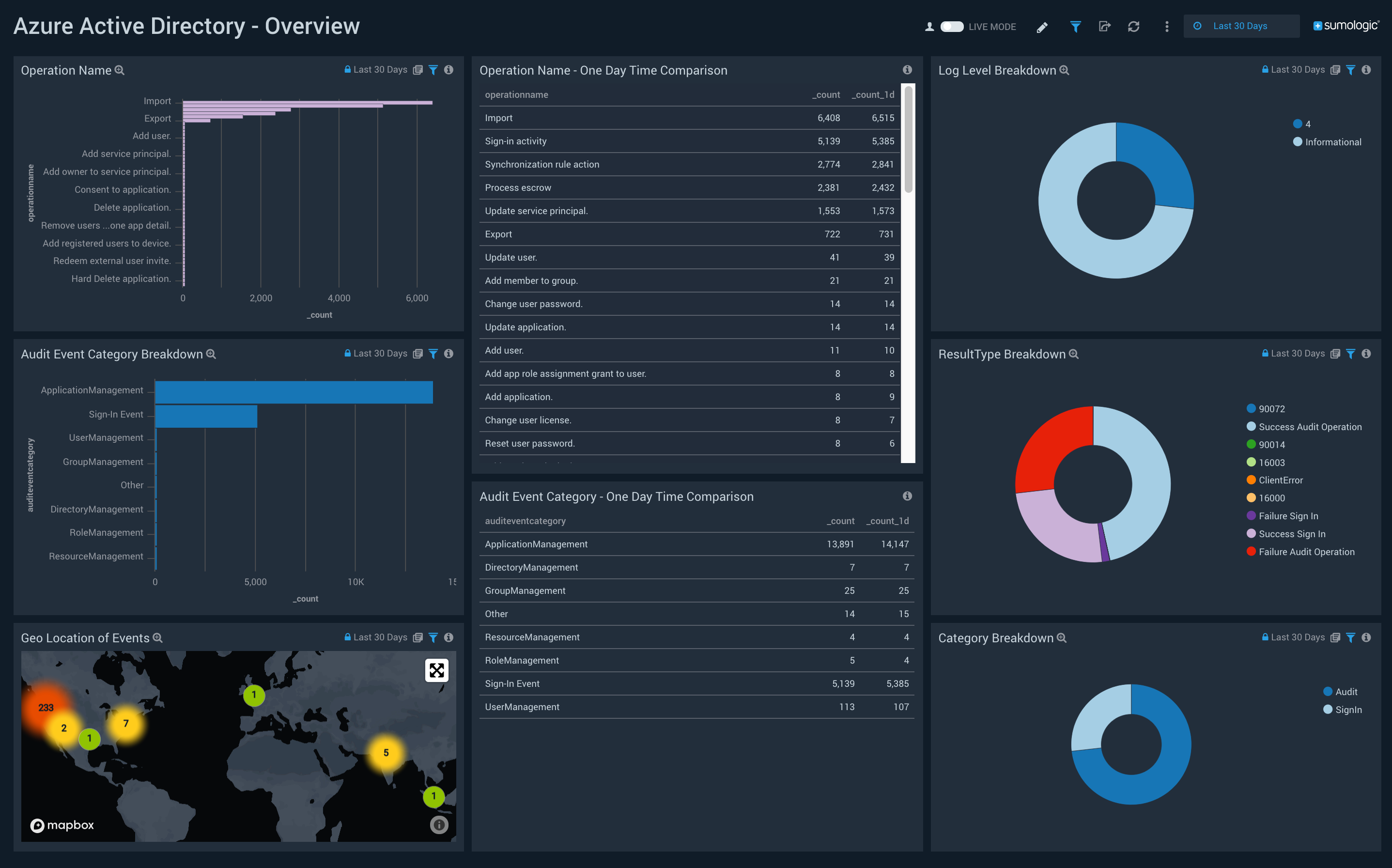

Il tenant di Microsoft Entra produce grandi quantità di dati ogni secondo. Le attività di accesso e i log delle modifiche apportate nel tenant aggiungono molti dati che possono essere difficili da analizzare. L'integrazione con gli strumenti SIEM (Security Information and Event Management) consente di ottenere informazioni dettagliate sull'ambiente.

Questo articolo illustra come trasmettere i log a un hub eventi per l'integrazione con uno dei diversi strumenti SIEM.

Prerequisiti

Per trasmettere i log a uno strumento SIEM occorre creare un hub eventi di Azure. Leggere le informazioni su come creare un hub eventi.

Dopo aver creato un hub eventi che contiene i log attività di Microsoft Entra, è possibile configurare l'integrazione dello strumento SIEM usando le impostazioni di diagnostica di Microsoft Entra.

Trasmettere i log a un hub degli eventi

Suggerimento

La procedura descritta in questo articolo può variare leggermente in base al portale di partenza.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore della sicurezza.

Passare a Identità> Monitoraggio e stato>Impostazioni di diagnostica . È anche possibile selezionare Esporta impostazioni nella pagina Log di audit o Accessi.

Selezionare + Aggiungi impostazione di diagnostica per creare una nuova integrazione o selezionare Modifica impostazione per un'integrazione esistente.

Immettere un nome di impostazione di diagnostica. Se si modifica un'integrazione esistente, non è possibile modificare il nome.

Selezionare le categorie di log da trasmettere.

Selezionare la casella di controllo Streaming in un hub eventi.

Selezionare la sottoscrizione di Azure e lo spazio dei nomi di Hub eventi a cui instradare i log.

Sia la sottoscrizione che lo spazio dei nomi di Hub eventi devono essere associati al tenant di Azure AD da cui vengono trasmessi i log.

Dopo aver pronto l'hub eventi di Azure, passare allo strumento SIEM che si vuole integrare con i log attività. Il processo viene completato nello strumento SIEM.

Attualmente è supportato Splunk, SumoLogic e ArcSight. Selezionare una scheda per iniziare. Fare riferimento alla documentazione del Servizio Copia Shadow del volume.

Per usare questa funzionalità, è necessario il componente aggiuntivo Splunk per Microsoft Servizi cloud.

Integrare i log di Microsoft Entra con Splunk

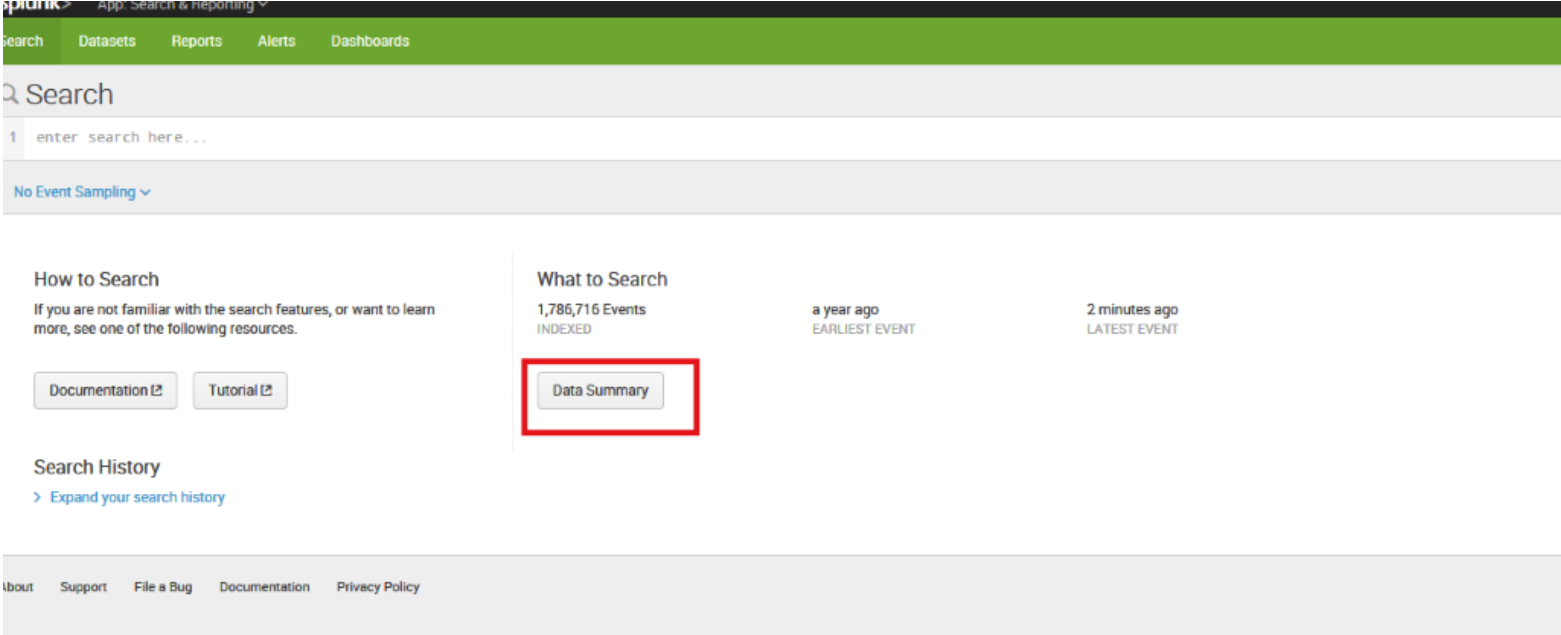

Aprire l'istanza di Splunk e selezionare Riepilogo Dati.

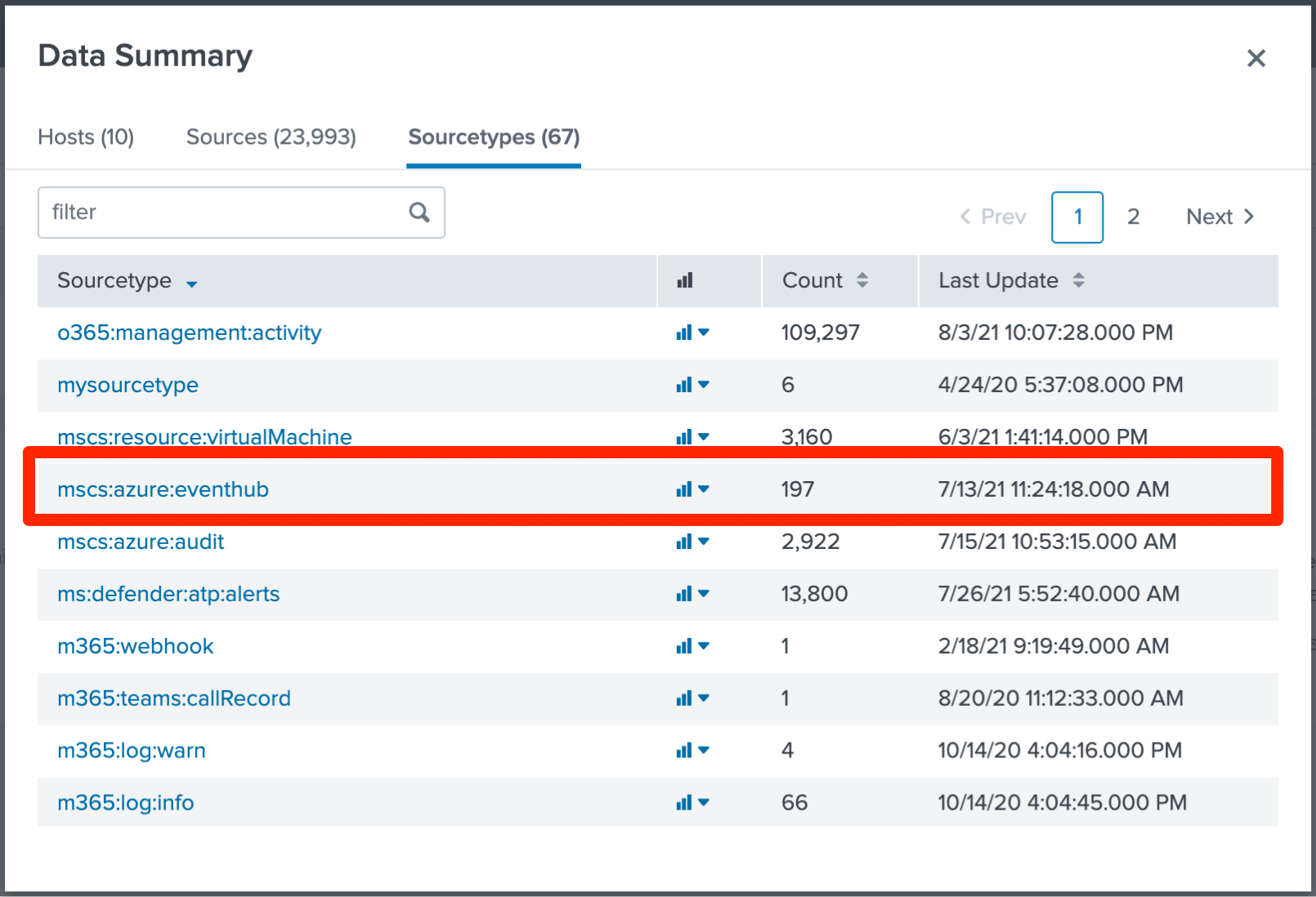

Selezionare la scheda Tipi di origine e quindi selezionare mscs:azure:eventhub

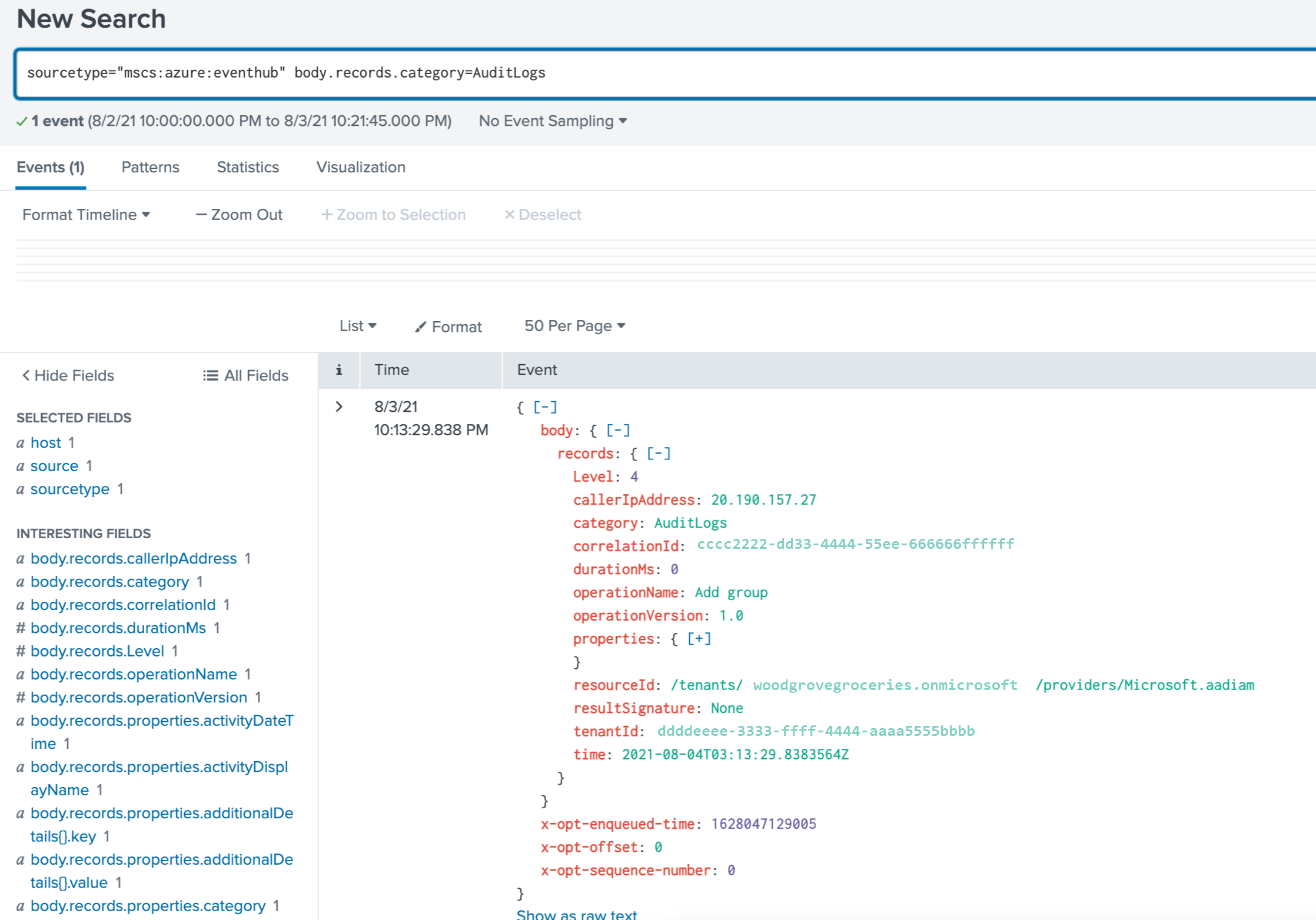

Aggiungere body.records.category=AuditLogs alla ricerca. I log attività di Azure AD vengono visualizzati nella figura seguente:

Se non è possibile installare un componente aggiuntivo nell'istanza di Splunk (ad esempio, se si usa un proxy o Splunk Cloud), è possibile inoltrare questi eventi all'agente di raccolta di eventi Splunk HTTP. A tale scopo, usare questa funzione di Azure, che viene attivata dai nuovi messaggi nell'hub eventi.

Opzioni e considerazioni sull'integrazione del log attività

Se lo strumento SIEM in uso non è ancora supportato nella diagnostica di Monitoraggio di Azure, è possibile configurare strumenti personalizzati usando le API di Hub eventi. Per altre informazioni, vedere la Guida introduttiva alla ricezione di messaggi da un hub eventi.

IBM QRadar è un'altra opzione per l'integrazione con i log attività di Microsoft Entra. Il modulo DSM e Azure Event Hub Protocol sono disponibili per il download nel supporto IBM. Per altre informazioni sull'integrazione con Azure, visitare il sito IBM QRadar Security Intelligence Platform 7.3.0.

Alcune categorie di accesso contengono grandi quantità di dati di log, a seconda della configurazione del tenant. In generale, gli accessi utente non interattivi e gli accessi dell'entità servizio possono essere da 5 a 10 volte superiori agli accessi utente interattivi.