Esercitazione: Integrare Amazon Business con Microsoft Entra ID

Questa esercitazione descrive come integrare Amazon Business con Microsoft Entra ID. Integrando Amazon Business con Microsoft Entra ID, è possibile:

- Controllare in Microsoft Entra ID chi può accedere a Amazon Business.

- Abilitare gli utenti per l'accesso automatico a Amazon Business con gli account Microsoft Entra personali.

- Gestire gli account in un'unica posizione centrale.

Prerequisiti

Per iniziare, sono necessari gli elementi seguenti:

- Una sottoscrizione di Microsoft Entra. Se non si possiede una sottoscrizione, è possibile ottenere un account gratuito.

- Sottoscrizione di Amazon Business abilitata per l'accesso Single Sign-On (SSO). Passare alla pagina Amazon Business per creare un account Amazon Business.

Descrizione dello scenario

In questa esercitazione vengono eseguiti la configurazione e il test dell'accesso Single Sign-On di Microsoft Entra in un account Amazon Business esistente.

- Amazon Business supporta l'accesso Single Sign-On avviato da SP e IDP.

- Amazon Business supporta il provisioning utenti JIT.

- Amazon Business supporta il provisioning utenti automatico.

Nota

Dal momento che l'identificatore di questa applicazione è un valore stringa fisso, è possibile configurare una sola istanza in un solo tenant.

Aggiungere Amazon Business dalla raccolta

Per configurare l'integrazione di Amazon Business in Microsoft Entra ID, è necessario aggiungere Amazon Business dalla raccolta all'elenco di app SaaS gestite.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

- Passare a Identità>Applicazioni>Applicazioni aziendali>Nuova applicazione.

- Nella sezione Aggiungi dalla raccolta digitare Amazon Business nella casella di ricerca.

- Selezionare Amazon Business nel pannello dei risultati e quindi aggiungere l'app. Attendere alcuni secondi che l'app venga aggiunta al tenant.

In alternativa, è anche possibile usare Configurazione guidata app aziendali. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app, assegnare ruoli, nonché esaminare la configurazione dell'accesso SSO. Ulteriori informazioni sulle procedure guidate di Microsoft 365.

Configurare e testare l'accesso Single Sign-On di Microsoft Entra for Amazon Business

Configurare e testare l'accesso Single Sign-On di Microsoft Entra con Amazon Business usando un utente di test di nome B.Simon. Per il corretto funzionamento dell'accesso Single Sign-On è necessario stabilire una relazione di link tra un utente di Microsoft Entra e l'utente correlato in Amazon Business.

Per configurare e testare l'accesso Single Sign-On di Microsoft Entra con Amazon Business, seguire questa procedura:

- Configurare l'accesso Single Sign-On di Microsoft Entra per consentire agli utenti di usare questa funzionalità.

- Creare un utente di test di Microsoft Entra per testare l'accesso Single Sign-On di Microsoft Entra con B.Simon.

- Assegnare l'utente di test di Microsoft Entra per abilitare B.Simon all'uso dell'accesso Single Sign-On di Microsoft Entra.

- Configurare l'accesso Single Sign-On di Amazon Business: per configurare le impostazioni di Single Sign-On sul lato applicazione.

- Creare l'utente di test di Amazon Business: per avere una controparte di B.Simon in Amazon Business collegata alla rappresentazione dell'utente in Microsoft Entra.

- Testare l'accesso Single Sign-On: per verificare se la configurazione funziona.

Configurare l'accesso Single Sign-On di Microsoft Entra

Seguire questa procedura per abilitare l'accesso Single Sign-On di Microsoft Entra.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare alla pagina di integrazione dell'applicazione Identità>Applicazioni >Applicazioni Enterprise>Microsoft Entra , individuare la sezione Gestione e selezionare Single Sign-On.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

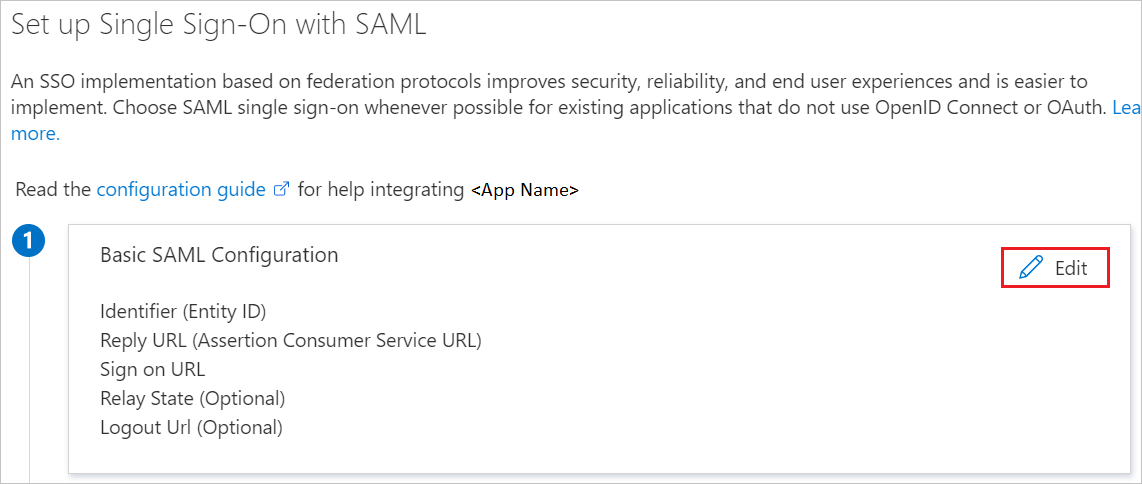

Nella pagina Configura l'accesso Single Sign-On con SAML fare clic sull'icona della matita per modificare le impostazioni di Configurazione SAML di base.

Nella sezione Configurazione SAML di base seguire questa procedura se si vuole configurare l'applicazione in modalità avviata da IDP:

Nella casella di testo Identificatore (ID entità), digitare uno degli URL seguenti:

URL Area geografica https://www.amazon.comAmerica del Nord https://www.amazon.co.jpAsia orientale https://www.amazon.deEuropa Nella casella di testo URL di risposta digitare un URL in uno dei formati seguenti:

URL Area geografica https://www.amazon.com/bb/feature/sso/action/3p_redirect?idpid={idpid}America del Nord https://www.amazon.co.jp/bb/feature/sso/action/3p_redirect?idpid={idpid}Asia orientale https://www.amazon.de/bb/feature/sso/action/3p_redirect?idpid={idpid}Europa Nota

Il valore di URL di risposta non è reale. è necessario aggiornare questo valore con l'URL di risposta effettivo. Si otterrà il valore

<idpid>dalla sezione Configurazione SSO di Amazon Business, illustrato più avanti nell'esercitazione. È anche possibile fare riferimento ai modelli illustrati nella sezione Configurazione SAML di base.

Se si vuole configurare l'applicazione in modalità avviata da SP, è necessario aggiungere l'URL completo specificato nella configurazione di Amazon Business in URL di accesso nella sezione Impostare URL aggiuntivi.

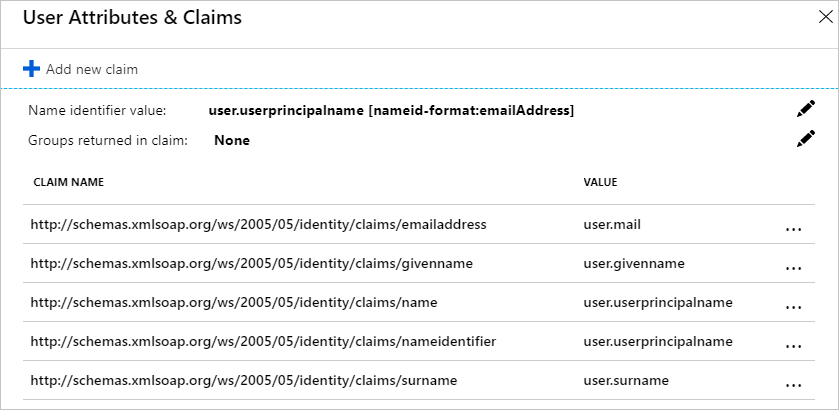

Lo screenshot seguente mostra l'elenco degli attributi predefiniti. Modificare gli attributi facendo clic sull'icona a forma di matita nella sezione Attributi utente e attestazioni.

Modificare gli attributi e copiare il valore di Spazio dei nomi di questi attributi nel Blocco note.

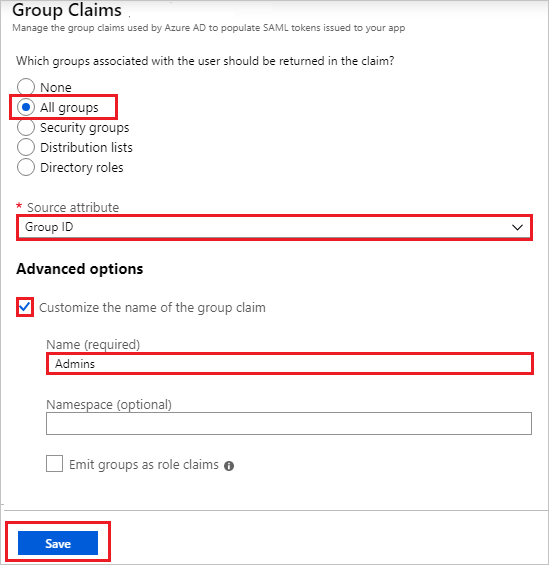

Oltre quelli elencati in precedenza, l'applicazione Amazon Business prevede il passaggio di qualche altro attributo nella risposta SAML. Nella sezione Attributi utente e attestazioni della finestra di dialogo Attestazioni dei gruppi seguire questa procedura:

Fare clic sulla penna accanto a Gruppi restituiti nell'attestazione.

Selezionare Tutti i gruppi dall'elenco dei pulsanti di opzione.

Selezionare ID gruppo come Attributo di origine.

Selezionare la casella di controllo Personalizza il nome dell'attestazione basata su gruppo e immettere il nome del gruppo in base alle esigenze dell'organizzazione.

Fare clic su Salva.

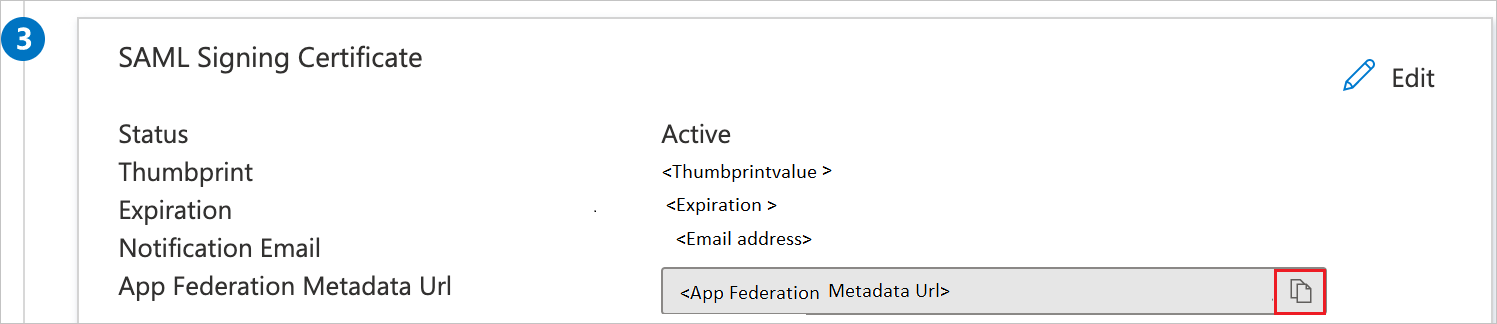

Nella sezione Certificato di firma SAML della pagina Configura l'accesso Single Sign-On con SAML fare clic sul pulsante Copia per copiare l'URL dei metadati di federazione dell'app e salvarlo nel computer.

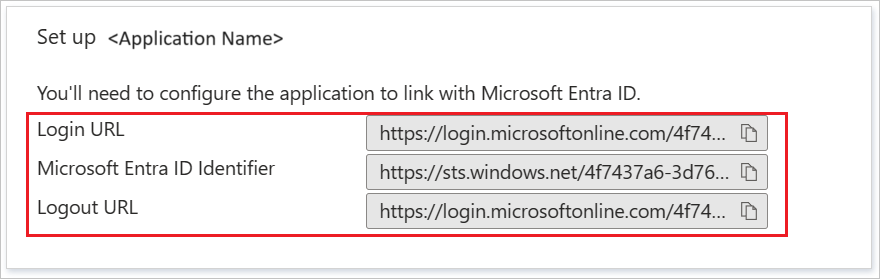

Nella sezione Configura Amazon Business copiare gli URL appropriati in base alle esigenze.

Creare un utente di test di Microsoft Entra

In questa sezione verrà creato un utente di test di nome B.Simon.

Nota

Gli amministratori devono creare gli utenti di test nei propri tenant, se necessario. La procedura seguente descrive come creare un utente di test.

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore utenti.

- Passare a Identità>Utenti>Tutti gli utenti.

- Selezionare Nuovo utente>Crea nuovo utente nella parte superiore della schermata.

- In Proprietà utente seguire questa procedura:

- Nel campo Nome visualizzato immettere

B.Simon. - Nel campo Nome dell'entità utente immettere username@companydomain.extension. Ad esempio:

B.Simon@contoso.com. - Selezionare la casella di controllo Mostra password e quindi prendere nota del valore visualizzato nella casella Password.

- Selezionare Rivedi e crea.

- Nel campo Nome visualizzato immettere

- Seleziona Crea.

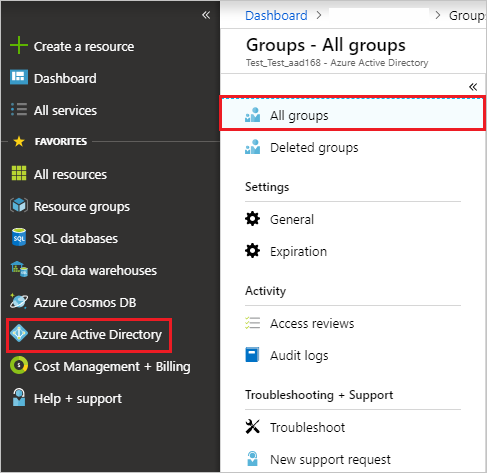

Creare un gruppo di sicurezza di Microsoft Entra nel portale di Azure

Andare a Identità>Gruppi>Tutti i gruppi.

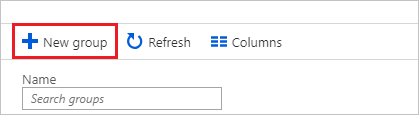

Fare clic su Nuovo gruppo:

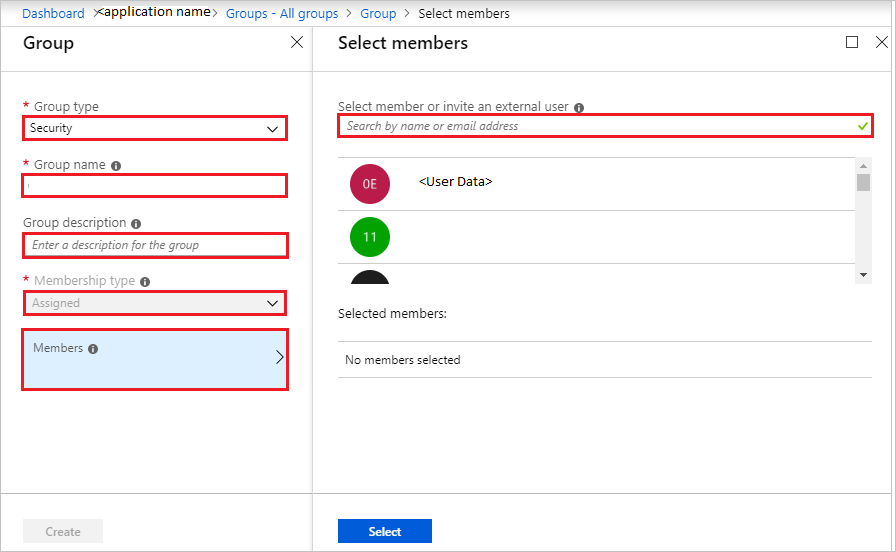

Compilare Tipo di gruppo, Nome gruppo, Descrizione gruppo, Tipo di appartenenza. Fare clic sulla freccia per selezionare i membri e quindi cercare o fare clic sul membro che si desidera aggiungere al gruppo. Fare clic su Seleziona per aggiungere i membri selezionati e quindi fare clic su Crea.

Assegnare l'utente di test di Microsoft Entra

In questa sezione si abiliterà B.Simon all'uso dell'accesso Single Sign-On concedendole l'accesso ad Amazon Business.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare a Identità>Applicazioni>Applicazioni Enterprise>Amazon Business.

Nella pagina di panoramica dell'app trovare la sezione Gestione e selezionare Utenti e gruppi.

Selezionare Aggiungi utente e quindi Utenti e gruppi nella finestra di dialogo Aggiungi assegnazione.

Nella finestra di dialogo Utenti e gruppi selezionare B.Simon dall'elenco degli utenti e quindi fare clic sul pulsante Seleziona nella parte inferiore della schermata.

Se si prevede un valore di ruolo nell'asserzione SAML, nella finestra di dialogo Selezionare un ruolo selezionare il ruolo appropriato per l'utente dall'elenco e quindi fare clic sul pulsante Seleziona nella parte inferiore della schermata.

Nella finestra di dialogo Aggiungi assegnazione fare clic sul pulsante Assegna.

Nota

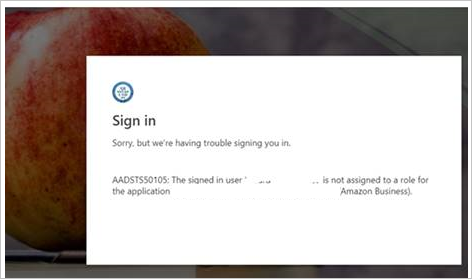

Se non si assegnano gli utenti in Microsoft Entra ID, viene visualizzato l'errore seguente.

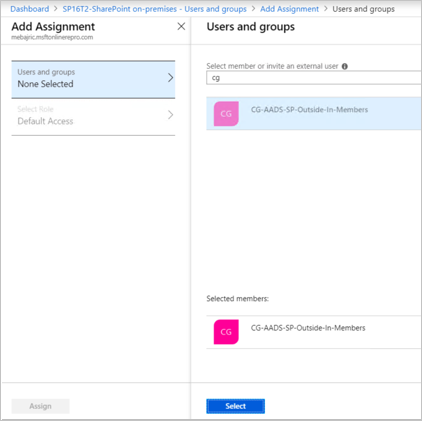

Assegnare il gruppo di sicurezza Di Microsoft Entra nel portale di Azure

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare a Identità>Applicazioni>Applicazioni Enterprise>Amazon Business.

Nell'elenco delle applicazioni digitare e selezionare Amazon Business.

Scegliere Utenti e gruppi dal menu a sinistra.

Fare clic su Aggiungi utente.

Cercare il gruppo di sicurezza da usare e quindi fare clic sul gruppo per aggiungerlo alla sezione per la selezione dei membri. Fare clic su Seleziona e quindi su Assegna.

Nota

Controllare le notifiche nella barra dei menu per ricevere una notifica in cui si specifica che il gruppo è stato assegnato correttamente all'applicazione aziendale.

Configurare l'accesso SSO di Amazon Business

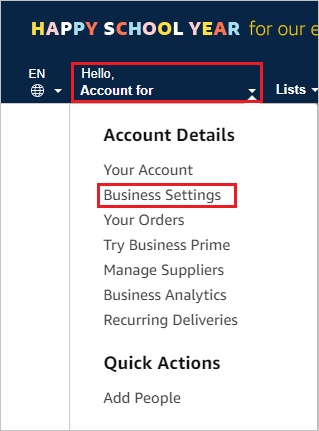

In un'altra finestra del Web browser accedere al sito aziendale di Amazon Business come amministratore

Fare clic su User Profile (Profilo utente) e selezionare Business settings (Impostazioni aziendali).

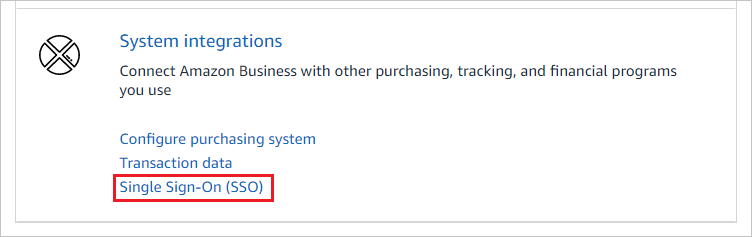

Nella procedura guidata System integrations (Integrazioni di sistema) selezionare Single Sign-On (SSO).

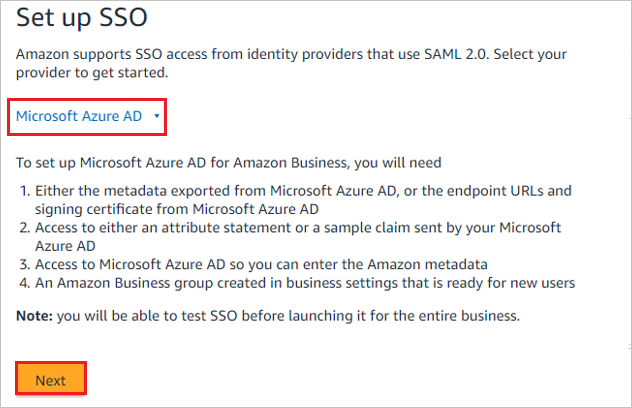

Nella procedura guidata Set up SSO (Configura accesso SSO) selezionare il provider in base alle esigenze dell'organizzazione e fare clic su Next (Avanti).

Nota

Anche se il file system distribuito di Microsoft Azure è un'opzione inclusa nell'elenco, non funzionerà con l'accesso Single Sign-On di Microsoft Entra.

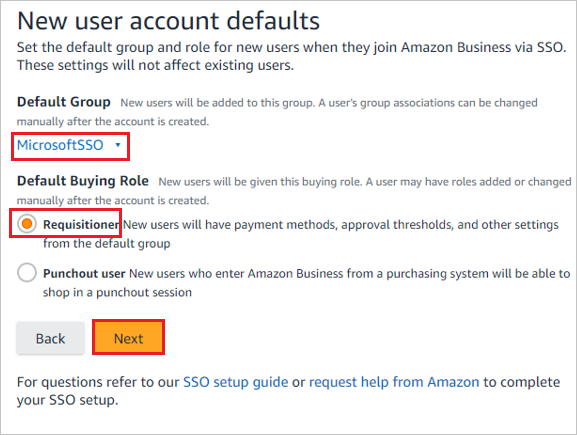

Nella procedura guidata New user account defaults (Impostazioni predefinite nuovo account utente) selezionare Default Group (Gruppo predefinito) e quindi selezionare Default Buying Role (Ruolo di acquisto predefinito) in base al ruolo utente nell'organizzazione, infine fare clic su Next (Avanti).

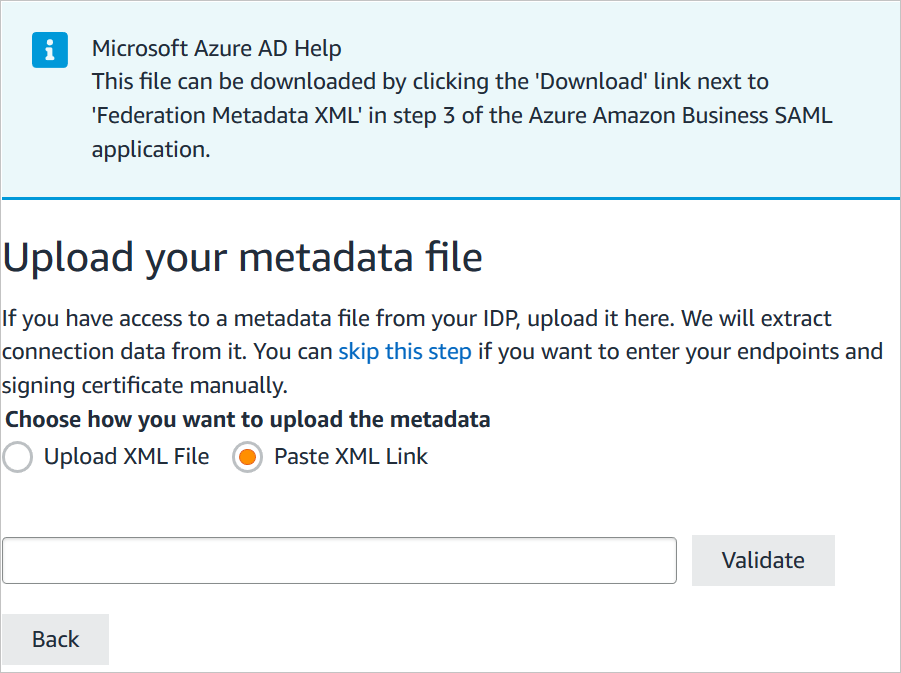

Nella procedura guidata Carica il file di metadati scegliere Incolla link XML per incollare il valore dell'URL dei metadati di federazione dell'app. e fare clic su Convalida.

Nota

In alternativa, è anche possibile caricare il file XML dei metadati di federazione facendo clic sull'opzione Carica File XML.

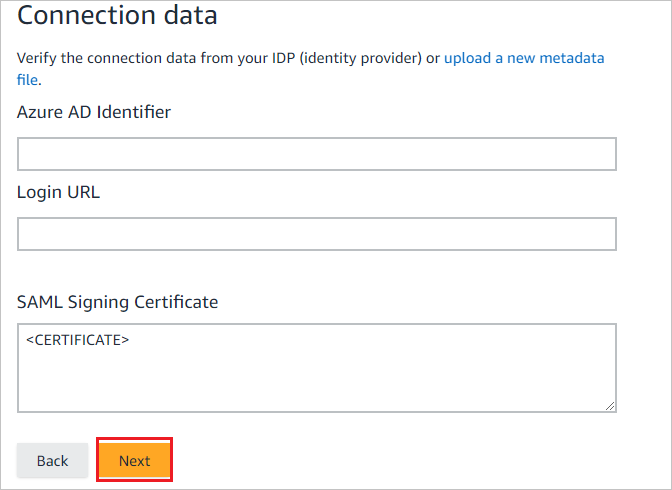

Dopo il caricamento dei file di metadati scaricato, i campi nella sezione Connection data (Dati della connessione) verranno compilati automaticamente. A questo punto, fare clic su Next (Avanti).

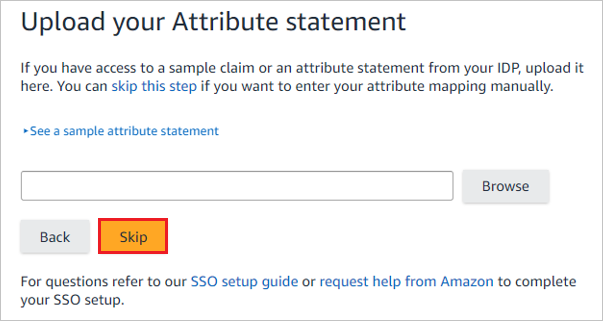

Nella procedura guidata Upload your Attribute statement (Carica dichiarazione degli attributi) fare clic su Skip (Ignora).

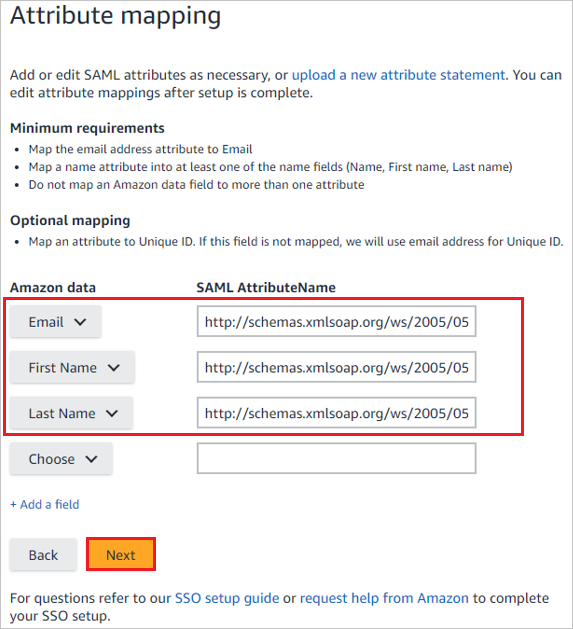

Nella procedura guidata Attribute mapping (Mapping attributi) aggiungere i campi richiesti facendo clic sull'opzione + Add a field (+ Aggiungi un campo). Aggiungere i valori degli attributi, incluso lo spazio dei nomi copiato dalla sezione Attributi utente e attestazioni del portale di Azure nel campo SAML AttributeName (Nome attributo SAML) e fare clic su Next (Avanti).

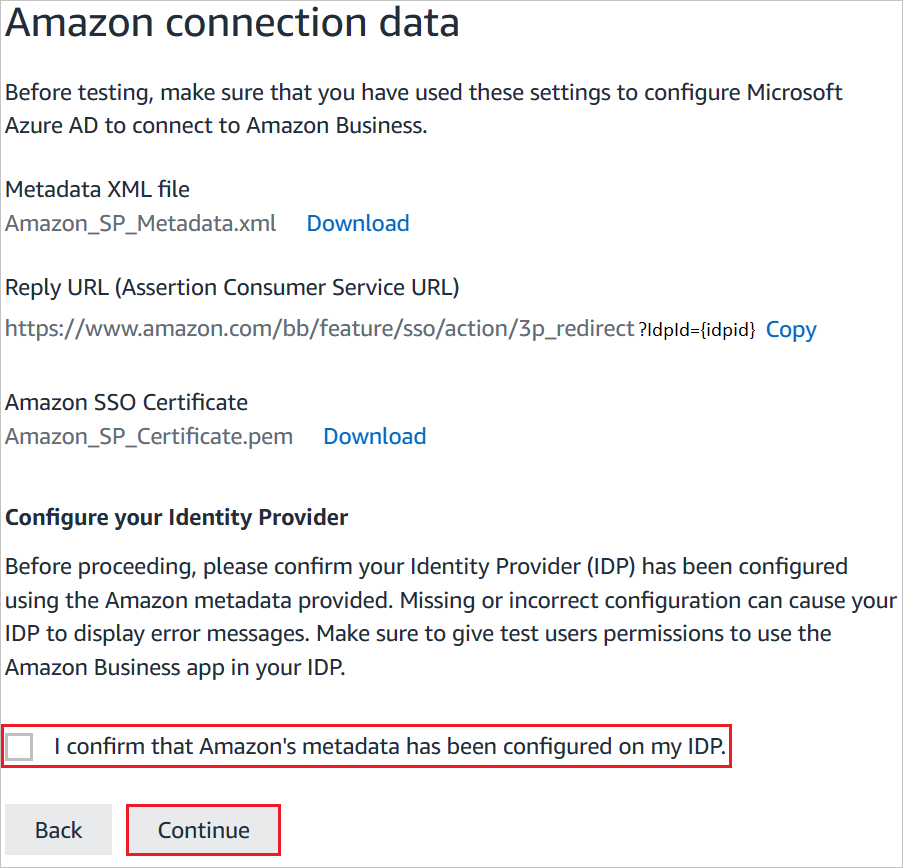

Nella procedura guidata Dati di connessione Amazon verificare che l’IDP sia configurato e fare clic su Continua.

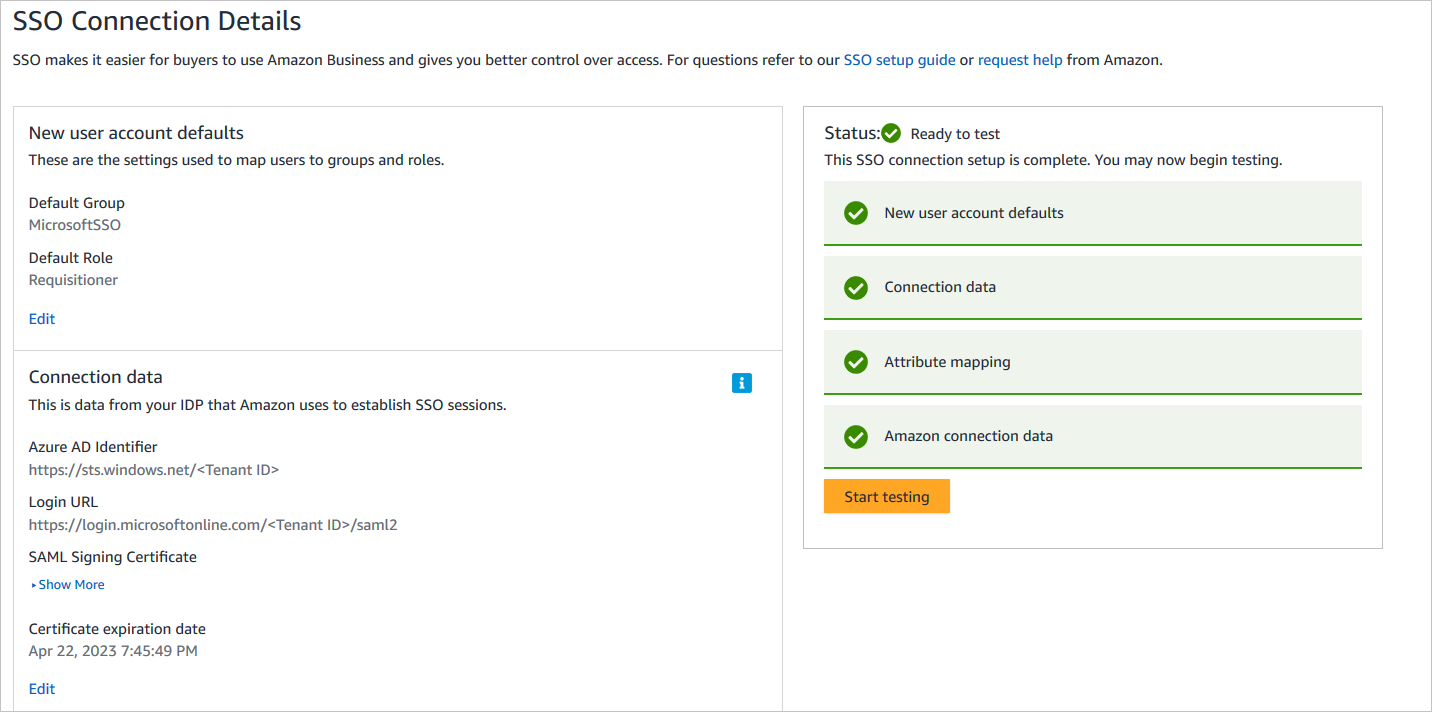

Selezionare lo stato dei passaggi configurati e fare clic su Start testing (Avvia il test).

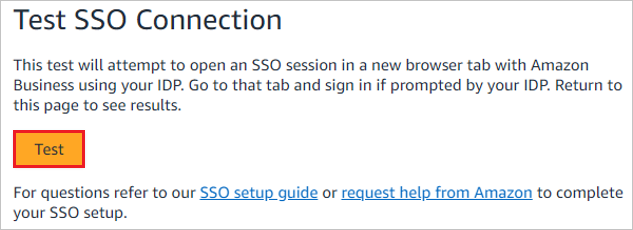

Nella procedura guidata Test SSO Connection (Testa connessione SSO) fare clic su Test (Esegui test).

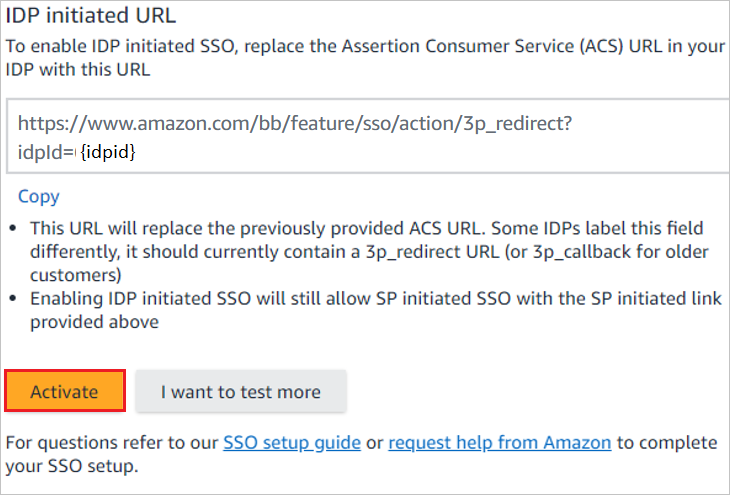

Nella procedura guidata URL avviato da IDP, prima di fare clic su Attiva, copiare il valore assegnato a idpid e incollarlo nel parametro idpid nell'URL di risposta nella sezione Configurazione SAML di base.

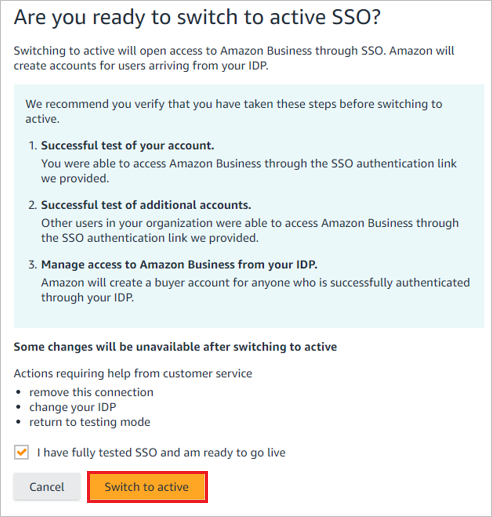

Nella procedura guidata Are you ready to switch to active SSO? (Passare all'accesso SSO attivo?) selezionare la casella di controllo I have fully tested SSO and am ready to go live (L'accesso SSO è stato testato ed è possibile accedere) e fare clic su Switch to active (Passa ad attivo).

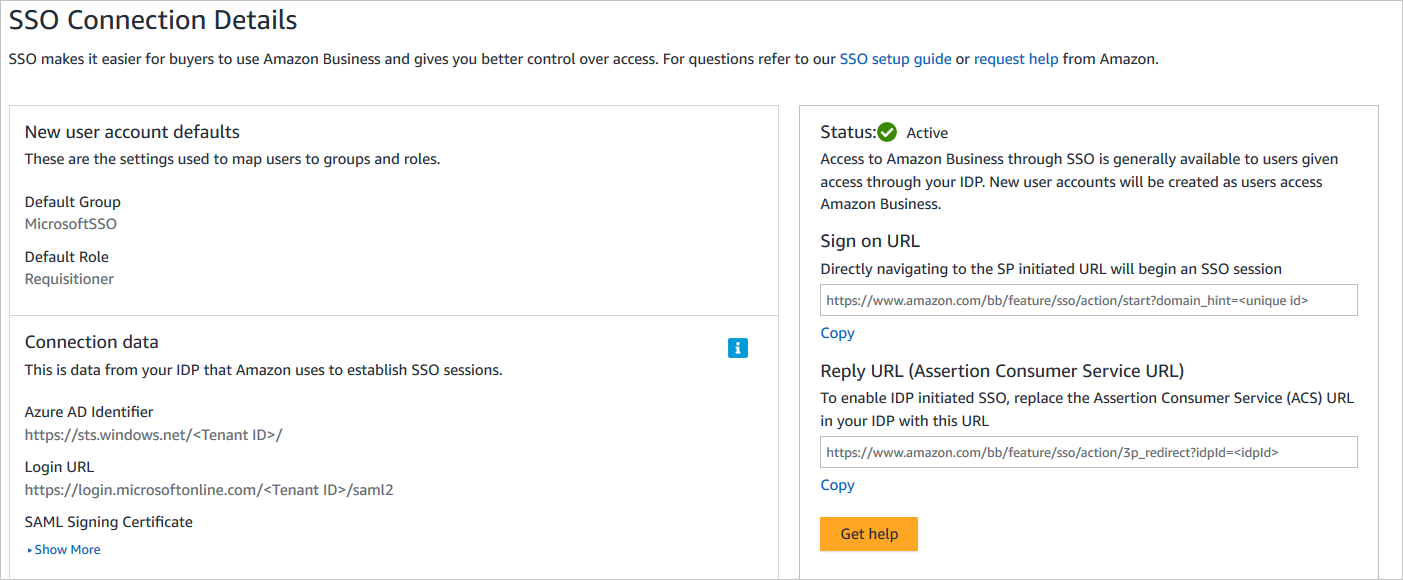

Infine, nella sezione SSO Connection details (Dettagli della connessione SSO) Status (Stato) è impostato su Active (Attivo).

Nota

Se si desidera configurare l'applicazione in modalità avviata da SP, completare la procedura seguente, incollare l'URL di accesso dallo screenshot precedente nella casella di testo URL di accesso della sezione Impostare URL aggiuntivi. Utilizzare il seguente formato:

https://www.amazon.<TLD>/bb/feature/sso/action/start?domain_hint=<UNIQUE_ID>

Creare l'utente di test di Amazon Business

In questa sezione viene creato un utente di nome B.Simon in Amazon Business. Amazon Business supporta il provisioning utenti JIT, che è abilitato per impostazione predefinita. Non è necessario alcun intervento dell'utente in questa sezione. Se non esiste già un utente in Amazon Business, ne viene creato uno nuovo dopo l'autenticazione.

Testare l'accesso SSO

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra con le opzioni seguenti.

Avviato da SP:

Facendo clic su Testa questa applicazione, verrà eseguito il reindirizzamento all'URL di accesso di Amazon Business in cui è possibile avviare il flusso di accesso.

Passare direttamente all'URL di Single Sign-On di Amazon Business e avviare il flusso di accesso da questa posizione.

Avviato da IDP:

- Dopo aver fatto clic su Testa questa applicazione, si dovrebbe accedere automaticamente all’istanza dill’Amazon Business per cui si è configurato l'accesso Single Sign-On.

È anche possibile usare App personali Microsoft per testare l'applicazione in qualsiasi modalità. Quando si fa clic sul riquadro di Amazon Business in App personali, se è stato configurato in modalità SP, si dovrebbe essere reindirizzati alla pagina di accesso dell'applicazione per avviare il flusso di accesso; se invece è configurato in modalità IDP, si dovrebbe accedere automaticamente all’istanza di Amazon Business per cui si è configurato l'accesso Single Sign-On. Per altre informazioni su App personali, vedere l'introduzione ad App personali.

Passaggi successivi

Dopo aver configurato Amazon Business, è possibile applicare il controllo sessione che consente di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. Il controllo sessione costituisce un'estensione dell'accesso condizionale. Informazioni su come applicare il controllo sessione con Microsoft Defender for Cloud Apps.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per