Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo illustra come integrare iDiD Manager con Microsoft Entra ID. L'integrazione di iDiD Manager con Microsoft Entra ID offre i vantaggi seguenti:

- È possibile controllare in Microsoft Entra ID chi può accedere a iDiD Manager.

- Puoi consentire agli utenti di accedere automaticamente a iDiD Manager (Single Sign-On) con i loro account Microsoft Entra.

- È possibile gestire gli account in una posizione centrale.

Per ulteriori informazioni sull'integrazione dell'app SaaS con Microsoft Entra ID, vedere Che cos'è l'accesso alle applicazioni e l'autenticazione unica con Microsoft Entra ID. Se non hai un abbonamento a Azure, crea un account gratuito prima di iniziare.

Prerequisiti

Lo scenario descritto in questo articolo presuppone che siano già disponibili i prerequisiti seguenti:

- Un account utente di Microsoft Entra con una sottoscrizione attiva. Se non ne hai già uno, è possibile creare un account gratuitamente.

- Uno dei ruoli seguenti:

- Abbonamento a iDiD Manager con funzionalità di Single Sign-On abilitata

Descrizione dello scenario

In questo articolo viene configurato e testato l'accesso Single Sign-On di Microsoft Entra in un ambiente di test.

- iDiD Manager supporta l'SSO avviato simultaneamente da SP e da IDP

Aggiungere iDiD Manager dalla raccolta

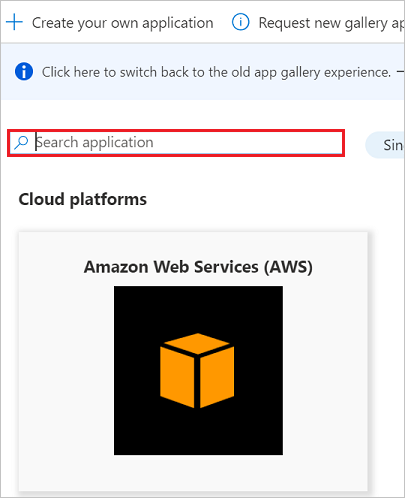

Per configurare l'integrazione di iDiD Manager in Microsoft Entra ID, è necessario aggiungere iDiD Manager dalla raccolta all'elenco di app SaaS gestite.

Per aggiungere iDiD Manager dalla raccolta, seguire questa procedura:

Accedi all'interfaccia di amministrazione di Microsoft Entra come almeno un Amministratore di applicazioni cloud.

Naviga su Entra ID>Applicazioni aziendali>Nuova applicazione.

Nella casella di ricerca digitare iDiD Manager, selezionare iDiD Manager nel pannello dei risultati e quindi selezionare il pulsante Aggiungi per aggiungere l'applicazione.

Configurare e testare l'accesso Single Sign-On di Microsoft Entra

In questa sezione viene configurato e testato l'accesso Single Sign-On di Microsoft Entra con iDiD Manager usando un utente di test di nome Britta Simon. Per il corretto funzionamento dell'accesso Single Sign-On, deve essere stabilita una relazione di collegamento tra un utente di Microsoft Entra e l'utente correlato in iDiD Manager.

Per configurare e testare l'accesso Single Sign-On di Microsoft Entra con iDiD Manager, è necessario completare i blocchi predefiniti seguenti:

- Configurare il Single Sign-On di Microsoft Entra - per consentire agli utenti di utilizzare questa funzione.

- Configurare iDiD Manager Single Sign-On - per configurare le impostazioni single Sign-On sul lato dell'applicazione.

- Creare un utente di test di Microsoft Entra : per testare l'accesso Single Sign-On di Microsoft Entra con Britta Simon.

- Assegnare l'utente di test di Microsoft Entra: per abilitare Britta Simon a utilizzare il Single Sign-On di Microsoft Entra.

- Creare l'utente di test di iDiD Manager : per avere una controparte di Britta Simon in iDiD Manager collegata alla rappresentazione dell'utente in Microsoft Entra.

- Testare l'accesso Single Sign-On: per verificare se la configurazione funziona.

Configurare l'accesso Single Sign-On di Microsoft Entra

In questa sezione viene abilitato l'accesso Single Sign-On di Microsoft Entra.

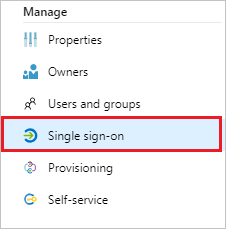

Per configurare l'accesso Single Sign-On di Microsoft Entra con iDiD Manager, seguire questa procedura:

Accedi all'interfaccia di amministrazione di Microsoft Entra come almeno un Amministratore di applicazioni cloud.

Passare alla pagina di integrazione dell'applicazione Entra ID>Enterprise apps>iDiD Manager e selezionare Single Sign-On.

Nella finestra di dialogo Selezionare un metodo per il Single Sign-On, selezionare la modalità SAML/WS-Fed per abilitare l'accesso SSO.

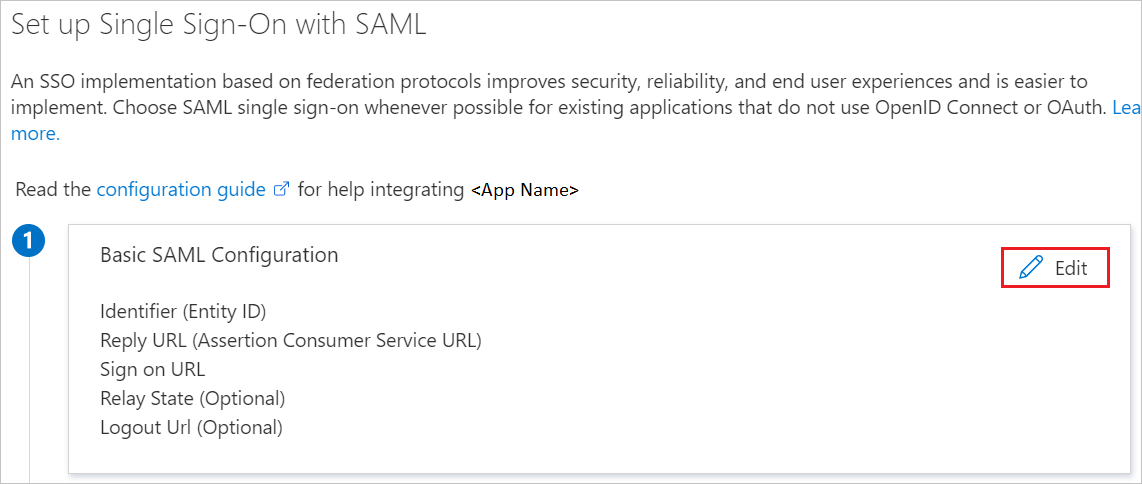

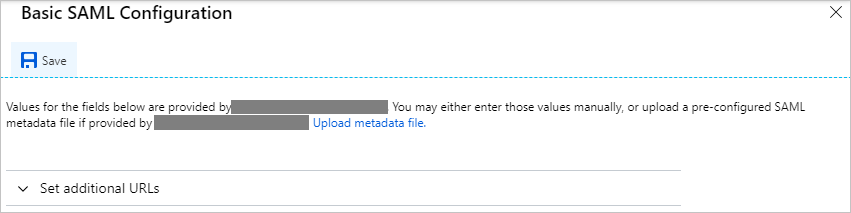

Nella pagina Configura Single Sign-On con SAML selezionare icona Modifica per aprire finestra di dialogo Configurazione SAML di Base.

Nella sezione configurazione SAML di base, l'utente non deve eseguire alcun passaggio perché l'app è già pre-integrata con Azure.

Selezionare Impostare URL aggiuntivi ed eseguire il passaggio seguente se si vuole configurare l'applicazione in SP modalità avviata:

Nella casella di testo URL di accesso digitare un URL usando il modello seguente:

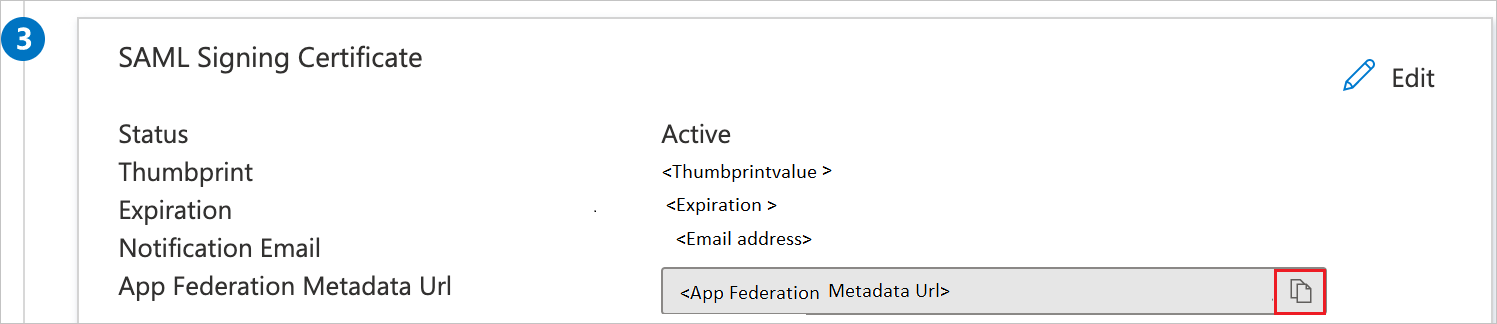

https://idid2.fi/saml/login/<domain>Nella pagina Configura Single Sign-On con SAML, nella sezione Certificato di firma SAML, selezionare il pulsante copia per copiare l'URL dei metadati di federazione dell'app e salvarlo nel computer.

Configurare iDiD Manager Single Sign-On

Per configurare l'accesso Single Sign-On sul lato iDiD Manager, è necessario inviare il url dei metadati di federazione dell'appal team di supporto di iDiD Manager. Questa impostazione viene impostata in modo che la connessione SSO SAML sia impostata correttamente su entrambi i lati.

Creare e assegnare l'utente di test di Microsoft Entra

Segui le linee guida nel quickstart per creare e assegnare un account utente per creare un account di test chiamato B.Simon.

Creare l'utente di test di iDiD Manager

In questa sezione viene creato un utente di nome Britta Simon in iDiD Manager. Collaborare con il team di supporto di iDiD Manager per aggiungere gli utenti alla piattaforma iDiD Manager. Gli utenti devono essere creati e attivati prima di usare l'accesso Single Sign-On.

Test dell'accesso singolo

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra usando il pannello di accesso.

Quando si seleziona il riquadro di iDiD Manager nel pannello di accesso, si dovrebbe accedere automaticamente all'applicazione iDiD Manager per cui si è configurato l'accesso SSO. Per altre informazioni sul pannello di accesso, vedere Introduzione al pannello di accesso.