Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo illustra come integrare Oracle Access Manager per Oracle E-Business Suite con Microsoft Entra ID. Integrando Oracle Access Manager per Oracle E-Business Suite con Microsoft Entra ID, è possibile:

- Controllare in Microsoft Entra ID chi può accedere a Oracle Access Manager per Oracle E-Business Suite.

- Permetti ai tuoi utenti di accedere automaticamente a Oracle Access Manager per Oracle E-Business Suite con i loro account Microsoft Entra.

- Gestire gli account in un'unica posizione centrale.

Configurerai e testerai il Single Sign-On di Microsoft Entra per Oracle Access Manager per Oracle E-Business Suite in un ambiente di test. Oracle Access Manager per Oracle E-Business Suite supporta solo l'accesso Single Sign-On avviato da SP .

Annotazioni

L'identificatore di questa applicazione è un valore stringa fisso, quindi è possibile configurare una sola istanza in un tenant.

Prerequisiti

Per integrare Microsoft Entra ID con Oracle Access Manager per Oracle E-Business Suite, è necessario:

- Un account utente di Microsoft Entra. Se non è già disponibile, è possibile Creare un account gratuitamente.

- Uno dei seguenti ruoli: Amministratore dell'applicazione, Amministratore dell'applicazione sul cloud o Proprietario dell'applicazione.

- Sottoscrizione di Microsoft Entra. Se non si possiede una sottoscrizione, è possibile ottenere un account gratuito.

- Sottoscrizione abilitata per il Single Sign-On (SSO) di Oracle Access Manager per Oracle E-Business Suite.

Aggiungere un'applicazione e assegnare un utente di test

Prima di iniziare il processo di configurazione del single sign-on, è necessario aggiungere l'applicazione Oracle Access Manager per Oracle E-Business Suite dalla galleria di Microsoft Entra. È necessario un account utente di test da assegnare all'applicazione e per testare la configurazione di accesso Single Sign-On.

Aggiungere Oracle Access Manager per Oracle E-Business Suite dalla galleria di Microsoft Entra

Aggiungere Oracle Access Manager per Oracle E-Business Suite dalla raccolta di applicazioni di Microsoft Entra per configurare l'accesso Single Sign-On con Oracle Access Manager per Oracle E-Business Suite. Per altre informazioni su come aggiungere un'applicazione dalla raccolta consultare Avvio rapido: Aggiungere un'applicazione dalla raccolta.

Creare e assegnare un utente di test di Microsoft Entra

Seguire le linee guida dell'articolo Creare e assegnare un account utente per creare un account utente di test chiamato B.Simon.

In alternativa, puoi anche utilizzare la Procedura guidata di configurazione delle app aziendali. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app e assegnare ruoli. La procedura guidata contiene anche un link al riquadro di configurazione dell'accesso Single Sign-On. Scopri di più sugli assistenti di Microsoft 365

Configurare il Single Sign-On (SSO) per Microsoft Entra

Completare i passaggi seguenti per abilitare l'accesso Single Sign-On di Microsoft Entra.

Accedi al Microsoft Entra admin center come almeno un amministratore di applicazioni cloud.

Passare a Entra ID>Enterprise apps>Oracle Access Manager per Oracle E-Business Suite>Single Sign-On.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

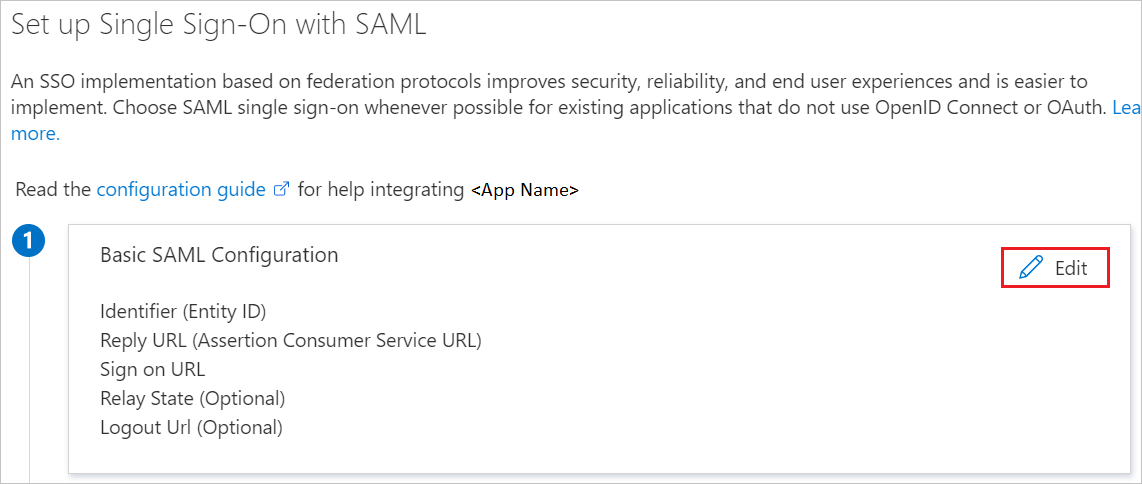

Nella pagina Configura accesso Single Sign-On con SAML, selezionare l'icona a forma di matita accanto a Configurazione SAML di Base per modificare le impostazioni.

Nella sezione Configurazione SAML di base seguire questa procedura:

a) Nella casella di testo Identificatore digitare un URL usando il modello seguente:

https://<SUBDOMAIN>.oraclecloud.com/b. Nella casella di testo URL di risposta digitare un URL nel formato seguente:

https://<SUBDOMAIN>.oraclecloud.com/v1/saml/<UNIQUEID>>c. Nella casella di testo URL di accesso digitare l'URL usando il modello seguente:

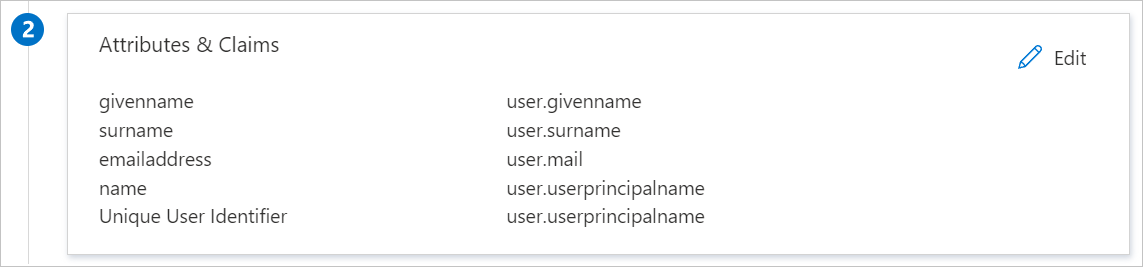

https://<SUBDOMAIN>.oraclecloud.com/L'applicazione Oracle Access Manager per Oracle E-Business Suite prevede un formato specifico per le asserzioni SAML. È quindi necessario aggiungere mapping di attributi personalizzati alla configurazione degli attributi del token SAML. Lo screenshot seguente mostra un esempio. Il valore predefinito di Identificatore utente univoco è user.userprincipalname , ma Oracle Access Manager per Oracle E-Business Suite prevede che venga eseguito il mapping all'indirizzo di posta elettronica dell'utente. A tale scopo è possibile usare l'attributo user.mail dall'elenco oppure usare il valore di attributo appropriato in base alla configurazione dell'organizzazione.

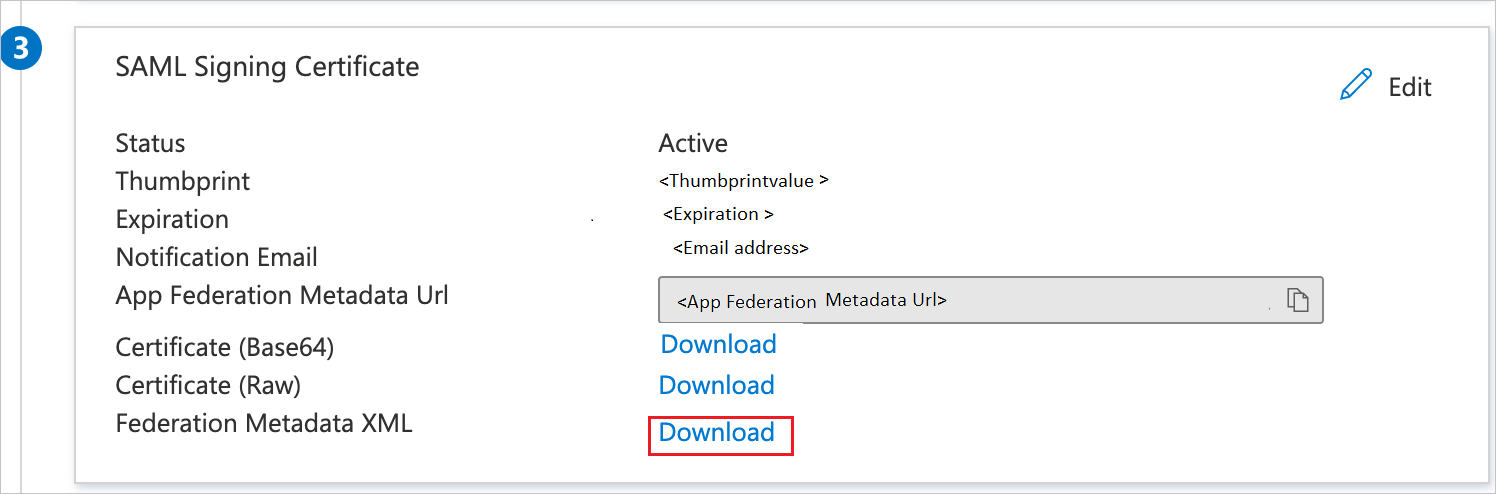

Nella pagina Configurare l'accesso Single Sign-On con SAML, nella sezione Certificato di firma SAML, trova Metadati di federazione XML e seleziona Download per scaricare il certificato e salvarlo sul tuo computer.

Configurare Oracle Access Manager per l'accesso Single Sign-On di Oracle E-Business Suite

Accedere alla console di Oracle Access Manager come amministratore.

Selezionare la scheda Federazione nella parte superiore della console.

Nell'area Federazione della scheda Launch Pad (Riquadro di avvio), selezionare Service Provider Management (Gestione provider di servizi).

Nella scheda Amministrazione provider di servizi, selezionare Crea fornitore di identità partner.

Nell'area Generale immettere un nome per il partner del provider di identità e selezionare Abilita partner e Partner provider di identità predefinito. Passare al passaggio successivo prima di salvare.

Nell'area Service Information:

a) Selezionare SAML2.0 come protocollo.

b. Selezionare Carica dai metadati del provider.

c. Selezionare Sfoglia (per Windows) o Scegli file (per Mac) e selezionare il file XML dei metadati federazione scaricato in precedenza.

d. Passare al passaggio successivo prima di salvare.

Nella sezione Opzioni di mappatura :

a) Selezionare l'opzione User Identity Store utilizzata come archivio delle identità LDAP per Oracle Access Manager che viene verificata per gli utenti di E-Business Suite. In genere, questo è già configurato come archivio delle identità di Oracle Access Manager.

b. Lasciare vuoto DN della base di ricerca utente. La base della ricerca viene selezionata automaticamente dalla configurazione dell'archivio delle identità.

c. Selezionare Map assertion Name ID to User ID Store attribute e immettere mail nella casella di testo.

Selezionare Salva per salvare il partner fornitore di identità.

Dopo il salvataggio del partner, tornare all'area Avanzate nella parte inferiore della scheda. Verificare che le opzioni siano configurate nel modo seguente:

a) È selezionata l'opzione Abilita disconnessione globale.

b. HTTP POST SSO L'opzione Binding di risposta è selezionata.

Creare utente di prova di Oracle Access Manager per Oracle E-Business Suite

In questa sezione viene creato un utente di nome Britta Simon in Oracle Access Manager for Oracle E-Business Suite. Collaborare con il team di supporto di Oracle Access Manager per Oracle E-Business Suite per aggiungere gli utenti alla piattaforma Oracle Access Manager per Oracle E-Business Suite. Gli utenti devono essere creati e attivati prima di usare l'accesso Single Sign-On.

Testare la funzionalità SSO

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra con le opzioni seguenti.

Selezionare Testa questa applicazione, questa opzione reindirizza all'URL di accesso di Oracle Access Manager per Oracle E-Business Suite, dove è possibile avviare il flusso di accesso.

Accedi direttamente all'URL di accesso di Oracle Access Manager per Oracle E-Business Suite e avvia il flusso di accesso da lì.

È possibile usare Microsoft My Apps. Quando si seleziona il riquadro Oracle Access Manager per Oracle E-Business Suite in App personali, questa opzione reindirizza all'URL di accesso per Oracle E-Business Suite. Per altre informazioni, vedere Microsoft Entra My Apps.

Risorse aggiuntive

- Che cos'è l'autenticazione unica con Microsoft Entra ID?

- Pianificare l'implementazione di un sistema single sign-on.

Contenuti correlati

Dopo aver configurato Oracle Access Manager per Oracle E-Business Suite, è possibile applicare il controllo sessione che consente di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. Il controllo della sessione si estende dal controllo di accesso condizionale. Informazioni su come applicare il controllo sessione con Microsoft Cloud App Security.