Integrazione dell'accesso Single Sign-On di Microsoft Entra con Proactis Rego Source-to-Contract

Questo articolo illustra come integrare Proactis Rego Source-to-Contract con Microsoft Entra ID. Proactis Rego è una potente piattaforma software source-to-Contract progettata per le organizzazioni di mid-market. È facile da usare e integrare, offrendo il controllo sui rischi della spesa e della catena di approvvigionamento. Integrando Proactis Rego Source-to-Contract con Microsoft Entra ID, è possibile:

- Controllare in Microsoft Entra ID chi può accedere a Proactis Rego Source-to-Contract.

- Abilitare gli utenti per l'accesso automatico a Proactis Rego Source-to-Contract con gli account Microsoft Entra personali.

- Gestire gli account in un'unica posizione centrale.

È possibile configurare e testare l'accesso Single Sign-On di Microsoft Entra per Proactis Rego Source-to-Contract in un ambiente di test. Proactis Rego Source-to-Contract supporta l'accesso Single Sign-On avviato da SP .

Prerequisiti

Per integrare Microsoft Entra ID con Proactis Rego Source-to-Contract, è necessario:

- Un account utente di Microsoft Entra. Se non è già disponibile, è possibile creare gratuitamente un account.

- Uno dei ruoli seguenti: Application Amministrazione istrator, Cloud Application Amministrazione istrator o Application Owner.

- Una sottoscrizione di Microsoft Entra. Se non si possiede una sottoscrizione, è possibile ottenere un account gratuito.

- Sottoscrizione di Proactis Rego Source-to-Contract abilitata per l'accesso Single Sign-On (SSO).

Aggiungere un'applicazione e assegnare un utente di test

Prima di iniziare il processo di configurazione dell'accesso Single Sign-On, è necessario aggiungere l'applicazione Proactis Rego Source-to-Contract dalla raccolta di Microsoft Entra. È necessario un account utente di test per assegnare all'applicazione e testare la configurazione dell'accesso Single Sign-On.

Aggiungere Proactis Rego Source-to-Contract dalla raccolta di Microsoft Entra

Aggiungere Proactis Rego Source-to-Contract dalla raccolta di applicazioni Microsoft Entra per configurare l'accesso Single Sign-On con Proactis Rego Source-to-Contract. Per altre informazioni su come aggiungere un'applicazione dalla raccolta, vedere Avvio rapido: Aggiungere un'applicazione dalla raccolta.

Creare e assegnare l'utente di test di Microsoft Entra

Seguire le linee guida nell'articolo Creare e assegnare un account utente per creare un account utente di test di nome B.Simon.

In alternativa, è anche possibile usare l'Enterprise Configurazione app Wizard. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app e assegnare ruoli. La procedura guidata fornisce anche un collegamento al riquadro di configurazione dell'accesso Single Sign-On. Altre informazioni sulle procedure guidate di Microsoft 365.

Configurare l'accesso Single Sign-On di Microsoft Entra

Completare i passaggi seguenti per abilitare l'accesso Single Sign-On di Microsoft Entra.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare a Identity>Applications Enterprise applications>>Proactis Rego Source-to-Contract>Single Sign-On.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

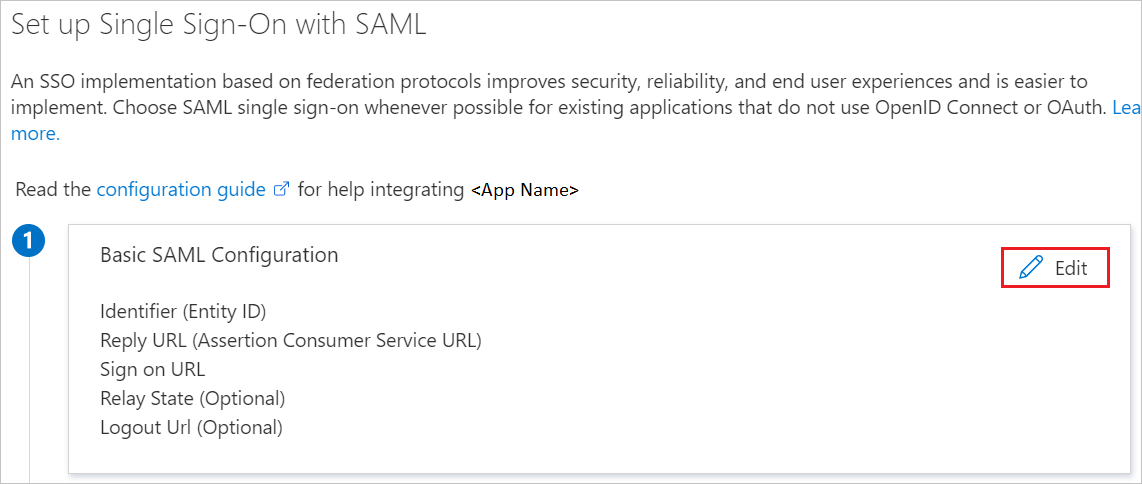

Nella pagina Configura l'accesso Single Sign-On con SAML fare clic sull'icona della matita relativa a Configurazione SAML di base per modificare le impostazioni.

Nella sezione Configurazione SAML di base seguire questa procedura:

a. Nella casella di testo Identificatore digitare un URL usando il modello seguente:

https://www.proactisplaza.com/authentication/saml/<CustomerName>b. Nella casella di testo URL di risposta digitare l'URL usando il modello seguente:

https://www.proactisplaza.com/authentication/saml/<CustomerName>/consumec. Nella casella di testo URL di accesso digitare l'URL usando il modello seguente:

https://www.proactisplaza.com/authentication/saml/<CustomerName>Nota

Poiché questi non sono i valori reali, è necessario aggiornarli con l'identificatore, l'URL di risposta e l'URL di accesso effettivi. Per ottenere questi valori, contattare il team di supporto clienti di Proactis Rego Source-to-Contract. È anche possibile fare riferimento ai modelli illustrati nella sezione Configurazione SAML di base.

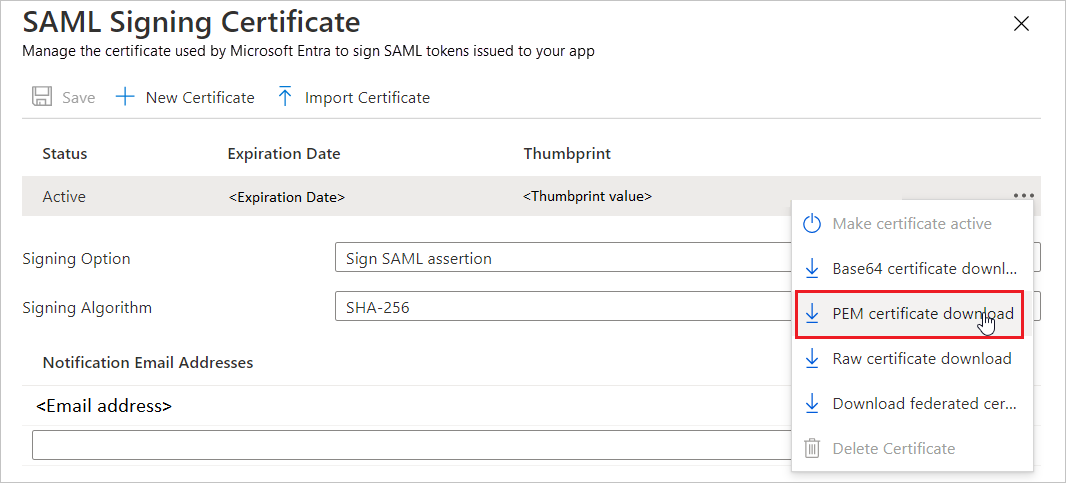

Nella sezione Certificato di firma SAML della pagina Configura l'accesso Single Sign-On con SAML individuare Certificato (PEM) e selezionare Scarica per scaricare il certificato e salvarlo nel computer.

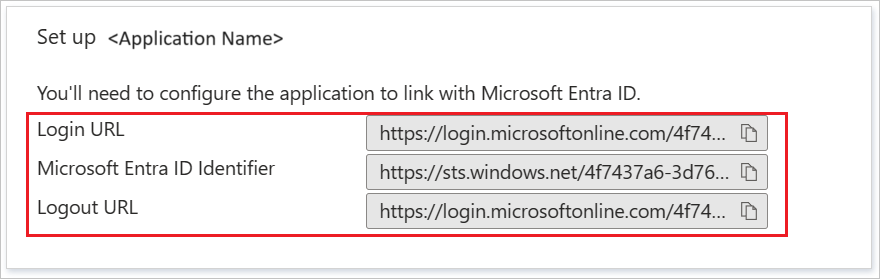

Nella sezione Configura Proactis Rego Source-to-Contract copiare gli URL appropriati in base alle esigenze.

Configurare l'accesso Single Sign-On di Proactis Rego Source-to-Contract

Per configurare l'accesso Single Sign-On sul lato Proactis Rego Source-to-Contract, è necessario inviare il certificato (PEM) scaricato e gli URL appropriati copiati dalla configurazione dell'applicazione al team di supporto di Proactis Rego Source-to-Contract. La configurazione viene eseguita in modo che la connessione SSO SAML sia impostata correttamente su entrambi i lati.

Creare l'utente di test di Proactis Rego Source-to-Contract

In questa sezione viene creato un utente di nome Britta Simon in Proactis Rego Source-to-Contract. Collaborare con il team di supporto di Proactis Rego Source-to-Contract per aggiungere gli utenti alla piattaforma Proactis Rego Source-to-Contract. Gli utenti devono essere creati e attivati prima di usare l'accesso Single Sign-On.

Testare l'accesso SSO

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra con le opzioni seguenti.

Fare clic su Test this application (Testa questa applicazione), verrà eseguito il reindirizzamento all'URL di accesso da origine a contratto di Proactis in cui è possibile avviare il flusso di accesso.

Passare direttamente all'URL di accesso di Proactis Rego Source-to-Contract e avviare il flusso di accesso da questa posizione.

È possibile usare App personali Microsoft. Quando si fa clic sul riquadro Proactis Rego Source-to-Contract nel App personali, verrà eseguito il reindirizzamento all'URL di accesso da origine a contratto Proactis Rego. Per altre informazioni, vedere Microsoft Entra App personali.

Risorse aggiuntive

- Che cos'è l'accesso Single Sign-On con Microsoft Entra ID?

- Pianificare una distribuzione dell'accesso Single Sign-On.

Passaggi successivi

Dopo aver configurato Proactis Rego Source-to-Contract, è possibile applicare il controllo sessione che consente di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. Il controllo sessione costituisce un'estensione dell'accesso condizionale. Informazioni su come applicare il controllo sessione con Microsoft Cloud App Security.