Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Nota

A partire dal 1° aprile 2025, Microsoft Entra Permissions Management non sarà più disponibile per l'acquisto e il 1° ottobre 2025 verrà ritirato e interrotto il supporto di questo prodotto. Altre informazioni sono disponibili qui.

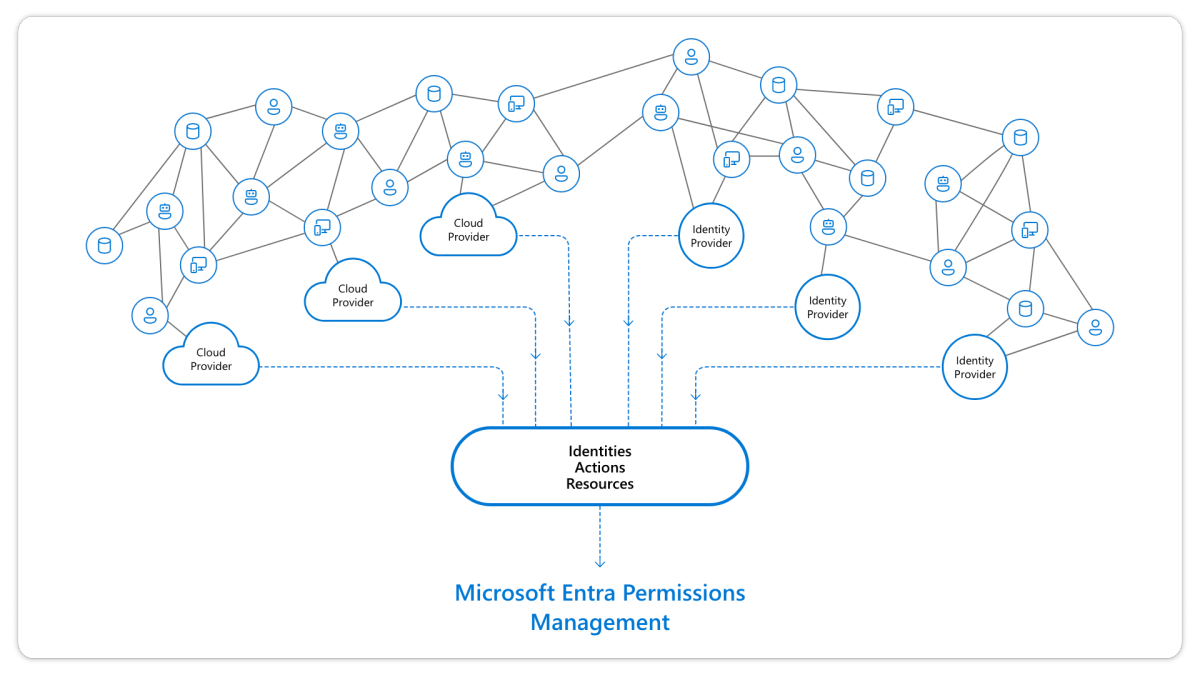

Microsoft Entra Permissions Management è una soluzione CIEM (Cloud Infrastructure Entitlement Management) che offre visibilità completa sulle autorizzazioni assegnate a tutte le identità. Ad esempio, carichi di lavoro con privilegi elevati e identità utente, azioni e risorse in infrastrutture multicloud in Microsoft Azure, Amazon Web Services (AWS) e Google Cloud Platform (GCP).

Gestione autorizzazioni rileva, ridimensiona automaticamente le dimensioni corrette e monitora continuamente le autorizzazioni inutilizzate ed eccessive.

Le organizzazioni devono considerare la gestione delle autorizzazioni come componente centrale della sicurezza Zero Trust per implementare l'accesso con privilegi minimi nell'intera infrastruttura:

- Le organizzazioni stanno adottando sempre più una strategia multicloud e stanno lottando con la mancanza di visibilità e la crescente complessità della gestione delle autorizzazioni di accesso.

- Con la crescita delle identità e dei servizi cloud, il numero di autorizzazioni cloud ad alto rischio sta esplodendo, espandendo la superficie di attacco per le organizzazioni.

- I team di sicurezza IT sono sotto pressione maggiore per garantire che l'accesso al cloud estate in espansione sia sicuro e conforme.

- L'incoerenza dei modelli di gestione degli accessi nativi dei provider di servizi cloud rende ancora più complesso per la sicurezza e l'identità gestire le autorizzazioni e applicare i criteri di accesso con privilegi minimi nell'intero ambiente.

Casi d'uso chiave

Gestione autorizzazioni consente ai clienti di risolvere tre casi d'uso chiave: individuare, correggeree monitorare .

La gestione delle autorizzazioni è progettata in modo tale che consigliamo di passare attraverso ognuna delle fasi seguenti per ottenere una conoscenza approfondita delle autorizzazioni nell'organizzazione. Ciò è dovuto al fatto che in genere non è possibile intervenire su ciò che non è stato individuato, allo stesso modo non è possibile valutare continuamente ciò che non è stato corretto.

Scoprire

I clienti possono valutare i rischi di autorizzazione valutando il divario tra le autorizzazioni concesse e le autorizzazioni usate.

- Individuazione delle autorizzazioni tra cloud: metriche granulari e normalizzate per le principali piattaforme cloud: AWS, Azure e GCP.

- Permission Creep Index (PCI): metrica aggregata che valuta periodicamente il livello di rischio associato al numero di autorizzazioni inutilizzate o eccessive tra identità e risorse. Misura la quantità di danni causati dalle identità in base alle autorizzazioni di cui dispongono.

- Analisi dell'utilizzo delle autorizzazioni: visualizzazione multidimensionale del rischio di autorizzazioni per tutte le identità, le azioni e le risorse.

Rimediare

I clienti possono ottenere autorizzazioni adeguate in base all'utilizzo, concedere nuove autorizzazioni all'occorrenza e automatizzare l'accesso just-in-time per le risorse cloud.

- Eliminazione automatica delle autorizzazioni inutilizzate negli ultimi 90 giorni.

- Autorizzazioni su richiesta: concedere le autorizzazioni per le identità su richiesta per un periodo limitato di tempo o in base alle esigenze.

Schermo

I clienti possono rilevare attività anomale con avvisi basati su Machine Learning e generare report forensi dettagliati.

- Rilevamenti di anomalie basati su apprendimento automatico.

- Report forensi avanzati sul contesto relativi a identità, azioni e risorse per supportare indagini e correzioni rapide.

Gestione autorizzazioni approfondisce le strategie di sicurezza Zero Trust aumentando il principio di accesso con privilegi minimi, consentendo ai clienti di:

- Ottenere visibilità completa: individuare l'identità che fa cosa, dove e quando.

- Automatizzare l'accesso con privilegi minimi: usare l'analisi degli accessi per garantire che le identità dispongano delle autorizzazioni appropriate, al momento giusto.

- Unificare i criteri di accesso tra le piattaforme IaaS (Infrastructure as a Service): implementare criteri di sicurezza coerenti nell'infrastruttura cloud.

Dopo che l'organizzazione ha esplorato e implementato le fasi di individuazione, correzione e monitoraggio, è stato stabilito uno dei pilastri fondamentali di una strategia di sicurezza zero trust moderna.

Passaggi successivi

- Approfondisci il tuo apprendimento con il modulo di apprendimento Introduzione a Microsoft Entra Permissions Management.

- Iscriviti per una prova gratuita di 45 giorni di Gestione delle autorizzazioni.

- Per un elenco delle domande frequenti sulla gestione delle autorizzazioni, vedere domande frequenti.