Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Nota

A partire dal 1° aprile 2025, Microsoft Entra Permissions Management non sarà più disponibile per l'acquisto e il 1° ottobre 2025 verrà ritirato e interrotto il supporto di questo prodotto. Altre informazioni sono disponibili qui.

Benvenuto nella Guida rapida per la Gestione dei permessi di Microsoft Entra.

Gestione delle autorizzazioni è una soluzione CIEM (Cloud Infrastructure Entitlement Management) che offre visibilità completa sulle autorizzazioni assegnate a tutte le identità. Queste identità includono carichi di lavoro con privilegi elevati e identità utente, azioni e risorse in infrastrutture multicloud in Microsoft Azure, Amazon Web Services (AWS) e Google Cloud Platform (GCP). Gestione delle autorizzazioni consente all'organizzazione di proteggere e gestire in modo efficace le autorizzazioni cloud rilevando, ridimensionando automaticamente e monitorando continuamente le autorizzazioni inutilizzate ed eccessive.

Con questa guida introduttiva si configureranno gli ambienti multicloud, si configurerà la raccolta dati e si abiliterà l'accesso alle autorizzazioni per garantire che le identità cloud siano gestite e sicure.

Prerequisiti

Prima di iniziare, è necessario accedere a questi strumenti per il processo di onboarding:

- Accesso a una shell BASH locale con l'interfaccia della riga di comando di Azure o Azure Cloud Shell usando l'ambiente BASH (l'interfaccia della riga di comando di Azure è inclusa).

- Accesso alle console AWS, Azure e GCP.

- Per la creazione di una nuova registrazione di app nel tenant di Microsoft Entra, è necessaria l'assegnazione del ruolo Amministratore della gestione delle autorizzazioni, richiesta per l'onboarding di AWS e GCP.

Passaggio 1: Configurare la gestione delle autorizzazioni

Per abilitare La gestione delle autorizzazioni, è necessario disporre di un tenant di Microsoft Entra (ad esempio, interfaccia di amministrazione di Microsoft Entra).

- Se si ha un account Azure, si dispone automaticamente di un tenant dell'interfaccia di amministrazione di Microsoft Entra.

- Se non ne hai già uno, crea un account gratuito in entra.microsoft.com.

Se i punti precedenti vengono soddisfatti, continuare con:

Abilitare Gestione delle autorizzazioni di Microsoft Entra nell'organizzazione

Assicurarsi di essere un amministratore della gestione delle autorizzazioni. Ulteriori informazioni sui ruoli e autorizzazioni di gestione.

Passaggio 2: Eseguire l'onboarding dell'ambiente multicloud

Finora hai,

- È stato assegnato il ruolo Amministratore della Gestione delle Autorizzazioni nel tenant del centro di amministrazione di Microsoft Entra.

- Acquistato licenze o attivato la versione di valutazione gratuita di 45 giorni per la gestione delle autorizzazioni.

- Gestione delle autorizzazioni avviata con successo.

A questo punto si apprenderà il ruolo e le impostazioni delle modalità controller e raccolta dati in Gestione autorizzazioni.

Impostare il controller

Il controller consente di determinare il livello di accesso concesso agli utenti in Gestione autorizzazioni.

L'abilitazione del controller durante l'onboarding concede l'accesso amministratore a Gestione Autorizzazioni e l'accesso in lettura e scrittura, in modo che gli utenti possano adeguare le autorizzazioni e correggerle direttamente tramite Gestione Autorizzazioni (anziché passare alle console AWS, Azure o GCP).

Disabilitando il controller durante l'onboarding o non abilitarlo mai, si concede a un utente del sistema di gestione delle autorizzazioni l'accesso in sola lettura agli ambienti.

Nota

Se non si abilita il controller durante l'onboarding, è possibile abilitarlo al termine dell'onboarding. Per impostare il controller in Gestione autorizzazioni dopo l'onboarding, vedere Abilitare o disabilitare il controller dopo l'onboarding. Per gli ambienti AWS, dopo aver abilitato il controller, non è possibile disabilitarlo.

Per configurare le impostazioni del controller durante l'onboarding:

- Selezionare Abilita per concedere l'accesso in lettura e scrittura a Gestione autorizzazioni.

- Selezionare Disabilita per concedere l'accesso in sola lettura a Gestione autorizzazioni.

Configurare la raccolta dati

Esistono tre modalità tra cui scegliere per raccogliere dati in Gestione autorizzazioni.

Gestione delle autorizzazioni automatica (consigliata) individua, esegue automaticamente l'onboarding e monitora tutte le sottoscrizioni correnti e future.

Immettere manualmente le singole sottoscrizioni nel sistema Gestione delle autorizzazioni per scoprire, integrare e monitorare. È possibile immettere fino a 100 sottoscrizioni per raccolta dati.

Selezionare Gestione autorizzazioni individua automaticamente tutte le sottoscrizioni correnti. Una volta individuato, è possibile selezionare le sottoscrizioni da integrare e monitorare.

Nota

Per usare le modalità Automatic o Select , è necessario abilitare il controller durante la configurazione della raccolta dati.

Per configurare la raccolta dati:

- In Gestione autorizzazioni passare alla pagina Agenti di raccolta dati.

- Selezionare un ambiente cloud: AWS, Azure o GCP.

- Fare clic su Crea configurazione.

Nota

Il processo di raccolta dati richiede tempo e si verifica nella maggior parte dei casi in intervalli di circa 4-5 ore. L'intervallo di tempo dipende dalle dimensioni del sistema di autorizzazione e dalla quantità di dati disponibili per la raccolta.

Integrare Amazon Web Services (AWS)

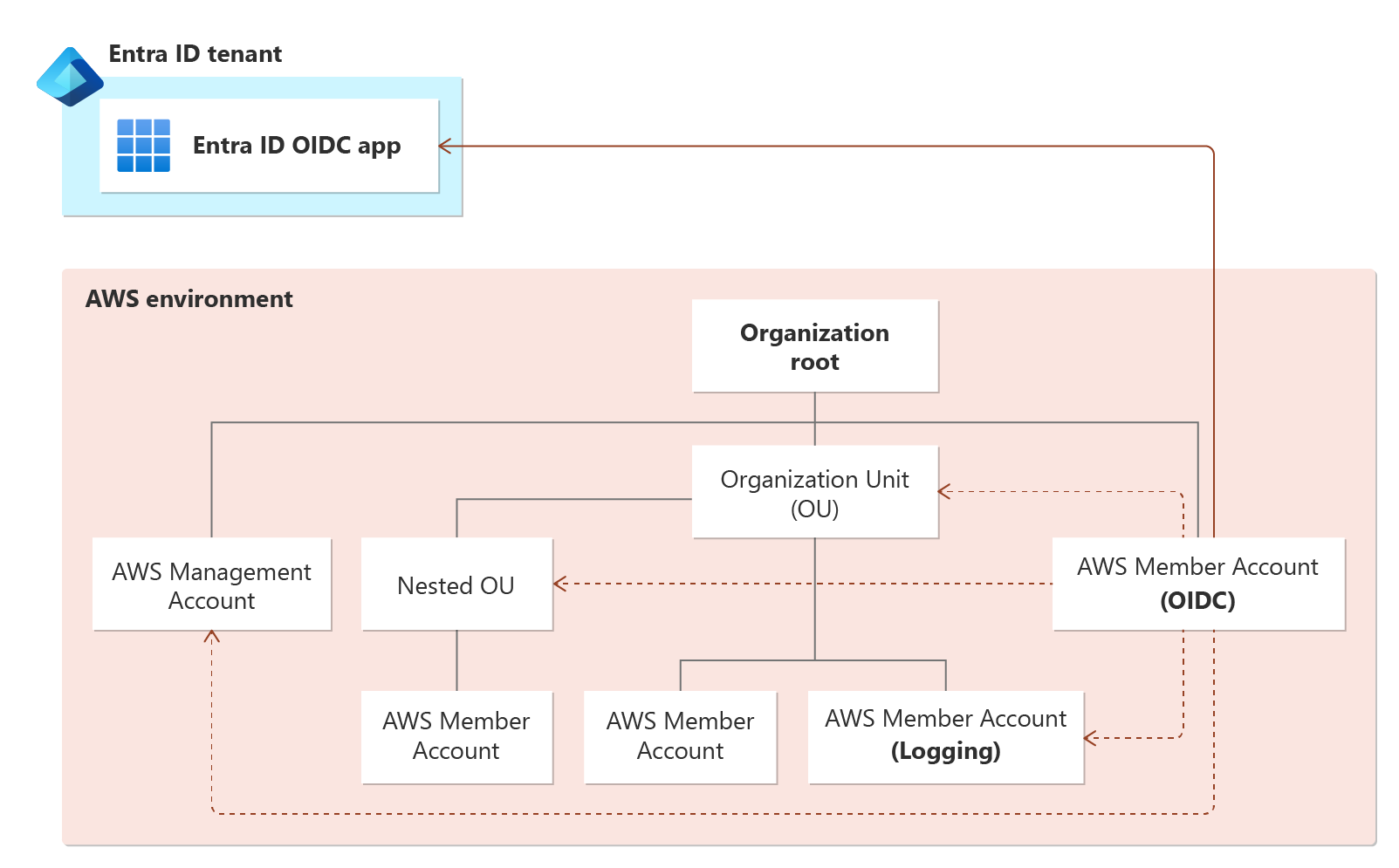

Poiché La gestione delle autorizzazioni è ospitata in Microsoft Entra, sono necessari altri passaggi per eseguire l'onboarding dell'ambiente AWS.

Per connettere AWS a Permissions Management, è necessario creare un'applicazione Microsoft Entra nel tenant dell'interfaccia di amministrazione di Microsoft Entra in cui è abilitata la gestione delle autorizzazioni. Questa applicazione Microsoft Entra viene usata per configurare una connessione OIDC all'ambiente AWS.

OpenID Connect (OIDC) è un protocollo di autenticazione interoperabile basato sulla famiglia di specifiche OAuth 2.0.

Prerequisiti

Un utente deve avere il ruolo di Amministratore della Gestione delle Autorizzazioni per creare una nuova registrazione di un'app in Microsoft Entra ID.

Identificativi account e ruoli per:

- Account OIDC AWS: un account membro AWS designato dall'utente per creare e ospitare la connessione OIDC tramite un IdP OIDC

- Account di registrazione AWS (facoltativo ma consigliato)

- Account di gestione AWS (facoltativo ma consigliato)

- Account membri AWS monitorati e gestiti da Permissions Management (per la modalità manuale)

Per usare le modalità di raccolta automatica o Seleziona dati, è necessario connettere l'account di gestione AWS.

Durante questo passaggio, è possibile abilitare il controller immettendo il nome del bucket S3 con i log attività di AWS CloudTrail (disponibili in AWS Trail).

Per eseguire l'onboarding dell'ambiente AWS e configurare la raccolta dei dati, vedere Onboarding di un account Amazon Web Services (AWS).

Effettuare l'onboarding di Microsoft Azure

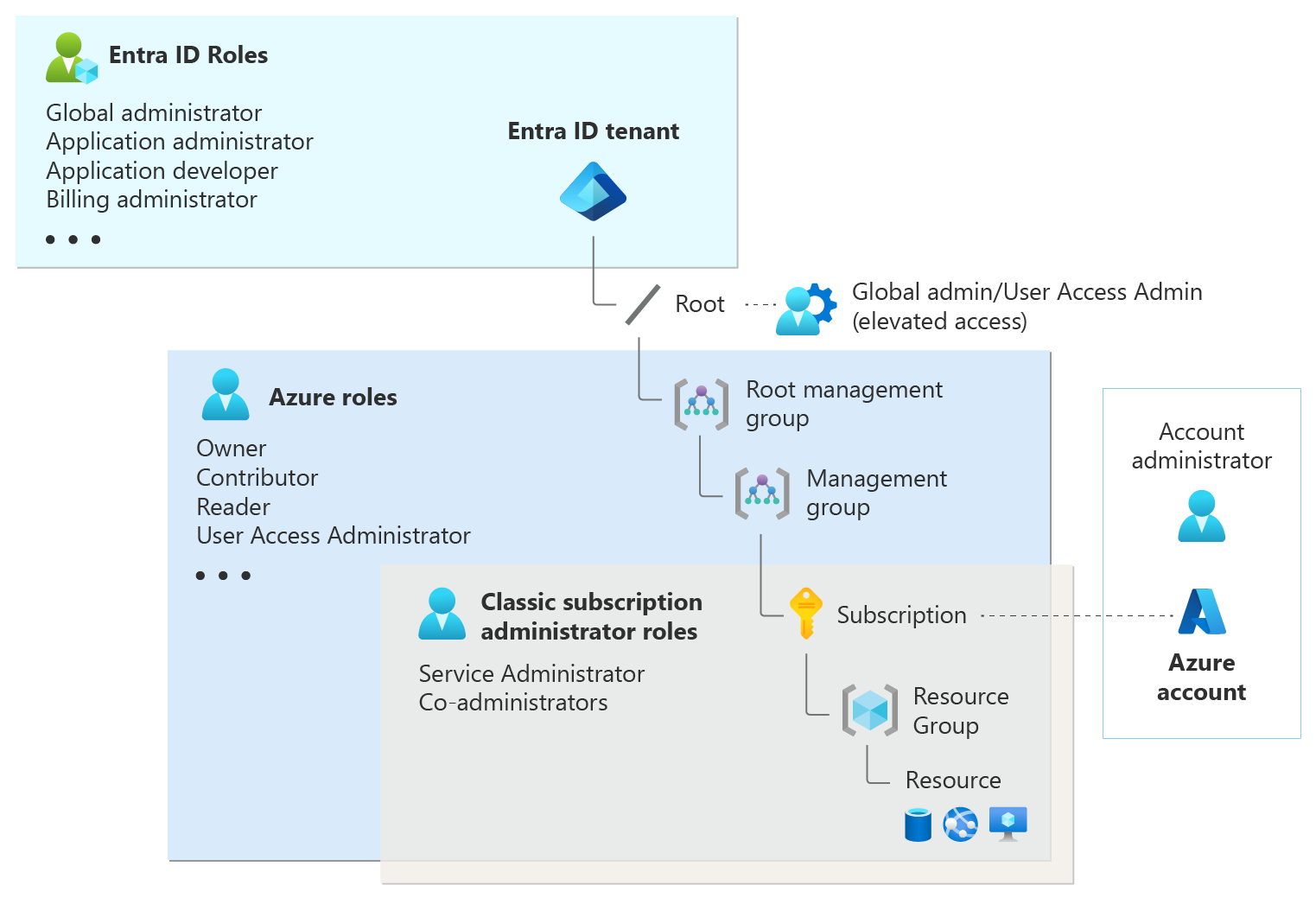

Quando è stata abilitata la gestione delle autorizzazioni nel tenant di Microsoft Entra, è stata creata un'applicazione aziendale per CIEM. Per eseguire l'onboarding dell'ambiente Azure, si concedono le autorizzazioni a questa applicazione per la gestione delle autorizzazioni.

Nel tenant di Microsoft Entra in cui è abilitata la gestione delle autorizzazioni individuare l'applicazione aziendale CIEM (Cloud Infrastructure Entitlement Management).

Assegnare il ruolo Lettore all'applicazione CIEM per consentire alla gestione delle autorizzazioni di leggere le sottoscrizioni di Microsoft Entra nell'ambiente.

Prerequisiti

Un utente con

Microsoft.Authorization/roleAssignments/writeautorizzazioni nell'ambito della sottoscrizione o del gruppo di gestione per assegnare ruoli all'applicazione CIEM.Per usare le modalità di raccolta dati automatica o Seleziona , è necessario assegnare il ruolo Lettore nell'ambito del gruppo di gestione.

Per abilitare il controller, è necessario assegnare il ruolo Amministratore accesso utenti all'applicazione CIEM.

Per eseguire l'onboarding dell'ambiente Azure e configurare la raccolta dati, vedere Onboarding di una sottoscrizione di Microsoft Azure.

Implementazione di Google Cloud Platform (GCP)

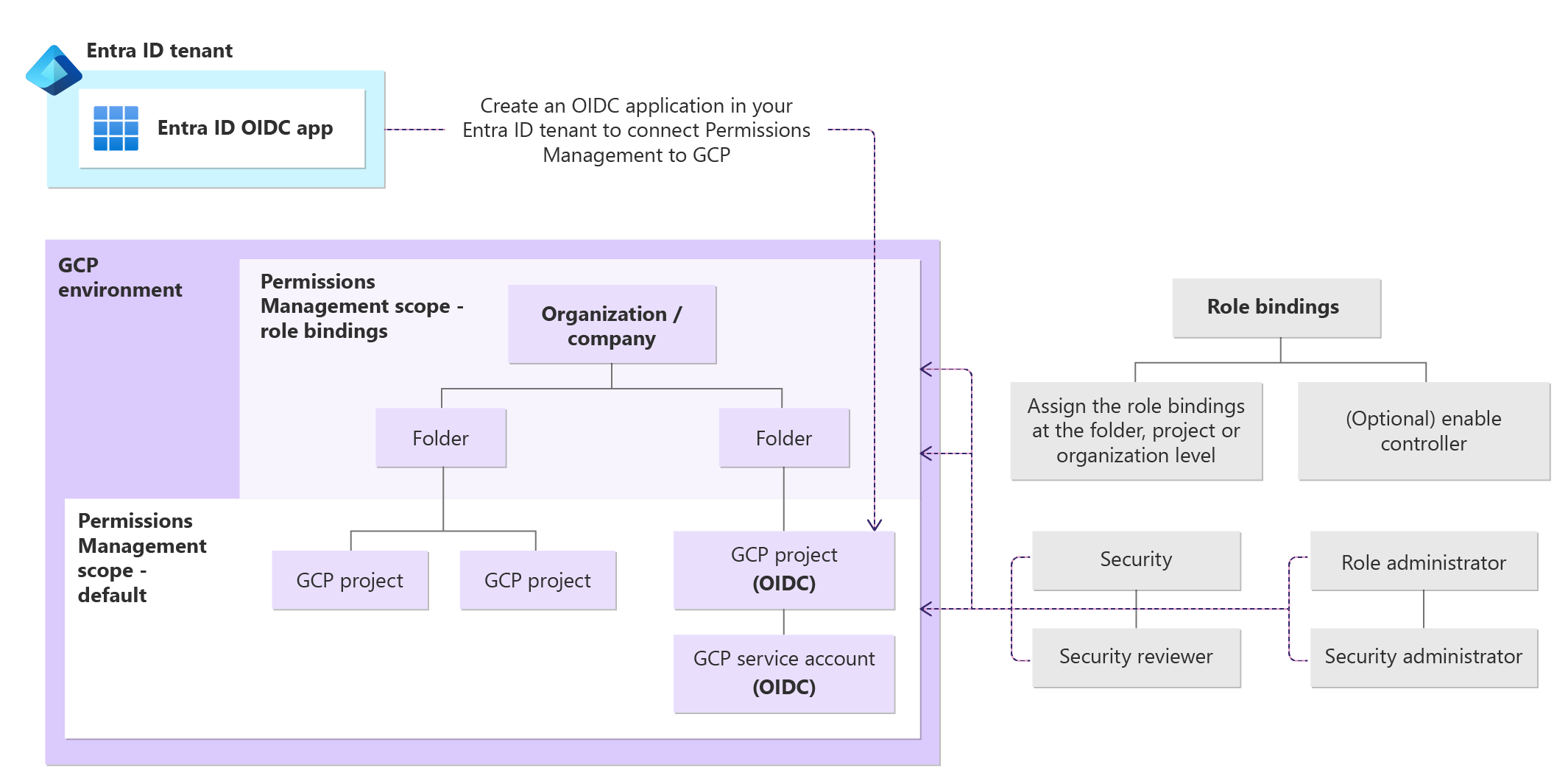

Poiché La gestione delle autorizzazioni è ospitata in Microsoft Azure, è necessario eseguire passaggi aggiuntivi per eseguire l'onboarding dell'ambiente GCP.

Per connettere GCP a Gestione autorizzazioni, è necessario creare un'applicazione di interfaccia di amministrazione di Microsoft Entra nel tenant di Microsoft Entra in cui è abilitata la gestione delle autorizzazioni. Questa applicazione dell'interfaccia di amministrazione di Microsoft Entra viene usata per configurare una connessione OIDC all'ambiente GCP.

OpenID Connect (OIDC) è un protocollo di autenticazione interoperabile basato sulla famiglia di specifiche OAuth 2.0.

Prerequisiti

Un utente con la possibilità di creare una nuova registrazione dell'app in Microsoft Entra (necessaria per facilitare la connessione OIDC) è necessario per l'integrazione con AWS e GCP.

Dettagli ID per:

- Progetto OIDC GCP: un progetto GCP designato dall'utente per creare e ospitare la connessione OIDC tramite un IdP OIDC.

- Numero di progetto e ID progetto

- Identità del carico di lavoro di GCP OIDC

- ID pool, ID del provider del pool

- Account di servizio GCP OIDC

- G-suite IdP Secret name e G-suite IdP user email (facoltativo)

- ID per i progetti GCP di cui si vuole eseguire l'onboarding (facoltativo, per la modalità manuale)

Assegnare i ruoli Visualizzatore e Revisore della sicurezza all'account del servizio GCP a livello di organizzazione, cartella o progetto per concedere alla gestione delle autorizzazioni l'accesso in lettura all'ambiente GCP.

Durante questo passaggio, è possibile abilitare la modalità controller

Nota

L'ambito predefinito Gestione autorizzazioni è a livello di progetto.

Per eseguire l'onboarding dell'ambiente GCP e configurare la raccolta dati, vedere Eseguire l'onboarding di un progetto GCP.

Riepilogo

Complimenti. La configurazione della raccolta dati per gli ambienti è stata completata e il processo di raccolta dati è iniziato. Il processo di raccolta dati richiede tempo; circa 4-5 ore nella maggior parte dei casi. L'intervallo di tempo dipende dalla quantità di sistemi di autorizzazione di cui è stato eseguito l'onboarding e dalla quantità di dati disponibili per la raccolta.

La colonna "Stato" nell'interfaccia utente di Gestione autorizzazioni indica in quale fase del processo di raccolta dati ti trovi.

- In sospeso: la Gestione delle Autorizzazioni non ha ancora avviato l'attività di rilevamento o acquisizione.

- Individuazione: Gestione delle Autorizzazioni rileva i sistemi di autorizzazione.

- In corso: Gestione delle Autorizzazioni ha completato il rilevamento dei sistemi di autorizzazione e sta integrando.

- Integrati: la raccolta dei dati è completa e tutti i sistemi di autorizzazione rilevati sono integrati nella Gestione autorizzazioni.

Nota

Mentre il processo di raccolta dati continua, è possibile iniziare a configurare utenti e gruppi in Gestione autorizzazioni.

Passaggi successivi

- Attivare o disattivare il controller dopo il completamento dell'onboarding

- Aggiungere un account, un abbonamento o un progetto al termine dell'onboarding

- Creare cartelle per organizzare i sistemi di autorizzazione

Riferimenti: