Domande frequenti

Questa pagina contiene domande frequenti sulle credenziali verificabili e sull'identità decentralizzata. Le domande sono organizzate nelle sezioni seguenti.

Nozioni di base

Che cos'è un'operazione DID?

Gli identificatori decentralizzati (DID) sono identificatori univoci che possono essere usati per proteggere l'accesso alle risorse, firmare e verificare le credenziali e facilitare lo scambio di dati dell'applicazione. A differenza dei nomi utente e degli indirizzi di posta elettronica tradizionali, le entità e il proprietario e il controllo degli ID stessi (ad esempio una persona, un dispositivo o un'azienda). I DID esistono indipendentemente da qualsiasi organizzazione esterna o intermediario attendibile. La specifica identificatore decentralizzato W3C illustra in dettaglio i DID.

Perché abbiamo bisogno di un DID?

La fiducia digitale richiede fondamentalmente ai partecipanti di possedere e controllare le proprie identità e l'identità inizia in corrispondenza dell'identificatore. In un'epoca di violazioni e attacchi di sistema su larga scala su larga scala su honeypot di identificatori centralizzati, la decentralizzazione dell'identità sta diventando una necessità di sicurezza critica per i consumatori e le aziende. Le persone che possiedono e controllano le proprie identità sono in grado di scambiare dati e prove verificabili. Un ambiente di credenziali distribuite consente l'automazione di molti processi aziendali attualmente manuali e a elevato utilizzo di lavoro.

Che cos'è una credenziale verificabile?

Le credenziali fanno parte della nostra vita quotidiana. Le patenti di guida vengono usate per affermare che siamo in grado di operare un veicolo a motore. I gradi universitari possono essere utilizzati per affermare il nostro livello di istruzione e passaporti rilasciati dal governo ci consentono di viaggiare tra paesi e regioni. Credenziali verificabili fornisce un meccanismo per esprimere questi tipi di credenziali sul Web in modo che sia crittograficamente sicuro, rispetto della privacy e verificabile dal computer. La specifica W3C Verifiable Credentials (Credenziali verificabili W3C) illustra in dettaglio le credenziali verificabili.

Domande concettuali

Cosa accade quando un utente perde il telefono? Possono recuperare la loro identità?

Esistono diversi modi per offrire un meccanismo di ripristino agli utenti, ognuno con i propri compromessi. Microsoft attualmente valuta le opzioni e la progettazione di approcci al ripristino che offrono praticità e sicurezza rispettando al tempo stesso la privacy e la sovranità dell'utente.

In che modo un utente può considerare attendibile una richiesta da un'autorità emittente o da un verificatore? Come sanno che un DID è il vero DID per un'organizzazione?

Implementiamo la specifica Di configurazione DID nota di Well Known Identity Foundation per connettere un did a un sistema esistente noto, nomi di dominio. Ogni operazione DID creata usando il ID verificato di Microsoft Entra ha la possibilità di includere un nome di dominio radice codificato nel documento DID. Per altre informazioni, vedere l'articolo Collegare il dominio all'identificatore distribuito.

Quali sono le limitazioni delle dimensioni per una credenziale verificabile in ID verificato?

- Per la richiesta di rilascio - 1 MB

- Foto nella credenziale verificabile - 1 MB

- Risultato callback 10 MB senza ricevuta

Quali sono i requisiti di licenza?

Non esistono requisiti di licenza speciali per rilasciare credenziali verificabili.

Ricerca per categorie reimpostare il servizio di ID verificato di Microsoft Entra?

Per reimpostare è necessario rifiutare esplicitamente e acconsentire esplicitamente al servizio ID verificato di Microsoft Entra. La configurazione delle credenziali verificabili esistenti viene reimpostata e il tenant ottiene un nuovo did da usare durante il rilascio e la presentazione.

- Seguire le istruzioni di rifiuto esplicito .

- Esaminare i passaggi di distribuzione ID verificato di Microsoft Entra per riconfigurare il servizio.

- Se si configura manualmente l'ID verificato, scegliere una località in cui l'insieme di credenziali delle chiavi di Azure si trovi nella stessa area o più vicina. In questo modo si evitano problemi di prestazioni e latenza.

- Completare la configurazione del servizio credenziali verificabili. È necessario ricreare le credenziali.

- Se il tenant deve essere configurato come autorità di certificazione, è consigliabile che l'account di archiviazione si trova nell'area europea come servizio credenziali verificabili.

- È anche necessario rilasciare nuove credenziali perché il tenant contiene ora un nuovo did.

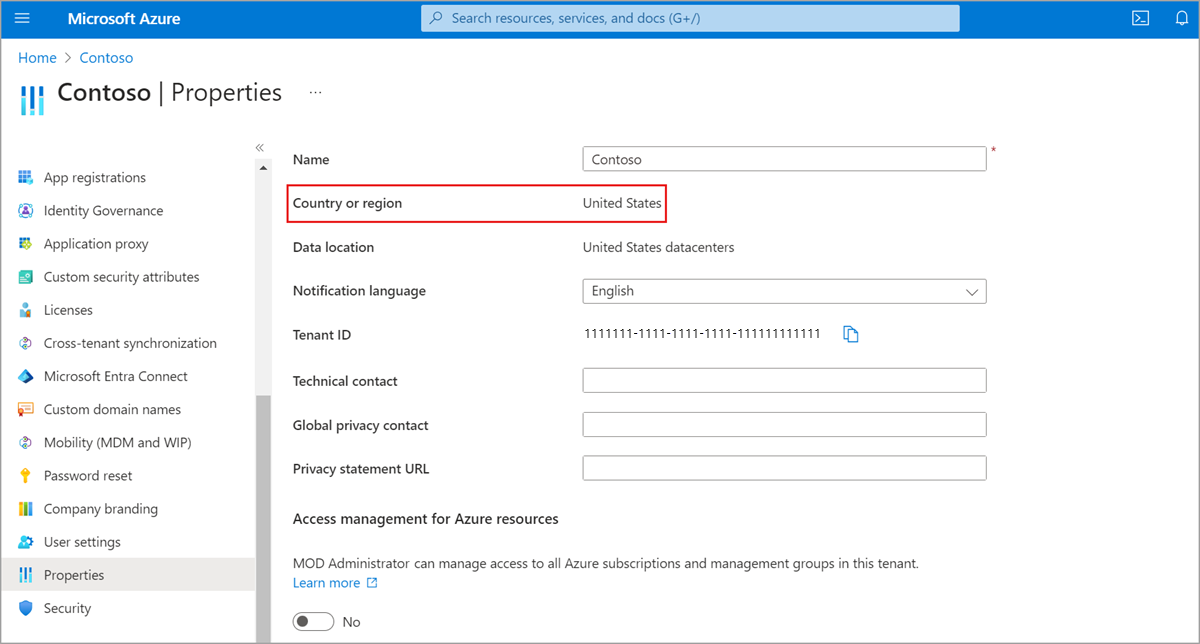

Come è possibile controllare l'area del tenant di Microsoft Entra?

- Nella portale di Azure passare a Microsoft Entra ID per la sottoscrizione usata per la distribuzione di ID verificato di Microsoft Entra.

- In Gestisci selezionare Proprietà

- Vedere il valore per Paese o area geografica. Se il valore è un paese o un'area geografica in Europa, il servizio ID verificato di Microsoft Entra è configurato in Europa.

ID verificato di Microsoft Entra supporta ION come metodo DID?

L'ID verificato supporta il metodo DID:ION in anteprima fino a dicembre 2023, dopo il quale è stato interrotto.

Ricerca per categorie passare a did:web da did:ion?

Se si vuole passare da did:web did:ion, è possibile seguire questa procedura tramite l'API di amministrazione. La modifica dell'autorità richiede la riemissione di tutte le credenziali:

Esportare le definizioni delle credenziali did:ion esistenti

- Per l'autorità

did:ion, usare il portale per copiare tutte le definizioni di visualizzazione e regole delle credenziali esistenti. - Se si dispone di più autorità, è necessario usare le API di amministrazione se l'autorità

did:ionnon è l'autorità predefinita. Nel tenant id verificato connettersi usando l'API di amministrazione, elencare le autorità per ottenere l'ID autorità per l'autoritàdid:ion. Usare quindi l'API dei contratti elenco per esportarli e salvare il risultato in un file in modo da poterli ricreare.

Creazione di un nuovo elemento did:web authority

- Usando l'API di onboarding , creare la nuova

did:webautorità. In alternativa, se il tenant ha solo un'autorità did:ion, è anche possibile eseguire un rifiuto esplicito del servizio seguito da un'operazione di consenso esplicito per riavviare con configurazioni di ID verificati. In questo caso, è possibile scegliere tra installazione rapida e manuale . - Se si configura un'autorità did:web usando l'API di amministrazione, è necessario chiamare il documento DID per generare il documento eseguito e chiamare generare un documento noto e quindi caricare i file JSON nel rispettivo percorso noto.

Ricreare le definizioni delle credenziali

Dopo aver creato la nuova did:web autorità, è necessario ricreare le definizioni delle credenziali. È possibile eseguire questa operazione tramite il portale se si è scelto di rifiutare esplicitamente e ripetere l'operazione oppure è necessario usare l'API del contratto di creazione per ricrearle.

Aggiornare le applicazioni esistenti

- Aggiornare una qualsiasi applicazione esistente (app issuer/verifier) per usare il nuovo

did:web authority. Per le app di rilascio, aggiornare anche l'URL del manifesto delle credenziali. - Testare i flussi di rilascio e verifica dalla nuova autorità did:web. Una volta completati i test, procedere con il passaggio successivo per l'eliminazione dell'autorità did:ion.

Eliminazione dell'autorità did:ion

Se non si è scelto di rifiutare esplicitamente e di eseguire nuovamente ilboarding, è necessario rimuovere l'autorità precedente did:ion . Usare l'API dell'autorità di eliminazione per eliminare l'autorità did:ion.

Se si riconfigura il servizio ID verificato di Microsoft Entra, è necessario ricollegare il file DID al dominio?

Sì, dopo aver riconfigurato il servizio, il tenant ha un nuovo uso did per rilasciare e verificare le credenziali verificabili. È necessario associare il nuovo did al dominio.

È possibile richiedere a Microsoft di recuperare "DID obsoleti"?

No, a questo punto non è possibile mantenere l'operazione did del tenant dopo aver rifiutato esplicitamente il servizio.

Non posso usare ngrok, cosa faccio?

Le esercitazioni per la distribuzione e l'esecuzione degli esempi descrivono l'uso dello ngrok strumento come proxy di applicazione. Questo strumento viene talvolta bloccato dagli amministratori IT dall'uso nelle reti aziendali. Un'alternativa consiste nel distribuire l'esempio in app Azure Servizio ed eseguirlo nel cloud. I collegamenti seguenti consentono di distribuire il rispettivo esempio nel servizio app Azure. Il piano tariffario Gratuito è sufficiente per ospitare l'esempio. Per ogni esercitazione, è necessario iniziare creando prima l'istanza del servizio app Azure, quindi ignorare la creazione dell'app perché si dispone già di un'app e quindi continuare l'esercitazione con la distribuzione.

- Dotnet - Pubblica in servizio app

- Node - Eseguire la distribuzione in servizio app

- Java: eseguire la distribuzione in servizio app. È necessario aggiungere il plug-in maven per app Azure Service all'esempio.

- Python - Distribuire con Visual Studio Code

Indipendentemente dalla lingua dell'esempio in uso, il nome https://something.azurewebsites.net host app Azure Service viene usato come endpoint pubblico. Non è necessario configurare un elemento aggiuntivo per renderlo funzionante. Se si apportano modifiche al codice o alla configurazione, è necessario ridistribuire l'esempio in app Azure Services. La risoluzione dei problemi o il debug non è semplice quanto l'esecuzione dell'esempio nel computer locale, in cui le tracce nella finestra della console mostrano errori, ma è possibile ottenere quasi lo stesso risultato usando il flusso di log.