Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

La maggior parte dei sistemi informatici usa le credenziali utente come base per la sicurezza che li rende dipendenti da password riutilizzabili e create dall'utente. Ciò ha causato anche password che diventano la causa più comune della compromissione dell'account e delle violazioni dei dati. Ad esempio, le password possono essere intercettate nella trasmissione o rubate da un server (da attacchi phishing o spray password) e compromesse per ottenere l'accesso a un account utente.

Per migliorare la protezione della sicurezza e dell'account, HoloLens 2 ha la possibilità di abilitare credenziali "meno password" sicure e supportate dall'hardware (inclusi i Windows Hello) per l'accesso al dispositivo, offrendo accesso senza problemi al cloud Microsoft.

Eseguendo l'accesso da un altro dispositivo

HoloLens 2 offre opzioni di accesso remoto per dispositivi remoti per gli account di lavoro Microsoft Entra ID durante l'installazione iniziale del dispositivo e l'accesso utente per ridurre la necessità di digitare password complesse e ridurre al minimo la necessità di password come credenziali. Gli utenti e le organizzazioni che usano smartcard per autenticare hanno difficoltà a usare tali credenziali nei dispositivi, ad esempio HoloLens 2, e spesso le organizzazioni sviluppano sistemi complessi e processi costosi per risolvere il problema. Per risolvere questo problema, Microsoft Entra ID offre due opzioni per l'accesso senza password HoloLens 2.

Il primo metodo di autenticazione si basa su nuove funzionalità nell'app Microsoft Authenticator per fornire l'autenticazione basata su chiavi che consente a un utente di credenziali associate a un dispositivo. Una volta abilitato in un tenant dall'amministratore, gli utenti verranno visualizzati un messaggio durante la configurazione del dispositivo HoloLens che indica loro di toccare un numero nella propria app. Devono quindi corrispondere al numero nell'app autenticatore, scegliere Approva, specificare il PIN o un'autenticazione biometrica e completare l'autenticazione per la configurazione di HoloLens per procedere. Questo è descritto in dettaglio in modo più dettagliato nell'accesso senza password.

Il secondo è un flusso di codice del dispositivo intuitivo per gli utenti e non richiede alcuna infrastruttura aggiuntiva. Questo comportamento di accesso remoto si basa su un altro dispositivo attendibile che supporta il meccanismo di autenticazione preferito dell'organizzazione e, al termine, i token vengono rilasciati a HoloLens per completare l'accesso o la configurazione del dispositivo. I passaggi in questo flusso sono:

- Un utente che passa attraverso la configurazione iniziale del dispositivo o i flussi di accesso in OOBE viene presentato con un collegamento "Accedi da un altro dispositivo" e toccalo. Viene avviata una sessione di accesso remoto.

- L'utente viene quindi visualizzata una pagina di polling, che contiene un breve URI (https://microsoft.com/devicelogin) che punta all'endpoint di autenticazione del dispositivo del servizio token sicuro Microsoft Entra ID. L'utente viene inoltre presentato con un codice una volta generato in modo sicuro nel cloud e ha una durata massima di 15 minuti. Insieme alla generazione di codice, Microsoft Entra ID crea anche una sessione crittografata all'avvio della richiesta di accesso remoto nel passaggio precedente e insieme, l'URI e il codice vengono usati per approvare la richiesta di accesso remoto.

- L'utente passa quindi all'URI da un altro dispositivo e viene richiesto di immettere il codice visualizzato nel dispositivo HoloLens 2.

- Dopo aver immesso il codice, Microsoft Entra stS visualizza una pagina che indica il dispositivo HoloLens 2 dell'utente che ha attivato la richiesta di accesso remoto e la generazione del codice richiesto. L'utente viene quindi richiesto di confermare per impedire eventuali attacchi di phishing.

- Se l'utente sceglie di continuare l'accesso all'applicazione visualizzata, Microsoft Entra STS richiede all'utente le credenziali. In caso di autenticazione riuscita, Microsoft Entra stS aggiorna la sessione remota memorizzata nella cache come "approvata" insieme a un codice di autorizzazione.

- Infine, la pagina di polling del dispositivo HoloLens 2 dell'utente riceve una risposta "Autorizzata" da Microsoft Entra ID e procede per convalidare il codice utente, il codice di autorizzazione archiviato associato e genera token OAuth come richiesto per completare la configurazione del dispositivo. Il token di autenticazione creato è valido per 1 ora e il token di aggiornamento ha una durata di 90 giorni.

Gli algoritmi di generazione e crittografia del codice usati in questo flusso sono entrambi conformi a FIPS, tuttavia, l'HoloLens 2 non è certificato FIPS in questo momento. HoloLens 2 dispositivi usano il TPM per proteggere le chiavi del dispositivo e crittografare i token generati dopo l'autenticazione dell'utente usando chiavi protette dall'hardware. Altre informazioni sulla sicurezza dei token in HoloLens 2 sono condivise in What is a Primary Refresh Token (PRT).

Accesso del dispositivo con Windows Hello

Windows Hello offre opzioni senza password integrate direttamente nel sistema operativo consentendo agli utenti di accedere al dispositivo usando Iris o PIN. IL PIN è sempre disponibile come credenziale ed è necessario per la configurazione del dispositivo, mentre Iris è facoltativo e può essere ignorato. Gli utenti possono accedere ai dispositivi HoloLens usando il proprio account Microsoft personale o Microsoft Entra ID account aziendale senza immettere una password. Opzioni come queste offrono agli utenti un accesso rapido, protetto all'esperienza di Windows completa, alle app, ai dati, ai siti Web e ai servizi. La strategia di Microsoft per le esperienze senza password è dettagliata qui.

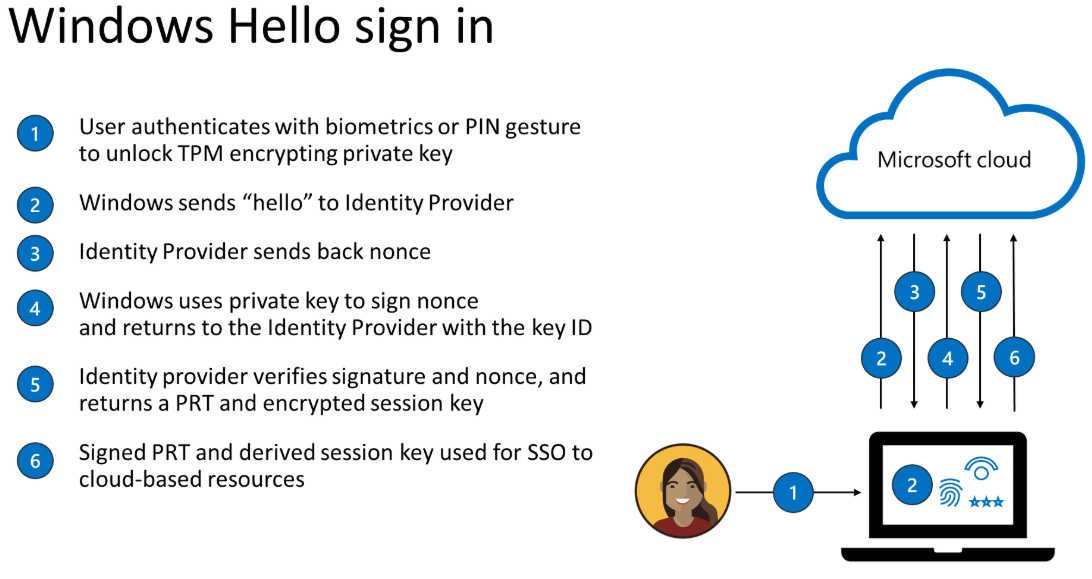

Quando viene creata una Windows Hello credenziali, stabilisce una relazione attendibile con un provider di identità e crea una coppia di chiavi asimmetrica per l'autenticazione. Un movimento Windows Hello (ad esempio iris o PIN) fornisce entropia per decrittografare una chiave privata supportata dal chip TPM (Trusted Platform Module) del dispositivo. Questa chiave privata viene quindi usata per firmare le richieste inviate a un server di autenticazione e, al termine dell'autenticazione, l'utente ha concesso l'accesso alla posta, alle immagini e ad altre impostazioni dell'account.

Per altre informazioni, vedere l'infografica seguente:

Nell'elemento grafico presentato in precedenza si noti che il valore nonce è "number once" ed è un numero casuale o semi-casuale generato. Dopo aver configurato le credenziali biometriche o PIN Windows Hello, non lascia mai il dispositivo in cui viene effettuato il provisioning. Anche se il PIN di Windows Hello dell'utente viene rubato, ad esempio tramite un attacco di phishing, è inutile senza il dispositivo fisico dell'utente.

Per la sicurezza aggiunta, Windows Hello le credenziali sono protette dal modulo TPM (Trusted Platform Module) per rendere le credenziali resistenti e integrate con protezioni anti-martello contro più voci non corrette e protezione software dannosa per evitare l'esposizione. Per altre informazioni su Single Sign-On (SSO), vedere questa panoramica dei metodi SSO.

L'autenticazione Iris torna al PIN. Per configurare un nuovo PIN (un autenticatore sicuro) nel dispositivo, l'utente deve aver recentemente eseguito l'autenticazione a più fattori per completare il processo.

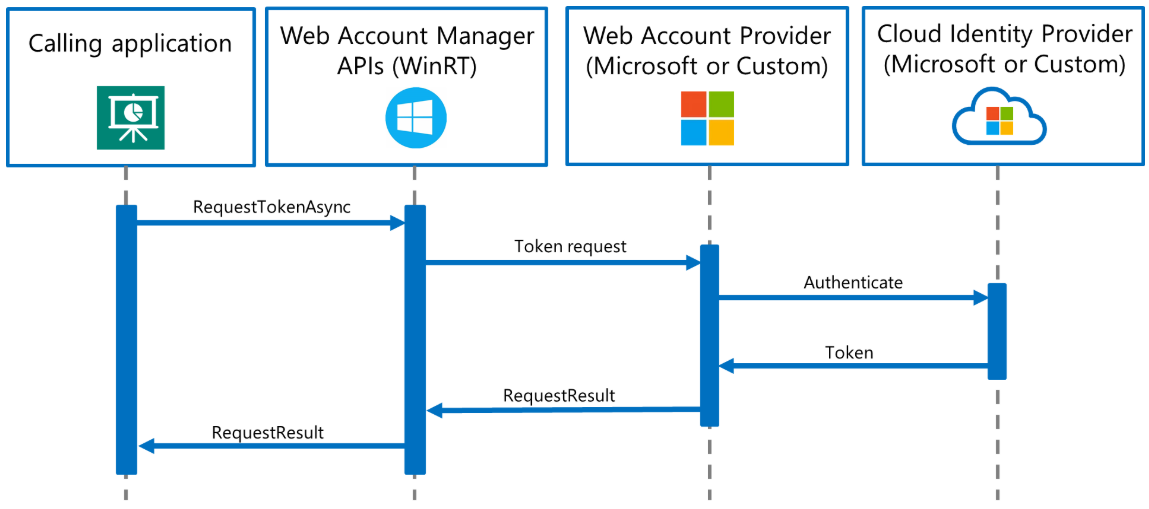

Single Sign-On con Web Account Manager

Single Sign-On (SSO) consente agli utenti senza password di accedere al dispositivo, usando l'account personale dell'utente o il proprio account aziendale o dell'istituto di istruzione. L'utente viene autorizzato automaticamente con l'accesso SSO in tutte le app e i servizi integrati tramite le API Di Gestione account Web.

Dopo aver aggiunto un'identità tramite un'applicazione, può, con il consenso dell'utente, diventare disponibili per tutte le app e i servizi usando l'integrazione a livello di sistema. Ciò riduce significativamente il carico di accesso dell'app e offre agli utenti un'esperienza di identità senza problemi.

Per altre informazioni sull'implementazione delle API di Gestione account Web, vedere Implementazione delle API di Gestione account Web.

Per le suite di app con requisiti di autenticazione specializzati, il framework Web Account Manager (WAM) è estendibile ai provider di identità personalizzati. Gli utenti possono scaricare il provider di identità personalizzato, in pacchetto come app piattaforma UWP (Universal Windows Platform) (UWP) da Microsoft Store, per abilitare l'accesso SSO in altre app integrate con tale provider di identità.

Per altre informazioni sull'implementazione di provider di identità WAM personalizzati, vedere Informazioni di riferimento sull'API del provider di identità WAM personalizzato.

accesso Windows Hello e FIDO2 con WebAuthn

HoloLens 2 può usare credenziali utente senza password (ad esempio Windows Hello o chiavi di sicurezza FIDO2) per accedere in modo sicuro sul Web tramite Microsoft Edge e nei siti Web che supportano WebAuthn. FIDO2 consente alle credenziali utente di sfruttare i dispositivi basati sugli standard per l'autenticazione a Servizi online.

Nota

Le specifiche WebAuthn e FIDO2 CTAP2 vengono implementate nei servizi. I metadati firmati specificati da WebAuthn e FIDO2 forniscono informazioni, ad esempio se l'utente era presente, e verifica l'autenticazione tramite il movimento locale.

Come per Windows Hello, quando l'utente crea e registra una credenziale FIDO2, il dispositivo (HoloLens 2 o la chiave di sicurezza FIDO2), genera una chiave privata e pubblica nel dispositivo. La chiave privata viene archiviata in modo sicuro nel dispositivo e può essere usata solo dopo che viene sbloccata usando un gesto locale, ad esempio un PIN o biometrico. Quando la chiave privata viene archiviata, la chiave pubblica viene inviata al sistema account Microsoft nel cloud e registrata con l'account utente associato.

Dopo l'accesso con un account MSA e Microsoft Entra, il sistema invia un numero o una variabile di dati generati al dispositivo HoloLens 2 o FIDO2. Il HoloLens 2 o dispositivo usa la chiave privata per firmare l'identificazione. L'identificazione e i metadati firmati vengono inviati al sistema account Microsoft e verificati usando la chiave pubblica.

Windows Hello e I dispositivi FIDO2 implementano le credenziali in base al dispositivo HoloLens, in particolare l'enclave sicuro di Trusted Platform Module predefinito. L'enclave TPM archivia la chiave privata e richiede un PIN o biometrico per sbloccarlo. Analogamente, una chiave di sicurezza FIDO2 è un piccolo dispositivo esterno con un enclave sicuro predefinito che archivia la chiave privata e richiede un PIN o biometrico per sbloccarlo.

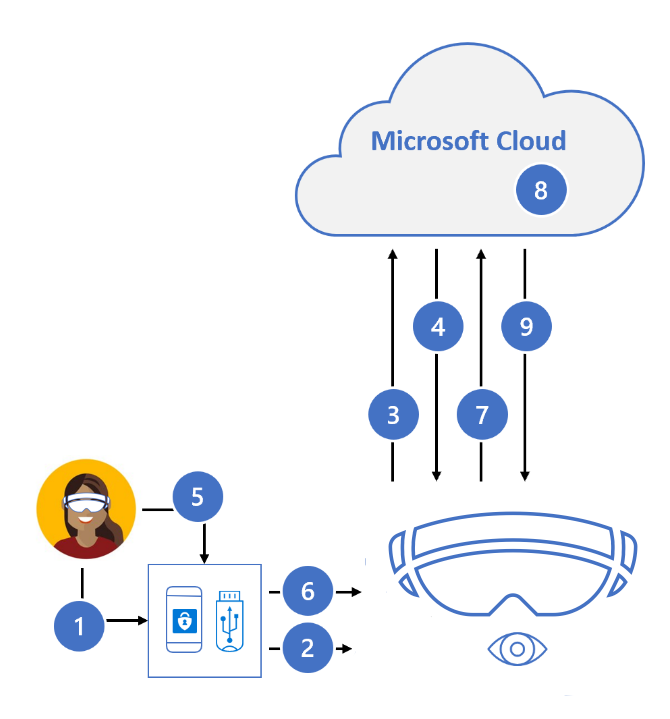

Entrambe le opzioni offrono l'autenticazione a due fattori in un unico passaggio, che richiede sia un dispositivo registrato che un PIN o un PIN per accedere correttamente. Per altre informazioni, vedere l'autenticazione avanzata con l'elemento grafico e il processo di chiave di sicurezza FIDO2, che segue.

Autenticazione avanzata con chiave di sicurezza FIDO2

- L'utente collega la chiave di sicurezza FIDO2 in HoloLens 2

- Windows rileva la chiave di sicurezza FIDO2

- HoloLens invia una richiesta di autenticazione

- Microsoft Entra ID invia di nuovo nonce

- L'utente completa il movimento per sbloccare gli archivi delle chiavi private nell'enclave sicuro della chiave di sicurezza

- La chiave di sicurezza FIDO2 firma nonce con chiave privata

- La richiesta di token PRT con nonce firmata viene inviata a Microsoft Entra ID

- Microsoft Entra ID verifica la chiave FIDO

- Microsoft Entra ID restituisce PRT e TGT per abilitare l'accesso alle risorse

MSA e Microsoft Entra ID sono tra le prime relying party per supportare l'autenticazione senza password implementando WebAuthn.

Per altre informazioni sull'uso di WebAuthn con applicazioni e/o SDK, passare alle API WebAuthn per l'autenticazione senza password in Windows 10.

HoloLens 2 supporta i dispositivi di sicurezza FIDO2 implementati per specificare e soddisfare i requisiti elencati in Microsoft Entra chiavi di sicurezza senza password - Le chiavi di sicurezza FIDO2 devono essere supportate. Con la versione 23H2, i lettori NFC possono essere usati per leggere la chiave di sicurezza FIDO2, richiedendo che l'utente tocca il badge di sicurezza due volte per accedere.

Supporto per i lettori NFC

La versione 23H2 di HoloLens include la possibilità per gli utenti di sfruttare i vantaggi dei lettori NFC. Usando un lettore USB-C NFC, il dispositivo HoloLens 2 può essere integrato con schede FIDO2 NFC come supportato da Azure AD. Per gli utenti negli ambienti della stanza pulita o in cui i badge ID contengono la tecnologia FIDO, questo metodo può abilitare un'esperienza "Tap & PIN" per HoloLens Sign-On. Questa funzionalità consente un'esperienza di accesso più veloce per gli utenti.

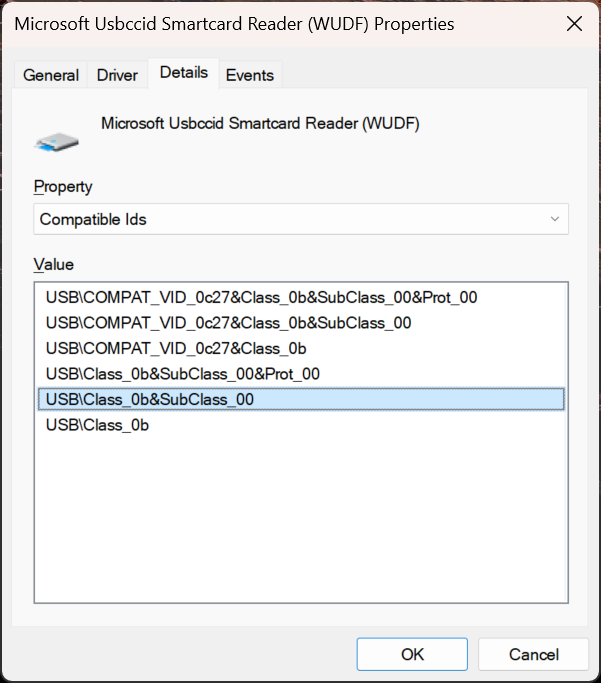

Supporto del lettore USB NFC

Sono supportati i lettori NFC FIDO2 compatibili con USB-CCID (Chip Card Interface Device) con la classe di base USB '0B' e la sottoclasse '00'. Per informazioni dettagliate sul driver di classe Microsoft per dispositivi USB CCID, vedere Driver di classe Microsoft per dispositivi USB CCID. Per determinare se il lettore NFC è compatibile con HoloLens, è possibile fare riferimento alla documentazione fornita dal produttore del lettore o usare il Gestione dispositivi nel PC, come segue:

- Collegare il lettore USB NFC a un PC Windows.

- In Gestione dispositivi individuare il dispositivo lettore e fare clic con il pulsante destro del mouse su di esso e selezionare Proprietà.

- Nella scheda Dettagli selezionare le proprietà "Id compatibili" e verificare se "USB\Class_0b&SubClass_00" è nell'elenco.

Nota

Se un lettore USB NFC funziona su Windows Desktop con il driver CCID in arrivo, lo stesso lettore dovrebbe essere compatibile con il HoloLens 2. Se il lettore richiede un driver di terze parti (da Windows Update o tramite l'installazione manuale del driver), il lettore non è compatibile con HoloLens 2.

Se si accede a un dispositivo usato prima o a un nuovo dispositivo, seguire questa procedura per accedere con un lettore NFC:

Nella schermata "Altro utente" immettere il tasto FIDO/Toccare la chiave NFC sul lettore.

Immettere il PIN FIDO.

Premere di nuovo il pulsante sul tasto FIDO/Toccare il tasto NFC sul lettore.

Il dispositivo accede.

a. Nota: se l'utente non è nuovo al dispositivo, viene visualizzata la schermata di divulgazione biometrica singola.

Viene quindi visualizzato il menu Start.

Nota

Il supporto del lettore NFC per il HoloLens 2 supporta solo l'accesso NFC CTAP per FIDO2. Non esiste alcun piano per fornire lo stesso livello di supporto api WinRT di Smartcard come in Windows Desktop. Ciò è dovuto alle variazioni tra le API WinRT di Smartcard. Inoltre, l'API SCard usata per HoloLens 2 ha funzionalità leggermente inferiori rispetto alle versioni di Desktop e alcuni tipi di lettore e funzionalità potrebbero non essere supportate.

Account locali

Un singolo account locale può essere configurato per le distribuzioni in modalità offline. Gli account locali non sono abilitati per impostazione predefinita e devono essere configurati durante il provisioning dei dispositivi. Devono accedere usando una password e non supportano metodi di autenticazione alternativi, ad esempio Windows Hello for Business o Windows Hello.

Altre informazioni sugli account utente holoLens sono disponibili in HoloLens Identity.

Gli amministratori IT modificano se l'utente può usare un account MSA per l'autenticazione e i servizi di connessione non correlati alla posta elettronica tramite AllowMicrosoftAccountConnection. Per i criteri di configurazione delle password, i criteri di inattività e i criteri della schermata di blocco, vedere Blocco dispositivi.