Microsoft Defender per endpoint

Si applica a: Configuration Manager (Current Branch)

Endpoint Protection consente di gestire e monitorare Microsoft Defender per endpoint. Microsoft Defender per endpoint consente alle aziende di rilevare, analizzare e rispondere agli attacchi avanzati alle proprie reti. I criteri di Configuration Manager consentono di eseguire l'onboarding e il monitoraggio dei client Windows 10 o versioni successive.

Il portale basato sul cloud di Microsoft Defender per endpoint è Microsoft Defender Security Center. Aggiungendo e distribuendo un file di configurazione di onboarding client, Configuration Manager può monitorare lo stato della distribuzione e l'integrità dell'agente di Microsoft Defender per endpoint. Microsoft Defender per endpoint è supportato nei PC che eseguono il client di Configuration Manager o gestiti da Microsoft Intune.

Prerequisiti

- Sottoscrizione a Microsoft Defender per endpoint

- Client computer che eseguono il client di Configuration Manager

- I client che usano un sistema operativo elencato nella sezione sistemi operativi client supportati di seguito.

- L'account utente amministrativo richiede il ruolo di sicurezza di Endpoint Protection Manager .

Sistemi operativi client supportati

È possibile eseguire l'onboarding dei sistemi operativi seguenti usando Configuration Manager:

- Windows 11

- Windows 10, versione 1709 o successiva

- Windows 8.1

- Windows Server 2022

- Windows Server 2019

- Windows Server Semi-Annual Channel (SAC), versione 1803 o successiva

- Windows Server 2016

- Windows Server 2012 R2

Importante

I sistemi operativi che hanno raggiunto la fine del ciclo di vita del prodotto non sono in genere supportati per l'onboarding, a meno che non siano stati registrati nel programma Aggiornamenti della sicurezza estesa (ESU). Per altre informazioni sui sistemi operativi supportati e sulle funzionalità con Microsoft Defender per endpoint, vedere Requisiti minimi per Microsoft Defender per endpoint.

Istruzioni per l'onboarding in Microsoft Defender per endpoint con Configuration Manager 2207 e versioni successive

Istruzioni per l'aggiornamento delle informazioni di onboarding per i dispositivi Microsoft Defender per endpoint con Configuration Manager

Onboarding in Microsoft Defender per endpoint con Configuration Manager 2207 e versioni successive

Sistemi operativi diversi hanno esigenze diverse per l'onboarding in Microsoft Defender per endpoint. Per i dispositivi di livello superiore, ad esempio Windows Server versione 1803, è necessario il file di configurazione di onboarding. A partire da Current Branch 2207, per i dispositivi del sistema operativo server di livello inferiore, è possibile scegliere tra Microsoft Defender for Endpoint Client (MDE) Client (consigliato) o Microsoft Monitoring Agent (MMA) (legacy) in Impostazioni client. Per i dispositivi Windows 8.1, è necessario usare Microsoft Monitoring Agent (MMA) (legacy) nelle impostazioni client.

Se si sceglie di usare MMA, è necessario eseguire l'onboarding della chiave dell'area di lavoro e dell'ID area di lavoro . Configuration Manager installa anche Microsoft Monitoring Agent (MMA) quando necessario dai dispositivi di cui è stato eseguito l'onboarding, ma non aggiorna automaticamente l'agente.

I sistemi operativi di livello superiore includono:

- Windows 10, versione 1607 e successive

- Windows 11

- Windows Server Semi-Annual Channel (SAC), versione 1803 o successiva

- Windows Server 2019

- Windows Server 2022

I sistemi operativi di livello inferiore che supportano il client MDE includono:

- Windows Server 2012 R2

- Windows Server 2016

Sistemi operativi di livello inferiore che richiedono l'agente MMA:

- Windows 8.1

Nota

Attualmente, microsoft defender per endpoint moderno e unificato per Windows Server 2012 R2 & 2016 è disponibile a livello generale. Configuration Manager versione 2107 con l'aggiornamento cumulativo supporta la configurazione usando i criteri di Endpoint Protection, inclusi i criteri creati nell'interfaccia di amministrazione di Microsoft Intune usando il collegamento tenant. Configuration Manager versione 2207 supporta ora la distribuzione automatica del client MDE, se si sceglie di usare tramite Impostazioni client. Per le versioni supportate meno recenti, vedere Scenari di migrazione del server.

Quando si esegue l'onboarding dei dispositivi in Microsoft Defender per endpoint con Configuration Manager, si distribuiscono i criteri di Defender in una raccolta di destinazione o in più raccolte. A volte la raccolta di destinazione contiene dispositivi che eseguono un numero qualsiasi dei sistemi operativi supportati. Le istruzioni per l'onboarding di questi dispositivi variano a seconda che la raccolta sia destinata a una raccolta contenente dispositivi con sistemi operativi che sono solo di livello superiore e dispositivi che supportano il client MDE o se la raccolta include anche client di livello inferiore che richiedono MMA.

- Se la raccolta contiene solo dispositivi di livello superiore e/o dispositivi del sistema operativo server di livello inferiore che richiedono client MDE (in base alle impostazioni client), è possibile usare le istruzioni di onboarding usando Microsoft Defender per endpoint Client (scelta consigliata).

- Se la raccolta di destinazione contiene dispositivi del sistema operativo server di livello inferiore che richiedono dispositivi MMA (in base alle impostazioni client) o Windows 8.1, usare le istruzioni per l'onboarding dei dispositivi tramite Microsoft Monitoring Agent.

Avviso

Se la raccolta di destinazione contiene dispositivi di livello inferiore che richiedono MMA e si usano le istruzioni per l'onboarding tramite il client MDE, i dispositivi di livello inferiore non verranno caricati. I campi facoltativi Chiave area di lavoro e ID area di lavoro vengono usati per l'onboarding di dispositivi di livello inferiore che richiedono MMA, ma se non sono inclusi, il criterio avrà esito negativo nei client di livello inferiore che richiedono MMA.

Eseguire l'onboarding di dispositivi con MDE Client in Microsoft Defender per endpoint (scelta consigliata)

I client di livello superiore richiedono un file di configurazione di onboarding per l'onboarding in Microsoft Defender per endpoint. I sistemi operativi di livello superiore includono:

- Windows 11

- Windows 10, versione 1607 e successive

- Windows Server Semi-Annual Channel (SAC), versione 1803 e successive

- Windows Server 2019

- Windows Server 2022

I sistemi operativi di livello inferiore che supportano il client MDE includono:

- Windows Server 2012 R2

- Windows Server 2016

Prerequisiti

Prerequisiti per Windows Server 2012 R2

Se i computer sono stati completamente aggiornati con l'ultimo pacchetto di rollup mensile , non sono presenti prerequisiti aggiuntivi.

Il pacchetto del programma di installazione verificherà se i componenti seguenti sono già stati installati tramite un aggiornamento:

- Aggiornamento per l'esperienza del cliente e i dati di telemetria di diagnostica

- Aggiornamento per Universal C Runtime in Windows

Prerequisiti per Windows Server 2016

- L'aggiornamento dello stack di manutenzione (SSU) dal 14 settembre 2021 o versioni successive deve essere installato.

- L'aggiornamento cumulativo più recente (LCU) dal 20 settembre 2018 o versioni successive deve essere installato. È consigliabile installare le unità SSU e LCU più recenti disponibili nel server. - La funzionalità Microsoft Defender Antivirus deve essere abilitata/installata e aggiornata. È possibile scaricare e installare la versione più recente della piattaforma usando Windows Update. In alternativa, scaricare il pacchetto di aggiornamento manualmente da Microsoft Update Catalog o da MMPC.

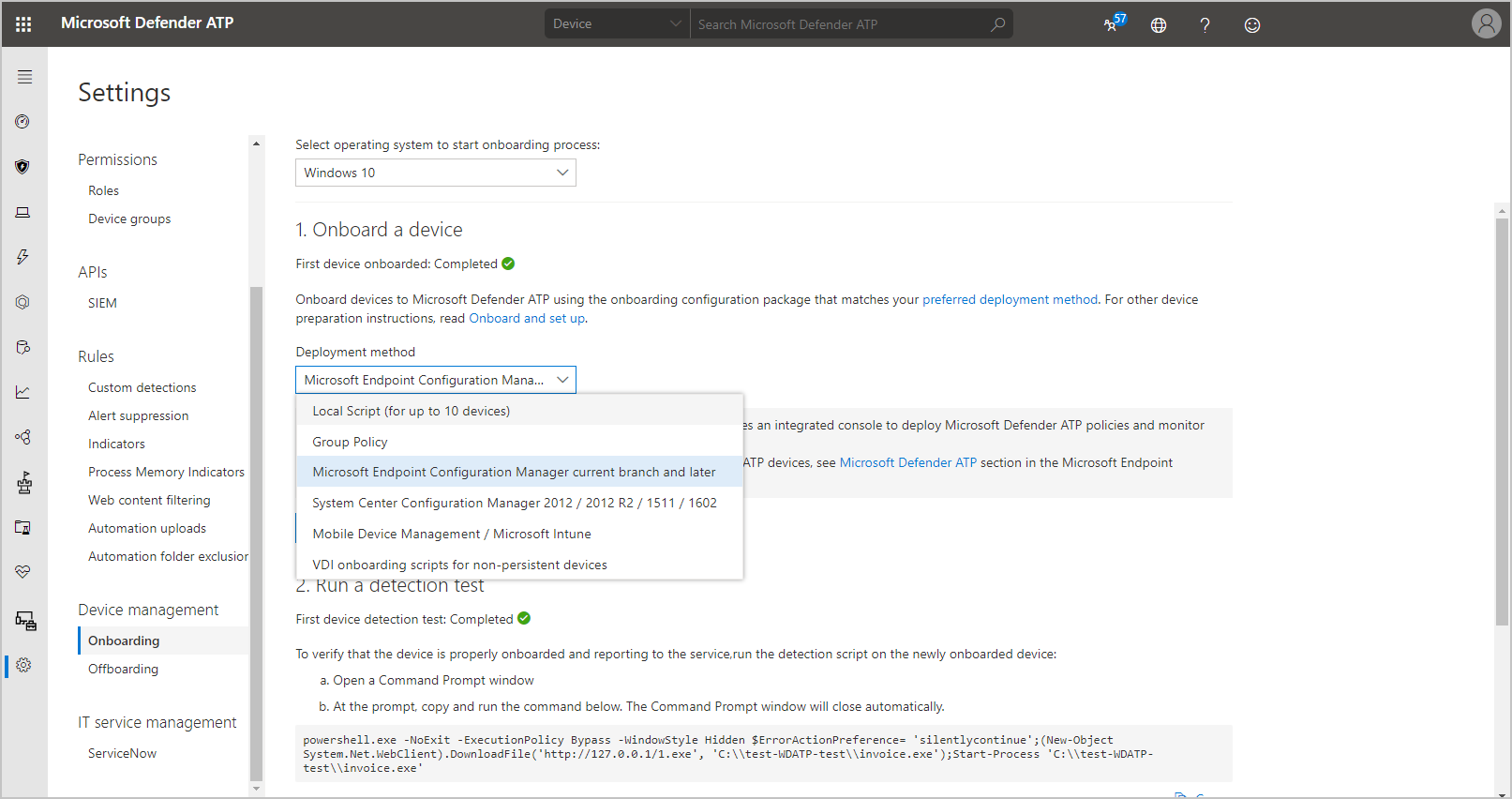

Ottenere un file di configurazione di onboarding per i dispositivi di livello superiore

- Passare al Centro sicurezza Microsoft Defender e accedere.

- Selezionare Impostazioni, quindi Selezionare Onboarding nell'intestazione Endpoint .

- Per il sistema operativo selezionare Windows 10 e 11.

- Scegliere Microsoft Endpoint Configuration Manager Current Branch e versioni successive per il metodo di distribuzione.

- Selezionare Scarica pacchetto.

- Scaricare il file di archivio compresso (.zip) ed estrarre il contenuto.

Nota

I passaggi consentono di scaricare il file di onboarding per Windows 10 e 11, ma questo file viene usato anche per i sistemi operativi server di livello superiore.

Importante

- Il file di configurazione di Microsoft Defender per endpoint contiene informazioni riservate che devono essere mantenute sicure.

- Se la raccolta di destinazione contiene dispositivi di livello inferiore che richiedono MMA e si usano le istruzioni per l'onboarding tramite il client MDE, i dispositivi di livello inferiore non verranno caricati. I campi facoltativi Chiave area di lavoro e ID area di lavoro vengono usati per l'onboarding dei dispositivi di livello inferiore, ma se non sono inclusi, il criterio avrà esito negativo nei client di livello inferiore.

Eseguire l'onboarding dei dispositivi di livello superiore

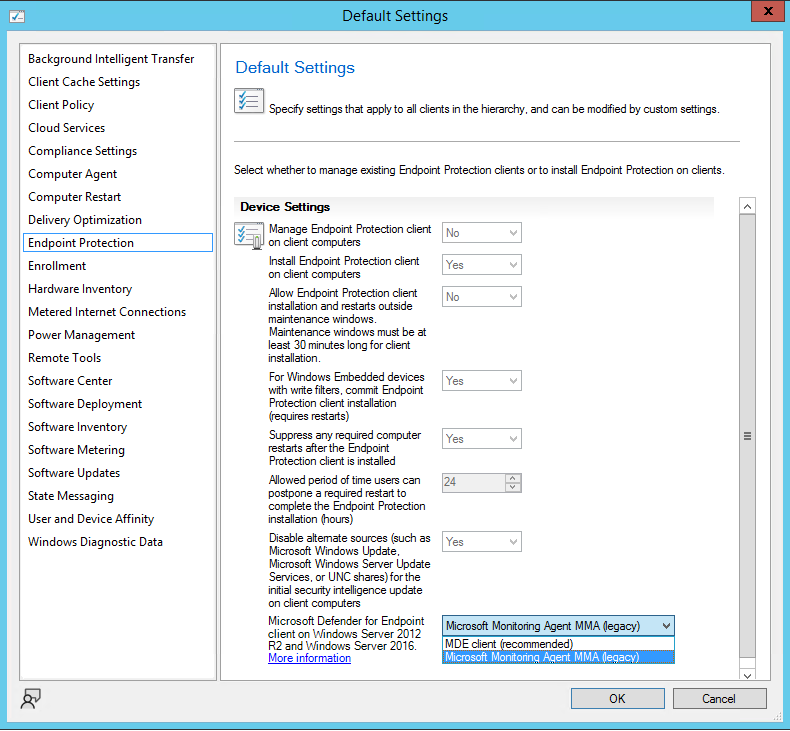

- Nella console di Configuration Manager passare aImpostazioni client di amministrazione>.

- Creare impostazioni del dispositivo client personalizzate o passare alle proprietà dell'impostazione client richiesta e selezionare Endpoint Protection

- Per l'impostazione Client di Microsoft Defender per endpoint in Windows Server 2012 R2 e Windows Server 2016, il valore predefinito è impostato su Microsoft Monitoring Agent (legacy) che deve essere modificato in Client MDE (scelta consigliata).

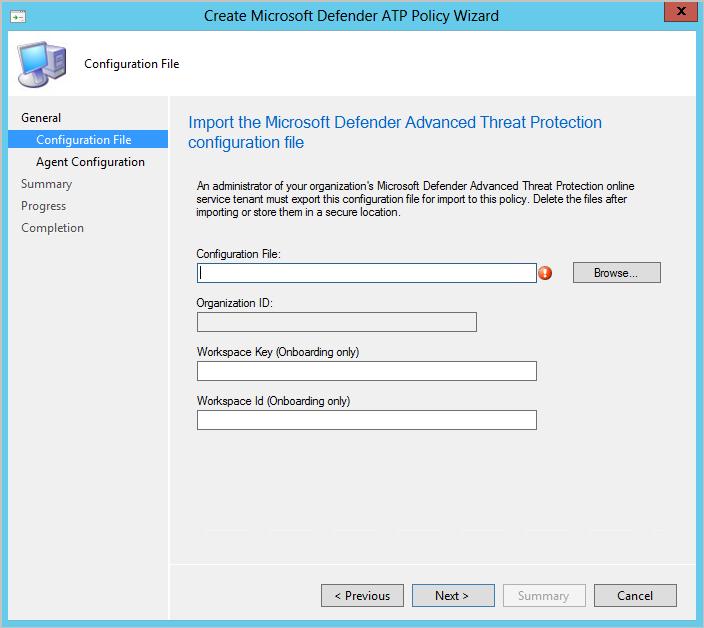

- Nella console di Configuration Manager passare ad Asset e criteri di Conformità>Endpoint Protection>Microsoft Defender ATP e selezionare Crea criteri di Microsoft Defender ATP. Viene aperta la creazione guidata criteri.

- Digitare il nome e la descrizione per i criteri di Microsoft Defender per endpoint e selezionare Onboarding.

- Passare al file di configurazione estratto dal file di .zip scaricato.

- Specificare gli esempi di file raccolti e condivisi dai dispositivi gestiti per l'analisi.

- Nessuna

- Tutti i tipi di file

- Esaminare il riepilogo e completare la procedura guidata.

- Fare clic con il pulsante destro del mouse sui criteri creati, quindi scegliere Distribuisci per assegnare i criteri di Microsoft Defender per endpoint ai client.

Eseguire l'onboarding dei dispositivi con MDE Client e MMA in Microsoft Defender per endpoint

È possibile eseguire l'onboarding dei dispositivi che eseguono uno dei sistemi operativi supportati in Microsoft Defender per endpoint fornendo il file di configurazione, la chiave dell'area di lavoro e l'ID dell'area di lavoro a Configuration Manager.

Ottenere il file di configurazione, l'ID dell'area di lavoro e la chiave dell'area di lavoro

Passare al servizio online Microsoft Defender per endpoint e accedere.

Selezionare Impostazioni, quindi Selezionare Onboarding nell'intestazione Endpoint.

Per il sistema operativo selezionare Windows 10 e 11.

Scegliere Microsoft Endpoint Configuration Manager Current Branch e versioni successive per il metodo di distribuzione.

Selezionare Scarica pacchetto.

Scaricare il file di archivio compresso (.zip) ed estrarre il contenuto.

Selezionare Impostazioni, quindi Selezionare Onboarding nell'intestazione Gestione dispositivi .

Per il sistema operativo selezionare Windows 7 SP1 e 8.1 o Windows Server 2008 R2 Sp1, 2012 R2 e 2016 dall'elenco.

- La chiave dell'area di lavoro e l'ID dell'area di lavoro saranno gli stessi indipendentemente da quale di queste opzioni si sceglie.

Copiare i valori per la chiave area di lavoro e l'ID area di lavoro dalla sezione Configura connessione .

Importante

Il file di configurazione di Microsoft Defender per endpoint contiene informazioni riservate che devono essere mantenute sicure.

Eseguire l'onboarding dei dispositivi

Nella console di Configuration Manager passare aImpostazioni client di amministrazione>.

Creare impostazioni del dispositivo client personalizzate o passare alle proprietà dell'impostazione client richiesta e selezionare Endpoint Protection

Per l'impostazione Client di Microsoft Defender per endpoint in Windows Server 2012 R2 e Windows Server 2016, assicurarsi che il valore sia impostato su Microsoft Monitoring Agent (legacy).For Microsoft Defender for Endpoint Client on Windows Server 2012 R2 and Windows Server 2016 setting as Microsoft Monitoring Agent (legacy).

Nella console di Configuration Manager passare a Asset e criteridiMicrosoft Defender ATP di Compliance >Endpoint Protection>.

Selezionare Crea criteri di Microsoft Defender ATP per aprire la procedura guidata dei criteri.

Digitare il nome e la descrizione per i criteri di Microsoft Defender per endpoint e selezionare Onboarding.

Passare al file di configurazione estratto dal file di .zip scaricato.

Specificare la chiave dell'area di lavoro e l'ID area di lavoro , quindi selezionare Avanti.

Specificare gli esempi di file raccolti e condivisi dai dispositivi gestiti per l'analisi.

- Nessuna

- Tutti i tipi di file

Esaminare il riepilogo e completare la procedura guidata.

Fare clic con il pulsante destro del mouse sui criteri creati, quindi scegliere Distribuisci per assegnare i criteri di Microsoft Defender per endpoint ai client.

Monitoraggio

Nella console di Configuration Manager passare a Monitoraggio>sicurezza e quindi selezionare Microsoft Defender ATP.

Esaminare il dashboard di Microsoft Defender per endpoint.

Stato di onboarding dell'agente Microsoft Defender ATP: numero e percentuale di computer client gestiti idonei con i criteri attivi di Microsoft Defender per endpoint caricati

Integrità agente di Microsoft Defender ATP: percentuale di client di computer che segnalano lo stato per l'agente di Microsoft Defender per endpoint

Integro - Funzionamento corretto

Inattivo : nessun dato inviato al servizio durante il periodo di tempo

Stato dell'agente : il servizio di sistema per l'agente in Windows non è in esecuzione

Non eseguito l'onboarding : i criteri sono stati applicati, ma l'agente non ha segnalato l'onboarding dei criteri

Creare un file di configurazione di offboarding

Accedere al Centro sicurezza Microsoft Defender.

Selezionare Impostazioni e quindi Offboarding sotto l'intestazione Endpoint .

Selezionare Windows 10 e 11 per il sistema operativo e Microsoft Endpoint Configuration Manager Current Branch e versioni successive per il metodo di distribuzione.

- L'uso dell'opzione Windows 10 e 11 garantisce che tutti i dispositivi nella raccolta siano disattivati e che l'MMA venga disinstallato quando necessario.

Scaricare il file di archivio compresso (.zip) ed estrarre il contenuto. I file di offboarding sono validi per 30 giorni.

Nella console di Configuration Manager passare ad Asset e criteri di Conformità>Endpoint Protection>Microsoft Defender ATP e selezionare Crea criteri di Microsoft Defender ATP. Viene aperta la creazione guidata criteri.

Digitare il nome e la descrizione per i criteri di Microsoft Defender per endpoint e selezionare Offboarding.

Passare al file di configurazione estratto dal file di .zip scaricato.

Esaminare il riepilogo e completare la procedura guidata.

Selezionare Distribuisci per indirizzare i criteri di Microsoft Defender per endpoint ai client.

Importante

I file di configurazione di Microsoft Defender per endpoint contengono informazioni riservate che devono essere mantenute sicure.

Aggiornamento delle informazioni di onboarding per i dispositivi esistenti

Le organizzazioni potrebbero dover aggiornare le informazioni di onboarding in un dispositivo tramite Microsoft Configuration Manager.

Ciò può essere necessario a causa di una modifica del payload di onboarding per Microsoft Defender per endpoint o quando viene indicato dal supporto tecnico Microsoft.

L'aggiornamento delle informazioni di onboarding consentirà al dispositivo di iniziare a usare il nuovo payload di onboarding al successivo riavvio.

Questo processo compromette le azioni per aggiornare i criteri di onboarding esistenti ed eseguire un'azione una tantum su tutti i dispositivi esistenti per aggiornare il payload di onboarding. Usare lo script di onboarding di Criteri di gruppo per eseguire un uplift una tantum dei dispositivi dal payload precedente al nuovo payload.

Nota

Queste informazioni non spostano necessariamente un dispositivo tra tenant senza eseguire completamente l'offboarding del dispositivo dal tenant originale. Per le opzioni di migrazione dei dispositivi tra le organizzazioni di Microsoft Defender per endpoint, contattare il supporto tecnico Microsoft.

Convalidare il nuovo payload di onboarding

Scaricare il pacchetto di onboarding di Criteri di gruppo dal portale di Microsoft Defender per endpoint.

Creare una raccolta per la convalida del nuovo payload di onboarding

Escludere questa raccolta dalla raccolta di Microsoft Defender per endpoint esistente destinata al payload di onboarding.

Distribuire lo script di onboarding di Criteri di gruppo nella raccolta di test.

Verificare che i dispositivi utilizzino il nuovo payload di onboarding.

Eseguire la migrazione al nuovo payload di onboarding

Scaricare il pacchetto di onboarding di Microsoft Configuration Manager dal portale di Microsoft Defender per endpoint.

Aggiornare i criteri di onboarding di Microsoft Defender per endpoint esistenti con il nuovo payload di onboarding.

Distribuire lo script da Convalidare il nuovo payload di onboarding nella raccolta di destinazione esistente per i criteri di onboarding di Microsoft Defender per endpoint.

Verificare che i dispositivi utilizzino il nuovo payload di onboarding e utilizzino correttamente il payload dallo script

Nota

Dopo aver eseguito la migrazione di tutti i dispositivi, è possibile rimuovere lo script e le raccolte di convalida dall'ambiente, usando i criteri di onboarding in avanti.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per