Esercitazione: Configurare un punto di aggiornamento software per l'uso di TLS/SSL con un certificato PKI

Si applica a: Configuration Manager (Current Branch)

La configurazione dei server Windows Server Update Services (WSUS) e dei punti di aggiornamento software corrispondenti per l'uso di TLS/SSL può ridurre la capacità di un potenziale utente malintenzionato di compromettere in remoto un client e elevare i privilegi. Per assicurarsi che siano presenti i protocolli di sicurezza migliori, è consigliabile usare il protocollo TLS/SSL per proteggere l'infrastruttura di aggiornamento software. Questo articolo illustra i passaggi necessari per configurare ogni server WSUS e il punto di aggiornamento software per l'uso di HTTPS. Per altre informazioni sulla protezione di WSUS, vedere l'articolo Secure WSUS with the Secure Sockets Layer Protocol nella documentazione di WSUS.

In questa esercitazione si vedrà come:

- Ottenere un certificato PKI, se necessario

- Associare il certificato al sito Web di amministrazione di WSUS

- Configurare i servizi Web WSUS per richiedere SSL

- Configurare l'applicazione WSUS per l'uso di SSL

- Verificare che la connessione console WSUS possa usare SSL

- Configurare il punto di aggiornamento software per richiedere la comunicazione SSL con il server WSUS

- Verificare la funzionalità con Configuration Manager

Considerazioni e limitazioni

WSUS usa TLS/SSL per autenticare i computer client e i server WSUS downstream nel server WSUS upstream. WSUS usa anche TLS/SSL per crittografare i metadati di aggiornamento. WSUS non usa TLS/SSL per i file di contenuto di un aggiornamento. I file di contenuto sono firmati e l'hash del file è incluso nei metadati dell'aggiornamento. Prima che i file vengano scaricati e installati dal client, vengono controllati sia la firma digitale che l'hash. Se il controllo non riesce, l'aggiornamento non verrà installato.

Quando si usa TLS/SSL per proteggere una distribuzione WSUS, considerare le limitazioni seguenti:

- L'uso di TLS/SSL aumenta il carico di lavoro del server. È consigliabile prevedere una piccola perdita di prestazioni per la crittografia di tutti i metadati inviati in rete.

- Se si usa WSUS con un database SQL Server remoto, la connessione tra il server WSUS e il server di database non è protetta da TLS/SSL. Se è necessario proteggere la connessione al database, prendere in considerazione le raccomandazioni seguenti:

- Spostare il database WSUS nel server WSUS.

- Spostare il server di database remoto e il server WSUS in una rete privata.

- Distribuire Internet Protocol Security (IPsec) per proteggere il traffico di rete.

Quando si configurano i server WSUS e i relativi punti di aggiornamento software per l'uso di TLS/SSL, è possibile inserire gradualmente le modifiche per le gerarchie di Configuration Manager di grandi dimensioni. Se si sceglie di apportare queste modifiche in modo graduale, iniziare dalla parte inferiore della gerarchia e spostarsi verso l'alto fino al sito di amministrazione centrale.

Prerequisiti

Questa esercitazione illustra il metodo più comune per ottenere un certificato da usare con Internet Information Services (IIS). Indipendentemente dal metodo usato dall'organizzazione, assicurarsi che il certificato soddisfi i requisiti del certificato PKI per un punto di aggiornamento software di Configuration Manager. Come per qualsiasi certificato, l'autorità di certificazione deve essere considerata attendibile dai dispositivi che comunicano con il server WSUS.

- Un server WSUS con il ruolo del punto di aggiornamento software installato

- Verificare di aver seguito le procedure consigliate per disabilitare il riciclo e configurare i limiti di memoria per WSUS prima di abilitare TLS/SSL.

- Una delle due opzioni seguenti:

- Certificato PKI appropriato già nell'archivio certificati personale del server WSUS.

- Possibilità di richiedere e ottenere un certificato PKI appropriato per il server WSUS dall'autorità di certificazione radice dell'organizzazione.

- Per impostazione predefinita, la maggior parte dei modelli di certificato, incluso il modello di certificato WebServer, verrà eseguita solo agli amministratori di dominio. Se l'utente connesso non è un amministratore di dominio, all'account utente dovrà essere concessa l'autorizzazione Registrazione per il modello di certificato.

Ottenere il certificato dalla CA, se necessario

Se si dispone già di un certificato appropriato nell'archivio certificati personale del server WSUS, ignorare questa sezione e iniziare con la sezione Associa il certificato . Per inviare una richiesta di certificato alla CA interna per installare un nuovo certificato, seguire le istruzioni in questa sezione.

Dal server WSUS aprire un prompt dei comandi amministrativo ed eseguire

certlm.msc. L'account utente deve essere un amministratore locale per gestire i certificati per il computer locale.Viene visualizzato lo strumento Gestione certificati per il dispositivo locale.

Espandere Personale, quindi fare clic con il pulsante destro del mouse su Certificati.

Selezionare Tutte le attività e quindi Richiedi nuovo certificato.

Scegliere Avanti per iniziare la registrazione del certificato.

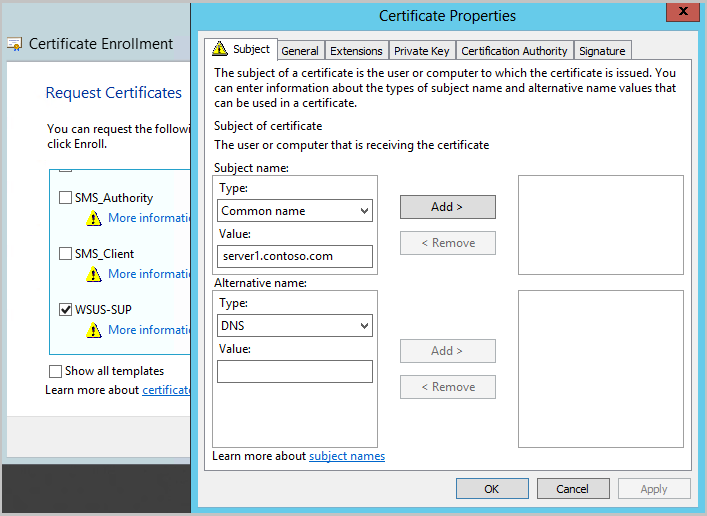

Scegliere il tipo di certificato da registrare. Lo scopo del certificato è l'autenticazione server e il modello di certificato Microsoft da usare è Server Web o un modello personalizzato in cui l'autenticazione server è specificata come utilizzo avanzato delle chiavi. È possibile che vengano richieste informazioni aggiuntive per registrare il certificato. In genere, si specificano almeno le informazioni seguenti:

- Nome comune: Nella scheda Oggetto impostare il valore sul nome di dominio completo del server WSUS.

- Nome descrittivo: Nella scheda Generale impostare il valore su un nome descrittivo per identificare il certificato in un secondo momento.

Selezionare Registra e quindi Fine per completare la registrazione.

Aprire il certificato se si vogliono visualizzare dettagli su di esso, ad esempio l'identificazione personale del certificato.

Consiglio

Se il server WSUS è con connessione Internet, sarà necessario il nome di dominio completo esterno nel nome soggetto o nome alternativo soggetto (SAN) nel certificato.

Associare il certificato al sito di amministrazione di WSUS

Dopo aver creato il certificato nell'archivio certificati personale del server WSUS, associarlo al sito di amministrazione di WSUS in IIS.

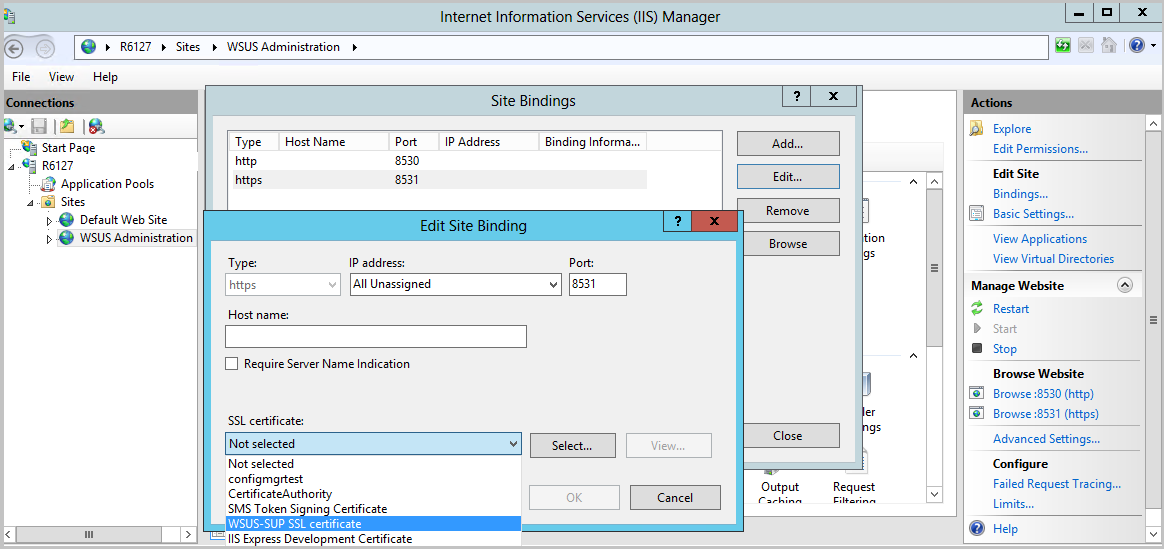

Nel server WSUS aprire Gestione Internet Information Services (IIS).

Passare aAmministrazione WSUSsiti>.

Selezionare Associazioni dal menu azione o facendo clic con il pulsante destro del mouse sul sito.

Nella finestra Associazioni sito selezionare la riga per https e quindi selezionare Modifica.

- Non rimuovere l'associazione del sito HTTP. WSUS usa HTTP per i file di contenuto di aggiornamento.

Nell'opzione Certificato SSL scegliere il certificato da associare al sito di amministrazione di WSUS. Il nome descrittivo del certificato viene visualizzato nel menu a discesa. Se non è stato specificato un nome descrittivo, viene visualizzato il campo del

IssuedTocertificato. Se non si è certi del certificato da usare, selezionare Visualizza e verificare che l'identificazione personale corrisponda a quella ottenuta.

Al termine, selezionare OK , quindi Chiudi per uscire dalle associazioni del sito. Mantenere Internet Information Services (IIS) Manager aperto per i passaggi successivi.

Configurare i servizi Web WSUS per richiedere SSL

In Gestione IIS nel server WSUS passare a Amministrazione WSUS dei siti>.

Espandere il sito di amministrazione di WSUS in modo da visualizzare l'elenco dei servizi Web e delle directory virtuali per WSUS.

Per ognuno dei servizi Web WSUS seguenti:

- ApiRemoting30

- ClientWebService

- DSSAuthWebService

- ServerSyncWebService

- SimpleAuthWebService

Apportare le modifiche seguenti:

- Selezionare Impostazioni SSL.

- Abilitare l'opzione Richiedi SSL .

- Verificare che l'opzione Certificati client sia impostata su Ignora.

- Selezionare Applica.

Non impostare le impostazioni SSL nel sito di amministrazione WSUS di primo livello perché alcune funzioni, ad esempio il contenuto, devono usare HTTP.

Configurare l'applicazione WSUS per l'uso di SSL

Dopo che i servizi Web sono impostati per richiedere SSL, l'applicazione WSUS deve ricevere una notifica in modo che possa eseguire una configurazione aggiuntiva per supportare la modifica.

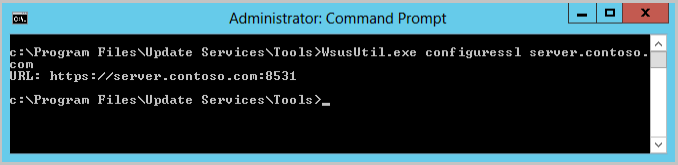

Aprire un prompt dei comandi di amministratore nel server WSUS. L'account utente che esegue questo comando deve essere membro del gruppo Amministratori WSUS o del gruppo Administrators locale.

Modificare la directory nella cartella strumenti per WSUS:

cd "c:\Program Files\Update Services\Tools"Configurare WSUS per l'uso di SSL con il comando seguente:

WsusUtil.exe configuressl server.contoso.comDove server.contoso.com è il nome di dominio completo del server WSUS.

WsusUtil restituisce l'URL del server WSUS con il numero di porta specificato alla fine. La porta sarà 8531 (impostazione predefinita) o 443. Verificare che l'URL restituito sia quello previsto. Se è stato digitato in modo errato, è possibile eseguire di nuovo il comando.

Consiglio

Se il server WSUS è con connessione Internet, specificare il nome di dominio completo esterno quando si esegue WsusUtil.exe configuressl.

Verificare che la console WSUS possa connettersi usando SSL

La console WSUS usa il servizio Web ApiRemoting30 per la connessione. Il punto di aggiornamento software di Configuration Manager usa anche questo stesso servizio Web per indirizzare WSUS ad intraprendere determinate azioni, ad esempio:

- Avvio di una sincronizzazione degli aggiornamenti software

- Impostazione del server upstream appropriato per WSUS, che dipende dalla posizione in cui si trova il sito del sup nella gerarchia di Configuration Manager

- Aggiunta o rimozione di prodotti e classificazioni per la sincronizzazione dal server WSUS di primo livello della gerarchia.

- Rimozione degli aggiornamenti scaduti

Aprire la console WSUS per verificare che sia possibile usare una connessione SSL al servizio Web ApiRemoting30 del server WSUS. Alcuni degli altri servizi Web verranno testati in un secondo momento.

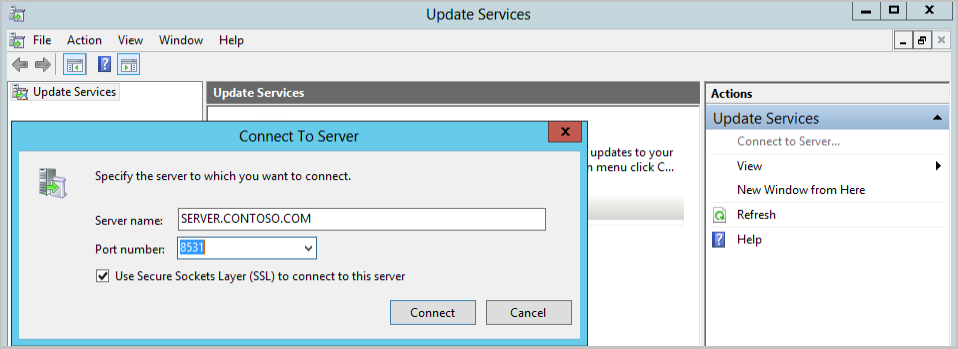

Aprire la console WSUS e selezionare Connetti azione>al server.

Immettere il nome di dominio completo del server WSUS per l'opzione Nome server .

Scegliere il numero di porta restituito nell'URL da WSUSutil.

L'opzione Usa SSL (Secure Sockets Layer) per connettersi a questo server consente automaticamente quando si sceglie 8531 (impostazione predefinita) o 443.

Se il server del sito di Configuration Manager è remoto dal punto di aggiornamento software, avviare la console WSUS dal server del sito e verificare che la console WSUS possa connettersi tramite SSL.

- Se la console WSUS remota non riesce a connettersi, probabilmente indica un problema con l'attendibilità del certificato, della risoluzione dei nomi o della porta bloccata.

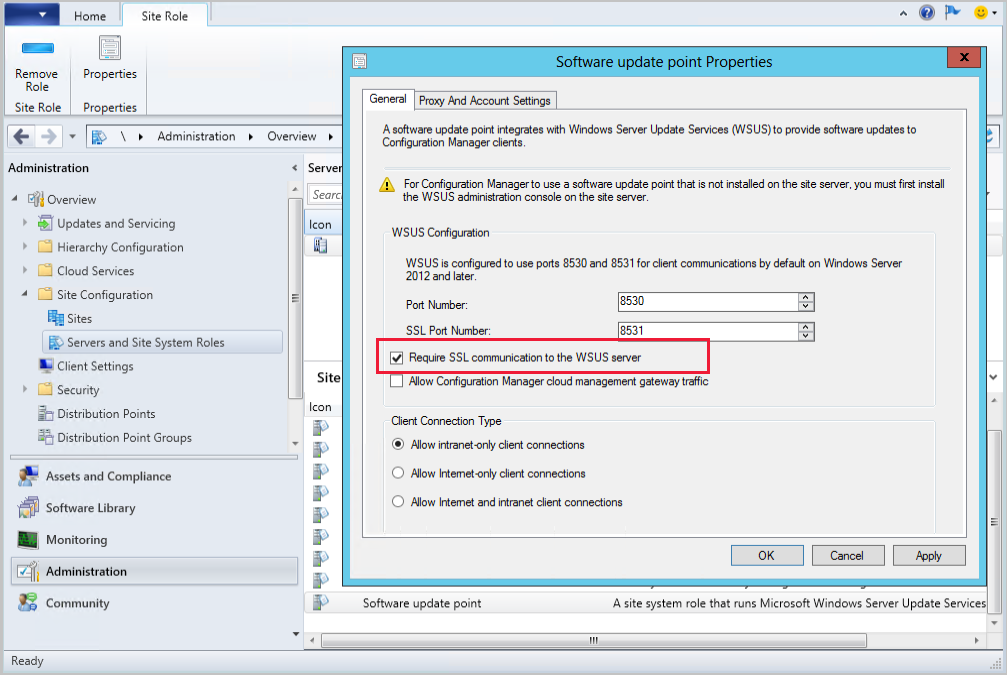

Configurare il punto di aggiornamento software per richiedere la comunicazione SSL con il server WSUS

Dopo aver configurato WSUS per l'uso di TLS/SSL, è necessario aggiornare anche il punto di aggiornamento software di Configuration Manager corrispondente per richiedere SSL. Quando si apporta questa modifica, Configuration Manager:

- Verificare che possa configurare il server WSUS per il punto di aggiornamento software

- Indirizzare i client a usare la porta SSL quando viene loro detto di eseguire l'analisi su questo server WSUS.

Per configurare il punto di aggiornamento software per richiedere la comunicazione SSL con il server WSUS, seguire questa procedura:

Aprire la console di Configuration Manager e connettersi al sito di amministrazione centrale o al server del sito primario per il punto di aggiornamento software che è necessario modificare.

Passare aPanoramicadell'amministrazione>>Server di configurazione>del sito e ruoli del sistema del sito.

Selezionare il server del sistema del sito in cui è installato WSUS, quindi selezionare il ruolo del sistema del sito del punto di aggiornamento software.

Nella barra multifunzione scegliere Proprietà.

Abilitare l'opzione Richiedi comunicazione SSL al server WSUS .

Nella WCM.log per il sito verranno visualizzate le voci seguenti quando si applica la modifica:

SCF change notification triggered. Populating config from SCF Setting new configuration state to 1 (WSUS_CONFIG_PENDING) ... Attempting connection to local WSUS server Successfully connected to local WSUS server ... Setting new configuration state to 2 (WSUS_CONFIG_SUCCESS)

Gli esempi di file di log sono stati modificati per rimuovere le informazioni non necessarie per questo scenario.

Verificare la funzionalità con Configuration Manager

Verificare che il server del sito possa sincronizzare gli aggiornamenti

Connettere la console di Configuration Manager al sito di primo livello.

Passare aPanoramica>della libreria>software Aggiornamenti> softwareTutti gli aggiornamenti software.

Nella barra multifunzione selezionare Sincronizza aggiornamenti software.

Selezionare Sì per la notifica che chiede se si vuole avviare una sincronizzazione a livello di sito per gli aggiornamenti software.

- Dopo la modifica della configurazione di WSUS, verrà eseguita una sincronizzazione completa degli aggiornamenti software anziché una sincronizzazione differenziale.

Aprire il wsyncmgr.log per il sito. Se si sta monitorando un sito figlio, è necessario attendere che il sito padre termini prima la sincronizzazione. Verificare che il server sia sincronizzato correttamente esaminando il log per individuare voci simili alle seguenti:

Starting Sync ... Full sync required due to changes in main WSUS server location. ... Found active SUP SERVER.CONTOSO.COM from SCF File. ... https://SERVER.CONTOSO.COM:8531 ... Done synchronizing WSUS Server SERVER.CONTOSO.COM ... sync: Starting SMS database synchronization ... Done synchronizing SMS with WSUS Server SERVER.CONTOSO.COM

Verificare che un client possa analizzare la disponibilità di aggiornamenti

Quando si modifica il punto di aggiornamento software per richiedere SSL, i client di Configuration Manager ricevono l'URL WSUS aggiornato quando effettua una richiesta di posizione per un punto di aggiornamento software. Testando un client, è possibile:

- Determinare se il client considera attendibile il certificato del server WSUS.

- Se SimpleAuthWebService e ClientWebService per WSUS sono funzionali.

- Che la directory virtuale del contenuto WSUS sia funzionale, se il client ha ottenuto un contratto di licenza durante l'analisi

Identificare un client che esegue l'analisi in base al punto di aggiornamento software modificato di recente per usare TLS/SSL. Usare Esegui script con lo script di PowerShell seguente se è necessaria assistenza per identificare un client:

$Last = (Get-CIMInstance -Namespace "root\CCM\Scanagent" -Class "CCM_SUPLocationList").LastSuccessScanPath $Current= Write-Output (Get-CIMInstance -Namespace "root\CCM\Scanagent" -Class "CCM_SUPLocationList").CurrentScanPath Write-Host "LastGoodSUP- $last" Write-Host "CurrentSUP- $current"Consiglio

Aprire questo script nell'hub della community. Per altre informazioni, vedere Collegamenti diretti agli elementi dell'hub della community.

Eseguire un ciclo di analisi degli aggiornamenti software nel client di test. È possibile forzare un'analisi con lo script di PowerShell seguente:

Invoke-WMIMethod -Namespace root\ccm -Class SMS_CLIENT -Name TriggerSchedule "{00000000-0000-0000-0000-000000000113}"Consiglio

Aprire questo script nell'hub della community. Per altre informazioni, vedere Collegamenti diretti agli elementi dell'hub della community.

Esaminare il ScanAgent.log del client per verificare che sia stato ricevuto il messaggio da analizzare rispetto al punto di aggiornamento software.

Message received: '<?xml version='1.0' ?> <UpdateSourceMessage MessageType='ScanByUpdateSource'> <ForceScan>TRUE</ForceScan> <UpdateSourceIDs> <ID>{A1B2C3D4-1234-1234-A1B2-A1B2C3D41234}</ID> </UpdateSourceIDs> </UpdateSourceMessage>'Esaminare il LocationServices.log per verificare che il client veda l'URL WSUS corretto. LocationServices.log

WSUSLocationReply : <WSUSLocationReply SchemaVersion="1 ... <LocationRecord WSUSURL="https://SERVER.CONTOSO.COM:8531" ServerName="SERVER.CONTOSO.COM" ... </WSUSLocationReply>Esaminare il WUAHandler.log per verificare che il client possa eseguire correttamente l'analisi.

Enabling WUA Managed server policy to use server: https://SERVER.CONTOSO.COM:8531 ... Successfully completed scan.

Aggiunta di certificati TLS per i dispositivi che eseguano l'analisi dei server WSUS configurati da HTTPS

(Introdotto nel 2103)

A partire da Configuration Manager 2103, è possibile aumentare ulteriormente la sicurezza delle analisi HTTPS rispetto a WSUS applicando l'aggiunta di certificati. Per abilitare completamente questo comportamento, aggiungere i certificati per i server WSUS al nuovo WindowsServerUpdateServices archivio certificati nei client e verificare che l'aggiunta di certificati sia abilitata tramite Impostazioni client. Per altre informazioni sulle modifiche apportate all'agente di Windows Update, vedere Analizzare le modifiche e i certificati aggiungere sicurezza per i dispositivi Windows usando WSUS per gli aggiornamenti - Microsoft Tech Community.

Prerequisiti per l'applicazione dell'aggiunta di certificati TLS per il client Windows Update

- Configuration Manager versione 2103

- Assicurarsi che i server WSUS e i punti di aggiornamento software siano configurati per l'uso di TLS/SSL

- Aggiungere i certificati per i server WSUS al nuovo

WindowsServerUpdateServicesarchivio certificati nei client- Quando si usa l'aggiunta di certificati con un gateway di gestione cloud (CMG), l'archivio

WindowsServerUpdateServicesrichiede il certificato cmg. Se i client passano da Internet a VPN, i certificati del server CMG e WSUS sono necessari nell'archivioWindowsServerUpdateServices.

- Quando si usa l'aggiunta di certificati con un gateway di gestione cloud (CMG), l'archivio

Nota

Le analisi degli aggiornamenti software per i dispositivi continueranno a essere eseguite correttamente usando il valore predefinito Sì per l'impostazione del client Imponi il certificato TLS per il client Windows Update per il rilevamento degli aggiornamenti . Sono incluse le analisi su HTTP e HTTPS. L'aggiunta del certificato non ha effetto finché non si trova un certificato nell'archivio del WindowsServerUpdateServices client e il server WSUS è configurato per l'uso di TLS/SSL.

Abilitare o disabilitare l'aggiunta di certificati TLS per i dispositivi che eseguano l'analisi dei server WSUS configurati da HTTPS

- Dalla console di Configuration Manager passare aImpostazioni client di amministrazione>.

- Scegliere Impostazioni client predefinite o un set personalizzato di impostazioni client e quindi selezionare Proprietà sulla barra multifunzione.

- Selezionare la scheda Aggiornamenti software nelle impostazioni client

- Scegliere una delle opzioni seguenti per l'impostazione Imponi l'aggiunta di certificati TLS per il client Windows Update per il rilevamento degli aggiornamenti :

- No: non abilitare l'imposizione dell'aggiunta di certificati TLS per l'analisi WSUS

- Sì: abilita l'imposizione dell'aggiunta di certificati TLS per i dispositivi durante l'analisi WSUS (impostazione predefinita)

- Verificare che i client possano analizzare la disponibilità di aggiornamenti.