Usare WDAC e Windows PowerShell per consentire o bloccare le app nei dispositivi HoloLens 2 con Microsoft Intune

I dispositivi Microsoft HoloLens 2 supportano il CSP Windows Defender Application Control (WDAC), che sostituisce il CSP AppLocker.

Usando Windows PowerShell e Microsoft Intune, è possibile usare WDAC CSP per consentire o bloccare l'apertura di app specifiche nei dispositivi Microsoft HoloLens 2. Ad esempio, è possibile consentire o impedire l'apertura di un'app nei dispositivi HoloLens 2 nell'organizzazione.

Questa funzionalità si applica a:

- Dispositivi HoloLens 2 che eseguono Windows Holographic for Business

- Windows 10/11

WDAC CSP è basato sulla funzionalità Windows Defender Application Control (WDAC). È anche possibile usare più criteri WDAC.

Questo articolo illustra come:

- Usare Windows PowerShell per creare criteri WDAC.

- Usare Windows PowerShell per convertire le regole dei criteri WDAC in XML, aggiornare il codice XML e quindi convertire il codice XML in un file binario.

- In Microsoft Intune creare un profilo di configurazione del dispositivo personalizzato, aggiungere questo file binario dei criteri WDAC e applicare i criteri ai dispositivi HoloLens 2.

In Intune è necessario creare un profilo di configurazione personalizzato per usare il provider di servizi di configurazione Windows Defender Application Control (WDAC).

Usare la procedura descritta in questo articolo come modello per consentire o negare l'apertura di app specifiche nei dispositivi HoloLens 2.

Prerequisiti

Acquisire familiarità con Windows PowerShell. Per informazioni sulle opzioni dei criteri di esecuzione, passare a Windows PowerShell about_Execution_Policies.

Per configurare i criteri di Intune, accedere almeno all'interfaccia di amministrazione di Intune come membro del ruolo predefinito di Intune di Gestione criteri e profili .

Per informazioni sui ruoli predefiniti di Intune e sulle operazioni che possono eseguire, vedere:

Creare un gruppo di utenti o dispositivi con i dispositivi HoloLens 2. Per informazioni sui gruppi, vedere Gruppi di utenti e gruppi di dispositivi.

Passaggio 1: Creare i criteri WDAC con Windows PowerShell

Questo esempio usa Windows PowerShell per creare un criterio WDAC (Windows Defender Application Control). Il criterio impedisce l'apertura di app specifiche.

Nel computer desktop aprire l'app Windows PowerShell .

Ottenere informazioni sul pacchetto dell'applicazione installato nel computer desktop e in HoloLens:

$package1 = Get-AppxPackage -name *<applicationname>*Ad esempio, immettere:

$package1 = Get-AppxPackage -name Microsoft.MicrosoftEdgeVerificare quindi che il pacchetto abbia attributi dell'applicazione:

$package1Vengono visualizzati dettagli dell'app simili agli attributi seguenti:

Name : Microsoft.MicrosoftEdge Publisher : CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US Architecture : Neutral ResourceId : Version : 44.20190.1000.0 PackageFullName : Microsoft.MicrosoftEdge_44.20190.1000.0_neutral__8wekyb3d8bbwe InstallLocation : C:\Windows\SystemApps\Microsoft.MicrosoftEdge_8wekyb3d8bbwe IsFramework : False PackageFamilyName : Microsoft.MicrosoftEdge_8wekyb3d8bbwe PublisherId : 8wekyb3d8bbwe IsResourcePackage : False IsBundle : False IsDevelopmentMode : False NonRemovable : True IsPartiallyStaged : False SignatureKind : System Status : OkCreare un criterio WDAC e aggiungere il pacchetto dell'app alla regola DENY:

$rule = New-CIPolicyRule -Package $package1 -DenyRipetere i passaggi 2 e 3 per tutte le altre applicazioni che si desidera NEGARE:

$rule += New-CIPolicyRule -Package $package<2..n> -DenyAd esempio, immettere:

$package2 = Get-AppxPackage -name *windowsstore* $rule += New-CIPolicyRule -Package $package<2..n> -DenyConvertire i criteri WDAC in newPolicy.xml:

Nota

È possibile bloccare le app installate solo nei dispositivi HoloLens. Per altre informazioni, vedere i nomi delle famiglie di pacchetti per le app in HoloLens.

New-CIPolicy -rules $rule -f .\newPolicy.xml -UserPEsPer impostare come destinazione tutte le versioni di un'app, in newPolicy.xml assicurarsi che

PackageVersion="65535.65535.65535.65535"sia nel nodo Deny:<Deny ID="ID_DENY_D_1" FriendlyName="Microsoft.WindowsStore_8wekyb3d8bbwe FileRule" PackageFamilyName="Microsoft.WindowsStore_8wekyb3d8bbwe" PackageVersion="65535.65535.65535.65535" />Per

PackageFamilyNameRulesè possibile usare le versioni seguenti:-

Consenti: immettere

PackageVersion, 0.0.0.0, che significa "Consenti questa versione e versioni successive". -

Nega: immettere

PackageVersion, 65535.65535.65535.65535, che significa "Nega questa versione e versioni successive".

-

Consenti: immettere

Se si prevede di distribuire ed eseguire app che non hanno origine da Microsoft Store, ad esempio app line-of-business (vedere Gestione app), consentire in modo esplicito queste app aggiungendo il firmatario ai criteri WDAC.

Nota

L'uso di app WDAC e LOB è attualmente disponibile solo nelle funzionalità di Windows Insiders per HoloLens.

Ad esempio, si prevede di distribuire

ATestApp.msix.ATestApp.msixè firmato dalTestCert.cercertificato. Usare lo script di Windows PowerShell seguente per aggiungere il firmatario ai criteri WDAC:Add-SignerRule -FilePath .\newPolicy.xml -CertificatePath .\TestCert.cer -UserUnire newPolicy.xml con i criteri predefiniti presenti nel computer desktop. Questo passaggio crea mergedPolicy.xml. Ad esempio, consentire l'esecuzione dei driver con firma Windows, WHQL e delle app firmate nello Store:

Merge-CIPolicy -PolicyPaths .\newPolicy.xml,C:\Windows\Schemas\codeintegrity\examplepolicies\DefaultWindows_Audit.xml -o mergedPolicy.xmlDisabilitare la regola della modalità di controllo in mergedPolicy.xml. Quando si esegue l'unione, la modalità di controllo viene attivata automaticamente:

Set-RuleOption -o 3 -Delete .\mergedPolicy.xmlAbilitare invalidateEAs in una regola di riavvio in mergedPolicy.xml:

Set-RuleOption -o 15 .\mergedPolicy.xmlPer informazioni su queste regole, vedere Informazioni sulle regole dei criteri WDAC e sulle regole dei file.

Convertire mergedPolicy.xml in formato binario. Questo passaggio crea compiledPolicy.bin. Nel passaggio 2- Creare un criterio di Intune e distribuire i criteri nei dispositivi HoloLens 2, aggiungere questo file binario compiledPolicy.bin a un criterio di Intune.

ConvertFrom-CIPolicy .\mergedPolicy.xml .\compiledPolicy.bin

Passaggio 2: Creare un criterio di Intune e distribuirlo nei dispositivi HoloLens 2

In questo passaggio viene creato un profilo di configurazione del dispositivo personalizzato in Intune. Nei criteri personalizzati si aggiunge il file binario compiledPolicy.bin creato nel passaggio 1 - Creare i criteri WDAC usando Windows PowerShell. Usare quindi Intune per distribuire i criteri nei dispositivi HoloLens 2.

Nell'interfaccia di amministrazione di Microsoft Intune creare un profilo di configurazione del dispositivo personalizzato di Windows.

Per i passaggi specifici, passare a Creare un profilo personalizzato usando l'URI OMA in Intune.

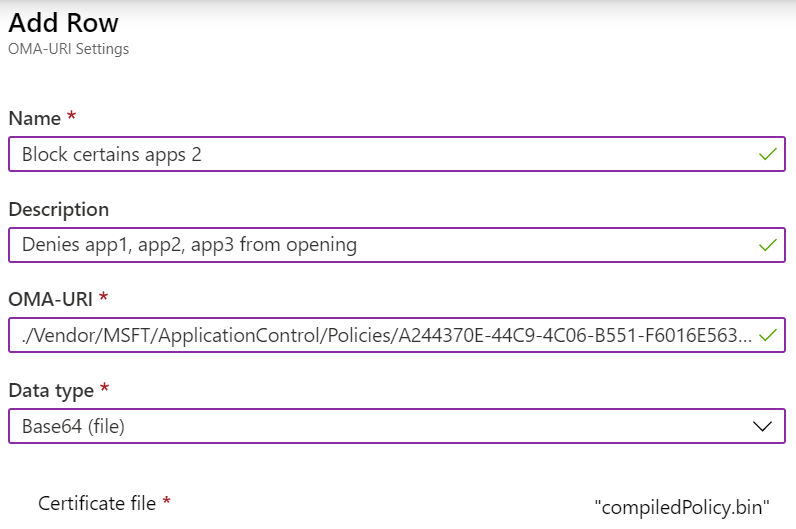

Quando si crea il profilo, immettere le impostazioni seguenti:

URI OMA: immettere

./Vendor/MSFT/ApplicationControl/Policies/<PolicyGUID>/Policy. Sostituire<PolicyGUID>con il nodo PolicyTypeID nel file mergedPolicy.xml creato nel passaggio 6.Usando l'esempio, immettere

./Vendor/MSFT/ApplicationControl/Policies/A244370E-44C9-4C06-B551-F6016E563076/Policy.Il GUID dei criteri deve corrispondere al nodo PolicyTypeID nel file mergedPolicy.xml (creato nel passaggio 6).

L'URI OMA usa il CSP ApplicationControl. Per informazioni sui nodi in questo CSP, passare a CSP ApplicationControl.

Tipo di dati: impostare su file Base64. Converte automaticamente il file da bin a base64.

File di certificato: caricare il file binario compiledPolicy.bin (creato nel passaggio 10).

Al termine, le impostazioni saranno simili alle seguenti:

Quando il profilo viene assegnato al gruppo HoloLens 2, controllare lo stato del profilo. Dopo aver applicato correttamente il profilo, riavviare i dispositivi HoloLens 2.