Configurare il connettore di certificati per Microsoft Intune per supportare la piattaforma PKI DigiCert

È possibile usare il connettore di certificati per Microsoft Intune per rilasciare certificati PKCS (Public Key Cryptography Standards) dalla piattaforma PKI DigiCert ai dispositivi gestiti Intune. Il connettore di certificati funziona solo con un'autorità di certificazione DigiCert o con una CA DigiCert e una CA Microsoft.

Consiglio

DigiCert ha acquisito l'azienda Website Security di Symantec e le relative soluzioni PKI. Per altre informazioni su questa modifica, vedere l'articolo sul supporto tecnico di Symantec.

Se si usa già il connettore di certificati per Microsoft Intune per rilasciare certificati da una CA Microsoft usando PKCS o Simple Certificate Enrollment Protocol (SCEP), è possibile usare lo stesso connettore per configurare ed emettere certificati PKCS da una CA DigiCert. Dopo aver completato la configurazione per supportare la CA DigiCert, il connettore può rilasciare i certificati seguenti:

- Certificati PKCS da una CA Microsoft

- Certificati PKCS da una CA DigiCert

- Certificati di Endpoint Protection da una CA Microsoft

Se il connettore non è installato, ma si prevede di usarlo sia per una CA Microsoft che per una CA DigiCert, completare prima la configurazione del connettore per la CA Microsoft. Tornare quindi a questo articolo per configurarlo per supportare anche DigiCert. Per altre informazioni sui profili certificato e sul connettore, vedere Configurare un profilo certificato per i dispositivi in Microsoft Intune.

Per usare il connettore solo con la CA DigiCert, usare le istruzioni in questo articolo per installare e configurare il connettore.

Prerequisiti

Di seguito sono riportati i requisiti per supportare l'uso di una CA DigiCert:

Sottoscrizione attiva nella CA DigiCert : la sottoscrizione è necessaria per ottenere un certificato dell'autorità di registrazione (RA) dalla CA DigiCert.

Connettore di certificati per Microsoft Intune: più avanti in questo articolo sono disponibili istruzioni per l'installazione e la configurazione del connettore di certificati. Per pianificare in anticipo i prerequisiti dei connettori, vedere gli articoli seguenti:

Installare il certificato DigiCert RA

Salvare il frammento di codice seguente come in un file denominato certreq.ini e aggiornarlo in base alle esigenze ,ad esempio: Nome soggetto in formato CN.

[Version] Signature="$Windows NT$" [NewRequest] ;Change to your,country code, company name and common name Subject = "Subject Name in CN format" KeySpec = 1 KeyLength = 2048 Exportable = TRUE MachineKeySet = TRUE SMIME = False PrivateKeyArchive = FALSE UserProtected = FALSE UseExistingKeySet = FALSE ProviderName = "Microsoft RSA SChannel Cryptographic Provider" ProviderType = 12 RequestType = PKCS10 KeyUsage = 0xa0 [EnhancedKeyUsageExtension] OID=1.3.6.1.5.5.7.3.2 ; Client Authentication // Uncomment if you need a mutual TLS authentication ;-----------------------------------------------Aprire un prompt dei comandi con privilegi elevati e generare una richiesta di firma del certificato usando il comando seguente:

Certreq.exe -new certreq.ini request.csrAprire il file request.csr nel Blocco note e copiare il contenuto csr nel formato seguente:

-----BEGIN NEW CERTIFICATE REQUEST----- MIID8TCCAtkCAQAwbTEMMAoGA1UEBhMDVVNBMQswCQYDVQQIDAJXQTEQMA4GA1UE … … fzpeAWo= -----END NEW CERTIFICATE REQUEST-----Accedere alla CA DigiCert e passare a Ottenere un certificato ra dalle attività.

a. Nella casella di testo specificare il contenuto csr del passaggio 3.

b. Specificare un nome descrittivo per il certificato.

c. Selezionare Continua.

d. Usare il collegamento fornito per scaricare il certificato ra nel computer locale.

Importare il certificato dell'autorità di certificazione nell'archivio certificati di Windows:

a. Aprire una console MMC.

b. Selezionare Aggiungi file>o Rimuovi snap-ins>Aggiunta certificato>.

c. Selezionare Account> computerAvanti.

d. Selezionare Fine computer> locale.

e. Selezionare OK nella finestra Aggiungi o Rimuovi snap-in . Espandere Certificati (computer locale)>Certificati personali>.

f. Fare clic con il pulsante destro del mouse sul nodo Certificati e scegliere Tutte le attività>Importa.

g. Selezionare il percorso del certificato ra scaricato dalla CA DigiCert e quindi selezionare Avanti.

h. Selezionare Archivio> certificati personaleAvanti.

i. Selezionare Fine per importare il certificato ra e la relativa chiave privata nell'archivio locale Machine-Personal .

Esportare e importare il certificato della chiave privata:

a. Espandere Certificati (computer locale)>Certificati personali>.

b. Selezionare il certificato importato nel passaggio precedente.

c. Fare clic con il pulsante destro del mouse sul certificato e scegliere Esporta tutte le attività>.

d. Selezionare Avanti e quindi immettere la password.

e. Selezionare il percorso in cui esportare e quindi selezionare Fine.

f. Usare la procedura del passaggio 5 per importare il certificato della chiave privata nell'archivio Computer locale-Personale .

g. Registrare una copia dell'identificazione personale del certificato ra senza spazi. Ad esempio:

RA Cert Thumbprint: "EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"Successivamente, si userà questo valore per aggiornare tre file di .config per il connettore di certificati per Microsoft Intune, dopo l'installazione del connettore.

Nota

Per assistenza per ottenere il certificato ra dalla CA DigiCert, contattare il supporto clienti di DigiCert.

Configurare il connettore di certificati per supportare DigiCert

Usare le informazioni disponibili in Installare il connettore di certificati per Microsoft Intune prima di scaricare e quindi installare e configurare il connettore di certificati per Microsoft Intune:

- Durante il passaggio di installazione 2 della procedura di installazione del connettore, selezionare le opzioni per PKCS e facoltativamente per Revoca del certificato.

- Dopo aver completato la procedura di installazione e configurazione del connettore, tornare a questa procedura per continuare.

Configurare il connettore per supportare DigiCert modificando tre file .config per il connettore e quindi riavviando i servizi correlati:

Nel server in cui è installato il connettore passare a %ProgramFiles%\Microsoft Intune\PFXCertificateConnector\ConnectorSvc. Per impostazione predefinita, il connettore di certificati per Microsoft Intune viene installato in %ProgramFiles%\Microsoft Intune\PFXCertificateConnector.

Usare un editor di testo come Notepad.exe per aggiornare il valore della chiave RACertThumbprint nei tre file seguenti. Sostituire il valore nei file con il valore copiato durante il passaggio 6.g. della procedura nella sezione precedente:

- Microsoft.Intune.ConnectorsPkiCreate.exe.config

- Microsoft.Intune.ConnectorsPkiRevoke.exe.config

- Microsoft.Intune.ConnectorsPkiCreateLegacy.exe.config

Ad esempio, individuare la voce in ogni file simile a

<add key="RACertThumbprint" value="EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"/>e sostituireEA7A4E0CD1A4F81CF0740527C31A57F6020C17C5con il nuovo valore ra Cert Thumbprint .Eseguire services.msc e arrestare e quindi riavviare i tre servizi seguenti:

- Connettore di certificati revoca PFX per Microsoft Intune (PkiRevokeConnectorSvc)

- Creare connettore di certificati PFX per Microsoft Intune (PkiCreateConnectorSvc)

- PFX Create Legacy Connector for Microsoft Intune (PfxCreateLegacyConnectorSvc)

Creare un profilo certificato attendibile

I certificati PKCS distribuiti per Intune dispositivi gestiti devono essere concatenati con un certificato radice attendibile. Per stabilire questa catena, creare un profilo certificato attendibile Intune con il certificato radice della CA DigiCert e distribuire sia il profilo certificato attendibile che il profilo certificato PKCS agli stessi gruppi.

Ottenere un certificato radice attendibile dalla CA DigiCert:

a. Accedere al portale di amministrazione della CA DigiCert.

b. Selezionare Gestisci CA da Attività.

c. Selezionare l'autorità di certificazione appropriata dall'elenco.

d. Selezionare Scarica certificato radice per scaricare il certificato radice attendibile.

Creare un profilo certificato attendibile nell'interfaccia di amministrazione Microsoft Intune. Per indicazioni dettagliate, vedere Per creare un profilo certificato attendibile. Assicurarsi di assegnare questo profilo ai dispositivi che riceveranno i certificati. Per assegnare il profilo ai gruppi, vedere Assegnare profili di dispositivo.

Dopo aver creato il profilo, viene visualizzato nell'elenco dei profili nel riquadro Configurazione del dispositivo - Profili , con un tipo di profilo Certificato attendibile.

Ottenere l'OID del profilo certificato

L'OID del profilo certificato è associato a un modello di profilo certificato nella CA DigiCert. Per creare un profilo certificato PKCS in Intune, il nome del modello di certificato deve essere sotto forma di OID del profilo certificato associato a un modello di certificato nella CA DigiCert.

Accedere al portale di amministrazione della CA DigiCert.

Selezionare Gestisci profili certificato.

Selezionare il profilo certificato che si vuole usare.

Copiare l'OID del profilo certificato. È simile all'esempio seguente:

Certificate Profile OID = 2.16.840.1.113733.1.16.1.2.3.1.1.47196109

Nota

Se è necessario assistenza per ottenere l'OID del profilo certificato, contattare il supporto tecnico di DigiCert.

Creare un profilo certificato PKCS

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Dispositivi>Gestisci dispositivi>Configurazione>crea.

Immettere le proprietà seguenti:

- Piattaforma: scegliere la piattaforma per il proprio dispositivo.

- Profilo: selezionare Certificato PKCS. In alternativa, selezionare Modelli>certificato PKCS.

Selezionare Crea.

In Informazioni di base immettere le proprietà seguenti:

- Nome: immettere un nome descrittivo per il profilo. Assegnare ai profili nomi che possano essere identificati facilmente in un secondo momento.

- Descrizione: immettere una descrizione per il profilo. Questa impostazione è facoltativa ma consigliata.

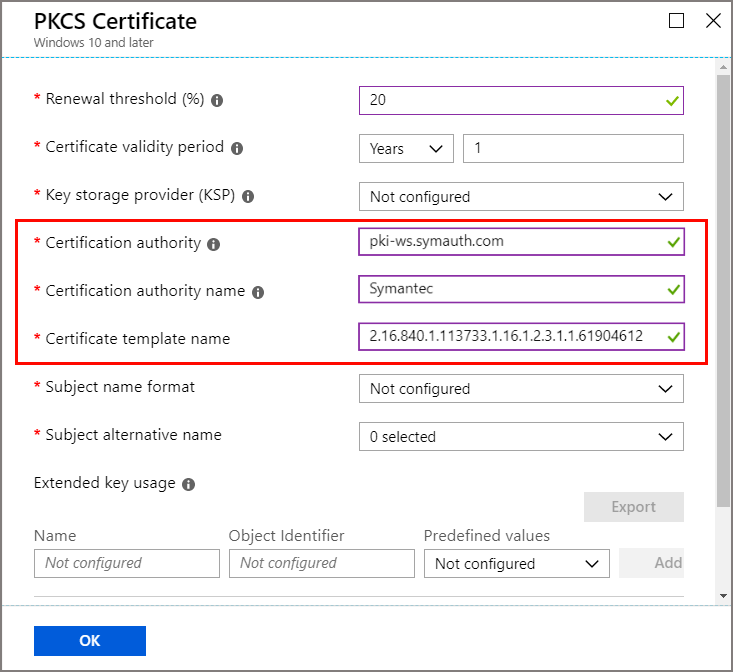

In Impostazioni di configurazione configurare i parametri con i valori della tabella seguente. Questi valori sono necessari per rilasciare certificati PKCS da una CA DigiCert tramite il connettore di certificati per Microsoft Intune.

Parametro del certificato PKCS Valore Descrizione Autorità di certificazione pki-ws.symauth.com Questo valore deve essere il nome di dominio completo del servizio di base della CA DigiCert senza barre finali. Se non si è certi che si tratti dell'FQDN del servizio di base corretto per la sottoscrizione della CA DigiCert, contattare il supporto tecnico di DigiCert.

Con la modifica da Symantec a DigiCert, questo URL rimane invariato.

Se il nome di dominio completo non è corretto, il connettore di certificati non rilascia certificati PKCS dalla CA DigiCert.Nome dell'autorità di certificazione Symantec Questo valore deve essere la stringa Symantec.

Se viene apportata una modifica a questo valore, il connettore di certificati non rilascia certificati PKCS dalla CA DigiCert.Nome del modello di certificato OID del profilo certificato dalla CA DigiCert. Ad esempio: 2.16.840.1.113733.1.16.1.2.3.1.1.61904612 Questo valore deve essere un OID del profilo certificato ottenuto nella sezione precedente dal modello di profilo certificato CA DigiCert.

Se il connettore di certificati non riesce a trovare un modello di certificato associato a questo OID del profilo certificato nella CA DigiCert, non rilascia certificati PKCS dalla CA DigiCert.

Nota

Il profilo certificato PKCS per le piattaforme Windows non deve essere associato a un profilo certificato attendibile. Ma è necessario per i profili di piattaforma non Windows, ad esempio Android.

Completare la configurazione del profilo per soddisfare le esigenze aziendali e quindi selezionare Crea per salvare il profilo.

Nella pagina Panoramica del nuovo profilo selezionare Assegnazioni e configurare un gruppo appropriato per ricevere questo profilo. Almeno un utente o un dispositivo deve far parte del gruppo assegnato.

Dopo aver completato i passaggi precedenti, Connettore di certificati per Microsoft Intune rilascerà certificati PKCS dalla CA DigiCert ai dispositivi gestiti da Intune nel gruppo assegnato. Questi certificati sono disponibili nell'archivio personale dell'archivio certificati utente corrente nel dispositivo gestito da Intune.

Attributi supportati per il profilo certificato PKCS

| Attributo | Intune formati supportati | Formati supportati da DigiCert Cloud CA | risultato |

|---|---|---|---|

| Nome soggetto | Intune supporta il nome del soggetto solo nei tre formati seguenti: 1. Nome comune 2. Nome comune che include la posta elettronica 3. Nome comune come messaggio di posta elettronica Ad esempio: CN = IWUser0 <br><br> E = IWUser0@samplendes.onmicrosoft.com |

La CA DigiCert supporta altri attributi. Per selezionare altri attributi, è necessario definirli con valori fissi nel modello di profilo certificato DigiCert. | Viene usato un nome o un messaggio di posta elettronica comune dalla richiesta di certificato PKCS. Qualsiasi mancata corrispondenza nella selezione dell'attributo tra il profilo certificato Intune e il modello di profilo certificato DigiCert non comporta certificati emessi dalla CA DigiCert. |

| SAN | Intune supporta solo i valori dei campi SAN seguenti: AltNameTypeEmail AltNameTypeUpn AltNameTypeOtherName (valore codificato) |

Anche la CA cloud di DigiCert supporta questi parametri. Per selezionare altri attributi, è necessario definirli con valori fissi nel modello di profilo certificato DigiCert. AltNameTypeEmail: se questo tipo non viene trovato nella SAN, il connettore di certificati usa il valore di AltNameTypeUpn. Se anche AltNameTypeUpn non viene trovato nella SAN, il connettore di certificati usa il valore del nome del soggetto se è in formato di posta elettronica. Se il tipo non viene ancora trovato, il connettore di certificati non riesce a rilasciare i certificati. Esempio: RFC822 Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeUpn: se questo tipo non viene trovato nella SAN, il connettore di certificati usa il valore di AltNameTypeEmail. Se anche AltNameTypeEmail non viene trovato nella SAN, il connettore di certificati usa il valore del nome soggetto se è in formato di posta elettronica. Se il tipo non viene ancora trovato, il connettore di certificati non riesce a rilasciare i certificati. Esempio: Other Name: Principal Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeOtherName: se questo tipo non viene trovato nella SAN, il connettore di certificati non emette i certificati. Esempio: Other Name: DS Object Guid=04 12 b8 ba 65 41 f2 d4 07 41 a9 f7 47 08 f3 e4 28 5c ef 2c Il valore di questo campo è supportato solo in formato codificato (valore esadecimale) dalla CA DigiCert. Per qualsiasi valore in questo campo, il connettore di certificati lo converte nella codifica base64 prima di inviare la richiesta di certificato. Connettore di certificati per Microsoft Intune non convalida se questo valore è già codificato o meno. |

Nessuno |

Risoluzione dei problemi

I log del connettore di certificati per Microsoft Intune sono disponibili come registri eventi nel server in cui è installato il connettore. Questi log forniscono informazioni dettagliate sull'operazione dei connettori e possono essere usati per identificare i problemi relativi al connettore di certificati e alle operazioni. Per altre informazioni, vedere Registrazione.

Contenuto correlato

Usare le informazioni contenute in questo articolo con le informazioni contenute in Quali sono i profili di dispositivo Microsoft Intune? per gestire i dispositivi dell'organizzazione e i relativi certificati.