Configurare l'infrastruttura per supportare SCEP con Intune

Importante

Per supportare i requisiti di Windows per il mapping sicuro dei certificati SCEP introdotti e annunciati in KB5014754 dal 10 maggio 2022 sono state apportate modifiche al rilascio di certificati SCEP di Intune per i certificati SCEP nuovi e rinnovati. Con queste modifiche, i certificati SCEP di Intune nuovi o rinnovati per iOS/iPadOS, macOS e Windows ora includono il tag seguente nel campo Nome alternativo soggetto (SAN) del certificato: URL=tag:microsoft.com,2022-09-14:sid:<value>

Questo tag viene usato dal mapping sicuro per associare un certificato a un dispositivo specifico o a un SID utente specifico dall'ID entra. Con questa modifica e questo requisito per eseguire il mapping di un SID da Entra ID:

- I certificati del dispositivo sono supportati per i dispositivi aggiunti a windows ibrido quando il dispositivo ha un SID in Entra ID sincronizzato da un'istanza locale di Active Directory.

- I certificati utente usano il SID dell'utente da Entra ID, sincronizzato da Active Directory locale.

Le autorità di certificazione che non supportano il tag URL nella SAN potrebbero non emettere certificati. I server di Servizi certificati Microsoft Active Directory che hanno installato l'aggiornamento da KB5014754 supportano l'uso di questo tag. Se si usa una CA di terze parti, rivolgersi al provider di ca per assicurarsi che supporti questo formato o come e quando verrà aggiunto il supporto.

Per altre informazioni, vedere Suggerimento per il supporto: Implementazione di un mapping sicuro nei certificati di Microsoft Intune - Microsoft Community Hub.

Intune supporta l'uso del protocollo SCEP (Simple Certificate Enrollment Protocol) per autenticare le connessioni alle app e alle risorse aziendali. SCEP usa il certificato autorità di certificazione (CA) per proteggere lo scambio di messaggi per la richiesta di firma del certificato ( CSR). Quando l'infrastruttura supporta SCEP, è possibile usare i profili certificato SCEP di Intune (un tipo di profilo di dispositivo in Intune) per distribuire i certificati ai dispositivi.

Il connettore di certificati per Microsoft Intune è necessario per usare i profili certificato SCEP con Intune quando si usa anche un'autorità di certificazione di Servizi certificati Active Directory, denominata anche CA Microsoft. Il connettore non è supportato nello stesso server dell'autorità di certificazione emittente. Il connettore non è necessario quando si usano autorità di certificazione di terze parti.

Le informazioni contenute in questo articolo consentono di configurare l'infrastruttura per supportare SCEP quando si usano Servizi certificati Active Directory. Dopo aver configurato l'infrastruttura, è possibile creare e distribuire profili certificato SCEP con Intune.

Consiglio

Intune supporta anche l'uso di certificati Public Key Cryptography Standards #12.

Prerequisiti per l'uso di SCEP per i certificati

Prima di continuare, assicurarsi di aver creato e distribuito un profilo certificato attendibile nei dispositivi che usano profili certificato SCEP. I profili certificato SCEP fanno riferimento direttamente al profilo certificato attendibile usato per effettuare il provisioning dei dispositivi con un certificato CA radice attendibile.

- Server e ruoli del server

- Account

- Requisiti di rete

- Certificati e modelli

- Requisito del PIN per Android Enterprise

Server e ruoli del server

Per supportare SCEP, l'infrastruttura locale seguente deve essere eseguita nei server aggiunti a un dominio di Active Directory, ad eccezione del server proxy applicazione Web.

Connettore di certificati per Microsoft Intune: il connettore di certificati per Microsoft Intune è necessario per usare i profili di certificato SCEP con Intune quando si usa una CA Microsoft. Viene installato nel server che esegue anche il ruolo del server NDES. Tuttavia, il connettore non è supportato nello stesso server dell'autorità di certificazione emittente.

Per informazioni sul connettore di certificati, vedere:

Autorità di certificazione: usare un'autorità di certificazione Enterprise (CA) di Servizi certificati Microsoft Active Directory eseguita in un'edizione Enterprise di Windows Server 2008 R2 con Service Pack 1 o versione successiva. La versione di Windows Server usata deve rimanere supportata da Microsoft. Una CA autonoma non è supportata. Per altre informazioni, vedere Installare l'autorità di certificazione.

Se la CA esegue Windows Server 2008 R2 SP1, è necessario installare l'hotfix da KB2483564.

Ruolo del server NDES : per supportare l'uso del connettore di certificati per Microsoft Intune con SCEP, è necessario configurare Windows Server che ospita il connettore di certificati con il ruolo del server NDES (Network Device Enrollment Service). Il connettore supporta l'installazione in Windows Server 2012 R2 o versioni successive. In una sezione successiva di questo articolo viene illustrata l'installazione di NDES.

- Il server che ospita il servizio Registrazione dispositivi di rete e il connettore devono essere aggiunti a un dominio e nella stessa foresta della CA aziendale.

- Il server che ospita NDES non deve essere un controller di dominio.

- Non usare NDES installato nel server che ospita la CA enterprise. Questa configurazione rappresenta un rischio per la sicurezza quando la CA fornisce richieste Internet e l'installazione del connettore non è supportata nello stesso server dell'autorità di certificazione emittente.

- La configurazione della sicurezza avanzata di Internet Explorer deve essere disabilitata nel server che ospita il servizio Registrazione dispositivi di rete e il connettore Microsoft Intune.

Per altre informazioni sul servizio Registrazione dispositivi di rete, vedere Linee guida per il servizio Registrazione dispositivi di rete nella documentazione di Windows Server e Uso di un modulo criteri con il servizio Registrazione dispositivi di rete. Per informazioni su come configurare la disponibilità elevata per NDES, vedere Disponibilità elevata.

Supporto per NDES su Internet

Per consentire ai dispositivi su Internet di ottenere i certificati, è necessario pubblicare l'URL del servizio Registrazione dispositivi di rete esterno alla rete aziendale. A tale scopo, è possibile usare un proxy inverso, ad esempio il proxy dell'applicazione Microsoft Entra, il server proxy dell'applicazione Web Microsoft o un dispositivo o un servizio proxy inverso di terze parti.

Proxy dell'applicazione Microsoft Entra : è possibile usare il proxy dell'applicazione Microsoft Entra anziché un server WAP (Web Application Proxy) dedicato per pubblicare l'URL del servizio Registrazione dispositivi di rete su Internet. Questa soluzione consente ai dispositivi con connessione Intranet e Internet di ottenere certificati. Per altre informazioni, vedere Integrare con il proxy dell'applicazione Microsoft Entra in un server del servizio Registrazione dispositivi di rete ( NDES).

Server proxy applicazione Web : usare un server che esegue Windows Server 2012 R2 o versione successiva come server WEB Application Proxy (WAP) per pubblicare l'URL del servizio Registrazione dispositivi di rete su Internet. Questa soluzione consente ai dispositivi con connessione Intranet e Internet di ottenere certificati.

Il server che ospita WAP deve installare un aggiornamento che consenta il supporto per gli URL lunghi usati dal servizio Registrazione dispositivi di rete. Questo aggiornamento è incluso nell'aggiornamento cumulativo di dicembre 2014 o singolarmente da KB3011135.

Il server WAP deve avere un certificato SSL corrispondente al nome pubblicato nei client esterni e considerare attendibile il certificato SSL usato nel computer che ospita il servizio NDES. Questi certificati consentono al server WAP di terminare la connessione SSL dai client e creare una nuova connessione SSL al servizio NDES.

Per altre informazioni, vedere Pianificare i certificati per WAP e informazioni generali sui server WAP.

Proxy inverso di terze parti : quando si usa un proxy inverso di terze parti, assicurarsi che il proxy supporti una richiesta di recupero URI lunga. Come parte del flusso della richiesta di certificato, il client effettua una richiesta con la richiesta di certificato nella stringa di query. Di conseguenza, la lunghezza dell'URI può essere di grandi dimensioni, fino a 40 KB.

Le limitazioni del protocollo SCEP impediscono l'uso della preautenticazione. Quando si pubblica l'URL NDES tramite un server proxy inverso, è necessario impostare Pre-autenticazione su Passthrough. Intune protegge l'URL del servizio Registrazione dispositivi di rete quando si installa il connettore di certificati di Intune installando un modulo dei criteri Intune-SCEP nel server NDES. Il modulo consente di proteggere l'URL del servizio Registrazione dispositivi di rete impedendo l'emissione di certificati a richieste di certificati non valide o manomesse digitalmente. Ciò limita l'accesso solo ai dispositivi registrati in Intune gestiti con Intune e che hanno richieste di certificato ben formate.

Quando un profilo certificato SCEP di Intune viene recapitato a un dispositivo, Intune genera un BLOB di verifica personalizzato che crittografa e firma. Il BLOB non è leggibile dal dispositivo. Solo il modulo dei criteri e il servizio Intune possono leggere e verificare il BLOB di verifica. Il BLOB include i dettagli che Intune prevede di fornire dal dispositivo nella richiesta di firma del certificato. Ad esempio, l'oggetto e il nome alternativo soggetto (SAN) previsti.

Il modulo criteri di Intune funziona per proteggere NDES nei modi seguenti:

Quando si tenta di accedere direttamente all'URL del servizio Registrazione dispositivi di rete pubblicato, il server restituisce una risposta 403 - Accesso negato: accesso negato .

Quando viene ricevuta una richiesta di certificato SCEP ben formata e il payload della richiesta include sia il BLOB di richiesta di verifica che la richiesta csr del dispositivo, il modulo dei criteri confronta i dettagli della richiesta csr del dispositivo con il BLOB di verifica:

Se la convalida non riesce, non viene emesso alcun certificato.

Solo le richieste di certificato da un dispositivo registrato in Intune che supera la convalida del BLOB di verifica vengono emesse un certificato.

Account

Per configurare il connettore per supportare SCEP, usare un account con le autorizzazioni per configurare il servizio Registrazione dispositivi di rete in Windows Server e per gestire l'Autorità di certificazione. Per informazioni dettagliate, vedere Account nell'articolo Prerequisiti per il connettore di certificati per Microsoft Intune .

Requisiti di rete

Oltre ai requisiti di rete per il connettore di certificati, è consigliabile pubblicare il servizio NDES tramite un proxy inverso, ad esempio il proxy dell'applicazione Microsoft Entra, il proxy di accesso Web o un proxy di terze parti. Se non si usa un proxy inverso, consentire il traffico TCP sulla porta 443 da tutti gli host e gli indirizzi IP su Internet al servizio NDES.

Consentire tutte le porte e i protocolli necessari per la comunicazione tra il servizio NDES e qualsiasi infrastruttura di supporto nell'ambiente. Ad esempio, il computer che ospita il servizio NDES deve comunicare con la CA, i server DNS, i controller di dominio e possibilmente altri servizi o server all'interno dell'ambiente, ad esempio Configuration Manager.

Certificati e modelli

Quando si usa SCEP, vengono usati i certificati e i modelli seguenti.

| Oggetto | Dettagli |

|---|---|

| Modello di certificato SCEP | Modello configurato nell'autorità di certificazione emittente usata per completare le richieste SCEP dei dispositivi. |

| Certificato di autenticazione server | Certificato del server Web richiesto dalla CA emittente o dalla CA pubblica. Installare e associare questo certificato SSL in IIS nel computer che ospita il servizio Registrazione dispositivi di rete. |

| Certificato CA radice attendibile | Per usare un profilo certificato SCEP, i dispositivi devono considerare attendibile l'autorità di certificazione radice attendibile .To use a SCEP certificate profile, devices must trust your Trusted Root Certification Authority (CA). Usare un profilo certificato attendibile in Intune per effettuare il provisioning del certificato CA radice attendibile a utenti e dispositivi. - Usare un singolo certificato CA radice attendibile per ogni piattaforma del sistema operativo e associarlo a ogni profilo certificato attendibile creato. - Quando necessario, è possibile usare altri certificati CA radice attendibili. Ad esempio, è possibile usare certificati aggiuntivi per fornire un trust a un'autorità di certificazione che firma i certificati di autenticazione del server per i punti di accesso Wi-Fi. Creare certificati CA radice attendibili aggiuntivi per l'emissione di CA. Nel profilo certificato SCEP creato in Intune assicurarsi di specificare il profilo CA radice attendibile per la CA emittente. Per informazioni sul profilo certificato attendibile, vedere Esportare il certificato CA radice attendibile e Creare profili certificato attendibili in Usare i certificati per l'autenticazione in Intune. |

Nota

Il certificato seguente non viene usato con il connettore di certificati per Microsoft Intune. Queste informazioni vengono fornite per coloro che non hanno ancora sostituito il connettore precedente per SCEP (installato da NDESConnectorSetup.exe) con il nuovo software del connettore.

| Oggetto | Dettagli |

|---|---|

| Certificato di autenticazione client | Richiesto dalla CA emittente o dalla CA pubblica. Questo certificato viene installato nel computer che ospita il servizio NDES e viene usato dal connettore di certificati per Microsoft Intune. Se nel certificato sono impostati gli utilizzi delle chiavi di autenticazione client e server (Utilizzo chiavi avanzato) nel modello di CA usato per rilasciare questo certificato, è possibile usare lo stesso certificato per l'autenticazione server e client. |

Requisito del PIN per Android Enterprise

Per Android Enterprise, la versione della crittografia in un dispositivo determina se il dispositivo deve essere configurato con un PIN prima che SCEP possa effettuare il provisioning del dispositivo con un certificato. I tipi di crittografia disponibili sono:

Crittografia completa del disco, che richiede che il dispositivo disponga di un PIN configurato.

Crittografia basata su file, necessaria nei dispositivi installati dall'OEM con Android 10 o versioni successive. Questi dispositivi non richiedono un PIN. I dispositivi che esentengono l'aggiornamento ad Android 10 potrebbero comunque richiedere un PIN.

Nota

Microsoft Intune non è in grado di identificare il tipo di crittografia in un dispositivo Android.

La versione di Android in un dispositivo può influire sul tipo di crittografia disponibile:

Android 10 e versioni successive: I dispositivi installati con Android 10 o versioni successive dall'OEM usano la crittografia basata su file e non richiedono un PIN per il provisioning di un certificato da parte di SCEP. I dispositivi che esentengono l'aggiornamento alla versione 10 o successiva e iniziano a usare la crittografia basata su file potrebbero comunque richiedere un PIN.

Android da 8 a 9: queste versioni di Android supportano l'uso della crittografia basata su file, ma non è necessaria. Ogni OEM sceglie il tipo di crittografia da implementare per un dispositivo. È anche possibile che le modifiche oem comportino che non sia necessario un PIN anche quando è in uso la crittografia full-disk.

Per altre informazioni, vedere gli articoli seguenti nella documentazione di Android:

Considerazioni per i dispositivi registrati come Android Enterprise dedicati

Per i dispositivi registrati come Android Enterprise dedicato, l'imposizione delle password può presentare problemi.

Per i dispositivi che eseguono 9.0 e versioni successive e ricevono criteri in modalità tutto schermo, è possibile usare un criterio di conformità del dispositivo o di configurazione del dispositivo per applicare il requisito della password. Visualizza il suggerimento per il supporto: nuove schermate di conformità basate su Google per la modalità tutto schermo del team di supporto di Intune, per comprendere l'esperienza del dispositivo.

Per i dispositivi che eseguono 8.x e versioni precedenti, è anche possibile usare un criterio di conformità del dispositivo o di configurazione del dispositivo per applicare il requisito della password. Tuttavia, per configurare un PIN, è necessario immettere manualmente l'applicazione delle impostazioni nel dispositivo e configurare il PIN.

Configurare l'autorità di certificazione

Nelle sezioni seguenti si vedrà come:

- Configurare e pubblicare il modello necessario per NDES

- Impostare le autorizzazioni necessarie per la revoca del certificato.

Le sezioni seguenti richiedono la conoscenza di Windows Server 2012 R2 o versioni successive e di Servizi certificati Active Directory.The following sections require knowledge of Windows Server 2012 R2 or later, and of Active Directory Certificate Services (AD CS).

Accedere all'autorità di certificazione emittente

Accedere alla CA emittente con un account di dominio con diritti sufficienti per gestire la CA.

Aprire l'autorità di certificazione Microsoft Management Console (MMC). Eseguire 'certsrv.msc' o in Server Manager, selezionare Strumenti e quindi Autorità di certificazione.

Selezionare il nodo Modelli di certificato e selezionare Gestione azioni>.

Creare il modello di certificato SCEP

Creare un modello di certificato v2 (con compatibilità con Windows 2003) da usare come modello di certificato SCEP. È possibile:

- Usare lo snap-in Modelli di certificato per creare un nuovo modello personalizzato.

- Copiare un modello esistente, ad esempio il modello server Web, e quindi aggiornare la copia da usare come modello NDES.

Configurare le impostazioni seguenti nelle schede specificate del modello:

Generale:

- Deselezionare Pubblica certificato in Active Directory.

- Specificare un nome visualizzato modello descrittivo per poter identificare il modello in un secondo momento.

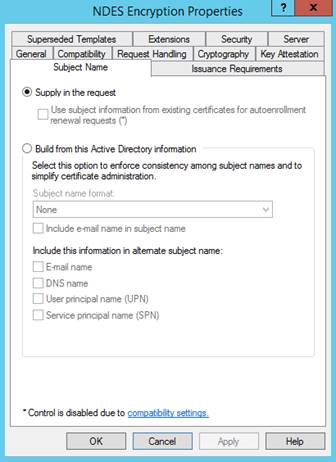

Nome soggetto:

Selezionare Fornitura nella richiesta. Il modulo criteri di Intune per il servizio Registrazione dispositivi di rete applica la sicurezza.

Estensioni:

Assicurarsi che La descrizione dei criteri applicazione includa l'autenticazione client.

Importante

Aggiungere solo i criteri dell'applicazione richiesti. Confermare le scelte con gli amministratori della sicurezza.

Per i modelli di certificato iOS/iPadOS e macOS, modificare anche l'utilizzo delle chiavi e assicurarsi che firma sia la prova dell'origine non selezionata.

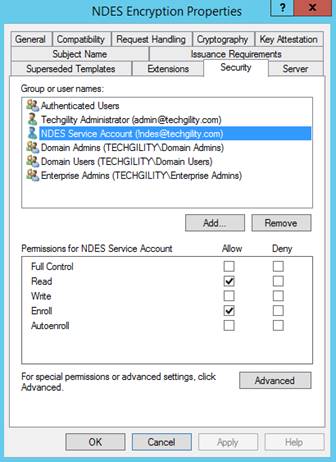

Sicurezza:

Aggiungere l'account del servizio NDES. Questo account richiede autorizzazioni di lettura e registrazione per questo modello.

Aggiungere altri account per gli amministratori di Intune che creeranno profili SCEP. Questi account richiedono autorizzazioni di lettura per il modello per consentire a questi amministratori di passare a questo modello durante la creazione di profili SCEP.

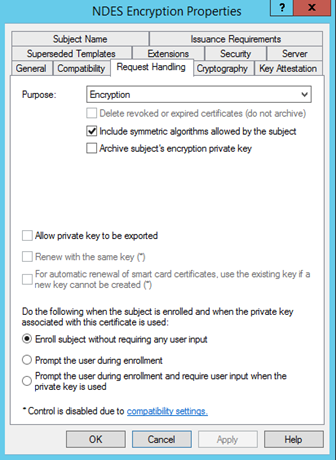

Gestione delle richieste:

L'immagine seguente è un esempio. La configurazione potrebbe variare.

Requisiti di rilascio:

L'immagine seguente è un esempio. La configurazione potrebbe variare.

Salvare il modello di certificato.

Creare il modello di certificato client

Nota

Il certificato seguente non viene usato con il connettore di certificati per Microsoft Intune. Queste informazioni vengono fornite per coloro che non hanno ancora sostituito il connettore precedente per SCEP (installato da NDESConnectorSetup.exe) con il nuovo software del connettore.

Il connettore Microsoft Intune richiede un certificato con l'utilizzo avanzato della chiave e il nome del soggetto dell'autenticazione client uguale al nome di dominio completo del computer in cui è installato il connettore. È necessario un modello con le proprietà seguenti:

- Estensioni>I criteri applicazione devono contenere l'autenticazione client

- Nome> soggettoFornire nella richiesta.

Se si dispone già di un modello che include queste proprietà, è possibile riutilizzarlo, altrimenti creare un nuovo modello duplicando uno esistente o creando un modello personalizzato.

Creare il modello di certificato del server

Le comunicazioni tra dispositivi gestiti e IIS nel server NDES usano HTTPS, che richiede l'uso di un certificato. È possibile usare il modello di certificato server Web per rilasciare questo certificato. In alternativa, se si preferisce avere un modello dedicato, sono necessarie le proprietà seguenti:

- Estensioni>I criteri applicazione devono contenere l'autenticazione server.

- Nome> soggettoFornire nella richiesta.

- Nella scheda Sicurezza l'account computer del server NDES deve disporre delle autorizzazioni lettura e registrazione .

Nota

Se si dispone di un certificato che soddisfa entrambi i requisiti dei modelli di certificato client e server, è possibile usare un singolo certificato sia per IIS che per il connettore di certificati.

Concedere le autorizzazioni per la revoca del certificato

Per consentire a Intune di revocare i certificati non più necessari, è necessario concedere le autorizzazioni nell'autorità di certificazione.

Nel server che ospita il connettore di certificati usare l'account di sistema del server NDES o un account specifico, ad esempio l'account del servizio NDES.

Nella console dell'autorità di certificazione fare clic con il pulsante destro del mouse sul nome della CA e scegliere Proprietà.

Nella scheda Sicurezza selezionare Aggiungi.

Concedere l'autorizzazione Issue and Manage Certificates (Concedere il problema e gestire i certificati ):

- Se si sceglie di usare l'account di sistema del server NDES, specificare le autorizzazioni per il server NDES.

- Se si sceglie di usare l'account del servizio NDES, specificare invece le autorizzazioni per tale account.

Modificare il periodo di validità del modello di certificato

È facoltativo modificare il periodo di validità del modello di certificato.

Dopo aver creato il modello di certificato SCEP, è possibile modificare il modello per esaminare il periodo di validità nella scheda Generale .

Per impostazione predefinita, Intune usa il valore configurato nel modello, ma è possibile configurare la CA per consentire al richiedente di immettere un valore diverso, in modo che il valore possa essere impostato dall'interfaccia di amministrazione di Microsoft Intune.

Pianificare l'uso di un periodo di validità di cinque giorni o superiore. Quando il periodo di validità è inferiore a cinque giorni, esiste un'alta probabilità che il certificato entri in uno stato prossimo alla scadenza o scaduto, il che può causare il rifiuto del certificato da parte dell'agente MDM nei dispositivi prima dell'installazione.

Importante

Per iOS/iPadOS e macOS, usare sempre un valore impostato nel modello.

Per configurare un valore che può essere impostato dall'interfaccia di amministrazione di Microsoft Intune

Nella CA eseguire i comandi seguenti:

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATE

net stop certsvc

net start certsvc

Pubblicare modelli di certificato

Nella CA emittente usare lo snap-in Autorità di certificazione per pubblicare il modello di certificato. Selezionare il nodo Modelli di certificato , selezionare Azione>Nuovo>modello di certificato da rilasciare e quindi selezionare il modello di certificato creato nella sezione precedente.

Verificare che il modello sia stato pubblicato visualizzandolo nella cartella Modelli di certificato .

Configurare NDES

Le procedure seguenti consentono di configurare il servizio Registrazione dispositivi di rete (NDES) per l'uso con Intune. Questi sono forniti come esempi in quanto la configurazione effettiva potrebbe variare a seconda della versione di Windows Server. Assicurarsi che le configurazioni necessarie aggiunte come quelle per .NET Framework soddisfino i prerequisiti per il connettore di certificati per Microsoft Intune.

Per altre informazioni sul servizio Registrazione dispositivi di rete, vedere Linee guida per il servizio Registrazione dispositivi di rete.

Installare il servizio NDES

Nel server che ospiterà il servizio NDES, accedere come amministratore dell'organizzazione e quindi usare l'Aggiunta guidata ruoli e funzionalità per installare NDES:

Nella procedura guidata selezionare Servizi certificati Active Directory per ottenere l'accesso a Servizi ruolo Servizi certificati Active Directory. Selezionare Servizio registrazione dispositivi di rete, deselezionare Autorità di certificazione e quindi completare la procedura guidata.

Consiglio

In Stato di installazione non selezionare Chiudi. Selezionare invece il collegamento Configura Servizi certificati Active Directory nel server di destinazione . Verrà visualizzata la configurazione guidata di Servizi certificati Active Directory, che verrà usata per la procedura successiva in questo articolo Configurare il servizio NDES. Dopo l'apertura della configurazione di Servizi certificati Active Directory, è possibile chiudere la procedura guidata Aggiungi ruoli e funzionalità.

Quando il servizio Registrazione dispositivi di rete viene aggiunto al server, la procedura guidata installa anche IIS. Verificare che IIS disponga delle configurazioni seguenti:

Server Web>Sicurezza>Filtro richieste

Server Web>Sviluppo di applicazioni>ASP.NET 3.5

L'installazione di ASP.NET 3.5 installa .NET Framework 3.5. Quando si installa .NET Framework 3.5, installare sia la funzionalità principale di .NET Framework 3.5 che l'attivazione HTTP.

Server Web>Sviluppo di applicazioni>ASP.NET 4.7.2

L'installazione di ASP.NET 4.7.2 installa .NET Framework 4.7.2. Quando si installa .NET Framework 4.7.2, installare la funzionalità di base di .NET Framework 4.7.2, ASP.NET 4.7.2 e la funzionalitàdi attivazione HTTPdei servizi> WCF.

Strumenti> di gestioneCompatibilità >di gestione di IIS 6Compatibilità della metabase iis 6

Strumenti> di gestioneCompatibilità >di gestione di IIS 6Compatibilità WMI di IIS 6

Nel server aggiungere l'account del servizio NDES come membro del gruppo di IIS_IUSR locale.

Configurare un nome dell'entità servizio (SPN) in Active Directory, se necessario. Per informazioni su come impostare il nome spn, vedere Verificare se è necessario impostare un nome dell'entità servizio per NDES.

Configurare il servizio NDES

Per configurare il servizio NDES, usare un account amministratore dell'organizzazione.

Nel computer che ospita il servizio NDES aprire la configurazione guidata di Servizi certificati Active Directory e quindi apportare gli aggiornamenti seguenti:

Consiglio

Se si continua dall'ultima procedura e si fa clic sul collegamento Configura Servizi certificati Active Directory nel server di destinazione , questa procedura guidata dovrebbe essere già aperta. In caso contrario, aprire Server Manager per accedere alla configurazione post-distribuzione per Servizi certificati Active Directory.

- In Servizi ruolo selezionare il servizio Registrazione dispositivi di rete.

- In Account del servizio per NDES specificare l'account del servizio NDES.

- In CA per NDES fare clic su Seleziona e quindi selezionare la CA emittente in cui è stato configurato il modello di certificato.

- In Crittografia per NDES impostare la lunghezza della chiave per soddisfare i requisiti aziendali.

- In Conferma selezionare Configura per completare la procedura guidata.

Al termine della procedura guidata, aggiornare la chiave del Registro di sistema seguente nel computer che ospita il servizio NDES:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Per aggiornare questa chiave, identificare lo scopo dei modelli di certificato (disponibile nella relativa scheda Gestione richieste ). Aggiornare quindi la voce del Registro di sistema corrispondente sostituendo i dati esistenti con il nome del modello di certificato (non il nome visualizzato del modello) specificato al momento della creazione del modello di certificato.

Nella tabella seguente lo scopo del modello di certificato viene mappato ai valori nel Registro di sistema:

Scopo del modello di certificato (nella scheda Gestione richieste) Valore del Registro di sistema da modificare Valore visualizzato nell'interfaccia di amministrazione di Microsoft Intune per il profilo SCEP Signature SignatureTemplate Firma digitale Crittografia EncryptionTemplate Crittografia chiave Firma e crittografia GeneralPurposeTemplate Crittografia chiave

Firma digitaleAd esempio, se lo scopo del modello di certificato è Crittografia, modificare il valore EncryptionTemplate in modo che sia il nome del modello di certificato.

Riavviare il server che ospita il servizio NDES. Non usare iisreset; iireset non completa le modifiche necessarie.

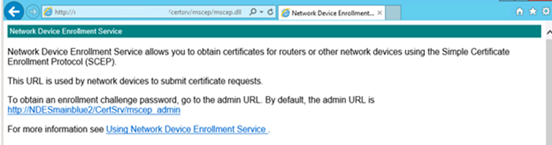

Passare a http:// Server_FQDN/certsrv/mscep/mscep.dll. Verrà visualizzata una pagina NDES simile all'immagine seguente:

Se l'indirizzo Web restituisce un servizio 503 non disponibile, controllare il visualizzatore eventi computer. Questo errore si verifica in genere quando il pool di applicazioni viene arrestato a causa di un'autorizzazione mancante per l'account del servizio NDES.

Installare e associare i certificati nel server che ospita NDES

Nel server NDES aggiungere un certificato di autenticazione server.

Certificato di autenticazione server

Questo certificato viene usato in IIS. Si tratta di un semplice certificato del server Web che consente al client di considerare attendibile l'URL del servizio Registrazione dispositivi di rete.

Richiedere un certificato di autenticazione del server alla CA interna o alla CA pubblica e quindi installare il certificato nel server.

A seconda di come si espone il servizio NDES a Internet, esistono requisiti diversi.

Una buona configurazione è:

- Nome soggetto: impostare un cn (nome comune) con un valore che deve essere uguale al nome di dominio completo del server in cui si sta installando il certificato (server NDES).

- Nome alternativo soggetto: impostare le voci DNS per ogni URL a cui risponde il servizio Registrazione dispositivi di rete, ad esempio l'FQDN interno e gli URL esterni.

Nota

Se si usa il proxy dell'applicazione Microsoft Entra, il connettore proxy dell'applicazione Microsoft Entra tradurrà le richieste dall'URL esterno all'URL interno. Di conseguenza, il servizio Registrazione dispositivi di rete risponderà solo alle richieste indirizzate all'URL interno, in genere il nome di dominio completo del server NDES.

In questo caso, l'URL esterno non è obbligatorio.

Associare il certificato di autenticazione del server in IIS:

Dopo aver installato il certificato di autenticazione del server, aprire Gestione IIS e selezionare il sito Web predefinito. Nel riquadro Azioni selezionare Associazioni.

Selezionare Aggiungi, impostare Tipo su https e quindi verificare che la porta sia 443.

Per certificato SSL specificare il certificato di autenticazione del server.

Nota

Quando si configura il servizio Registrazione dispositivi di rete per il connettore di certificati per Microsoft Intune, viene usato solo il certificato di autenticazione server. Se si sta configurando il servizio Registrazione dispositivi di rete per supportare il connettore di certificati precedente (NDESConnectorSetup.exe), è anche necessario configurare un certificato di autenticazione client. È possibile usare un singolo certificato sia per l'autenticazione server che per l'autenticazione client quando tale certificato è configurato per soddisfare i criteri di entrambi gli usi. Per quanto riguarda il nome soggetto, deve soddisfare i requisiti del certificato di autenticazione client .

Le informazioni seguenti vengono fornite per coloro che non hanno ancora sostituito il connettore precedente per SCEP (installato da NDESConnectorSetup.exe) con il nuovo software del connettore.

Certificato di autenticazione client

Questo certificato viene usato durante l'installazione del connettore di certificati per Microsoft Intune per supportare SCEP.

Richiedere e installare un certificato di autenticazione client dalla CA interna o da un'autorità di certificazione pubblica.

Il certificato deve soddisfare i requisiti seguenti:

- Utilizzo chiavi avanzato: questo valore deve includere l'autenticazione client.

- Nome soggetto: impostare un cn (nome comune) con un valore che deve essere uguale al nome di dominio completo del server in cui si sta installando il certificato (server NDES).

Scaricare, installare e configurare il connettore di certificati per Microsoft Intune

Per indicazioni, vedere Installare e configurare il connettore di certificati per Microsoft Intune.

- Il connettore di certificati viene installato nel server che esegue il servizio NDES.

- Il connettore non è supportato nello stesso server dell'autorità di certificazione emittente.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per