Integrare manualmente Jamf Pro con Intune per la conformità

Importante

Il supporto dei dispositivi MacOS jamf per l'accesso condizionale è deprecato.

A partire dal 31 gennaio 2025, la piattaforma su cui è basata la funzionalità di accesso condizionale di Jamf Pro non sarà più supportata.

Se si usa l'integrazione dell'accesso condizionale di Jamf Pro per i dispositivi macOS, seguire le linee guida documentate di Jamf per eseguire la migrazione dei dispositivi all'integrazione di Conformità del dispositivo in Migrazione dall'accesso condizionale macOS alla conformità dei dispositivi macOS - Documentazione di Jamf Pro.

Per assistenza, contattare Jamf Customer Success. Per altre informazioni, vedere il post di blog all'indirizzo https://aka.ms/Intune/Jamf-Device-Compliance.

Consiglio

Per indicazioni sull'integrazione di Jamf Pro con Intune e Microsoft Entra ID, incluso come configurare Jamf Pro per distribuire l'app Portale aziendale di Intune nei dispositivi gestiti con Jamf Pro, vedere Integrare Jamf Pro con Intune per segnalare la conformità a Microsoft Entra ID.

Microsoft Intune supporta l'integrazione della distribuzione di Jamf Pro per portare i criteri di conformità dei dispositivi e accesso condizionale ai dispositivi macOS. Tramite l'integrazione, è possibile richiedere che i dispositivi macOS gestiti da Jamf Pro soddisfino i requisiti di conformità dei dispositivi di Intune prima che tali dispositivi possano accedere alle risorse dell'organizzazione. L'accesso alle risorse è controllato dai criteri di accesso condizionale di Microsoft Entra allo stesso modo dei dispositivi gestiti tramite Intune.

Quando Jamf Pro si integra con Intune, è possibile sincronizzare i dati di inventario dai dispositivi macOS con Intune tramite Microsoft Entra ID. Il motore di conformità di Intune analizza quindi i dati di inventario per generare un report. L'analisi di Intune è combinata con l'intelligence sull'identità Microsoft Entra dell'utente del dispositivo per promuovere l'imposizione tramite l'accesso condizionale. I dispositivi conformi ai criteri di accesso condizionale possono ottenere l'accesso alle risorse aziendali protette.

Questo articolo consente di integrare manualmente Jamf Pro con Intune.

Consiglio

Invece di configurare manualmente l'integrazione di Jamf Pro con Intune, è consigliabile configurare e usare Jamf Cloud Connector con Microsoft Intune. Cloud Connector automatizza molti dei passaggi necessari quando si configura manualmente l'integrazione.

Dopo aver configurato l'integrazione, si configureranno Jamf e Intune per applicare la conformità all'accesso condizionale nei dispositivi gestiti da Jamf.

Prerequisiti

Prodotti e servizi

Per configurare l'accesso condizionale con Jamf Pro, è necessario quanto segue:

- Jamf Pro 10.1.0 o versione successiva

- Licenze di Microsoft Intune e Microsoft Entra ID P1 (bundle di licenze Microsoft Enterprise Mobility + Security consigliato)

- Ruolo di amministratore globale in Microsoft Entra ID.

- Un utente con privilegi di integrazione di Microsoft Intune in Jamf Pro

- App Portale aziendale per macOS

- dispositivi macOS con OS X 10.12 Yosemite o versioni successive

Porte di rete

Le porte seguenti devono essere accessibili per l'integrazione corretta di Jamf e Intune:

- Intune: porta 443

- Apple: porte 2195, 2196, e 5223 (notifiche push a Intune)

- Jamf: porte 80 e 5223

Per consentire il corretto funzionamento di APNS in rete, è necessario abilitare anche le connessioni in uscita a e reindirizzare da:

- blocco Apple 17.0.0.0/8 sulle porte TCP 5223 e 443 da tutte le reti client.

- porte 2195 e 2196 dai server Jamf Pro.

Per altre informazioni su queste porte, vedere i seguenti articoli:

- Requisiti di configurazione di rete di Intune e larghezza di banda.

- Network Ports Used by Jamf Pro (Porte di rete usate da Jamf Pro) su jamf.com.

- Porte TCP e UDP usate dai prodotti software Apple su support.apple.com

Connettere Intune a Jamf Pro

Per connettere Intune con Jamf Pro:

- Creare una nuova applicazione in Azure.

- Abilitare Intune per l'integrazione con Jamf Pro.

- Configurare l'accesso condizionale in Jamf Pro.

Creare un'applicazione in Microsoft Entra ID

Nel portale di Azure passare aRegistrazioni appID Microsoft Entra> e quindi selezionare Nuova registrazione.

Nella pagina Registra un'applicazione specificare i dettagli seguenti:

- Nella sezione Nome immettere un nome di applicazione significativo, ad esempio Accesso condizionale Jamf.

- Per la sezione Tipi di account supportati selezionare Account in qualsiasi directory dell'organizzazione.

- Per URI di reindirizzamento lasciare il valore predefinito Web e quindi specificare l'URL per l'istanza di Jamf Pro.

Selezionare Registra per creare l'applicazione e per aprire la pagina Panoramica per la nuova app.

Nella pagina Panoramica dell'app copiare il valore dell'ID applicazione (client) e registrarlo per un uso successivo. Questo valore sarà necessario nelle procedure successive.

Selezionare Certificati e segreti in Gestisci. Selezionare il pulsante Nuovo segreto client. Immettere un valore in Descrizione, selezionare qualsiasi opzione per Scadenza e scegliere Aggiungi.

Importante

Prima di uscire da questa pagina, copiare il valore per il segreto client e registrarlo per un uso successivo. Questo valore sarà necessario nelle procedure successive. Questo valore non è più disponibile, senza ricreare la registrazione dell'app.

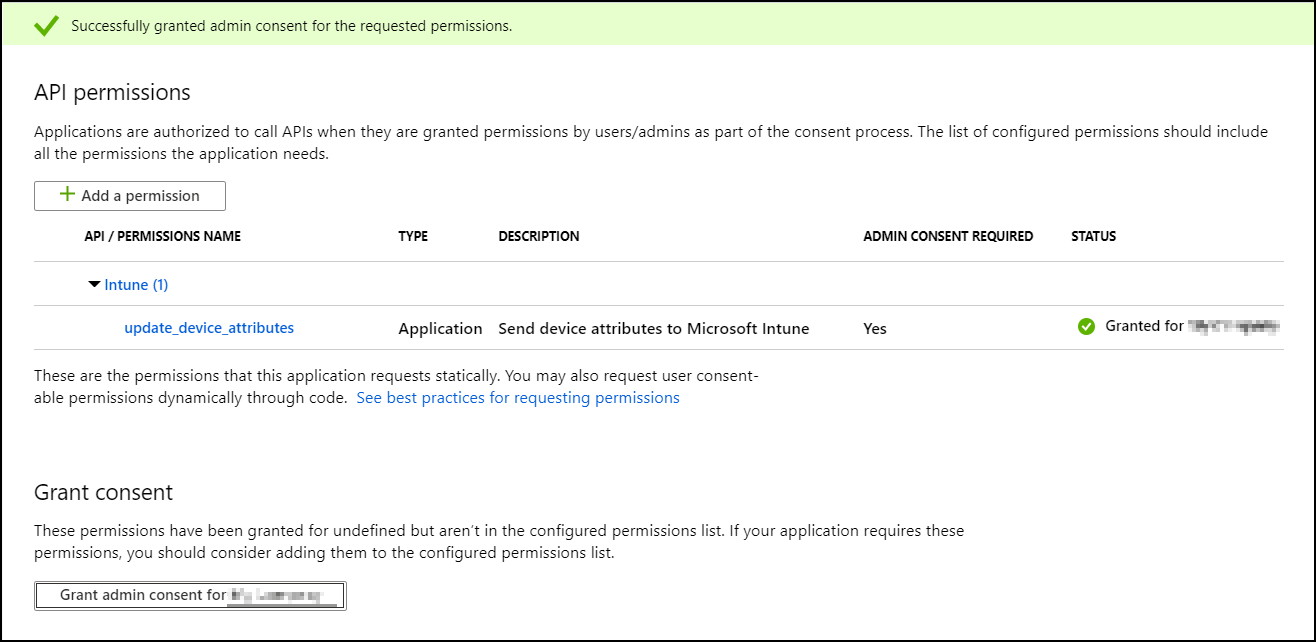

Selezionare Autorizzazioni API in Gestisci.

Nella pagina Autorizzazioni API rimuovere tutte le autorizzazioni da questa app selezionando l'icona ... accanto a ogni autorizzazione esistente. Questa rimozione è necessaria; l'integrazione non avrà esito positivo se sono presenti autorizzazioni aggiuntive impreviste nella registrazione dell'app.

Aggiungere quindi le autorizzazioni per aggiornare gli attributi del dispositivo. Nella parte superiore sinistra della pagina autorizzazioni API selezionare Aggiungi un'autorizzazione per aggiungere una nuova autorizzazione.

Nella pagina Richiedi autorizzazioni API selezionare Intune e quindi selezionare Autorizzazioni applicazione. Selezionare solo la casella di controllo per update_device_attributes e salvare la nuova autorizzazione.

In Microsoft Graph selezionare Autorizzazioni applicazione e quindi Application.Read.All.

Selezionare Aggiungi autorizzazioni.

Passare alle API usate dall'organizzazione. Cercare e selezionare Windows Azure Active Directory. Selezionare Autorizzazioni applicazione e quindi Application.Read.All.

Selezionare Aggiungi autorizzazioni.

Successivamente, concedere il consenso amministratore per questa app selezionando Concedi consenso amministratore per <il tenant> nella parte superiore sinistra della pagina autorizzazioni API . Potrebbe essere necessario autenticare nuovamente l'account nella nuova finestra e concedere all'applicazione l'accesso seguendo i prompt.

Aggiornare la pagina selezionando Aggiorna nella parte superiore della pagina. Verificare che sia stato concesso il consenso dell'amministratore per l'autorizzazione update_device_attributes .

Dopo aver registrato correttamente l'app, le autorizzazioni dell'API devono contenere solo un'autorizzazione denominata update_device_attributes e devono essere visualizzate come segue:

Il processo di registrazione dell'app in Microsoft Entra ID è completato.

Nota

Se il segreto client scade, è necessario creare un nuovo segreto client in Azure e quindi aggiornare i dati di accesso condizionale in Jamf Pro. Azure consente di avere sia il segreto precedente che la nuova chiave attiva per evitare interruzioni del servizio.

Abilitare Intune per l'integrazione con Jamf Pro

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Tenant administrationConnectors and tokens Partner device management (Connettori e tokendi amministrazione > tenant) Gestione dei > dispositivi partner.

Abilitare Compliance Connector per Jamf incollando l'ID applicazione salvato durante la procedura precedente nel campo Specificare l'ID app Di Microsoft Entra per Jamf .

Selezionare Salva.

Configurare l'integrazione di Microsoft Intune in Jamf Pro

Attivare la connessione nella console di Jamf Pro:

- Aprire la console di Jamf Pro e passareall'accesso condizionale di gestione> globale. Selezionare Modifica nella scheda Integrazione di MacOS Intune .

- Selezionare la casella di controllo Abilita integrazione di Intune per macOS. Quando questa impostazione è abilitata, Jamf Pro invia gli aggiornamenti dell'inventario a Microsoft Intune. Deselezionare la selezione se si vuole disabilitare la connessione ma salvare la configurazione.

- Selezionare Manuale in Tipo di connessione.

- Nel menu a comparsa Sovereign Cloud (cloud sovrano) selezionare la posizione del cloud sovrano da Microsoft.

- Selezionare Open administrator consent URL (Apri URL consenso amministratore ) e seguire le istruzioni visualizzate per consentire l'aggiunta dell'app Jamf Native macOS Connector al tenant di Microsoft Entra.

- Aggiungere il nome del tenant di Microsoft Entra da Microsoft Azure.

- Aggiungere l'ID applicazione e il segreto client (in precedenza denominata chiave dell'applicazione) per l'applicazione Jamf Pro da Microsoft Azure.

- Selezionare Salva. Jamf Pro testa le impostazioni e verifica il successo.

Tornare alla pagina Gestione dei dispositivi partner in Intune per completare la configurazione.

In Intune passare alla pagina Gestione dei dispositivi partner . In Impostazioni connettore configurare i gruppi per l'assegnazione:

- Selezionare Includi e specificare i gruppi di utenti di destinazione per la registrazione macOS con Jamf.

- Usare Escludi per selezionare i gruppi di utenti che non verranno registrati con Jamf e che invece registreranno i propri Mac direttamente con Intune.

Escludi le sostituzioni Includi, il che significa che qualsiasi dispositivo che si trova in entrambi i gruppi viene escluso da Jamf e indirizzato alla registrazione con Intune.

Nota

Questo metodo di inclusione ed esclusione dei gruppi di utenti influisce sull'esperienza di registrazione dell'utente. Qualsiasi utente con un dispositivo macOS già registrato in Jamf o Intune che è quindi destinato alla registrazione con l'altro MDM deve annullare la registrazione del dispositivo e quindi registrarlo nuovamente con il nuovo MDM prima che la gestione del dispositivo funzioni correttamente.

Selezionare Valuta per determinare quanti dispositivi verranno registrati con Jamf, in base alle configurazioni del gruppo.

Selezionare Salva quando si è pronti per applicare la configurazione.

Per continuare, sarà necessario usare Jamf per distribuire il portale aziendale per Mac in modo che gli utenti possano registrare i propri dispositivi in Intune.

Impostare i criteri di conformità e registrare i dispositivi

Dopo aver configurato l'integrazione tra Intune e Jamf, è necessario applicare i criteri di conformità per i dispositivi gestiti da Jamf.

Disconnettere Jamf Pro e Intune

Se è necessario rimuovere l'integrazione di Jamf Pro con Intune, usare uno dei metodi seguenti. Entrambi i metodi si applicano all'integrazione configurata manualmente o tramite il connettore cloud.

Deprovision Jamf Pro dall'interfaccia di amministrazione di Microsoft Intune

Nell'interfaccia di amministrazione di Microsoft Intune passare aConnettori diamministrazione> tenant e tokenGestione dei> dispositivi partner.

Selezionare l'opzione Termina. Intune visualizza un messaggio relativo all'azione. Esaminare il messaggio e, quando è pronto, selezionare OK. L'opzione Termina integrazione viene visualizzata solo quando esiste la connessione Jamf.

Dopo aver terminato l'integrazione, aggiornare la visualizzazione dell'interfaccia di amministrazione per aggiornare la visualizzazione. I dispositivi macOS dell'organizzazione vengono rimossi da Intune in 90 giorni.

Deprovision Jamf Pro dall'interno della console di Jamf Pro

Seguire questa procedura per rimuovere la connessione dalla console di Jamf Pro.

Nella console di Jamf Pro passareall'accesso condizionale di gestione> globale. Nella scheda macOS Intune Integration (Integrazione con Intune per macOS) selezionare Edit (Modifica).

Deselezionare la casella di controllo Enable Intune Integration for macOS (Abilita integrazione con Intune per macOS).

Selezionare Salva. Jamf Pro invia la configurazione a Intune e l'integrazione verrà terminata.

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Amministrazione del tenant>Connettori e token>Gestione dei dispositivi partner per verificare che lo stato ora sia Terminato.

Dopo aver terminato l'integrazione, i dispositivi macOS dell'organizzazione verranno rimossi alla data visualizzata nella console, ovvero dopo tre mesi.