Integrare Jamf Mobile Threat Protection con Intune

Completare la procedura seguente per integrare la soluzione Jamf Mobile Threat Defense con Intune.

Prima di iniziare

Prima di avviare il processo di integrazione di Jamf con Intune, assicurarsi di disporre dei prerequisiti seguenti:

Sottoscrizione di Microsoft Intune Piano 1

Credenziali di amministratore di Microsoft Entra e ruolo assegnato in grado di concedere le autorizzazioni seguenti:

- Accedere e leggere il profilo utente

- Accedere alla directory come utente connesso

- Leggere i dati della directory

- Inviare informazioni sui rischi del dispositivo a Intune

Sottoscrizione valida di Jamf Security Cloud

- Un account amministratore con privilegi di amministratore con privilegi di amministratore avanzati

Panoramica dell'integrazione

L'abilitazione dell'integrazione di Mobile Threat Defense tra Jamf e Intune comporta:

- Abilitazione del servizio UEM Connect di Jamf per sincronizzare le informazioni con Azure e Intune. La sincronizzazione include metadati di Gestione ciclo di vita (LCM) utente e dispositivo, insieme al livello di minaccia del dispositivo Mobile Threat Defense (MTD).

- Creare profili di attivazione in Jamf per definire il comportamento di registrazione del dispositivo.

- Distribuire l'app Jamf Trust nei dispositivi iOS e Android gestiti.

- Configurare Jamf per l'utente finale self-service usando MAM nei dispositivi iOS e Android.

Configurare l'integrazione di Jamf Mobile Threat Defense

La configurazione dell'integrazione tra Jamf e Intune non richiede alcun supporto da parte del personale Jamf e può essere facilmente eseguita in pochi minuti.

Abilitare il supporto per Jamf in Intune

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

SelezionareConnettori e token> di amministrazione> del tenantAggiungi Mobile Threat Defense>.

Nella pagina Aggiungi connettore usare l'elenco a discesa e selezionare Jamf. Quindi selezionare Crea.

Nel riquadro Mobile Threat Defense selezionare Jamf MTD Connector dall'elenco dei connettori per aprire il riquadro Modifica connettore . Selezionare Apri la console di amministrazione di Jamf per aprire il portale di Jamf Security Cloud e accedere.

Nel portale di Jamf Security Cloud passare a Integrations > UEM Integration e selezionare la scheda UEM Connect . Usare l'elenco a discesa Fornitore EMM e selezionare Microsoft Intune.

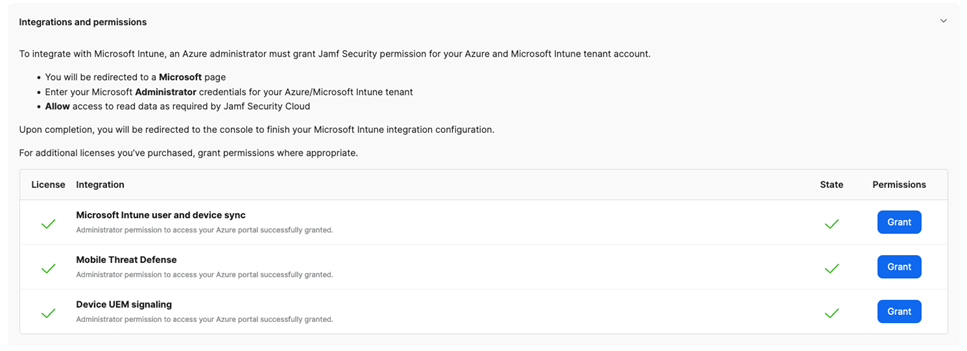

Viene visualizzata una schermata simile all'immagine seguente, che indica le concessioni di autorizzazioni necessarie per completare l'integrazione:

Accanto a Sincronizzazione utenti e dispositivi di Microsoft Intune selezionare il pulsante Concedi per avviare il processo per fornire a Jamf il consenso per l'esecuzione di funzioni di Gestione ciclo di vita con Azure e Intune.

Quando richiesto, selezionare o immettere le credenziali di amministratore di Azure. Esaminare le autorizzazioni richieste, quindi selezionare la casella di controllo Consenso per conto dell'organizzazione. Infine, selezionare Accetta per autorizzare l'integrazione di Gestione configurazione locale.

Si torna automaticamente al portale di Jamf Security Cloud. Se l'autorizzazione ha avuto esito positivo, accanto al pulsante Concedi è presente un segno di graduazione verde.

Ripetere il processo di consenso per le integrazioni elencate rimanenti facendo clic sui pulsanti Concedi corrispondenti fino a quando non si hanno segni di graduazione verdi accanto a ognuno.

Tornare all'interfaccia di amministrazione di Intune e riprendere la modifica del connettore MTD. Impostare tutti gli interruttori disponibili su Attivato e quindi salvare la configurazione.

Intune e Jamf sono ora connessi.

Creare profili di attivazione in Jamf

Le distribuzioni basate su Intune vengono facilitate usando i profili di attivazione Jamf definiti nel portale di Jamf Security Cloud. Ogni profilo di attivazione definisce opzioni di configurazione specifiche, ad esempio i requisiti di autenticazione, le funzionalità del servizio e l'appartenenza al gruppo iniziale.

Dopo aver creato un profilo di attivazione in Jamf, assegnarlo a utenti e dispositivi in Intune. Anche se un profilo di attivazione è universale tra piattaforme di dispositivi e strategie di gestione, i passaggi seguenti definiscono come configurare Intune in base a queste differenze.

I passaggi da qui presuppongono che sia stato creato un profilo di attivazione in Jamf che si vuole distribuire tramite Intune nei dispositivi di destinazione. Per altre informazioni sulla creazione e l'uso dei profili di attivazione jamf, vedere Profili di attivazione nella documentazione sulla sicurezza di Jamf.

Nota

Quando si creano profili di attivazione per la distribuzione tramite Intune, assicurarsi di impostare l'utente associato sull'opzione Autenticato dal provider di > identità Microsoft Entra per la massima sicurezza, compatibilità multipiattaforma e un'esperienza utente finale semplificata.

Distribuzione di Jamf Over-the-Air nei dispositivi gestiti da MDM

Per i dispositivi iOS e Android gestiti con Intune, Jamf può distribuire in modalità over-the-air per attivazioni rapide basate su push. Assicurarsi di aver già creato i profili di attivazione necessari prima di procedere con questa sezione. La distribuzione di Jamf in dispositivi gestiti comporta:

- Aggiunta di profili di configurazione Jamf a Intune e assegnazione ai dispositivi di destinazione.

- Aggiunta dell'app di attendibilità Jamf e delle rispettive configurazioni dell'app a Intune e assegnazione ai dispositivi di destinazione.

Configurare e distribuire profili di configurazione iOS

In questa sezione vengono scaricati i file di configurazione dei dispositivi iOS necessari e quindi vengono recapitate in modalità over-the-air tramite MDM ai dispositivi gestiti di Intune.

Nel portale di Jamf Security Cloud passare al profilo di attivazione che si vuole distribuire (Attivazioni dispositivi>), quindi selezionare la scheda >Strategie di distribuzioneDispositivi> gestitiMicrosoft Intune.

Espandere le sezioni Apple iOS Supervisionati o Apple iOS non supervisionati in base alla configurazione della flotta di dispositivi.

Scaricare il profilo di configurazione fornito e prepararsi a caricarli in un passaggio successivo.

Aprire l'interfaccia di amministrazione di Microsoft Intune e passare a Profili > di configurazione di Dispositivi iOS/iPadOS>. Selezionare Crea>nuovo criterio.

Nel pannello visualizzato, per Piattaforma selezionare iOS/iPadOS e per Tipo di profilo selezionare Modello e quindi Personalizzato. Quindi selezionare Crea.

Nel campo Nome specificare un titolo descrittivo per la configurazione, che corrisponde idealmente a quello denominato profilo di attivazione nel portale di Jamf Security Cloud. Un nome corrispondente consentirà di semplificare il riferimento incrociato in futuro. In alternativa, specificare il codice del profilo di attivazione, se necessario. È consigliabile indicare se la configurazione è per i dispositivi supervisionati o non supervisionati suffissando il nome in quanto tale.

Facoltativamente, specificare una descrizione che fornisce altri dettagli per altri amministratori sullo scopo o l'uso della configurazione. Seleziona Avanti.

Nella pagina Impostazioni di configurazione specificare o passare al profilo di configurazione scaricato corrispondente al profilo di attivazione scaricato nel passaggio 3. Se sono stati scaricati entrambi, selezionare il profilo supervisionato o non supervisionato appropriato. Seleziona Avanti.

Assegnare il profilo di configurazione a gruppi di utenti o dispositivi in cui deve essere installato Jamf. È consigliabile iniziare con un gruppo di test e quindi espanderlo dopo aver convalidato correttamente le attivazioni. Seleziona Avanti.

Esaminare la configurazione per verificare la correttezza della modifica in base alle esigenze, quindi selezionare Crea per creare e distribuire il profilo di configurazione.

Nota

Jamf offre un profilo di distribuzione avanzato per i dispositivi iOS con supervisione. Se si dispone di una flotta mista di dispositivi supervisionati e non supervisionati, ripetere i passaggi precedenti per l'altro tipo di profilo in base alle esigenze. Questi stessi passaggi devono essere seguiti per eventuali profili di attivazione futuri che devono essere distribuiti tramite Intune. Contattare il supporto di Jamf se si dispone di una flotta mista di dispositivi iOS supervisionati e non supervisionati e si ha bisogno di assistenza per le assegnazioni di criteri basate sulla modalità supervisionata.

Distribuzione di Jamf in dispositivi non registrazione con applicazioni gestite MAM

Per i dispositivi non registrazione con applicazioni gestite MAM, Jamf usa un'esperienza di onboarding basata sull'autenticazione integrata per attivare e proteggere i dati aziendali all'interno delle app gestite da MAM.

Le sezioni seguenti descrivono come configurare Jamf e Intune per consentire agli utenti finali di attivare Jamf senza problemi prima di poter accedere ai dati aziendali.

Configurare il provisioning dei dispositivi di Azure in un profilo di attivazione Jamf

Per i profili di attivazione da usare con MAM, l'utente associato deve essere impostato sull'opzione Autenticato dal provider di > identità Microsoft Entra.

Nel portale di Jamf Security Cloud selezionare un profilo di attivazione esistente o crearne uno nuovo che annulla la registrazione dei dispositivi con applicazioni gestite MAM durante la registrazione in Attivazioni dispositivi > .

Selezionare la scheda Provisioning basato su identità e quindi scorrere fino alla sezione Microsoft.

Selezionare l'interruttore per il profilo di attivazione che si vuole usare, che apre la finestra Aggiungi provisioning automatico al profilo di attivazione .

Scegliere di confermare la selezione corrente dell'opzione Tutti (qualsiasi gruppo) oppure selezionare Gruppi specifici e quindi aggiungere ID gruppo per limitare le attivazioni utente solo a tali gruppi.

- Se vengono definiti uno o più ID di gruppo , un utente che attiva MAM deve essere membro di almeno uno dei gruppi specificati per l'attivazione tramite questo profilo di attivazione.

- È possibile configurare più profili di attivazione per lo stesso ID tenant di Azure, ognuno dei quali usando un ID di gruppo diverso. L'uso di ID di gruppo diversi consente di registrare i dispositivi in Jamf in base all'appartenenza al gruppo di Azure, abilitando funzionalità differenziate per gruppo al momento dell'attivazione.

- È possibile configurare un singolo profilo di attivazione "predefinito" che non specifica alcun ID gruppo. Questo gruppo funge da catch-all per tutte le attivazioni in cui l'utente autenticato non è un membro di un gruppo con un'associazione a un altro profilo di attivazione.

Selezionare Salva nell'angolo superiore destro della pagina.

Operazioni successive

- Con i profili di attivazione Jamf caricati nel portale di Jamf Security Cloud, creare app client in Intune per distribuire l'app Jamf Trust nei dispositivi Android e iOS/iPadOS. La configurazione dell'app Jamf offre funzionalità essenziali per integrare i profili di configurazione dei dispositivi di cui viene eseguito il push nei dispositivi ed è consigliata per tutte le distribuzioni. Vedere Aggiungere app MTD per le procedure e i dettagli personalizzati specifici per le app Jamf.

- Con Jamf integrato con Intune, è possibile ottimizzare la configurazione, visualizzare i report e distribuire in modo più ampio nell'intera flotta di dispositivi mobili. Per guide dettagliate sulla configurazione, vedere guida introduttiva al Centro supporto nella documentazione di Jamf.