Connettore Lookout Mobile Endpoint Security con Intune

È possibile controllare l'accesso dei dispositivi mobili alle risorse aziendali in base alla valutazione dei rischi condotta da Lookout, una soluzione Mobile Threat Defense integrata con Microsoft Intune. Il rischio viene valutato in base ai dati di telemetria raccolti dai dispositivi dal servizio Lookout, tra cui:

- Vulnerabilità del sistema operativo

- App dannose installate

- Profili di rete dannosi

È possibile configurare i criteri di accesso condizionale in base alla valutazione dei rischi di Lookout abilitata tramite i criteri di conformità di Intune per i dispositivi registrati, che è possibile usare per consentire o bloccare i dispositivi non conformi per accedere alle risorse aziendali in base alle minacce rilevate. Per i dispositivi non registrazione, è possibile usare i criteri di protezione delle app per applicare un blocco o una cancellazione selettiva in base alle minacce rilevate.

In che modo Intune e Lookout Mobile Endpoint Security consentono di proteggere le risorse aziendali?

L'app lookout per dispositivi mobili Lookout for work viene installata ed eseguita su dispositivi mobili. Questa app acquisisce i dati di telemetria del file system, dello stack di rete e dei dispositivi e delle applicazioni, dove disponibili, quindi la invia al servizio cloud Lookout per valutare il rischio del dispositivo per le minacce per dispositivi mobili. È possibile modificare le classificazioni a livello di rischio per le minacce nella console di Lookout in base alle proprie esigenze.

Supporto per i dispositivi registrati : i criteri di conformità dei dispositivi di Intune includono una regola per Mobile Threat Defense (MTD), che può usare le informazioni di valutazione dei rischi di Lookout for work. Quando la regola MTD è abilitata, Intune valuta la conformità del dispositivo con i criteri abilitati. Se il dispositivo viene trovato non conforme, agli utenti viene bloccato l'accesso alle risorse aziendali, ad esempio Exchange Online e SharePoint Online. Gli utenti ricevono anche indicazioni dall'app Lookout for work installata nei propri dispositivi per risolvere il problema e ottenere nuovamente l'accesso alle risorse aziendali. Per supportare l'uso di Lookout per lavorare con i dispositivi registrati:

Supporto per i dispositivi non registrazione : Intune può usare i dati di valutazione dei rischi dell'app Lookout for work nei dispositivi non registrazione quando si usano i criteri di protezione delle app di Intune. Gli amministratori possono usare questa combinazione per proteggere i dati aziendali all'interno di un'app protetta da Microsoft Intune. Gli amministratori possono anche eseguire un blocco o una cancellazione selettiva per i dati aziendali in tali dispositivi non registrazione. Per supportare l'uso di Lookout per lavorare con dispositivi non registrazione:

Piattaforme supportate

Le piattaforme seguenti sono supportate per Lookout quando sono registrate in Intune:

- Android 5.0 e versioni successive

- iOS 12 e versioni successive

Prerequisiti

- Sottoscrizione aziendale di Lookout Mobile Endpoint Security

- Sottoscrizione di Microsoft Intune Piano 1

- Microsoft Entra ID P1

- Enterprise Mobility and Security (EMS) E3 o E5, con licenze assegnate agli utenti.

Per altre informazioni, vedere Lookout Mobile Endpoint Security

Scenari di esempio

Di seguito sono riportati gli scenari comuni relativi all'uso di Mobile Endpoint Security con Intune.

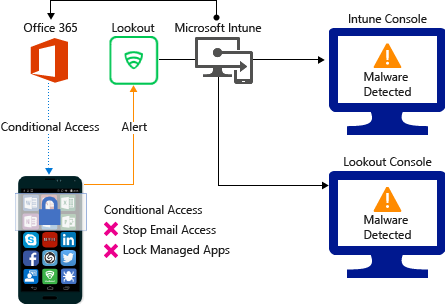

Controllare l'accesso in base alle minacce provenienti da app dannose

Quando vengono rilevate app dannose come malware nei dispositivi, è possibile bloccare i dispositivi da quanto segue fino a quando la minaccia non viene risolta:

- Connessione alla posta elettronica aziendale

- Sincronizzazione dei file aziendali con l'app OneDrive for Work

- Accesso alle app aziendali

Blocca quando vengono rilevate app dannose:

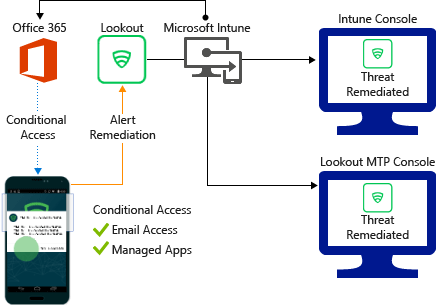

Accesso concesso per la correzione:

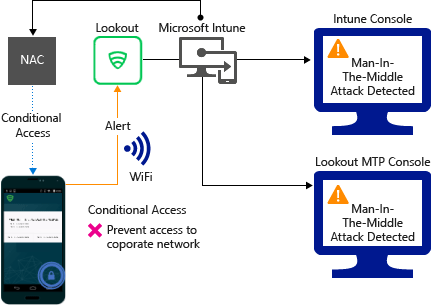

Controllare l'accesso in base alle minacce alla rete

Rilevare le minacce alla rete, ad esempio attacchi man-in-the-middle e proteggere l'accesso alle reti Wi-Fi in base al rischio del dispositivo.

Bloccare l'accesso alla rete tramite Wi-Fi:

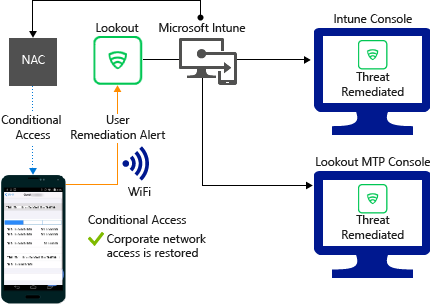

Accesso concesso per la correzione:

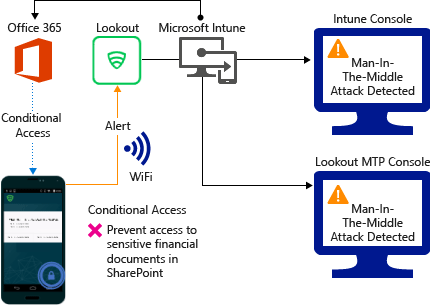

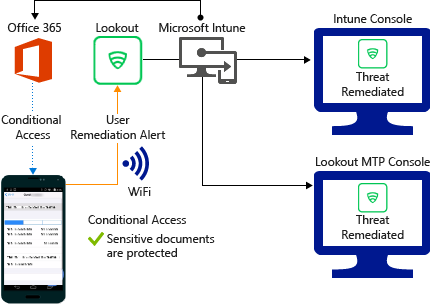

Controllare l'accesso a SharePoint Online in base alle minacce alla rete

Rilevare le minacce alla rete, ad esempio attacchi man-in-the-middle, e impedire la sincronizzazione dei file aziendali in base al rischio del dispositivo.

Bloccare SharePoint Online quando vengono rilevate minacce di rete:

Accesso concesso per la correzione:

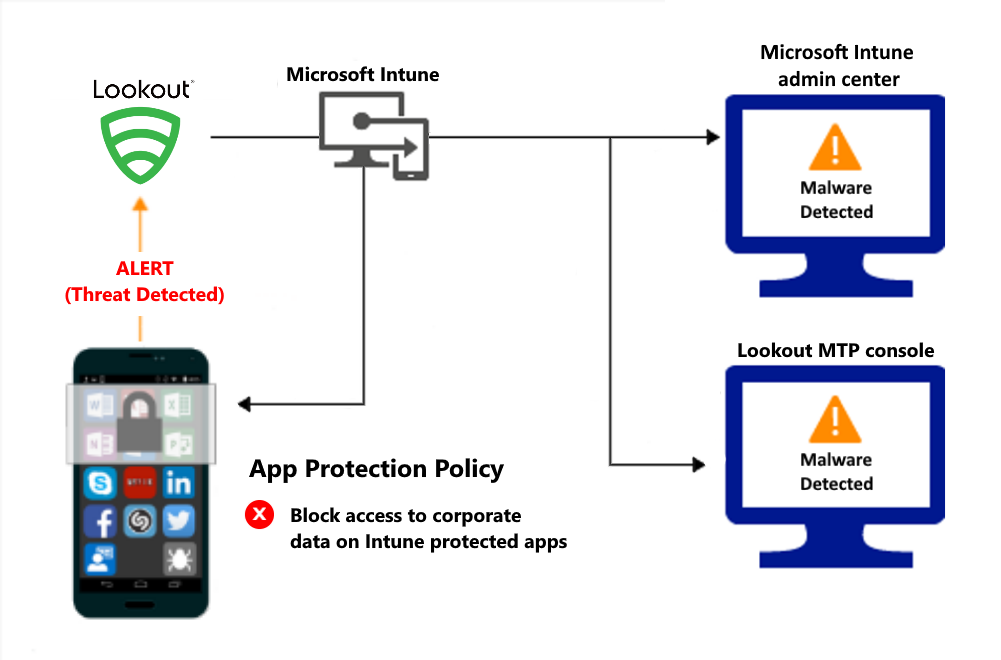

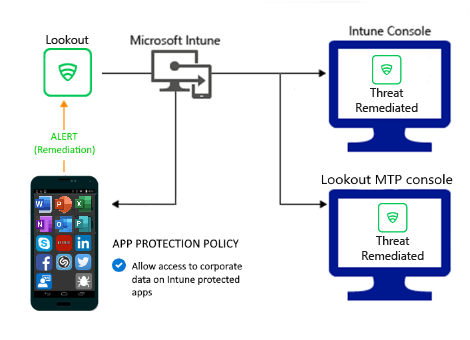

Controllare l'accesso nei dispositivi non registrazione in base alle minacce provenienti da app dannose

Quando la soluzione Lookout Mobile Threat Defense considera un dispositivo infettato:

L'accesso viene concesso alla correzione:

Passaggi successivi

Ecco i passaggi principali da eseguire per implementare questa soluzione: