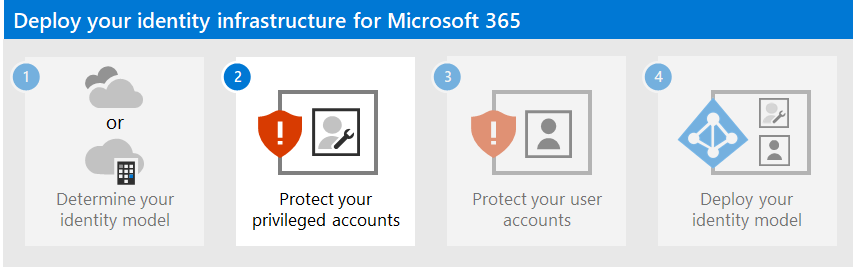

Passaggio 1. Determinare il modello di identità cloud

Dai un'occhiata a tutti i contenuti delle piccole imprese su Small Business help & learning.

Microsoft 365 usa Microsoft Entra ID, un servizio di autenticazione e identità utente basato sul cloud incluso nella sottoscrizione di Microsoft 365, per gestire le identità e l'autenticazione per Microsoft 365. La corretta configurazione dell'infrastruttura delle identità è fondamentale per la gestione dell'accesso utente e delle autorizzazioni di Microsoft 365 per l'organizzazione.

Prima di iniziare, guardare questo video che illustra i modelli di identità e l'autenticazione per Microsoft 365.

La prima scelta di pianificazione è il modello di identità cloud.

Modelli di identità cloud Microsoft

Per pianificare gli account utente, è necessario prima di tutto conoscere i due modelli di gestione delle identità disponibili in Microsoft 365. È possibile mantenere le identità dell'organizzazione solo nel cloud. In alternativa, è possibile mantenere le identità Active Directory Domain Services (AD DS) in locale e usarle per l'autenticazione quando gli utenti accedono ai servizi cloud di Microsoft 365.

Ecco i due tipi di identità con la descrizione dei vantaggi e dell'ambiente in cui sono più indicati.

| Attributo | Identità solo cloud | Identità ibrida |

|---|---|---|

| Definizione | L'account utente esiste solo nel tenant Microsoft Entra per l'abbonamento a Microsoft 365. | L'account utente esiste in Active Directory Domain Services e una copia è anche nel tenant Microsoft Entra per l'abbonamento a Microsoft 365. L'account utente nell Microsoft Entra ID potrebbe includere anche una versione con hash della password dell'account utente di Active Directory Domain Services già con hash. |

| Autenticazione delle credenziali utente in Microsoft 365 | Il tenant Microsoft Entra per la sottoscrizione di Microsoft 365 esegue l'autenticazione con l'account di identità cloud. | Il tenant Microsoft Entra per la sottoscrizione di Microsoft 365 gestisce il processo di autenticazione o reindirizza l'utente a un altro provider di identità. |

| Indicato per | Organizzazioni che non hanno o necessitano di un'istanza locale di AD DS. | Organizzazioni che usano AD DS o un altro provider di identità. |

| Principale vantaggio | Semplice da usare. Non richiede altri strumenti o server di directory. | Gli utenti possono usare le stesse credenziali per accedere a risorse locali o basate sul cloud. |

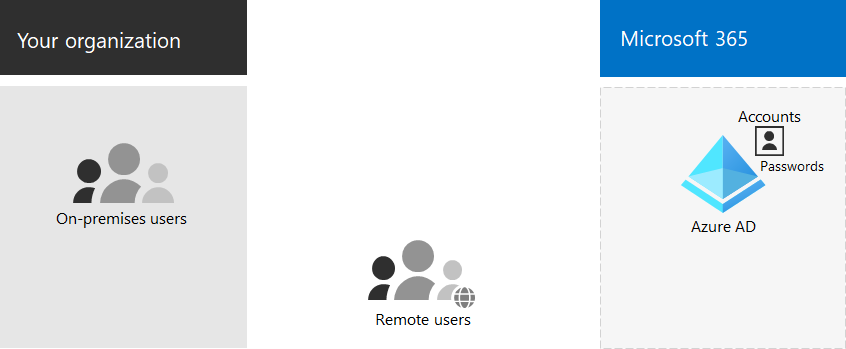

Identità solo cloud

Un'identità solo cloud usa account utente che esistono solo nell'ID Microsoft Entra. L'identità solo cloud viene in genere usata da organizzazioni di piccole dimensioni che non dispongono di server locali o non usano Servizi di dominio Active Directory per gestire le identità locali.

Ecco i componenti di base dell'identità solo cloud.

Sia gli utenti locali che gli utenti remoti (online) usano gli account utente e le password Microsoft Entra per accedere ai servizi cloud di Microsoft 365. Microsoft Entra autentica le credenziali utente in base agli account utente e alle password archiviati.

Amministrazione

Poiché gli account utente vengono archiviati solo in Microsoft Entra ID, è possibile gestire le identità cloud con strumenti come interfaccia di amministrazione di Microsoft 365 eWindows PowerShell.

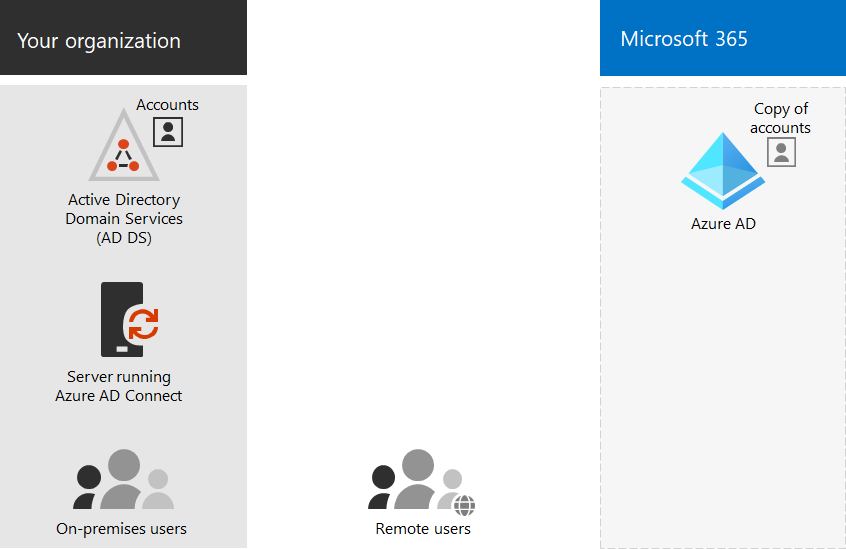

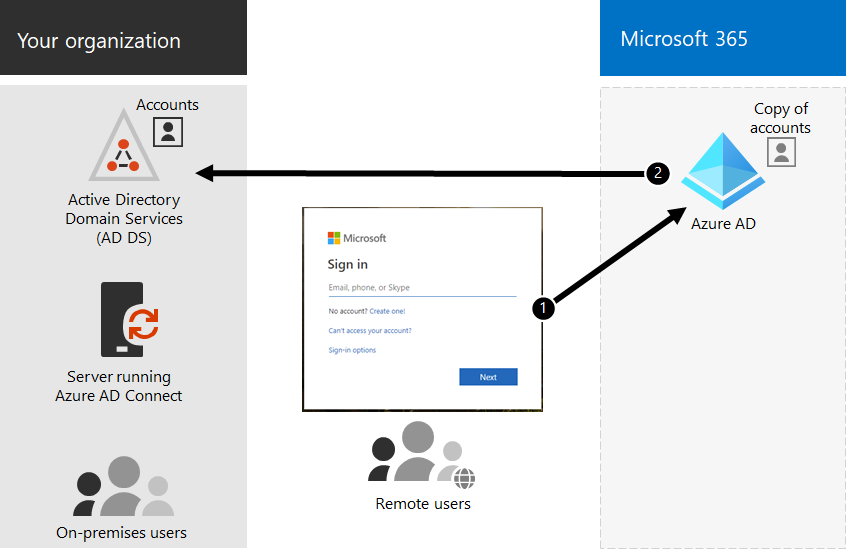

Identità ibrida

L'identità ibrida usa account che hanno origine in servizi di dominio Active Directory locali e hanno una copia nel tenant Microsoft Entra di una sottoscrizione di Microsoft 365. La maggior parte delle modifiche, ad eccezione di attributi di account specifici, scorre solo in un modo. Le modifiche apportate agli account utente di Servizi di dominio Active Directory vengono sincronizzate con la copia in Microsoft Entra ID.

Microsoft Entra Connect fornisce la sincronizzazione dell'account in corso. Viene eseguito in un server locale, verifica la presenza di modifiche in Servizi di dominio Active Directory e inoltra tali modifiche all'ID Microsoft Entra. Microsoft Entra Connect consente di filtrare gli account sincronizzati e di sincronizzare una versione con hash delle password utente, nota come PHS (Password Hash Synchronization).

Durante l'implementazione dell'identità ibrida, l'istanza locale di AD DS costituisce l'origine autorevole delle informazioni sull'account. Ciò significa che si eseguono attività di amministrazione principalmente locali, che vengono quindi sincronizzate con Microsoft Entra ID.

Ecco i componenti dell'identità ibrida.

Il tenant Microsoft Entra ha una copia degli account di Active Directory Domain Services. In questa configurazione, sia gli utenti locali che gli utenti remoti che accedono ai servizi cloud di Microsoft 365 eseguono l'autenticazione in base all'ID Microsoft Entra.

Nota

È sempre necessario usare Microsoft Entra Connect per sincronizzare gli account utente per l'identità ibrida. Sono necessari gli account utente sincronizzati nell'ID Microsoft Entra per eseguire l'assegnazione delle licenze e la gestione dei gruppi, configurare le autorizzazioni e altre attività amministrative che coinvolgono gli account utente.

Sincronizzazione ibrida di identità e directory per Microsoft 365

A seconda delle esigenze aziendali e dei requisiti tecnici, il modello di identità ibrido e la sincronizzazione della directory sono la scelta più comune per i clienti aziendali che stanno adottando Microsoft 365. La sincronizzazione della directory consente di gestire le identità nel Active Directory Domain Services e tutti gli aggiornamenti di account utente, gruppi e contatti vengono sincronizzati con il tenant Microsoft Entra della sottoscrizione di Microsoft 365.

Nota

Quando gli account utente di Servizi di dominio Active Directory vengono sincronizzati per la prima volta, non viene assegnata automaticamente una licenza di Microsoft 365 e non possono accedere ai servizi di Microsoft 365, ad esempio la posta elettronica. È innanzitutto necessario assegnare loro una posizione di utilizzo. Assegnare quindi una licenza a questi account utente, singolarmente o dinamicamente tramite l'appartenenza a gruppi.

Autenticazione per l'identità ibrida

Esistono due tipi di autenticazione quando si usa il modello di identità ibrido:

Autenticazione gestita

Microsoft Entra ID gestisce il processo di autenticazione usando una versione con hash archiviata in locale della password o invia le credenziali a un agente software locale per l'autenticazione da parte di Active Directory Domain Services locale.

Autenticazione federata

Microsoft Entra ID reindirizza il computer client che richiede l'autenticazione a un altro provider di identità.

Autenticazione gestita

Sono disponibili due tipi di autenticazione gestita:

Sincronizzazione dell'hash delle password (PHS)

Microsoft Entra ID esegue l'autenticazione stessa.

Autenticazione pass-through (PTA)

Microsoft Entra ID dispone di Active Directory Domain Services per eseguire l'autenticazione.

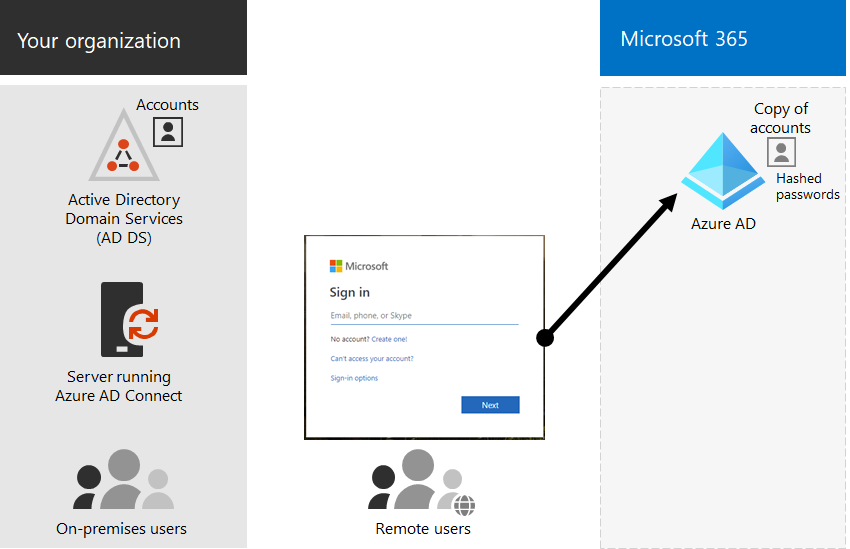

Sincronizzazione dell'hash delle password (PHS)

Con PHS si sincronizzano gli account utente di Active Directory Domain Services con Microsoft 365 e si gestiscono gli utenti in locale. Gli hash delle password utente vengono sincronizzati da Servizi di dominio Active Directory all'ID Microsoft Entra in modo che gli utenti abbiano la stessa password in locale e nel cloud. Questo è il modo più semplice per abilitare l'autenticazione per le identità di Active Directory Domain Services nell Microsoft Entra ID.

Quando le password vengono modificate o reimpostate in locale, i nuovi hash delle password vengono sincronizzati con Microsoft Entra ID in modo che gli utenti possano sempre usare la stessa password per le risorse cloud e locali. Le password utente non vengono mai inviate a Microsoft Entra ID o archiviate in Microsoft Entra ID in testo non crittografata. Alcune funzionalità Premium dell'ID Microsoft Entra, ad esempio Identity Protection, richiedono PHS indipendentemente dal metodo di autenticazione selezionato.

Per altre informazioni, vedere Scelta del metodo di autenticazione corretto .

Autenticazione pass-through (PTA)

PTA offre una semplice convalida della password per i servizi di autenticazione Microsoft Entra usando un agente software in esecuzione in uno o più server locali per convalidare gli utenti direttamente con Active Directory Domain Services. Con PTA si sincronizzano gli account utente di Active Directory Domain Services con Microsoft 365 e si gestiscono gli utenti in locale.

PTA consente agli utenti di accedere alle risorse e alle applicazioni locali e di Microsoft 365 usando l'account e la password locali. Questa configurazione convalida le password degli utenti direttamente rispetto ad Active Directory Domain Services locale senza archiviare gli hash delle password nell Microsoft Entra ID.

PTA è anche destinato alle organizzazioni con un requisito di sicurezza per applicare immediatamente gli stati dell'account utente locale, i criteri password e le ore di accesso.

Per altre informazioni, vedere Scelta del metodo di autenticazione corretto .

Autenticazione federata

L'autenticazione federata è destinata principalmente alle organizzazioni aziendali di grandi dimensioni con requisiti di autenticazione più complessi. Le identità di Servizi di dominio Active Directory sono sincronizzate con Microsoft 365 e gli account utente vengono gestiti in locale. Con l'autenticazione federata, gli utenti hanno la stessa password in locale e nel cloud e non devono accedere di nuovo per usare Microsoft 365.

L'autenticazione federata può supportare requisiti di autenticazione aggiuntivi, ad esempio l'autenticazione basata su smart card o un'autenticazione a più fattori di terze parti ed è in genere necessaria quando le organizzazioni hanno un requisito di autenticazione non supportato in modo nativo da Microsoft Entra ID.

Per altre informazioni, vedere Scelta del metodo di autenticazione corretto .

Per l'autenticazione di terze parti e i provider di identità, gli oggetti directory locali possono essere sincronizzati con Microsoft 365 e l'accesso alle risorse cloud gestito principalmente da un provider di identità di terze parti.For third-party authentication and identity providers, on-premise directory objects may be synchronized to Microsoft 365 and cloud resource access that are primarily managed by third-party identity provider (IdP). Se l'organizzazione usa una soluzione federativa di terze parti, è possibile configurare l'accesso con tale soluzione per Microsoft 365 a condizione che la soluzione federativa di terze parti sia compatibile con Microsoft Entra ID.

Per altre informazioni, vedere l'elenco di compatibilità della federazione Microsoft Entra.

Amministrazione

Poiché gli account utente originali e autorevoli vengono archiviati in Active Directory Domain Services locale, le identità vengono gestite con gli stessi strumenti usati per gestire Active Directory Domain Services.

Non si usa il interfaccia di amministrazione di Microsoft 365 o PowerShell per Microsoft 365 per gestire gli account utente sincronizzati nell'ID Microsoft Entra.

Passaggio successivo

Continuare con il passaggio 2 per proteggere gli account amministratore globale.