Fase 1 dell'autenticazione federata a disponibilità elevata: configurare Azure

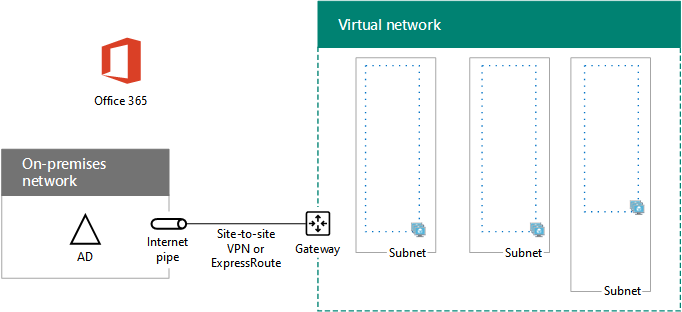

In questa fase vengono creati i gruppi di risorse, la rete virtuale e i set di disponibilità in Azure che ospiteranno le macchine virtuali nelle fasi 2, 3 e 4. È necessario completare questa fase prima di passare a Phase 2: Configure domain controllers. Vedere Distribuire l'autenticazione federata a disponibilità elevata per Microsoft 365 in Azure per tutte le fasi.

È necessario effettuare il provisioning di Azure con questi componenti di base:

Gruppi di risorse

Una rete virtuale (VNet) Azure cross-premise con subnet per ospitare le macchine virtuali di Azure

Gruppi di sicurezza di rete per l'esecuzione dell'isolamento delle subnet

Set di disponibilità

Configurare i componenti di Azure

Prima di iniziare la configurazione dei componenti di Azure, compilare le tabelle seguenti. Per facilitare le procedure per la configurazione di Azure, stampare questa sezione e annotare le informazioni necessarie o copiare questa sezione in un documento e compilarla. Per le impostazioni della VNet, compilare la tabella V.

| Elemento | Impostazione di configurazione | Descrizione | Valore |

|---|---|---|---|

| 1. |

Nome VNet |

Un nome da assegnare alla VNet (ad esempio, FedAuthNet). |

|

| 2. |

Percorso VNet |

Data center di Azure regionale che conterrà la rete virtuale. |

|

| 3. |

Indirizzo IP del dispositivo VPN |

L'indirizzo IPv4 pubblico dell'interfaccia del dispositivo VPN su Internet. |

|

| 4. |

Spazio di indirizzi della VNet |

Lo spazio di indirizzi della rete virtuale. Consultare il proprio reparto IT per determinare tale spazio di indirizzi. |

|

| 5. |

Chiave condivisa IPsec |

Una stringa con 32 caratteri alfanumerici casuali che verrà utilizzata per autenticare entrambi i lati della connessione VPN da sito a sito. Consultare il reparto IT o della sicurezza per determinare tale valore chiave. In alternativa, vedere Creare una stringa casuale per una chiave già condivisa IPsec . |

|

Tabella V: configurazione di una rete virtuale cross-premise

Successivamente, compilare la tabella S per le subnet della soluzione. Tutti gli spazi di indirizzi devono essere in formato CIDR (Classless Interdomain Routing), noto anche come formato del prefisso di rete. Ad esempio, 10.24.64.0/20.

Per le prime tre subnet, specificare un nome e un singolo spazio di indirizzi IP in base allo spazio di indirizzi di rete virtuale. Per la prima subnet del gateway, determinare lo spazio di indirizzi a 27 bit (con una lunghezza del prefisso di /27) per la subnet del gateway di Azure con quanto segue:

Impostare i bit variabili nello spazio di indirizzi della VNet su 1, fino ai bit utilizzati dalla subnet del gateway, quindi impostare i bit rimanenti su 0.

Convertire i bit risultanti in formato decimale ed esprimerli come spazio di indirizzi con la lunghezza del prefisso impostata sulle dimensioni della subnet del gateway.

Vedere Calcolatore dello spazio degli indirizzi per le subnet del gateway di Azure per un blocco di comandi di PowerShell e un'applicazione console C# o Python che esegue automaticamente questo calcolo.

Consultare il reparto IT per determinare tali spazi di indirizzi in base allo spazio di indirizzi della rete virtuale.

| Elemento | Nome della subnet | Spazio di indirizzi della subnet | Scopo |

|---|---|---|---|

| 1. |

|

|

Subnet usata dal controller di dominio Active Directory Domain Services (AD DS) e dalle macchine virtuali del server di sincronizzazione della directory. |

| 2. |

|

|

La subnet utilizzata dalle macchine virtuali di AD FS. |

| 3. |

|

|

La subnet utilizzata dalle macchine virtuali del proxy di applicazione Web. |

| 4. |

GatewaySubnet |

|

La subnet utilizzata dalle macchine virtuali del gateway di Azure. |

Tabella S: subnet nella rete virtuale

Successivamente, compilare la tabella I per gli indirizzi IP statici assegnati alle macchine virtuali e alle istanze del bilanciamento del carico.

| Elemento | Scopo | Indirizzo IP sulla subnet | Valore |

|---|---|---|---|

| 1. |

Indirizzo IP statico del primo controller di dominio |

Il quarto indirizzo IP possibile per lo spazio di indirizzi della subnet definito alla voce 1 della tabella S. |

|

| 2. |

Indirizzo IP statico del secondo controller di dominio |

Il quinto indirizzo IP possibile per lo spazio di indirizzi della subnet definito alla voce 1 della tabella S. |

|

| 3. |

Indirizzo IP statico del server di sincronizzazione della directory |

Il sesto indirizzo IP possibile per lo spazio di indirizzi della subnet definito alla voce 1 della tabella S. |

|

| 4. |

Indirizzo IP statico del bilanciamento del carico interno per i server AD FS |

Il quarto indirizzo IP possibile per lo spazio di indirizzi della subnet definito alla voce 2 della tabella S. |

|

| 5. |

Indirizzo IP statico del primo server AD FS |

Il quinto indirizzo IP possibile per lo spazio di indirizzi della subnet definito alla voce 2 della tabella S. |

|

| 6. |

Indirizzo IP statico del secondo server AD FS |

Il sesto indirizzo IP possibile per lo spazio di indirizzi della subnet definito alla voce 2 della tabella S. |

|

| 7. |

Indirizzo IP statico del primo server proxy dell'applicazione Web |

Il quarto indirizzo IP possibile per lo spazio di indirizzi della subnet definito alla voce 3 della tabella S. |

|

| 8. |

Indirizzo IP statico del secondo server proxy dell'applicazione Web |

Il quinto indirizzo IP possibile per lo spazio di indirizzi della subnet definito alla voce 3 della tabella S. |

|

Tabella I: Indirizzi IP statici nella rete virtuale

Per due server DNS (Domain Name System) nella rete locale che si desidera utilizzare durante la configurazione iniziale dei controller di dominio nella rete virtuale, compilare la tabella D. Consultare il reparto IT per determinare questo elenco.

| Elemento | Nome descrittivo del server DNS | Indirizzo IP del server DNS |

|---|---|---|

| 1. |

|

|

| 2. |

|

|

Tabella D: server DNS locali

Per instradare i pacchetti dalla rete cross-premise alla rete dell'organizzazione attraverso la connessione VPN da sito a sito, è necessario configurare la rete virtuale con una rete locale con un elenco degli spazi di indirizzi (in notazione CIDR) per tutte le posizioni raggiungibili nella rete locale dell'organizzazione. L'elenco degli spazi di indirizzi che definiscono la rete locale deve essere univoco e non deve sovrapporsi con lo spazio di indirizzi utilizzato per altre reti virtuali o per altre reti locali.

Per l'insieme degli spazi di indirizzi della rete locale, compilare la tabella L. Sono elencate tre voci vuote, ma sarà necessario aggiungerne altre. Consultare il proprio reparto IT per determinare questo elenco di spazi di indirizzi.

| Elemento | Spazio di indirizzi della rete locale |

|---|---|

| 1. |

|

| 2. |

|

| 3. |

|

Tabella L: prefissi degli indirizzi per la rete locale

A questo punto si inizierà a creare l'infrastruttura di Azure per ospitare l'autenticazione federata per Microsoft 365.

Nota

[!NOTA] I seguenti comandi consentono di utilizzare la versione più recente di Azure PowerShell. Vedere Introduzione a Azure PowerShell.

Avviare un prompt dei comandi di Azure PowerShell e accedere al proprio account.

Connect-AzAccount

Consiglio

Per generare blocchi di comandi di PowerShell pronti per l'esecuzione in base alle impostazioni personalizzate, usare questa cartella di lavoro di configurazione di Microsoft Excel.

Ottenere il nome della sottoscrizione utilizzando il comando seguente.

Get-AzSubscription | Sort Name | Select Name

Per le versioni precedenti di Azure PowerShell, usare invece questo comando.

Get-AzSubscription | Sort Name | Select SubscriptionName

Impostare la sottoscrizione di Azure. Sostituire tutto il testo racchiuso tra virgolette, compresi i caratteri < e >, con il nome corretto.

$subscrName="<subscription name>"

Select-AzSubscription -SubscriptionName $subscrName

Successivamente, creare i nuovi gruppi di risorse. Per determinare un set di nomi dei gruppi di risorse univoci, utilizzare questo comando per creare un elenco dei gruppi di risorse esistenti.

Get-AzResourceGroup | Sort ResourceGroupName | Select ResourceGroupName

Compilare la tabella seguente per il set di nomi dei gruppi di risorse univoci.

| Elemento | Nome dei gruppi di risorse | Scopo |

|---|---|---|

| 1. |

|

Controller di dominio |

| 2. |

|

Server AD FS |

| 3. |

|

Server proxy di applicazione Web |

| 4. |

|

Elementi dell'infrastruttura |

Tabella R: gruppi di risorse

Creare i nuovi gruppi di risorse con questi comandi.

$locName="<an Azure location, such as West US>"

$rgName="<Table R - Item 1 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 2 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 3 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

$rgName="<Table R - Item 4 - Name column>"

New-AzResourceGroup -Name $rgName -Location $locName

Successivamente, creare la rete virtuale di Azure e le relative subnet.

$rgName="<Table R - Item 4 - Resource group name column>"

$locName="<your Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$vnetAddrPrefix="<Table V - Item 4 - Value column>"

$dnsServers=@( "<Table D - Item 1 - DNS server IP address column>", "<Table D - Item 2 - DNS server IP address column>" )

# Get the shortened version of the location

$locShortName=(Get-AzResourceGroup -Name $rgName).Location

# Create the subnets

$subnet1Name="<Table S - Item 1 - Subnet name column>"

$subnet1Prefix="<Table S - Item 1 - Subnet address space column>"

$subnet1=New-AzVirtualNetworkSubnetConfig -Name $subnet1Name -AddressPrefix $subnet1Prefix

$subnet2Name="<Table S - Item 2 - Subnet name column>"

$subnet2Prefix="<Table S - Item 2 - Subnet address space column>"

$subnet2=New-AzVirtualNetworkSubnetConfig -Name $subnet2Name -AddressPrefix $subnet2Prefix

$subnet3Name="<Table S - Item 3 - Subnet name column>"

$subnet3Prefix="<Table S - Item 3 - Subnet address space column>"

$subnet3=New-AzVirtualNetworkSubnetConfig -Name $subnet3Name -AddressPrefix $subnet3Prefix

$gwSubnet4Prefix="<Table S - Item 4 - Subnet address space column>"

$gwSubnet=New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $gwSubnet4Prefix

# Create the virtual network

New-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName -Location $locName -AddressPrefix $vnetAddrPrefix -Subnet $gwSubnet,$subnet1,$subnet2,$subnet3 -DNSServer $dnsServers

Successivamente, si creano gruppi di sicurezza di rete per ogni subnet con macchine virtuali. Per eseguire l'isolamento della subnet, è possibile aggiungere regole per i tipi specifici di traffico concesso o negato per il gruppo di sicurezza di rete di una subnet.

# Create network security groups

$vnet=Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

New-AzNetworkSecurityGroup -Name $subnet1Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $subnet1Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnet1Name -AddressPrefix $subnet1Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $subnet2Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $subnet2Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnet2Name -AddressPrefix $subnet2Prefix -NetworkSecurityGroup $nsg

New-AzNetworkSecurityGroup -Name $subnet3Name -ResourceGroupName $rgName -Location $locShortName

$nsg=Get-AzNetworkSecurityGroup -Name $subnet3Name -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnet3Name -AddressPrefix $subnet3Prefix -NetworkSecurityGroup $nsg

$vnet | Set-AzVirtualNetwork

Successivamente, utilizzare questi comandi per creare i gateway per la connessione VPN da sito a sito.

$rgName="<Table R - Item 4 - Resource group name column>"

$locName="<Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

$subnet=Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name "GatewaySubnet"

# Attach a virtual network gateway to a public IP address and the gateway subnet

$publicGatewayVipName="PublicIPAddress"

$vnetGatewayIpConfigName="PublicIPConfig"

New-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName -Location $locName -AllocationMethod Dynamic

$publicGatewayVip=Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName

$vnetGatewayIpConfig=New-AzVirtualNetworkGatewayIpConfig -Name $vnetGatewayIpConfigName -PublicIpAddressId $publicGatewayVip.Id -Subnet $subnet

# Create the Azure gateway

$vnetGatewayName="AzureGateway"

$vnetGateway=New-AzVirtualNetworkGateway -Name $vnetGatewayName -ResourceGroupName $rgName -Location $locName -GatewayType Vpn -VpnType RouteBased -IpConfigurations $vnetGatewayIpConfig

# Create the gateway for the local network

$localGatewayName="LocalNetGateway"

$localGatewayIP="<Table V - Item 3 - Value column>"

$localNetworkPrefix=@( <comma-separated, double-quote enclosed list of the local network address prefixes from Table L, example: "10.1.0.0/24", "10.2.0.0/24"> )

$localGateway=New-AzLocalNetworkGateway -Name $localGatewayName -ResourceGroupName $rgName -Location $locName -GatewayIpAddress $localGatewayIP -AddressPrefix $localNetworkPrefix

# Define the Azure virtual network VPN connection

$vnetConnectionName="S2SConnection"

$vnetConnectionKey="<Table V - Item 5 - Value column>"

$vnetConnection=New-AzVirtualNetworkGatewayConnection -Name $vnetConnectionName -ResourceGroupName $rgName -Location $locName -ConnectionType IPsec -SharedKey $vnetConnectionKey -VirtualNetworkGateway1 $vnetGateway -LocalNetworkGateway2 $localGateway

Nota

L'autenticazione federata di singoli utenti non fa affidamento ad alcuna risorsa locale. Tuttavia, se questa connessione VPN da sito a sito non è più disponibile, i controller di dominio nella rete virtuale non riceveranno aggiornamenti per gli account utente e i gruppi eseguiti nei servizi di dominio Active Directory locale. Per assicurarsi che ciò non avvenga, è possibile configurare la disponibilità elevata per la connessione VPN da sito a sito. Per maggiori informazioni, vedere Connettività cross-premise e da rete virtuale a rete virtuale a disponibilità elevata

Successivamente, registrare l'indirizzo IPv4 pubblico del gateway VPN di Azure per la rete virtuale visualizzato con questo comando:

Get-AzPublicIpAddress -Name $publicGatewayVipName -ResourceGroupName $rgName

Successivamente, configurare il dispositivo VPN locale per stabilire una connessione con il gateway VPN di Azure. Per ulteriori informazioni, vedere Configurare il dispositivo VPN.

Per configurare il dispositivo VPN locale, è necessario quanto segue:

L'indirizzo IPv4 pubblico del gateway VPN di Azure.

La chiave già condivisa IPsec per la connessione VPN da sito a sito (Tabella V- Elemento 5 - Colonna Valore).

Successivamente, assicurarsi che lo spazio di indirizzi della rete virtuale sia raggiungibile dalla rete locale. In genere è possibile aggiungere una route corrispondente allo spazio di indirizzi di rete virtuali al dispositivo VPN e quindi distribuire tale route al resto dell'infrastruttura di routing della rete dell'organizzazione. A tale scopo, consultare il proprio reparto IT.

Successivamente, definire i nomi di tre set di disponibilità. Compilare la tabella A.

| Elemento | Scopo | Nome set di disponibilità |

|---|---|---|

| 1. |

Controller di dominio |

|

| 2. |

Server AD FS |

|

| 3. |

Server proxy di applicazione Web |

|

Tabella A: set di disponibilità

Questi nomi sono necessari quando si creano le macchine virtuali nelle fasi 2, 3 e 4.

Creare i nuovi set di disponibilità con questi comandi di Azure PowerShell.

$locName="<the Azure location for your new resource group>"

$rgName="<Table R - Item 1 - Resource group name column>"

$avName="<Table A - Item 1 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 2 - Resource group name column>"

$avName="<Table A - Item 2 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

$rgName="<Table R - Item 3 - Resource group name column>"

$avName="<Table A - Item 3 - Availability set name column>"

New-AzAvailabilitySet -ResourceGroupName $rgName -Name $avName -Location $locName -Sku Aligned -PlatformUpdateDomainCount 5 -PlatformFaultDomainCount 2

Questa è la configurazione risultante dal completamento corretto di questa fase.

Fase 1: Infrastruttura di Azure per l'autenticazione federata a disponibilità elevata per Microsoft 365

Passaggio successivo

Usare la fase 2: configurare i controller di dominio per continuare con la configurazione di questo carico di lavoro.

Vedere anche

Distribuire l'autenticazione federata a disponibilità elevata per Microsoft 365 in Azure

Identità federata per l'ambiente di sviluppo/test di Microsoft 365

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per