Isolamento e Controllo di accesso di Microsoft 365 in Microsoft Entra ID

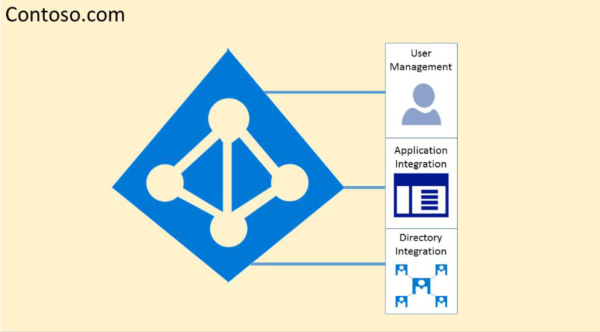

Microsoft Entra ID è stato progettato per ospitare più tenant in modo altamente sicuro tramite l'isolamento logico dei dati. L'accesso a Microsoft Entra ID è controllato da un livello di autorizzazione. Microsoft Entra ID isola i clienti che usano i contenitori tenant come limiti di sicurezza per proteggere il contenuto di un cliente in modo che il contenuto non possa essere accessibile o compromesso dai co-tenant. Tre controlli vengono eseguiti dal livello di autorizzazione Microsoft Entra:

- L'entità è abilitata per l'accesso a Microsoft Entra tenant?

- L'entità è abilitata per l'accesso ai dati in questo tenant?

- Il ruolo dell'entità in questo tenant è autorizzato per il tipo di accesso ai dati richiesto?

Nessuna applicazione, utente, server o servizio può accedere a Microsoft Entra ID senza l'autenticazione e il token o il certificato appropriati. Le richieste vengono rifiutate se non sono accompagnate da credenziali appropriate.

In effetti, Microsoft Entra ID ospita ogni tenant nel proprio contenitore protetto, con criteri e autorizzazioni per e all'interno del contenitore di proprietà esclusiva e gestito dal tenant.

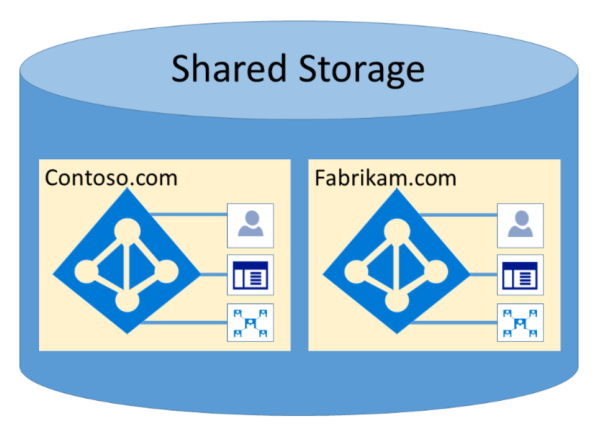

Il concetto di contenitori tenant è profondamente radicato nel servizio directory a tutti i livelli, dai portali fino all'archiviazione permanente. Anche quando più metadati del tenant Microsoft Entra vengono archiviati nello stesso disco fisico, non esiste alcuna relazione tra i contenitori oltre a quanto definito dal servizio directory, che a sua volta è dettato dall'amministratore del tenant. Non possono essere presenti connessioni dirette all'archiviazione Microsoft Entra da qualsiasi applicazione o servizio richiedente senza prima passare attraverso il livello di autorizzazione.

Nell'esempio seguente, Contoso e Fabrikam dispongono entrambi di contenitori separati e dedicati e, anche se possono condividere parte della stessa infrastruttura sottostante, ad esempio server e archiviazione, rimangono separati e isolati l'uno dall'altro e sono vincolati da livelli di autorizzazione e controllo di accesso.

Inoltre, non sono presenti componenti dell'applicazione che possono essere eseguiti dall'interno di Microsoft Entra ID e non è possibile per un tenant violare forzatamente l'integrità di un altro tenant, accedere alle chiavi di crittografia di un altro tenant o leggere dati non elaborati dal server.

Per impostazione predefinita, Microsoft Entra non consente tutte le operazioni eseguite dalle identità in altri tenant. Ogni tenant è isolato logicamente all'interno di Microsoft Entra ID tramite controlli di accesso basati sulle attestazioni. Le letture e le scritture dei dati della directory sono incluse nell'ambito dei contenitori tenant e controllate da un livello di astrazione interno e da un livello di controllo degli accessi in base al ruolo, che insieme applicano il tenant come limite di sicurezza. Ogni richiesta di accesso ai dati della directory viene elaborata da questi livelli e ogni richiesta di accesso in Microsoft 365 è sorvegliata dalla logica precedente.

Microsoft Entra ID ha America del Nord, il governo degli Stati Uniti, l'Unione europea, la Germania e le partizioni mondiali. Un tenant esiste in una singola partizione e le partizioni possono contenere più tenant. Le informazioni sulla partizione vengono astratte dagli utenti. Una determinata partizione (inclusi tutti i tenant al suo interno) viene replicata in più data center. La partizione per un tenant viene scelta in base alle proprietà del tenant, ad esempio il codice del paese. I segreti e altre informazioni riservate in ogni partizione vengono crittografati con una chiave dedicata. Le chiavi vengono generate automaticamente quando viene creata una nuova partizione.

Microsoft Entra funzionalità di sistema sono un'istanza univoca per ogni sessione utente. Inoltre, Microsoft Entra ID usa tecnologie di crittografia per fornire l'isolamento delle risorse di sistema condivise a livello di rete per impedire il trasferimento non autorizzato e imprevisto di informazioni.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per