Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo può essere applicato sia a Microsoft 365 Enterprise che a Office 365 Enterprise.

Prima di iniziare a pianificare la rete per la connettività di rete di Microsoft 365, è importante comprendere i principi di connettività per gestire in modo sicuro il traffico di Microsoft 365 e ottenere le migliori prestazioni possibili. Questo articolo consente di comprendere le indicazioni più recenti per ottimizzare in modo sicuro la connettività di rete di Microsoft 365.

Le reti tradizionali aziendali sono progettate principalmente per fornire agli utenti accesso ad applicazioni e dati ospitati in centri dati aziendali gestiti con un livello di sicurezza perimetrale elevato. Il modello tradizionale presuppone che gli utenti accedano ad applicazioni e dati all'interno del perimetro della rete aziendale, tramite collegamenti WAN dalle filiali o da remoto tramite connessioni VPN.

L'adozione di applicazioni SaaS, come Microsoft 365, consente di spostare una combinazione di servizi e dati all'esterno del perimetro di rete. Senza ottimizzazione, il traffico tra gli utenti e le applicazioni SaaS è soggetto a una latenza introdotta dall'ispezione dei pacchetti, fenomeni di hairpinning di rete, connessioni accidentali a endpoint geograficamente lontani e ad altri fattori. È possibile garantire migliori prestazioni e affidabilità di Microsoft 365 comprendendo ed implementando le linee guida chiave per l'ottimizzazione.

In questo articolo verranno fornite informazioni su:

- Architettura di Microsoft 365 siccome si applica alla connettività dei clienti al cloud

- Principi di connettività Microsoft 365aggiornati e strategie per ottimizzare il traffico di rete e l’esperienza utente finale

- Servizio Web Microsoft 365 Endpoints, che consente agli amministratori di rete di utilizzare un elenco strutturato di endpoint da usare nell'ottimizzazione della rete

- Indicazioni per l'ottimizzazione della connettività ai servizi di Microsoft 365

- Confronto tra la sicurezza perimetrale di rete e sicurezza degli endpoint

- Opzioni di ottimizzazione incrementale per il traffico di Microsoft 365

- Il test di connettività di Microsoft 365, uno strumento per testare la connettività di base a Microsoft 365

Architettura Microsoft 365

Microsoft 365 è un cloud SaaS (Software-as-a-Service) distribuito che offre scenari di produttività e collaborazione tramite un set diversificato di microservizi e applicazioni. Gli esempi includono Exchange Online, SharePoint Online, Microsoft Teams, Exchange Online Protection, Office in un browser e molti altri. Anche se specifiche applicazioni di Microsoft 365 potrebbero avere funzionalità univoche in quanto si applicano alla rete dei clienti e alla connettività al cloud, condividono tutte alcune entità chiave, obiettivi e modelli di architettura. Questi principi e modelli di architettura per la connettività sono tipici per molti altri cloud SaaS. Allo stesso tempo, sono diversi dai modelli di distribuzione tipici dei cloud Platform-as-a-Service e Infrastructure-as-a-Service, ad esempio Microsoft Azure.

Una delle funzionalità architettoniche più significative di Microsoft 365 (spesso mancante o interpretata erroneamente dagli architetti di rete) è che si tratta di un servizio distribuito veramente globale, nel contesto della connessione degli utenti. La posizione del tenant di Microsoft 365 di destinazione è importante per comprendere la località in cui i dati dei clienti vengono archiviati nel cloud. Tuttavia, l'esperienza utente con Microsoft 365 non implica la connessione diretta ai dischi contenenti i dati. L'esperienza utente con Microsoft 365, incluse prestazioni, affidabilità e altre importanti caratteristiche di qualità, prevede la connettività attraverso porte di servizio ampiamente distribuite che si espandono orizzontalmente in centinaia di sedi Microsoft in tutto il mondo. Nella maggior parte dei casi, l'esperienza utente migliore viene ottenuta consentendo alla rete dei clienti di instradare le richieste degli utenti al punto di ingresso del servizio Microsoft 365 più vicino. È preferibile invece di connettersi a Microsoft 365 tramite un punto di uscita in una posizione o in un'area centrale.

Per la maggior parte dei clienti, gli utenti Microsoft 365 sono distribuiti in diverse località. Per ottenere i risultati migliori, i principi descritti in questo documento devono essere esaminati dal punto di vista della scalabilità orizzontale (non della scalabilità verticale). Mentre si concentra anche sull'ottimizzazione della connettività al punto di presenza più vicino in Microsoft Global Network, non alla posizione geografica del tenant di Microsoft 365. In sostanza, ciò significa che anche se i dati del tenant di Microsoft 365 potrebbero essere archiviati in una posizione geografica specifica, l'esperienza di Microsoft 365 per tale tenant rimane distribuita. Può essere presente in prossimità molto vicina (rete) a ogni posizione dell'utente finale del tenant.

Principi della connettività di Microsoft 365

Microsoft consiglia i seguenti criteri per ottenere connettività e prestazioni ottimali di Microsoft 365. Usa questi principi di connettività di Microsoft 365 per gestire il traffico e ottenere prestazioni ottimali quando ci si connette a Microsoft 365.

L'obiettivo principale della struttura di rete deve essere ridurre al minimo la latenza, riducendo il tempo di round trip (RTT) dalla rete alla rete globale di Microsoft, la backbone di rete pubblica Microsoft che connette tutti i centri dati di Microsoft con bassa latenza e punti di ingresso dell'applicazione cloud sparsi in tutto il mondo. Per altre informazioni sulla rete globale di Microsoft, vedere Come Microsoft sviluppa la sua rete globale veloce e affidabile.

Identificare e differenziare il traffico di Microsoft 365

Identificare il traffico di rete di Microsoft 365 è il primo passaggio per poter distinguere tale traffico da quello di rete generico Internet. La connettività di Microsoft 365 può essere ottimizzata implementando una combinazione di approcci come l'ottimizzazione delle route di rete, le regole del firewall e le impostazioni del proxy del browser. Inoltre, è utile anche ignorare i dispositivi di ispezione di rete per determinati endpoint.

Per altre informazioni sui metodi di ottimizzazione di Microsoft 365, vedere la sezione ottimizzazione della connettività ai servizi di Microsoft 365 .

Microsoft pubblica tutti gli endpoint di Microsoft 365 come servizio Web e fornisce indicazioni su come usare al meglio questi dati. Per altre informazioni su come recuperare e usare gli endpoint di Microsoft 365, vedere l'articolo URL e intervalli di indirizzi IP di Microsoft 365.

Uscita dalle connessione di rete a livello locale

Il DNS locale e l'uscita internet sono essenziali per ridurre la latenza della connessione e garantire che le connessioni utente vengano apportate al punto di accesso più vicino ai servizi di Microsoft 365. In una topologia di rete complessa è importante implementare sia DNS locale che Internet locale in uscita insieme. Per altre informazioni su come Microsoft 365 instrada le connessioni client al punto di ingresso più vicino, vedere l'articolo Connessioni client.

Prima dell'avvento dei servizi cloud come Microsoft 365, la connettività internet degli utenti finali come fattore di progettazione nell'architettura di rete era relativamente semplice. Quando i servizi internet e i siti web sono distribuiti in tutto il globo, la latenza tra i punti di uscita aziendali e un endpoint di destinazione specifico è in gran parte una funzione di distanza geografica.

In un'architettura di rete tradizionale, tutte le connessioni internet in uscita attraversano la rete aziendale, ed escono da una posizione centralizzata. Con la maturazione delle offerte cloud di Microsoft, l'importanza di avere un'architettura di rete distribuita accessibile da Internet è cresciuta al fine di supportare i servizi cloud sensibili alla latenza. La rete globale di Microsoft è stata pensata per supportare i requisiti di latenza con l'infrastruttura porta di servizio distribuita, un tessuto dinamico di punti di ingresso globali che instrada le connessioni al servizio cloud in ingresso al punto di ingresso più vicino. Si tratta di un problema che consente di ridurre la durata dell’ “ultimo miglio” per i clienti Microsoft cloud riducendo efficacemente il percorso tra il cliente e il cloud.

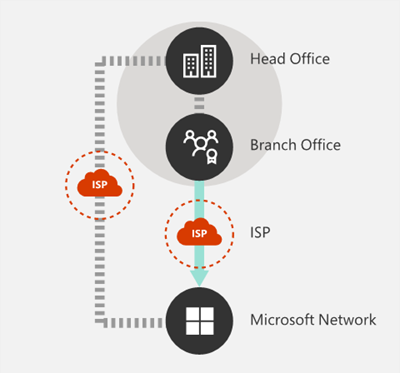

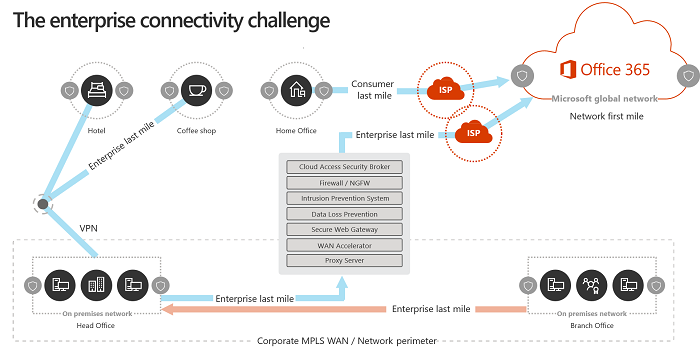

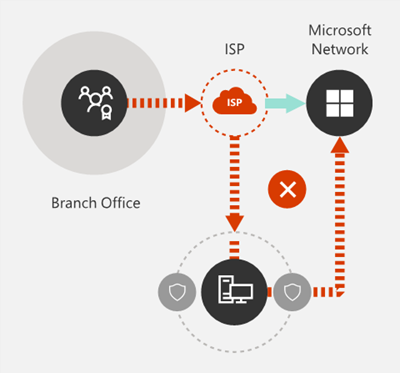

Le reti WAN aziendali sono spesso progettate per il backhaul del traffico di rete verso una sede centrale dell'azienda per l'ispezione, prima dell'uscita su internet, di solito attraverso uno o più server proxy. Il diagramma seguente illustra una topologia di rete di questo tipo.

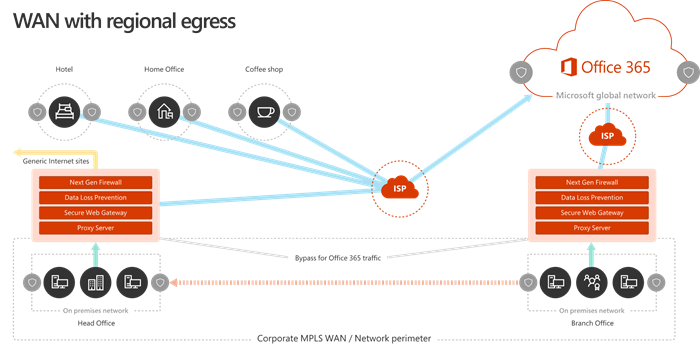

Poiché Microsoft 365 viene eseguito in Microsoft Global Network, che include server front-end in tutto il mondo, spesso è presente un server front-end vicino alla posizione dell'utente. Fornendo l'uscita internet locale e configurando i server DNS interni per fornire la risoluzione dei nomi locali per gli endpoint di Microsoft 365, il traffico di rete destinato a Microsoft 365 può connettersi ai server front-end Microsoft 365 il più vicino possibile all'utente. Il diagramma seguente illustra un esempio di topologia di rete che consente agli utenti che si connettono dalla sede principale, dalle succursali e dalle località remote di seguire la route più breve al punto di ingresso di Microsoft 365 più vicino.

L'abbreviazione del percorso di rete ai punti di ingresso di Microsoft 365 in questo modo può migliorare le prestazioni di connettività e l'esperienza dell'utente finale in Microsoft 365. Può anche contribuire a ridurre l'effetto delle future modifiche all'architettura di rete sulle prestazioni e sull'affidabilità di Microsoft 365.

Inoltre, le richieste DNS possono presentare una latenza se il server DNS di risposta è distante o occupato. È possibile ridurre al minimo la latenza di risoluzione dei nomi eseguendo il provisioning dei server DNS locali nelle posizioni dei rami e assicurandosi che siano configurati per memorizzare nella cache i record DNS in modo appropriato.

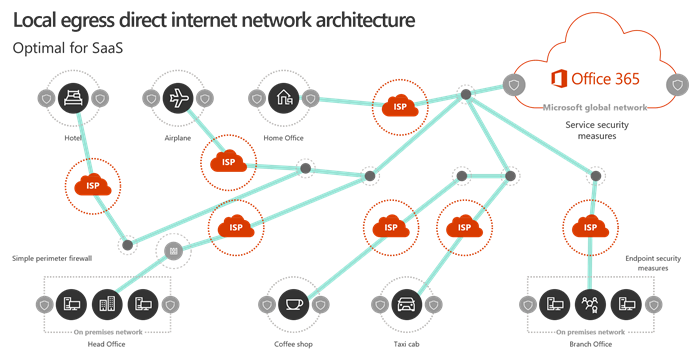

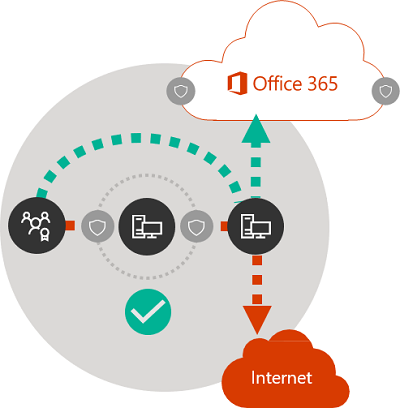

Anche se l'uscita a livello di area può funzionare bene per Microsoft 365, il modello di connettività ottimale consiste nel fornire sempre la rete in uscita nella posizione dell'utente, indipendentemente dal fatto che si trovino nella rete aziendale o in località remote come case, hotel, caffetterie e aeroporti. Questo modello di uscita diretta locale è rappresentato nel diagramma seguente.

Le aziende che hanno adottato Microsoft 365 possono trarre vantaggio dall'architettura del servizio distribuito dalla rete globale di Microsoft, assicurando che le connessioni utente a Microsoft 365 portino il percorso più breve possibile al punto di ingresso della rete globale Microsoft più vicino. L'architettura di rete locale di uscita consente di instradare il traffico di Microsoft 365 nell'uscita più vicina, indipendentemente dalla posizione dell'utente.

L'architettura di uscita locale offre i seguenti vantaggi rispetto al modello tradizionale:

- Garantisce prestazioni ottimali di Microsoft 365 ottimizzando la lunghezza del percorso. Le connessioni degli utenti finali sono instradate in modo dinamico al punto di ingresso Microsoft 365 più vicino dall'infrastruttura per le porte di servizio distribuite.

- Consente di ridurre il carico sull'infrastruttura di rete aziendale consentendo l'uscita locale.

- Protegge le connessioni su entrambe le estremità usando le funzionalità di sicurezza degli endpoint client e di sicurezza cloud.

Evitare fenomeni di hairpinning di rete

Come regola generale, il percorso più breve e diretto tra l'utente e l'endpoint microsoft 365 più vicino offre le migliori prestazioni. Un hairpinning di rete si verifica quando il traffico WAN o VPN associato a una determinata destinazione viene prima indirizzato a un'altra posizione intermedia, ad esempio uno stack di sicurezza, un broker di accesso cloud o un gateway Web basato sul cloud, introducendo latenza e il reindirizzamento potenziale a un endpoint geograficamente distante. Le puntine di rete sono anche causate da inefficienze di routing/peering o ricerche DNS non ottimali (remote).

Per assicurarsi che la connettività di Microsoft 365 non sia soggetta a hairpin di rete anche nel caso di uscita locale, verificare se l'ISP usato per fornire l'uscita Internet per la posizione dell'utente ha una relazione di peering diretto con la rete globale Microsoft in prossimità di tale posizione. È anche possibile configurare il routing in uscita per inviare direttamente il traffico microsoft 365 attendibile. Ciò è invece contrario al proxy o al tunneling tramite un fornitore di sicurezza di rete basato su cloud o cloud di terze parti che elabora il traffico associato a Internet. La risoluzione dei nomi DNS locale degli endpoint di Microsoft 365 aiuta a garantire che oltre al routing diretto, vengano utilizzati i punti di ingresso di Microsoft 365 più vicini per le connessioni utente.

Se si usano servizi di rete o di sicurezza basati sul cloud per il traffico di Microsoft 365, assicurarsi che il risultato della puntina venga valutato e che l'effetto sulle prestazioni di Microsoft 365 sia compreso. Questa operazione può essere eseguita esaminando il numero e le posizioni delle posizioni del provider di servizi attraverso le quali il traffico viene inoltrato in relazione al numero delle succursali e dei punti di peering di Microsoft Global Network, la qualità della relazione di peering di rete del provider di servizi con l'ISP e Microsoft e l'effetto sulle prestazioni del backhauling nell'infrastruttura del provider di servizi.

A causa dell'elevato numero di posizioni distribuite con i punti di ingresso di Microsoft 365 e della vicinanza agli utenti finali, il routing del traffico di Microsoft 365 a qualsiasi provider di rete o di sicurezza di terze parti può avere un effetto negativo sulle connessioni di Microsoft 365 se la rete del provider non è configurata per il peering ottimale di Microsoft 365.

Valutare l'omissione dei proxy, dispositivi di ispezione del traffico e tecnologie di sicurezza duplicate

I clienti aziendali devono rivedere i propri metodi di sicurezza della rete e riduzione dei rischi, specificatamente per il traffico associato a Microsoft 365 e usare le funzionalità di sicurezza di Microsoft 365 per ridurre la dipendenza da tecnologie intrusive, che incidono sulle prestazioni e sono costose per il traffico di rete di Microsoft 365.

La maggior parte delle reti aziendali impone la sicurezza di rete per il traffico Internet usando tecnologie come proxy, ispezione TLS, ispezione dei pacchetti e sistemi di prevenzione della perdita di dati. Queste tecnologie forniscono importanti riduzioni dei rischi per le richieste Internet generiche, ma consentono di ridurre in modo significativo le prestazioni, la scalabilità e la qualità dell'esperienza utente finale se applicati agli endpoint Microsoft 365.

Servizio Web Microsoft 365 Endpoints

Gli amministratori di Microsoft 365 possono usare uno script o una chiamata REST per utilizzare un elenco strutturato di endpoint dal servizio Web Microsoft 365 Endpoints e aggiornare le configurazioni dei firewall perimetrali e di altri dispositivi di rete. Ciò garantisce che il traffico associato a Microsoft 365 venga identificato, trattato in modo appropriato e gestito in modo diverso dal traffico di rete associato per siti Web Internet generici e spesso sconosciuti. Per altre informazioni su come usare il servizio Web Microsoft 365 Endpoints, vedere l'articolo URL e intervalli di indirizzi IP di Microsoft 365.

Script PAC (configurazione automatica proxy)

Gli amministratori di Microsoft 365 possono creare script PAC (configurazione automatica proxy) che possono essere recapitati nei computer degli utenti tramite WPAD o GPO. Gli script PAC possono essere usati per ignorare i proxy per le richieste di Microsoft 365 da utenti WAN o VPN, consentendo a Microsoft 365 Traffic di usare connessioni internet dirette anziché passare alla rete aziendale.

Per altre informazioni sull'uso di file PAC per ottimizzare la connettività di rete nei dispositivi client, vedere Gestione degli endpoint di Microsoft 365.

Caratteristiche sicurezza Microsoft 365

Microsoft è trasparente in merito alla sicurezza dei centri dati, sicurezza operativa e riduzione dei rischi relazionati ai server Microsoft 365 e agli endpoint di rete che rappresentano. Sono disponibili funzionalità di sicurezza predefinite di Microsoft 365 per ridurre i rischi per la sicurezza di rete, ad esempio Prevenzione della perdita dei dati Microsoft Purview, antivirus, Autenticazione a più fattori, Customer Lockbox, Defender per Microsoft 365, Microsoft 365 Threat Intelligence, Punteggio di sicurezza di Microsoft 365, Exchange Online Protection e Sicurezza DDOS di rete.

Per ulteriori informazioni sui centri dati Microsoft e sulla sicurezza della rete globale, vedere il Centro protezione Microsoft.

Ottimizzazione della connettività ai servizi di Microsoft 365

I servizi di Microsoft 365 sono una raccolta di prodotti, applicazioni e servizi dinamici, interdipendenti e profondamente integrati. Quando si configura e si ottimizza la connettività ai servizi di Microsoft 365, non è possibile collegare endpoint specifici (domini) con alcuni scenari di Microsoft 365 per implementare l'elenco consentiti a livello di rete. Microsoft non supporta l'elenco di indirizzi consentiti selettivi perché causa la connettività e gli eventi imprevisti del servizio per gli utenti. Gli amministratori di rete devono quindi applicare sempre le linee guida di Microsoft 365 per l'elenco delle autorizzazioni di rete e le ottimizzazioni di rete comuni al set completo di endpoint di rete (domini) necessari che vengono pubblicati e aggiornati regolarmente. Anche se stiamo semplificando gli endpoint di rete di Microsoft 365 in risposta al feedback dei clienti, gli amministratori di rete devono essere a conoscenza dei modelli di base seguenti nel set di endpoint esistente:

- Se possibile, gli endpoint di dominio pubblicati includeranno caratteri jolly per ridurre significativamente il lavoro di configurazione di rete per i clienti.

- Microsoft 365 ha annunciato un'iniziativa di consolidamento del dominio (cloud.microsoft), che offre ai clienti un modo per semplificare le configurazioni di rete e accumulare automaticamente le ottimizzazioni di rete per questo dominio a molti servizi Microsoft 365 attuali e futuri.

- Uso esclusivo del dominio radice cloud.microsoft per l'isolamento della sicurezza e funzioni specifiche. In questo modo i team di sicurezza e di rete dei clienti possono considerare attendibili i domini di Microsoft 365, migliorando al contempo la connettività a tali endpoint ed evitando l'elaborazione della sicurezza di rete non necessaria.

- Alcune definizioni di endpoint specificano prefissi IP univoci corrispondenti ai relativi domini. Questa funzionalità supporta i clienti con complesse strutture di rete, consentendo loro di applicare ottimizzazioni di rete precise usando i dettagli del prefisso IP.

Le configurazioni di rete seguenti sono consigliate per tutti gli endpoint di rete (domini) e le categorie "Obbligatori" di Microsoft 365:

- Autorizzazione esplicita degli endpoint di rete di Microsoft 365 nei dispositivi di rete e nei servizi che le connessioni utente passano attraverso (ad esempio, dispositivi di sicurezza perimetrale di rete come proxy, firewall, DNS, soluzioni di sicurezza di rete basate sul cloud e così via)

- Ignorare i domini di Microsoft 365 dalla decrittografia TLS, dall'intercettazione del traffico, dall'ispezione approfondita dei pacchetti e dal filtro dei pacchetti di rete e del contenuto. Si noti che molti risultati che i clienti usano queste tecnologie di rete per nel contesto di applicazioni non attendibili/non gestite possono essere ottenuti in modo nativo dalle funzionalità di sicurezza di Microsoft 365.

- Per i domini di Microsoft 365 è consigliabile assegnare priorità all'accesso Diretto a Internet, riducendo la dipendenza dal backhauling della rete WAN(Wide Area Network), evitando i puntini di controllo della rete e abilitando una rete internet più efficiente in uscita locale per gli utenti e direttamente alla rete Microsoft.

- Assicurarsi che la risoluzione dei nomi DNS si verifichi vicino all'uscita di rete per garantire che le connessioni vengano gestite tramite la frontdoor di Microsoft 365 ottimale.

- Assegnare priorità alle connessioni di Microsoft 365 lungo il percorso di rete, garantendo capacità e qualità del servizio per le esperienze di Microsoft 365.

- Ignorare i dispositivi di intermediazione del traffico, ad esempio proxy e servizi VPN.

I clienti con topologie di rete complesse, che implementano ottimizzazioni di rete come routing personalizzato, bypass proxy basato su IP e VPN split tunnel possono richiedere informazioni sul prefisso IP oltre ai domini. Per facilitare questi scenari dei clienti, gli endpoint di rete di Microsoft 365 sono raggruppati in categorie per assegnare priorità e semplificare la configurazione di queste ottimizzazioni di rete aggiuntive. Gli endpoint di rete classificati nelle categorie "Ottimizza" e "Consenti" contengono volumi di traffico elevati e sono sensibili alla latenza e alle prestazioni della rete e i clienti potrebbero voler ottimizzare prima la connettività a tali endpoint. Gli endpoint di rete nelle categorie "Ottimizza" e "Consenti" includono gli indirizzi IP elencati insieme ai domini. Gli endpoint di rete classificati nella categoria "Predefinito" non hanno indirizzi IP associati, perché sono più dinamici in natura e gli indirizzi IP cambiano nel tempo.

Ulteriori considerazioni sulla rete

Quando si ottimizza la connettività a Microsoft 365, alcune configurazioni di rete possono avere un impatto negativo sulla disponibilità, l'interoperabilità, le prestazioni e l'esperienza utente di Microsoft 365. Microsoft non ha testato i seguenti scenari di rete con i servizi e sono noti per causare problemi di connettività.

- Terminazione TLS o ispezione completa dei pacchetti di qualsiasi dominio M365 con proxy del cliente o altri tipi di dispositivi o servizi di rete.

- Blocco di protocolli o versioni di protocollo specifiche, ad esempio QUIC, WebSocket e così via, da un'infrastruttura o un servizio di rete intermedio.

- Forzare il downgrade o il failover di protocolli (ad esempio UDP --> TCP, TLS1.3 --> TLS1.2 --> TLS1.1) usati tra le applicazioni client e i servizi di Microsoft 365.

- Routing delle connessioni tramite l'infrastruttura di rete che applica la propria autenticazione, ad esempio l'autenticazione proxy.

È consigliabile che i clienti evitino di usare queste tecniche di rete per il traffico destinato ai domini di Microsoft 365 e ignorare queste tecniche per le connessioni di Microsoft 365.

Microsoft consiglia di configurare un sistema automatizzato per scaricare e applicare regolarmente l'elenco degli endpoint di rete M365. Per altre informazioni, vedere Gestione delle modifiche per gli URL e gli indirizzi IP di Microsoft 365 .

Confronto tra la sicurezza perimetrale di rete e sicurezza degli endpoint

L'obiettivo di una sicurezza di rete tradizionale è rafforzare il perimetro della rete aziendale contro intrusioni ed exploit dannosi. Man mano che le organizzazioni adottano Microsoft 365, alcuni servizi e dati di rete vengono migrati parzialmente o completamente nel cloud. Come per qualsiasi modifica fondamentale all'architettura di rete, questo processo richiede una rivalutazione della sicurezza della rete che tenga conto dei fattori emergenti:

- Con l'adozione dei servizi cloud, i servizi di rete e dati vengono distribuiti tra i centri dati locali e il cloud e la sola sicurezza perimetrale non è più sufficiente.

- Gli utenti remoti si connettono alle risorse aziendali sia nei centri dati locali che nel cloud, da posizioni non controllate come case, hotel e caffetterie.

- Le funzionalità di sicurezza appositamente progettate sono sempre più integrate nei servizi cloud e possono potenzialmente integrare o sostituire i sistemi di sicurezza esistenti.

Microsoft offre una vasta gamma di funzionalità di sicurezza di Microsoft 365 e fornisce una guida prescrittiva per l'utilizzo delle migliori pratiche di sicurezza che possono aiutare a garantire la sicurezza dei dati e della rete per Microsoft 365. Le procedure consigliate includono:

Usare l'autenticazione a più fattori (MFA) L'autenticazione a più fattori aggiunge un ulteriore livello di protezione a una strategia complessa per le password richiedendo agli utenti di confermare una telefonata, un SMS o una notifica dell'app sullo smartphone dopo aver immesso correttamente la password.

Usare Microsoft Defender for Cloud Apps Configurare i criteri per tenere traccia delle attività anomale e agire su di esse. Configurare gli avvisi con Microsoft Defender for Cloud Apps in modo che gli amministratori possano esaminare attività utente insolite o rischiose, ad esempio il download di grandi quantità di dati, più tentativi di accesso non riusciti o connessioni da indirizzi IP sconosciuti o pericolosi.

Configurare la prevenzione della perdita dei dati (DLP) DPL consente di identificare i dati sensibili e creare criteri tali da impedire agli utenti di condividere i dati per errore o intenzionalmente. DLP funziona in Microsoft 365, includendo Exchange Online, SharePoint Online e OneDrive, consentendo agli utenti di restare conformi senza interrompere il flusso di lavoro.

Usare Customer Lockbox In qualità di amministratore di Microsoft 365, è possibile usare Customer Lockbox per controllare il modo in cui un tecnico del supporto Microsoft può accedere ai dati dell'utente durante una sessione di assistenza. Nei casi in cui il tecnico richiede l'accesso ai dati dell'utente per risolvere e correggere un problema, Customer Lockbox consente di approvare o rifiutare la richiesta di accesso.

Usare il punteggio di sicurezza

Uno strumento di analisi della sicurezza che consiglia cosa è possibile fare per ridurre ulteriormente i rischi. Secure Score esamina le impostazioni e attività di Microsoft 365 e le confronta con una linea di base definita da Microsoft. Si ottiene un punteggio in base all'allineamento con le procedure di sicurezza consigliate.

Per raggiungere un approccio olistico alla sicurezza avanzata, è necessario considerare quanto segue:

- Spostare l'attenzione dalla sicurezza perimetrale a quella degli endpoint applicando le funzionalità di sicurezza client basate su Office e cloud.

- Ridurre il perimetro di sicurezza al centro dati

- Abilitare l’affidabilità equivalente per i dispositivi degli utenti all'interno dell'ufficio o da remoto

- Concentrarsi sulla protezione della posizione dei dati e della posizione dell'utente

- I computer degli utenti gestiti hanno un livello di fiducia più elevato con la sicurezza degli endpoint

- Gestire tutte le informazioni in sicurezza, in maniera olistica, senza focalizzare l'attenzione esclusivamente sul perimetro

- Ridefinire la WAN e creare la sicurezza della rete perimetrale consentendo al traffico attendibile di ignorare i dispositivi di sicurezza e spostare i dispositivi non gestiti dalle reti Wi-Fi ospiti

- Ridurre i requisiti di sicurezza della rete del margine WAN aziendale

- Alcuni dispositivi di sicurezza perimetrali di rete, come i firewall, sono comunque necessari, ma il carico viene ridotto

- Assicura l'uscita locale per il traffico di Microsoft 365

- È possibile indirizzare i miglioramenti in modo incrementale come descritto nella sezione Ottimizzazione incrementale. Alcune tecniche di ottimizzazione potrebbero offrire rapporti costi/benefici migliori a seconda dell'architettura di rete ed è consigliabile scegliere ottimizzazioni più adatte all'organizzazione.

Per altre informazioni sulla sicurezza e conformità di Microsoft 365, vedere gli articoli Sicurezza Microsoft 365 e Microsoft Purview.

Ottimizzazione incrementale

In precedenza in questo articolo è stato rappresentato il modello di connettività di rete ideale per SaaS, ma per molte organizzazioni di grandi dimensioni con architetture di rete storicamente complesse non è pratico apportare direttamente tutte queste modifiche. In questa sezione vengono illustrate molte modifiche incrementali che consentono di migliorare le prestazioni e l'affidabilità di Microsoft 365.

I metodi che verranno usati per ottimizzare il traffico di Microsoft 365 variano a seconda della topologia di rete e dei dispositivi di rete implementati. Le aziende di grandi dimensioni con molte posizioni e procedure di sicurezza di rete complesse devono sviluppare una strategia che includa la maggior parte o tutti i principi elencati nella sezione Principi di connettività di Microsoft 365 , mentre le organizzazioni più piccole potrebbero dover prendere in considerazione solo uno o due.

È possibile approcciare l'ottimizzazione come processo incrementale applicando ogni metodo successivamente. Nella tabella seguente sono elencati i metodi di ottimizzazione delle chiavi in ordine di effetto sulla latenza e sull'affidabilità per il maggior numero di utenti.

| Metodo di ottimizzazione | Descrizione | Impatto |

|---|---|---|

| Risoluzione DNS locale e uscita Internet | Effettuare il provisioning dei server DNS locali in ogni posizione e assicurarsi che l'uscita internet delle connessioni di Microsoft 365 sia il più vicino possibile alla posizione dell'utente. | Ridurre al minimo la latenza Migliorare la connettività affidabile con il punto di ingresso Microsoft 365 più vicino |

| Aggiungere punti di uscita regionali | Se la rete aziendale ha più posizioni, ma solo un punto di uscita, aggiungere punti di uscita regionali per consentire agli utenti di connettersi al punto di ingresso Microsoft 365 più vicino. | Ridurre al minimo la latenza Migliorare la connettività affidabile con il punto di ingresso Microsoft 365 più vicino |

| Ignorare proxy e dispositivi di controllo | Configurare i browser con i file PAC che inviano richieste Microsoft 365 direttamente ai punti di uscita. Configurare router perimetrali e firewall per consentire il traffico di Microsoft 365 senza controllo. |

Ridurre al minimo la latenza Ridurre il carico nei dispositivi di rete |

| Abilitare la connessione diretta per gli utenti VPN | Per gli utenti VPN, abilitare Microsoft 365 Connections per connettersi direttamente dalla rete dell'utente anziché tramite il tunnel VPN implementando split tunneling. | Ridurre al minimo la latenza Migliorare la connettività affidabile con il punto di ingresso Microsoft 365 più vicino |

| Migrare dalla WAN tradizionale alla SD-WAN | Le SD-WAN (Software Defined Wide Area Networks) semplificano la gestione della WAN e migliorano le prestazioni sostituendo i router WAN tradizionali con applicazioni virtuali, in modo simile alla virtualizzazione delle risorse di processo mediante macchine virtuali (VM). | Migliorare le prestazioni e la gestibilità del traffico WAN Ridurre il carico nei dispositivi di rete |

Articoli correlati

Informazioni generali sulla connettività di rete di Microsoft 365

Gestione degli endpoint di Microsoft 365

URL e intervalli di indirizzi IP per Microsoft 365

Indirizzo IP e URL del servizio Web di Microsoft 365

Valutazione della connettività di rete di Microsoft 365

Pianificazione della rete e ottimizzazione delle prestazioni per Microsoft 365

Ottimizzazione delle prestazioni di Microsoft 365 con baseline e cronologia delle prestazioni

Piano di risoluzione dei problemi di prestazioni per Microsoft 365

Reti per la distribuzione di contenuti

Test di connettività di Microsoft 365

Come Microsoft sviluppa la sua rete globale veloce e affidabile