Criteri di controllo dei dispositivi in Microsoft Defender per endpoint

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender for Business

Questo articolo descrive criteri, regole, voci, gruppi e condizioni avanzate per il controllo dei dispositivi. Essenzialmente, i criteri di controllo dei dispositivi definiscono l'accesso per un set di dispositivi. I dispositivi inclusi nell'ambito sono determinati da un elenco di gruppi di dispositivi inclusi e da un elenco di gruppi di dispositivi esclusi. Un criterio si applica se il dispositivo si trova in tutti i gruppi di dispositivi inclusi e nessuno dei gruppi di dispositivi esclusi. Se non si applicano criteri, viene applicata l'imposizione predefinita.

Per impostazione predefinita, il controllo del dispositivo è disabilitato, pertanto è consentito l'accesso a tutti i tipi di dispositivi. Per altre informazioni sul controllo del dispositivo, vedere Controllo del dispositivo in Microsoft Defender per endpoint.

Controllo del comportamento predefinito

Quando il controllo dispositivo è abilitato, è abilitato per tutti i tipi di dispositivo per impostazione predefinita. L'imposizione predefinita può anche essere modificata da Consenti a Nega. Il team di sicurezza può anche configurare i tipi di dispositivi protetti dal controllo del dispositivo. La tabella seguente illustra come le varie combinazioni di impostazioni modificano la decisione di controllo di accesso.

| Il controllo del dispositivo è abilitato? | Comportamento predefinito | Tipi di dispositivo |

|---|---|---|

| No | L'accesso è consentito | - Unità CD/DVD -Stampanti - Dispositivi multimediali rimovibili - Dispositivi portatili Windows |

| Sì | (Non specificato) L'accesso è consentito |

- Unità CD/DVD -Stampanti - Dispositivi multimediali rimovibili - Dispositivi portatili Windows |

| Sì | Nega | - Unità CD/DVD -Stampanti - Dispositivi multimediali rimovibili - Dispositivi portatili Windows |

| Sì | Nega stampanti e dispositivi multimediali rimovibili | - Stampanti e dispositivi multimediali rimovibili (bloccati) - Unità CD/DVD e dispositivi portatili Windows (consentiti) |

Quando vengono configurati i tipi di dispositivo, il controllo del dispositivo in Defender per endpoint ignora le richieste ad altre famiglie di dispositivi.

Per altre informazioni, vedere gli articoli seguenti:

- Distribuire e gestire il controllo dei dispositivi con Intune

- Distribuire e gestire il controllo dei dispositivi con Criteri di gruppo

Criteri

Per perfezionare ulteriormente l'accesso ai dispositivi, il controllo dei dispositivi usa i criteri. Un criterio è un set di regole e gruppi. La modalità di definizione di regole e gruppi varia leggermente tra le esperienze di gestione e i sistemi operativi, come descritto nella tabella seguente.

| Strumento di gestione | Sistema operativo | Modalità di gestione di regole e gruppi |

|---|---|---|

| Intune - Criteri di controllo del dispositivo | Windows | I gruppi di dispositivi e stampanti possono essere gestiti come impostazioni riutilizzabili e inclusi nelle regole. Non tutte le funzionalità sono disponibili nei criteri di controllo del dispositivo (vedere Distribuire e gestire il controllo del dispositivo con Microsoft Intune) |

| Intune - Personalizzato | Windows | Ogni gruppo/regola viene archiviato come stringa XML nei criteri di configurazione personalizzati. L'URI OMA contiene il GUID del gruppo/regola. Il GUID deve essere generato. |

| Criteri di gruppo | Windows | I gruppi e le regole sono definiti in impostazioni XML separate nell'oggetto Criteri di gruppo(vedere Distribuire e gestire il controllo del dispositivo con Criteri di gruppo). |

| Intune | Mac | Le regole e i criteri vengono combinati in un singolo JSON e inclusi nel mobileconfig file distribuito tramite Intune |

| JAMF | Mac | Le regole e i criteri vengono combinati in un singolo JSON e configurati usando JAMF come criteri di controllo del dispositivo (vedere Controllo del dispositivo per macOS) |

Le regole e i gruppi sono identificati da GUID (Global Unique ID). Se i criteri di controllo del dispositivo vengono distribuiti usando uno strumento di gestione diverso da Intune, è necessario generare i GUID. È possibile generare i GUID usando PowerShell.

Per informazioni dettagliate sullo schema, vedere Schema JSON per Mac.

Utenti

I criteri di controllo dei dispositivi possono essere applicati a utenti e/o gruppi di utenti.

Nota

Negli articoli relativi al controllo dei dispositivi, i gruppi di utenti vengono definiti gruppi di utenti. I gruppi di termini fanno riferimento ai gruppi definiti nei criteri di controllo dei dispositivi.

Usando Intune, in Mac e Windows i criteri di controllo dei dispositivi possono essere destinati ai gruppi di utenti definiti in Id entra.

In Windows, un utente o un gruppo di utenti può essere una condizione per una voce in un criterio.

Le voci con gruppi di utenti o utenti possono fare riferimento a oggetti da Entra ID o da un Active Directory locale.

Procedure consigliate per l'uso del controllo dei dispositivi con utenti e gruppi di utenti

Per creare una regola per un singolo utente in Windows, creare una voce con una

Sidcondizione per ogni utente in una regolaPer creare una regola per un gruppo di utenti in Windows e Intune, creare una voce con una

Sidcondizione per ogni gruppo di utenti in una [regola] e indirizzare i criteri a un gruppo di computer in Intune oppure creare una regola senza condizioni e assegnare i criteri con Intune al gruppo di utenti.In Mac usare Intune e assegnare i criteri a un gruppo di utenti in Entra ID.

Avviso

Non usare entrambe le condizioni di gruppo utente/utente nelle regole e nella destinazione del gruppo di utenti in Intune.

Nota

Se la connettività di rete è un problema, usare Intune gruppo di utenti di destinazione o gruppi di Active Directory locali. Le condizioni del gruppo utente/utente che fanno riferimento all'ID entra devono essere usate solo in ambienti con una connessione affidabile all'ID entra.

Regole

Una regola definisce l'elenco dei gruppi inclusi e un elenco di gruppi esclusi. Per applicare la regola, il dispositivo deve trovarsi in tutti i gruppi inclusi e nessuno dei gruppi esclusi. Se il dispositivo corrisponde alla regola, vengono valutate le voci per tale regola. Una voce definisce le opzioni di azione e notifica applicate, se la richiesta corrisponde alle condizioni. Se non si applicano regole o se nessuna voce corrisponde alla richiesta, viene applicata l'imposizione predefinita.

Ad esempio, per consentire l'accesso in scrittura per alcuni dispositivi USB e l'accesso in lettura per tutti gli altri dispositivi USB, usare i criteri, i gruppi e le voci seguenti con l'imposizione predefinita impostata su deny.

| Gruppo | Descrizione |

|---|---|

| Tutti i dispositivi di archiviazione rimovibili | Dispositivi di archiviazione rimovibili |

| USB scrivibili | Elenco degli USB in cui è consentito l'accesso in scrittura |

| Regola | Gruppi di dispositivi inclusi | Gruppi di dispositivi esclusi | Voce |

|---|---|---|---|

| Accesso in sola lettura per usb | Tutti i dispositivi di archiviazione rimovibili | USB scrivibili | Accesso di sola lettura |

| Accesso in scrittura per USB | USB scrivibili | Accesso in scrittura |

Il nome della regola viene visualizzato nel portale per la creazione di report e nella notifica di tipo avviso popup agli utenti, quindi assicurarsi di assegnare alle regole nomi descrittivi.

È possibile configurare le regole modificando i criteri in Intune, usando un file XML in Windows o un file JSON in Mac. Selezionare ogni scheda per altri dettagli.

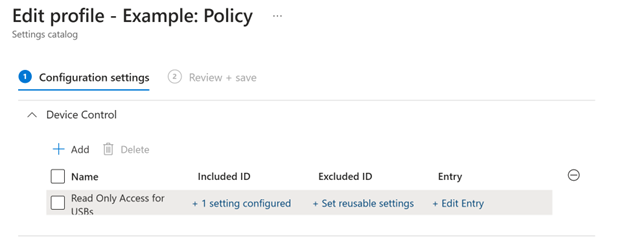

L'immagine seguente illustra le impostazioni di configurazione per un criterio di controllo del dispositivo in Intune:

Nello screenshot, l'ID incluso e l'ID escluso sono i riferimenti ai gruppi di impostazioni riutilizzabili inclusi ed esclusi. Un criterio può avere più regole.

Intune non rispetta l'ordinamento delle regole. Le regole possono essere valutate in qualsiasi ordine, quindi assicurarsi di escludere in modo esplicito gruppi di dispositivi non inclusi nell'ambito della regola.

Voci

I criteri di controllo dei dispositivi definiscono l'accesso (denominato voce) per un set di dispositivi. Le voci definiscono le opzioni di azione e notifica per i dispositivi che corrispondono ai criteri e alle condizioni definite nella voce.

| Impostazione voce | Opzioni |

|---|---|

| Accessmask | Applica l'azione solo se le operazioni di accesso corrispondono alla maschera di accesso: la maschera di accesso è l'OR bit per bit dei valori di accesso: 1 - Lettura del dispositivo 2 - Scrittura del dispositivo 4 - Esecuzione del dispositivo 8 - Lettura file 16 - Scrittura file 32 - Esecuzione file 64 - Stampa Ad esempio: Lettura, scrittura ed esecuzione del dispositivo = 7 (1+2+4) Lettura del dispositivo, Lettura disco = 9 (1+8) |

| Azione | Consenti Nega AuditAllow AuditDeny |

| Notifica | Nessuno (impostazione predefinita) Viene generato un evento L'utente riceve una notifica L'evidenza dei file viene acquisita |

Avviso

La versione di febbraio 2024 causa risultati incoerenti per i clienti che usano criteri multimediali rimovibili solo con accesso a livello di disco/dispositivo (maschere minori o uguali a 7). L'imposizione potrebbe non funzionare come previsto. Per attenuare questo problema, è consigliabile eseguire il rollback alla versione precedente.

Se il controllo del dispositivo è configurato e un utente tenta di usare un dispositivo non consentito, l'utente riceve una notifica che contiene il nome dei criteri di controllo del dispositivo e il nome del dispositivo. La notifica viene visualizzata una volta ogni ora dopo che l'accesso iniziale è stato negato.

Una voce supporta le condizioni facoltative seguenti:

- Condizione utente/gruppo di utenti: applica l'azione solo al gruppo utente/utente identificato dal SID

Nota

Per i gruppi di utenti e gli utenti archiviati in id Microsoft Entra, usare l'ID oggetto nella condizione . Per i gruppi di utenti e gli utenti archiviati localmente, usare l'identificatore di sicurezza (SID)

Nota

In Windows, il SID dell'utente che ha eseguito l'accesso può essere recuperato eseguendo il comando whoami /userdi PowerShell .

- Condizione computer: applica l'azione solo al dispositivo/gruppo identificato dal SID

- Condizione parametri: applica l'azione solo se i parametri corrispondono (vedere Condizioni avanzate)

Le voci possono essere ulteriormente incluse nell'ambito di utenti e dispositivi specifici. Ad esempio, consentire l'accesso in lettura a questi USB per questo utente solo nel dispositivo.

| Criteri | Gruppi di dispositivi inclusi | Gruppi di dispositivi esclusi | Entry(ies) |

|---|---|---|---|

| Accesso in sola lettura per usb | Tutti i dispositivi di archiviazione rimovibili | USB scrivibili | Accesso di sola lettura |

| Accesso in scrittura per USB | USB scrivibili | Accesso in scrittura per l'utente 1 Accesso in scrittura per l'utente 2 nel gruppo di dispositivi A |

Tutte le condizioni nella voce devono essere true per l'applicazione dell'azione.

È possibile configurare le voci usando Intune, un file XML in Windows o un file JSON in Mac. Selezionare ogni scheda per altri dettagli.

In Intune il campo Maschera di accesso include opzioni, ad esempio:

- Lettura (lettura a livello di disco = 1)

- Scrittura (scrittura a livello di disco = 2)

- Execute (Disk Level Execute = 4)

- Stampa (stampa = 64).

Non tutte le funzionalità vengono visualizzate nell'interfaccia utente Intune. Per altre informazioni, vedere Distribuire e gestire il controllo dei dispositivi con Intune.

Gruppi

I gruppi definiscono i criteri per filtrare gli oggetti in base alle relative proprietà. L'oggetto viene assegnato al gruppo se le relative proprietà corrispondono alle proprietà definite per il gruppo.

Nota

I gruppi in questa sezione non fanno riferimento ai gruppi di utenti.

Ad esempio:

- Gli USB consentiti sono tutti i dispositivi che corrispondono a uno di questi produttori

- Gli USB persi sono tutti i dispositivi che corrispondono a uno di questi numeri di serie

- Le stampanti consentite sono tutti i dispositivi che corrispondono a uno di questi VID/PID

Le proprietà possono essere confrontate in quattro modi: MatchAll, MatchAny, MatchExcludeAlle MatchExcludeAny

MatchAll: le proprietà sono una relazione "And"; Ad esempio, se l'amministratore inserisceDeviceIDeInstancePathID, per ogni USB connessa, il sistema verifica se l'USB soddisfa entrambi i valori.MatchAny: le proprietà sono una relazione "Or"; Ad esempio, se l'amministratore inserisce DeviceID eInstancePathID, per ogni USB connessa, il sistema applica fino a quando l'USB ha un valore oInstanceIDidenticoDeviceID.MatchExcludeAll: le proprietà sono una relazione "And", tutti gli elementi che NON soddisfano sono coperti. Ad esempio, se l'amministratore inserisceDeviceIDe e usaMatchExcludeAll, per ogni USB connessa, il sistema applica purché l'USB non abbia sia lo stessoDeviceIDInstanceIDvaloreInstancePathIDche il valore.MatchExcludeAny: le proprietà sono una relazione "Or", tutti gli elementi che NON soddisfano sono coperti. Ad esempio, se l'amministratore inserisceDeviceIDe e usaMatchExcludeAny, per ogni USB connessa, il sistema applica finché l'USB non ha un valore o identico.InstanceIDDeviceIDInstancePathID

I gruppi vengono usati in due modi: selezionare i dispositivi per l'inclusione/esclusione nelle regole e filtrare l'accesso per le condizioni avanzate. Questa tabella riepiloga i tipi di gruppo e il modo in cui vengono usati.

| Tipo | Descrizione | O/S | Includi/Escludi regole | Condizioni avanzate |

|---|---|---|---|---|

| Dispositivo (impostazione predefinita) | Filtrare dispositivi e stampanti | Windows/Mac | X | |

| Rete | Filtrare le condizioni di rete | Windows | X | |

| Connexion VPN | Filtrare le condizioni VPN | Windows | X | |

| File | Filtrare le proprietà dei file | Windows | X | |

| Stampa processo | Filtrare le proprietà del file da stampare | Windows | X |

Dispositivi nell'ambito dei criteri determinati da un elenco di gruppi inclusi e da un elenco di gruppi esclusi. Una regola si applica se il dispositivo si trova in tutti i gruppi inclusi e nessuno dei gruppi esclusi. I gruppi possono essere composti dalle proprietà dei dispositivi. È possibile utilizzare le proprietà seguenti:

| Proprietà | Descrizione | Dispositivi Windows | Dispositivi Mac | Stampanti |

|---|---|---|---|---|

FriendlyNameId |

Nome descrittivo in Windows Gestione dispositivi | Y | N | Y |

PrimaryId |

Tipo del dispositivo | Y | Y | Y |

VID_PID |

L'ID fornitore è il codice fornitore a quattro cifre assegnato dal comitato USB al fornitore. L'ID prodotto è il codice prodotto a quattro cifre assegnato dal fornitore al dispositivo. Sono supportati caratteri jolly. Ad esempio, 0751_55E0 |

Y | N | Y |

PrinterConnectionId |

Tipo di connessione della stampante: -USB -Aziendale -Rete -Universale -File -Personalizzato -Locale |

N | N | Y |

BusId |

Informazioni sul dispositivo (per altre informazioni, vedere le sezioni che seguono questa tabella) | Y | N | N |

DeviceId |

Informazioni sul dispositivo (per altre informazioni, vedere le sezioni che seguono questa tabella) | Y | N | N |

HardwareId |

Informazioni sul dispositivo (per altre informazioni, vedere le sezioni che seguono questa tabella) | Y | N | N |

InstancePathId |

Informazioni sul dispositivo (per altre informazioni, vedere le sezioni che seguono questa tabella) | Y | N | N |

SerialNumberId |

Informazioni sul dispositivo (per altre informazioni, vedere le sezioni che seguono questa tabella) | Y | Y | N |

PID |

L'ID prodotto è il codice prodotto a quattro cifre assegnato dal fornitore al dispositivo | Y | Y | N |

VID |

L'ID fornitore è il codice fornitore a quattro cifre assegnato dal comitato USB al fornitore. | Y | Y | N |

APFS Encrypted |

Se il dispositivo è crittografato APFS | N | Y | N |

Uso di Windows Gestione dispositivi per determinare le proprietà del dispositivo

Per i dispositivi Windows, è possibile usare Gestione dispositivi per comprendere le proprietà dei dispositivi.

Aprire Gestione dispositivi, individuare il dispositivo, fare clic con il pulsante destro del mouse su Proprietà e quindi selezionare la scheda Dettagli.

Nell'elenco Proprietà selezionare Percorso istanza dispositivo.

Il valore visualizzato per il percorso dell'istanza del

InstancePathIddispositivo è , ma contiene anche altre proprietà:USB\VID_090C&PID_1000\FBH1111183300721{BusId}\{DeviceId}\{SerialNumberId}

Le proprietà in Gestione dispositivi vengono mappate al controllo dispositivo, come illustrato nella tabella seguente:

Gestione dispositivi Controllo dispositivo ID hardware HardwareIdNome descrittivo FriendlyNameIdPadre VID_PIDDeviceInstancePath InstancePathId

Uso di report e ricerca avanzata per determinare le proprietà dei dispositivi

Le proprietà del dispositivo hanno etichette leggermente diverse nella ricerca avanzata. La tabella seguente esegue il mapping delle etichette nel portale a in propertyId un criterio di controllo del dispositivo.

| proprietà Microsoft Defender Portal | ID proprietà del controllo dispositivo |

|---|---|

| Nome del supporto | FriendlyNameId |

| ID fornitore | HardwareId |

| DeviceId | InstancePathId |

| Numero di serie | SerialNumberId |

Nota

Assicurarsi che l'oggetto selezionato abbia la classe multimediale corretta per i criteri. In generale, per l'archiviazione rimovibile, usare Class Name == USB.

Configurare i gruppi in Intune, XML in Windows o JSON in Mac

È possibile configurare gruppi in Intune, usando un file XML per Windows o un file JSON in Mac. Selezionare ogni scheda per altri dettagli.

Nota

In Group Id XML e id in JSON viene usato per identificare il gruppo all'interno del controllo del dispositivo. Non è un riferimento ad altri, ad esempio un gruppo di utenti in Entra ID.

Le impostazioni riutilizzabili in Intune eseguire il mapping ai gruppi di dispositivi. È possibile configurare le impostazioni riutilizzabili in Intune.

Esistono due tipi di gruppi: Dispositivo stampante e Archiviazione rimovibile. Nella tabella seguente sono elencate le proprietà per questi gruppi.

| Tipo di gruppo | Proprietà |

|---|---|

| Dispositivo stampante | - FriendlyNameId- PrimaryId- PrinterConnectionId- VID_PID |

| Archivi rimovibili | - BusId - DeviceId- FriendlyNameId- HardwareId- InstancePathId- PID- PrimaryId- SerialNumberId- VID- VID_PID |

Condizioni avanzate

Le voci possono essere ulteriormente limitate in base ai parametri. I parametri applicano condizioni avanzate che vanno oltre il dispositivo. Le condizioni avanzate consentono il controllo con granularità fine in base alla valutazione di rete, connessione VPN, file o processo di stampa.

Nota

Le condizioni avanzate sono supportate solo nel formato XML.

Condizioni di rete

Nella tabella seguente vengono descritte le proprietà del gruppo di rete:

| Proprietà | Descrizione |

|---|---|

NameId |

Nome della rete. Sono supportati caratteri jolly. |

NetworkCategoryId |

Le opzioni valide sono Public, Privateo DomainAuthenticated. |

NetworkDomainId |

Le opzioni valide sono NonDomain, Domain, DomainAuthenticated. |

Queste proprietà vengono aggiunte al DescriptorIdList di un gruppo di tipo Network. Ecco un frammento di codice di esempio:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30a}" Type="Network" MatchType="MatchAll">

<DescriptorIdList>

<NetworkCategoryId>Public</PathId>

<NetworkDomainId>NonDomain</PathId>

</DescriptorIdList>

</Group>

Viene quindi fatto riferimento al gruppo come parametri nella voce, come illustrato nel frammento di codice seguente:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<Network MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30a }</GroupId>

</Network>

</Parameters>

</Entry>

Condizioni di connessione VPN

La tabella seguente descrive le condizioni di connessione VPN:

| Nome | Descrizione |

|---|---|

NameId |

Nome della connessione VPN. Sono supportati caratteri jolly. |

VPNConnectionStatusId |

I valori validi sono Connected o Disconnected. |

VPNServerAddressId |

Valore stringa di VPNServerAddress. Sono supportati caratteri jolly. |

VPNDnsSuffixId |

Valore stringa di VPNDnsSuffix. Sono supportati caratteri jolly. |

Queste proprietà vengono aggiunte al DescriptorIdList di un gruppo di tipo VPNConnection, come illustrato nel frammento di codice seguente:

<Group Id="{d633d17d-d1d1-4c73-aa27-c545c343b6d7}" Type="VPNConnection">

<Name>Corporate VPN</Name>

<MatchType>MatchAll</MatchType>

<DescriptorIdList>

<NameId>ContosoVPN</NameId>

<VPNServerAddressId>contosovpn.*.contoso.com</VPNServerAddressId>

<VPNDnsSuffixId>corp.contoso.com</VPNDnsSuffixId>

<VPNConnectionStatusId>Connected</VPNConnectionStatusId>

</DescriptorIdList>

</Group>

Viene quindi fatto riferimento al gruppo come parametri in una voce, come illustrato nel frammento di codice seguente:

<Entry Id="{27c79875-25d2-4765-aec2-cb2d1000613f}">

<Type>Allow</Type>

<Options>0</Options>

<AccessMask>64</AccessMask>

<Parameters MatchType="MatchAny">

<VPNConnection>

<GroupId>{d633d17d-d1d1-4c73-aa27-c545c343b6d7}</GroupId>

</VPNConnection>

</Parameters>

</Entry>

Condizioni del file

Nella tabella seguente vengono descritte le proprietà dei file group:

| Nome | Descrizione |

|---|---|

PathId |

Stringa, valore del percorso o del nome del file. Sono supportati caratteri jolly. Applicabile solo per i gruppi di tipi di file. |

Nella tabella seguente viene illustrato come vengono aggiunte le proprietà a DescriptorIdList di un file group:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30f}" Type="File" MatchType="MatchAny">

<DescriptorIdList>

<PathId>*.exe</PathId>

<PathId>*.dll</PathId>

</DescriptorIdList>

</Group>

Al gruppo viene quindi fatto riferimento come parametri in una voce, come illustrato nel frammento di codice seguente:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<File MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30f }</GroupId>

</File>

</Parameters>

</Entry>

Condizioni del processo di stampa

Nella tabella seguente vengono descritte le proprietà del PrintJob gruppo:

| Nome | Descrizione |

|---|---|

PrintOutputFileNameId |

Percorso del file di destinazione di output per la stampa su file. Sono supportati caratteri jolly. Ad esempio, C:\*\Test.pdf |

PrintDocumentNameId |

Percorso del file di origine. Sono supportati caratteri jolly. Questo percorso potrebbe non esistere. Ad esempio, aggiungere testo a un nuovo file nel Blocco note e quindi stampare senza salvare il file. |

Queste proprietà vengono aggiunte a DescriptorIdList di un gruppo di tipo PrintJob, come illustrato nel frammento di codice seguente:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30b}" Type="PrintJob" MatchType="MatchAny">

<DescriptorIdList>

<PrintOutputFileNameId>C:\Documents\*.pdf</PrintOutputFileNameId >

<PrintDocumentNameId>*.xlsx</PrintDocumentNameId>

<PrintDocumentNameId>*.docx</PrintDocumentNameId>

</DescriptorIdList>

</Group>

Al gruppo viene quindi fatto riferimento come parametri in una voce, come illustrato nel frammento di codice seguente:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<PrintJob MatchType="MatchAny">

<GroupId>{e5f619a7-5c58-4927-90cd-75da2348a30b}</GroupId>

</PrintJob>

</Parameters>

</Entry>

Evidenza del file

Con il controllo del dispositivo, è possibile archiviare le prove dei file copiati in dispositivi rimovibili o stampati. Quando l'evidenza del file è abilitata, viene creato un RemovableStorageFileEvent oggetto . Il comportamento dell'evidenza dei file è controllato dalle opzioni nell'azione Consenti, come descritto nella tabella seguente:

| Opzione | Descrizione |

|---|---|

8 |

Create un RemovableStorageFileEvent evento conFileEvidenceLocation |

16 |

Create senza RemovableStorageFileEventFileEvidenceLocation |

Il FileEvidenceLocation campo di ha il percorso del file di prova, se ne viene creato uno. Il file di prova ha un nome che termina con .dupe il relativo percorso è controllato dall'impostazione DataDuplicationFolder .

Passaggi successivi

- Visualizzare gli eventi di controllo del dispositivo e le informazioni in Microsoft Defender per endpoint

- Distribuire e gestire il controllo dei dispositivi in Microsoft Defender per endpoint con Microsoft Intune

- Distribuire e gestire il controllo dei dispositivi in Microsoft Defender per endpoint usando Criteri di gruppo

- Controllo dispositivo per macOS

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per