Ospitare la creazione di report dei firewall in Microsoft Defender per endpoint

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Gli amministratori globali o di sicurezza possono ora ospitare i report del firewall nel portale di Microsoft Defender. Questa funzionalità consente di visualizzare i report di Windows Firewall da una posizione centralizzata.

Che cosa è necessario sapere prima di iniziare?

I dispositivi devono essere in esecuzione Windows 10 o versioni successive oppure Windows Server 2012 R2 o versioni successive. Per visualizzare Windows Server 2012 R2 e Windows Server 2016 nei report del firewall, è necessario eseguire l'onboarding di questi dispositivi usando il pacchetto di soluzione unificata moderno. Per altre informazioni, vedere Nuove funzionalità nella soluzione unificata moderna per Windows Server 2012 R2 e 2016.

Per eseguire l'onboarding dei dispositivi nel servizio Microsoft Defender per endpoint, vedere le linee guida per l'onboarding.

Affinché il portale di Microsoft Defender inizi a ricevere dati, è necessario abilitare Eventi di controllo per Windows Defender Firewall con sicurezza avanzata. Fare inoltre riferimento ai seguenti articoli:

Abilitare questi eventi usando Criteri di gruppo object Editor, i criteri di sicurezza locali o i comandi auditpol.exe. Per altre informazioni, vedere la documentazione sul controllo e la registrazione. I due comandi di PowerShell sono i seguenti:

auditpol /set /subcategory:"Filtering Platform Packet Drop" /failure:enableauditpol /set /subcategory:"Filtering Platform Connection" /failure:enable

Ecco una query di esempio:

param ( [switch]$remediate ) try { $categories = "Filtering Platform Packet Drop,Filtering Platform Connection" $current = auditpol /get /subcategory:"$($categories)" /r | ConvertFrom-Csv if ($current."Inclusion Setting" -ne "failure") { if ($remediate.IsPresent) { Write-Host "Remediating. No Auditing Enabled. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})" $output = auditpol /set /subcategory:"$($categories)" /failure:enable if($output -eq "The command was successfully executed.") { Write-Host "$($output)" exit 0 } else { Write-Host "$($output)" exit 1 } } else { Write-Host "Remediation Needed. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})." exit 1 } } } catch { throw $_ }

Il processo

Nota

Assicurarsi di seguire le istruzioni della sezione precedente e configurare correttamente i dispositivi per partecipare al programma di anteprima.

Dopo aver abilitato gli eventi, Microsoft Defender per endpoint inizia a monitorare i dati, tra cui:

- IP remoto

- Porta remota

- Porta locale

- IP locale

- Computer Name

- Elaborazione tra connessioni in ingresso e in uscita

Gli amministratori possono ora visualizzare l'attività del firewall host Windows qui. È possibile facilitare la creazione di report aggiuntivi scaricando lo script di creazione di report personalizzati per monitorare le attività del firewall di Windows Defender tramite Power BI.

- Possono essere necessari fino a 12 ore prima che i dati vengano riflessi.

Scenari supportati

- Creazione di report del firewall

- Da "Computer con una connessione bloccata" al dispositivo (richiede Defender per Endpoint Piano 2)

- Eseguire il drill-in della ricerca avanzata (aggiornamento dell'anteprima) (richiede Defender per endpoint Piano 2)

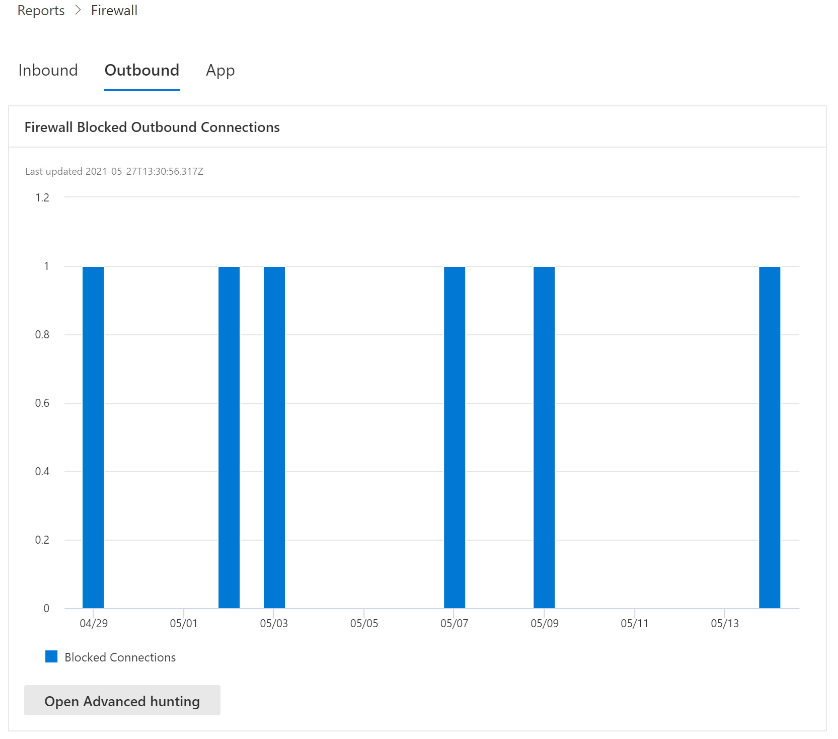

Creazione di report del firewall

Di seguito sono riportati alcuni esempi delle pagine del report del firewall. Qui è disponibile un riepilogo dell'attività in ingresso, in uscita e dell'applicazione. È possibile accedere direttamente a questa pagina passando a https://security.microsoft.com/firewall.

È anche possibile accedere a questi report passando aDispositivireport> di sicurezza report> di sicurezza (sezione) nella parte inferiore della scheda Firewall bloccato in ingresso Connections.

Da "Computer con una connessione bloccata" al dispositivo

Nota

Questa funzionalità richiede Defender per Endpoint Piano 2.

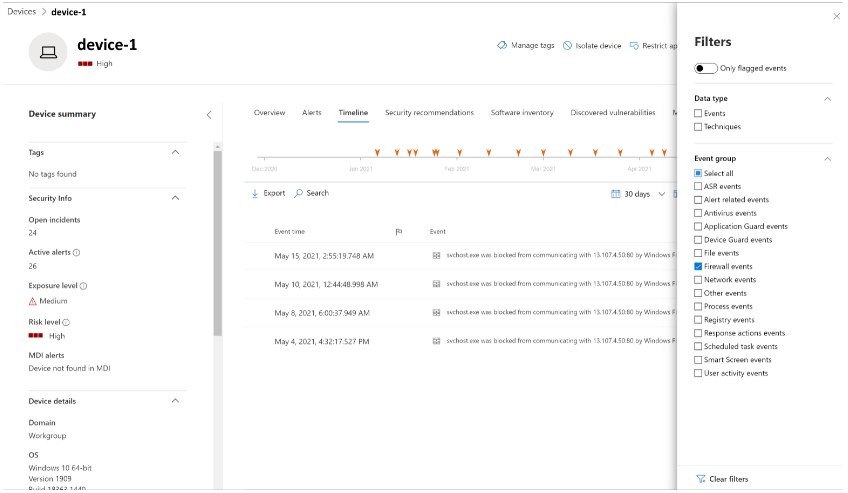

Le schede supportano oggetti interattivi. È possibile analizzare l'attività di un dispositivo facendo clic sul nome del dispositivo, che avvierà il portale di Microsoft Defender in una nuova scheda e passando direttamente alla scheda Sequenza temporale dispositivo.

È ora possibile selezionare la scheda Sequenza temporale , che fornirà un elenco di eventi associati a tale dispositivo.

Dopo aver fatto clic sul pulsante Filtri nell'angolo in alto a destra del riquadro di visualizzazione, selezionare il tipo di evento desiderato. In questo caso, selezionare Eventi del firewall e il riquadro verrà filtrato in Eventi firewall.

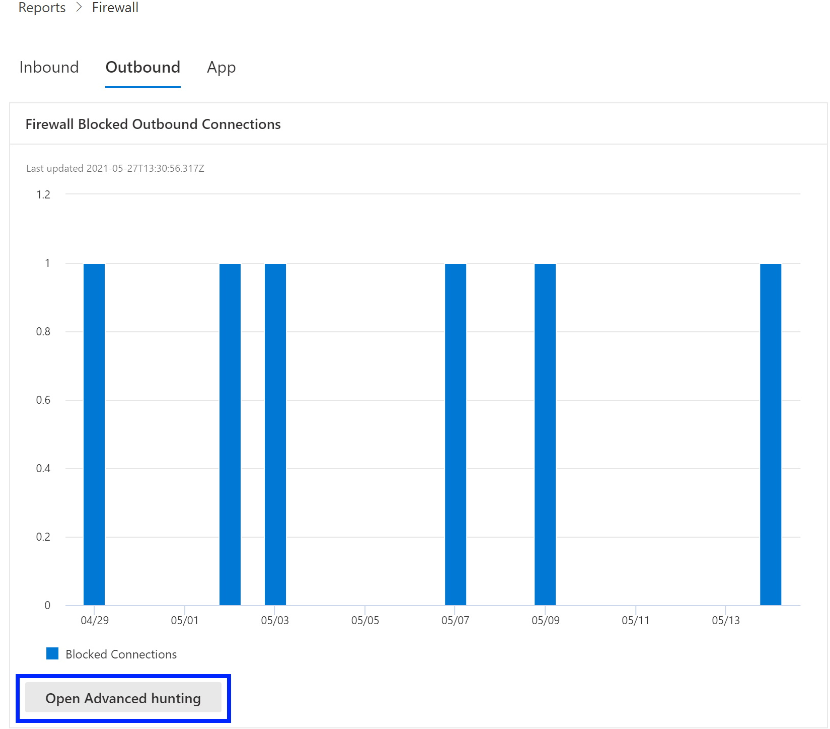

Eseguire il drill-in della ricerca avanzata (aggiornamento dell'anteprima)

Nota

Questa funzionalità richiede Defender per Endpoint Piano 2.

I report del firewall supportano il drill-from the card direttamente in Ricerca avanzata facendo clic sul pulsante Apri ricerca avanzata . La query è prepopolata.

È ora possibile eseguire la query e esplorare tutti gli eventi firewall correlati degli ultimi 30 giorni.

Per altri report o modifiche personalizzate, la query può essere esportata in Power BI per un'ulteriore analisi. È possibile facilitare la creazione di report personalizzati scaricando lo script di creazione di report personalizzati per monitorare le attività del firewall di Windows Defender tramite Power BI.

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per