Distribuire Microsoft Defender per endpoint in iOS con Microsoft Intune

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

Questo argomento descrive la distribuzione di Defender per endpoint in iOS nei dispositivi registrati nel portale aziendale di Microsoft Intune. Per altre informazioni sulla registrazione dei dispositivi di Microsoft Intune, vedere Registrare dispositivi iOS/iPadOS in Intune.

Prima di iniziare

Assicurarsi di avere accesso all'interfaccia di amministrazione di Microsoft Intune.

Assicurarsi che la registrazione iOS sia eseguita per gli utenti. Gli utenti devono avere una licenza di Defender per endpoint assegnata per usare Defender per endpoint in iOS. Per istruzioni su come assegnare licenze, vedere Assegnare licenze agli utenti .

Assicurarsi che gli utenti finali dispongano dell'app portale aziendale installata, dell'accesso e della registrazione completata.

Nota

Microsoft Defender per endpoint in iOS è disponibile in Apple App Store.

In questa sezione vengono trattati i temi seguenti:

Passaggi di distribuzione (applicabili sia ai dispositivi con supervisione che non supervisionati ) - Gli amministratori possono distribuire Defender per endpoint in iOS tramite il portale aziendale di Microsoft Intune. Questo passaggio non è necessario per le app VPP (volume purchase).

Distribuzione completa (solo per i dispositivi con supervisione): gli amministratori possono scegliere di distribuire uno qualsiasi dei profili specificati.

- Filtro di controllo zero touch (invisibile all'utente): fornisce protezione Web senza la VPN di loopback locale e consente anche l'onboarding invisibile all'utente. L'app viene installata e attivata automaticamente senza che l'utente debba aprire l'app.

- Filtro di controllo : fornisce protezione Web senza la VPN di loopback locale.

Configurazione automatica dell'onboarding (solo per dispositivi non supervisionati ): gli amministratori possono automatizzare l'onboarding di Defender per endpoint per gli utenti in due modi diversi:

- Onboarding zero touch (invisibile all'utente): l'app viene installata e attivata automaticamente senza la necessità per gli utenti di aprire l'app.

- Onboarding automatico della VPN : il profilo VPN di Defender per endpoint viene configurato automaticamente senza che l'utente lo faccia durante l'onboarding. Questo passaggio non è consigliato nelle configurazioni zero touch.

Configurazione della registrazione utente (solo per i dispositivi registrati dall'utente di Intune): gli amministratori possono distribuire e configurare l'app Defender per endpoint anche nei dispositivi registrati dall'utente di Intune.

Completare l'onboarding e controllare lo stato : questo passaggio è applicabile a tutti i tipi di registrazione per garantire che l'app sia installata nel dispositivo, che l'onboarding sia completato e che il dispositivo sia visibile nel portale di Microsoft Defender. Può essere ignorato per l'onboarding senza tocco (invisibile all'utente).

Passaggi di distribuzione (applicabili sia per i dispositivi con supervisione che per i dispositivi non supervisionati)

Distribuire Defender per endpoint in iOS tramite il portale aziendale di Microsoft Intune.

Aggiungere un'app di iOS Store

Nell'interfaccia di amministrazione di Microsoft Intune passare ad App>iOS/iPadOS>Aggiungi>app iOS Store e fare clic su Seleziona.

Nella pagina Aggiungi app fare clic su Cerca nell'App Store e digitare Microsoft Defender nella barra di ricerca. Nella sezione risultati della ricerca fare clic su Microsoft Defender e fare clic su Seleziona.

Selezionare iOS 15.0 come sistema operativo minimo. Esaminare le altre informazioni sull'app e fare clic su Avanti.

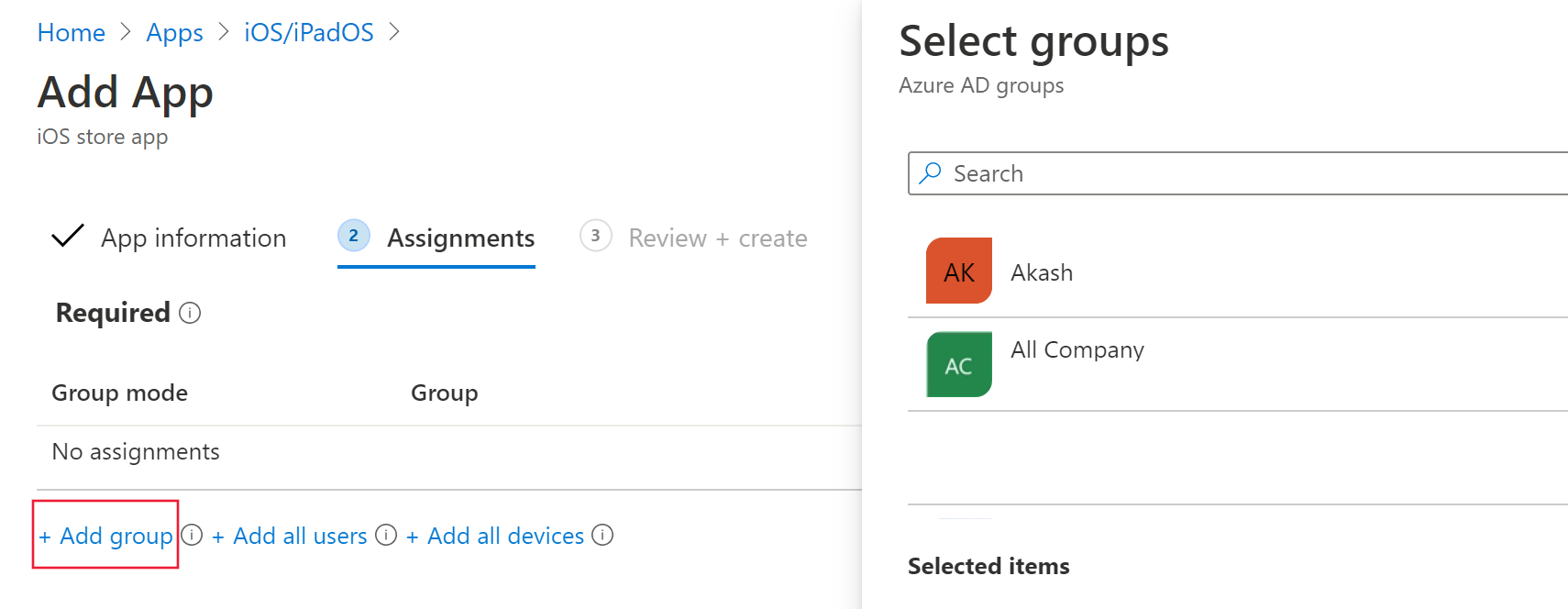

Nella sezione Assegnazioni passare alla sezione Obbligatorio e selezionare Aggiungi gruppo. È quindi possibile scegliere i gruppi di utenti che si desidera assegnare a Defender per endpoint nell'app iOS. Fare clic su Seleziona e quindi su Avanti.

Nota

Il gruppo di utenti selezionato deve essere costituito da utenti registrati di Microsoft Intune.

Nella sezione Rivedi e crea verificare che tutte le informazioni immesse siano corrette e quindi selezionare Crea. Tra qualche istante, l'app Defender per endpoint deve essere creata correttamente e dovrebbe essere visualizzata una notifica nell'angolo in alto a destra della pagina.

Nella pagina delle informazioni sull'app visualizzata selezionare Stato di installazione del dispositivo nella sezione Monitoraggio per verificare che l'installazione del dispositivo sia stata completata correttamente.

Distribuzione completa per i dispositivi con supervisione

L'app Microsoft Defender per endpoint in iOS ha funzionalità specializzate nei dispositivi iOS/iPadOS con supervisione, date le maggiori funzionalità di gestione offerte dalla piattaforma su questi tipi di dispositivi. Può anche fornire protezione Web senza configurare una VPN locale nel dispositivo. Ciò offre agli utenti finali un'esperienza senza problemi, pur continuando a essere protetti dal phishing e da altri attacchi basati sul Web.

Gli amministratori possono usare la procedura seguente per configurare i dispositivi con supervisione.

Configurare la modalità supervisionata tramite Microsoft Intune

Configurare la modalità di supervisione per l'app Defender per endpoint tramite un criterio di configurazione dell'app e un profilo di configurazione del dispositivo.

Criteri di configurazione dell'app

Nota

Questo criterio di configurazione dell'app per i dispositivi con supervisione è applicabile solo ai dispositivi gestiti e deve essere destinato a TUTTI i dispositivi iOS gestiti come procedura consigliata.

Accedere all'interfaccia di amministrazione di Microsoft Intune e passare a Criteri diconfigurazione>delle app>Aggiungi. Selezionare Dispositivi gestiti.

Nella pagina Crea criteri di configurazione dell'app specificare le informazioni seguenti:

- Nome criterio

- Piattaforma: selezionare iOS/iPadOS

- App di destinazione: selezionare Microsoft Defender per endpoint dall'elenco

Nella schermata successiva selezionare Usa progettazione configurazione come formato. Specificare le proprietà seguenti:

- Chiave di configurazione:

issupervised - Tipo di valore: String

- Valore di configurazione:

{{issupervised}}

- Chiave di configurazione:

Selezionare Successivo per aprire la pagina Tag di ambito. I tag di ambito sono facoltativi. Selezionare Avanti per continuare.

Nella pagina Assegnazioni selezionare i gruppi che riceveranno questo profilo. Per questo scenario, è consigliabile scegliere Tutti i dispositivi come destinazione. Per altre informazioni sull'assegnazione di profili, vedere Assegnare profili utente e dispositivo.

Quando si esegue la distribuzione in gruppi di utenti, un utente deve accedere a un dispositivo prima dell'applicazione dei criteri.

Fare clic su Avanti.

Al termine, nella pagina Rivedi e crea scegliere Crea. Il nuovo profilo appena creato viene visualizzato nell'elenco dei profili.

Profilo di configurazione del dispositivo (filtro di controllo)

Nota

Per i dispositivi che eseguono iOS/iPadOS (in modalità supervisionata), è disponibile un profilo con estensione mobileconfig personalizzato, denominato profilo ControlFilter . Questo profilo abilita la protezione Web senza configurare la VPN di loopback locale nel dispositivo. Ciò offre agli utenti finali un'esperienza senza problemi, pur continuando a essere protetti dal phishing e da altri attacchi basati sul Web.

Tuttavia, il profilo ControlFilter non funziona con Always-On VPN (AOVPN) a causa di restrizioni della piattaforma.

Gli amministratori distribuiscono uno qualsiasi dei profili specificati.

Filtro di controllo zero touch (invisibile all'utente): questo profilo consente l'onboarding invisibile all'utente. Scaricare il profilo di configurazione da ControlFilterZeroTouch

Filtro di controllo : scaricare il profilo di configurazione da ControlFilter.

Dopo aver scaricato il profilo, distribuire il profilo personalizzato. Seguire la procedura seguente:

Passare a Dispositivi> profili diconfigurazione>iOS/iPadOS>Crea profilo.

Selezionare Modelli di tipo profilo> eNome> modelloPersonalizzato.

Specificare un nome del profilo. Quando viene richiesto di importare un file di profilo di configurazione, selezionare quello scaricato dal passaggio precedente.

Nella sezione Assegnazione selezionare il gruppo di dispositivi a cui si vuole applicare questo profilo. Come procedura consigliata, questa operazione deve essere applicata a tutti i dispositivi iOS gestiti. Seleziona Avanti.

Nota

La creazione del gruppo di dispositivi è supportata sia in Defender per endpoint piano 1 che in piano 2.

Al termine, nella pagina Rivedi e crea scegliere Crea. Il nuovo profilo appena creato viene visualizzato nell'elenco dei profili.

Configurazione automatica dell'onboarding (solo per i dispositivi non supervisionati)

Gli amministratori possono automatizzare l'onboarding di Defender per gli utenti in due modi diversi con l'onboarding zero touch (invisibile all'utente) o l'onboarding automatico della VPN.

Onboarding senza tocco (invisibile all'utente) di Microsoft Defender per endpoint

Nota

Non è possibile configurare il tocco zero nei dispositivi iOS registrati senza affinità utente (dispositivi senza utente o dispositivi condivisi).

Gli amministratori possono configurare Microsoft Defender per endpoint per la distribuzione e l'attivazione invisibile all'utente. In questo flusso l'amministratore crea un profilo di distribuzione e l'utente riceve semplicemente una notifica dell'installazione. Defender per endpoint viene installato automaticamente senza che l'utente debba aprire l'app. Seguire la procedura seguente per configurare la distribuzione senza tocco o invisibile all'utente di Defender per endpoint nei dispositivi iOS registrati:

Nell'interfaccia di amministrazione di Microsoft Intune passare aProfili> di configurazione dei dispositivi>Crea profilo.

Scegliere Piattaforma come iOS/iPadOS, Tipo di profilo come Modelli e Nome modello come VPN. Selezionare Crea.

Digitare un nome per il profilo e selezionare Avanti.

Selezionare VPN personalizzata per Tipo di connessione e nella sezione VPN di base immettere quanto segue:

- Nome connessione = Microsoft Defender per endpoint

- Indirizzo server VPN = 127.0.0.1

- Metodo di autenticazione = "Nome utente e password"

- Split Tunneling = Disable

- Identificatore VPN = com.microsoft.scmx

- Nelle coppie chiave-valore immettere la chiave SilentOnboard e impostare il valore su True.

- Tipo di VPN automatica = VPN su richiesta

- Selezionare Aggiungi per Regole su richiesta e selezionare Si vuole eseguire le operazioni seguenti = Connetti VPN, Si vuole limitare a = Tutti i domini.

- Per imporre che la VPN non possa essere disabilitata nel dispositivo degli utenti, gli amministratori possono selezionare Sì da Blocca agli utenti di disabilitare la VPN automatica. Per impostazione predefinita, non è configurato e gli utenti possono disabilitare la VPN solo in Impostazioni.

- Per consentire agli utenti di modificare l'interruttore VPN dall'interno dell'app, aggiungere EnableVPNToggleInApp = TRUE nelle coppie chiave-valore. Per impostazione predefinita, gli utenti non possono modificare l'interruttore dall'interno dell'app.

Selezionare Avanti e assegnare il profilo agli utenti di destinazione.

Nella sezione Rivedi e crea verificare che tutte le informazioni immesse siano corrette e quindi selezionare Crea.

Dopo aver eseguito la configurazione precedente e aver eseguito la sincronizzazione con il dispositivo, vengono eseguite le azioni seguenti nei dispositivi iOS di destinazione:

- Microsoft Defender per endpoint verrà distribuito e sottoposto a onboarding invisibile all'utente e il dispositivo verrà visualizzato nel portale di Defender per endpoint.

- Al dispositivo utente verrà inviata una notifica provvisoria.

- Verrà attivata la protezione Web e altre funzionalità.

Nota

- Il completamento della configurazione con tocco zero può richiedere fino a 5 minuti in background.

- Per i dispositivi con supervisione, gli amministratori possono configurare l'onboarding zero touch con il profilo di filtro del controllo ZeroTouch. Il profilo VPN di Defender per endpoint non verrà installato nel dispositivo e la protezione Web verrà fornita dal profilo filtro di controllo.

Onboarding automatico del profilo VPN (onboarding semplificato)

Nota

Questo passaggio semplifica il processo di onboarding configurando il profilo VPN. Se si usa Zero touch, non è necessario eseguire questo passaggio.

Per i dispositivi non supervisionati, viene usata una VPN per fornire la funzionalità protezione Web. Questa non è una normale VPN ed è una VPN locale/self-loop che non accetta il traffico all'esterno del dispositivo.

Gli amministratori possono configurare la configurazione automatica del profilo VPN. Verrà configurato automaticamente il profilo VPN di Defender per endpoint senza che l'utente lo faccia durante l'onboarding.

Nell'interfaccia di amministrazione di Microsoft Intune passare aProfili> di configurazione dei dispositivi>Crea profilo.

Scegliere Piattaforma come iOS/iPadOS e Tipo di profilo come VPN. Fare clic su Crea.

Digitare un nome per il profilo e fare clic su Avanti.

Selezionare VPN personalizzata per Tipo di connessione e nella sezione VPN di base immettere quanto segue:

Nome connessione = Microsoft Defender per endpoint

Indirizzo server VPN = 127.0.0.1

Metodo di autenticazione = "Nome utente e password"

Split Tunneling = Disable

Identificatore VPN = com.microsoft.scmx

Nelle coppie chiave-valore immettere la chiave AutoOnboard e impostare il valore su True.

Tipo di VPN automatica = VPN su richiesta

Selezionare Aggiungi per Regole su richiesta e selezionare Si vuole eseguire le operazioni seguenti = Connetti VPN, Si vuole limitare a = Tutti i domini.

Per richiedere che la VPN non possa essere disabilitata nel dispositivo di un utente, gli amministratori possono selezionare Sì da Blocca agli utenti di disabilitare la VPN automatica. Per impostazione predefinita, questa impostazione non è configurata e gli utenti possono disabilitare la VPN solo in Impostazioni.

Per consentire agli utenti di modificare l'interruttore VPN dall'interno dell'app, aggiungere EnableVPNToggleInApp = TRUE nelle coppie chiave-valore. Per impostazione predefinita, gli utenti non possono modificare l'interruttore dall'interno dell'app.

Fare clic su Avanti e assegnare il profilo agli utenti di destinazione.

Nella sezione Rivedi e crea verificare che tutte le informazioni immesse siano corrette e quindi selezionare Crea.

Configurazione della registrazione utente (solo per i dispositivi registrati dall'utente di Intune)

L'app Microsoft Defender iOS può essere distribuita nei dispositivi registrati dall'utente di Intune usando la procedura seguente.

Amministratore

Configurare il profilo di registrazione utente in Intune. Intune supporta la registrazione utente Apple basata su account e la registrazione degli utenti Apple con il portale aziendale. Altre informazioni sul confronto dei due metodi e selezionarne uno.

Configurare il plug-in SSO. L'app Authenticator con estensione SSO è un prerequisito per la registrazione utente in un dispositivo iOS.

- Create is Device configuration Profile in Intune- Configure iOS/iPadOS Enterprise SSO plug-in with MDM | Microsoft Learn.

- Assicurarsi di aggiungere queste due chiavi nella configurazione precedente:

- ID bundle dell'app: includere l'ID bundle di Defender App in questo elenco com.microsoft.scmx

- Configurazione aggiuntiva: Chiave - device_registration ; Tipo - Stringa ; Valore- {{DEVICEREGISTRATION}}

Configurare la chiave MDM per la registrazione utente.

- In Intune passare a Vai a Criteri di configurazione > delle app > Aggiungere > dispositivi gestiti

- Assegnare un nome al criterio, selezionare Piattaforma > iOS/iPadOS,

- Selezionare Microsoft Defender per Endpoint come app di destinazione.

- Nella pagina Impostazioni selezionare Usa progettazione configurazione e aggiungere UserEnrolmentEnabled come chiave, tipo di valore come Stringa, valore come True.

L'amministratore può eseguire il push di Defender come app VPP richiesta da Intune.

Utente finale

L'app Defender viene installata nel dispositivo dell'utente. L'utente accede e completa l'onboarding. Una volta completato l'onboarding, il dispositivo sarà visibile nel portale di sicurezza di Defender in Inventario dispositivi.

Funzionalità e limitazioni supportate

- Supporta tutte le funzionalità correnti di Defender per endpoint iOS, ad esempio protezione Web, protezione di rete, rilevamento jailbreak, vulnerabilità nel sistema operativo e nelle app, avvisi nel portale di sicurezza di Defender e criteri di conformità.

- La distribuzione senza tocco (invisibile all'utente) e l'onboarding automatico della VPN non sono supportati con la registrazione utente perché gli amministratori non possono eseguire il push di un profilo VPN a livello di dispositivo con registrazione utente.

- Per la gestione delle vulnerabilità delle app, saranno visibili solo le app nel profilo di lavoro.

- Possono essere necessari fino a 10 minuti perché i dispositivi appena caricati diventino conformi se sono interessati dai criteri di conformità.

- Altre informazioni sulle funzionalità e le limitazioni della registrazione utente.

Completare l'onboarding e controllare lo stato

Dopo aver installato Defender per endpoint in iOS nel dispositivo, verrà visualizzata l'icona dell'app.

Toccare l'icona dell'app Defender per endpoint (MSDefender) e seguire le istruzioni visualizzate per completare i passaggi di onboarding. I dettagli includono l'accettazione da parte dell'utente finale delle autorizzazioni iOS richieste da Defender per Endpoint in iOS.

Nota

Ignorare questo passaggio se si configura l'onboarding senza tocco (invisibile all'utente). L'avvio manuale dell'applicazione non è necessario se è configurato l'onboarding senza tocco (invisibile all'utente).

Al termine dell'onboarding, il dispositivo inizierà a essere visualizzato nell'elenco Dispositivi del portale di Microsoft Defender.

Operazioni successive

- Configurare i criteri di protezione delle app per includere i segnali di rischio di Defender per endpoint (MAM)

- Configurare Defender per endpoint nelle funzionalità di iOS

Consiglio

Per saperne di più, Collaborare con la community di Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.