Configurare la Microsoft Defender per endpoint nei criteri macOS in Jamf Pro

Si applica a:

- Defender per endpoint su Mac

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

Questa pagina illustra i passaggi da eseguire per configurare i criteri macOS in Jamf Pro.

È necessario seguire questa procedura:

- Ottenere il pacchetto di onboarding Microsoft Defender per endpoint

- Create un profilo di configurazione in Jamf Pro usando il pacchetto di onboarding

- Configurare le impostazioni di Microsoft Defender per endpoint

- Configurare le impostazioni di notifica Microsoft Defender per endpoint

- Configurare Microsoft AutoUpdate (MAU)

- Concedere l'accesso completo al disco a Microsoft Defender per endpoint

- Approvare le estensioni di sistema per Microsoft Defender per endpoint

- Configurare l'estensione di rete

- Configurare i servizi in background

- Concedere autorizzazioni Bluetooth

- Pianificare le analisi con Microsoft Defender per endpoint in macOS

- Distribuire Microsoft Defender per endpoint in macOS

Passaggio 1: Ottenere il pacchetto di onboarding Microsoft Defender per endpoint

In Microsoft Defender XDR passare a Impostazioni > Endpoint > onboarding.

Selezionare macOS come sistema operativo e Mobile Gestione dispositivi/Microsoft Intune come metodo di distribuzione.

Selezionare Scarica pacchetto di onboarding (WindowsDefenderATPOnboardingPackage.zip).

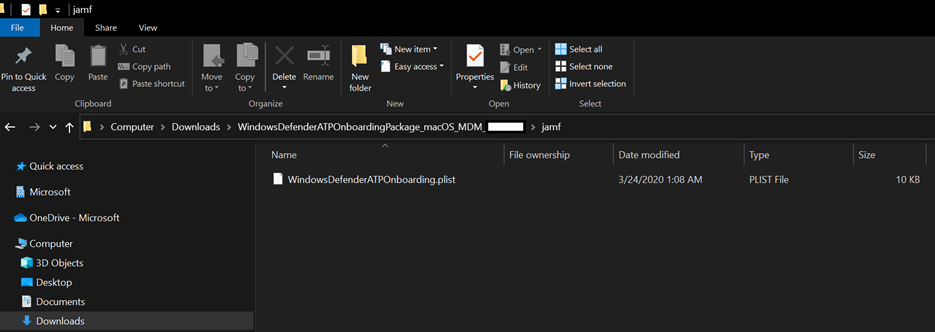

Estrarre

WindowsDefenderATPOnboardingPackage.zip.Copiare il file nel percorso preferito. Ad esempio,

C:\Users\JaneDoe_or_JohnDoe.contoso\Downloads\WindowsDefenderATPOnboardingPackage_macOS_MDM_contoso\jamf\WindowsDefenderATPOnboarding.plist.

Passaggio 2: Create un profilo di configurazione in Jamf Pro usando il pacchetto di onboarding

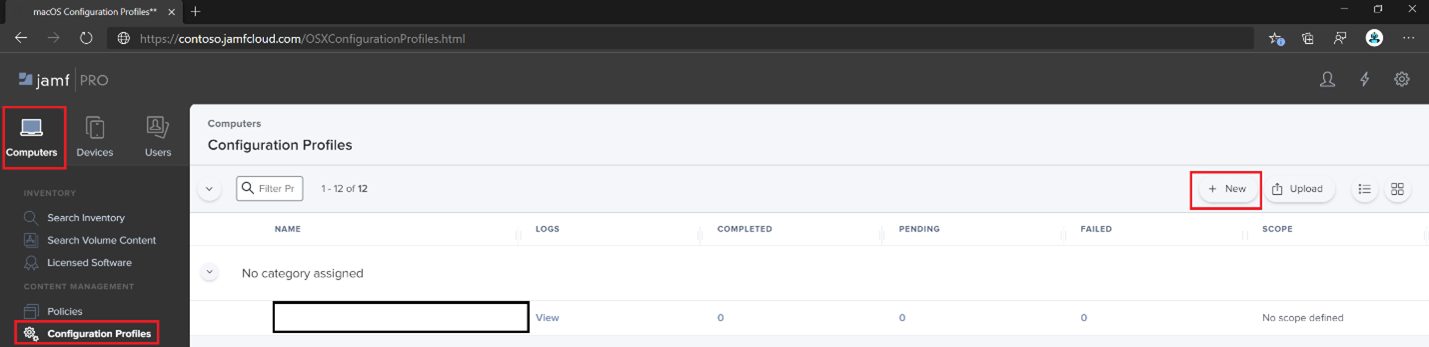

Individuare il file

WindowsDefenderATPOnboarding.plistdalla sezione precedente.Accedere a Jamf Pro, passare aProfili di configurazionecomputer> e selezionare Nuovo.

Immettere i dettagli seguenti nella scheda Generale :

- Nome: MDE onboarding per macOS

- Descrizione: MDE onboarding EDR per macOS

- Categoria: Nessuno

- Metodo di distribuzione: installazione automatica

- Livello: Livello computer

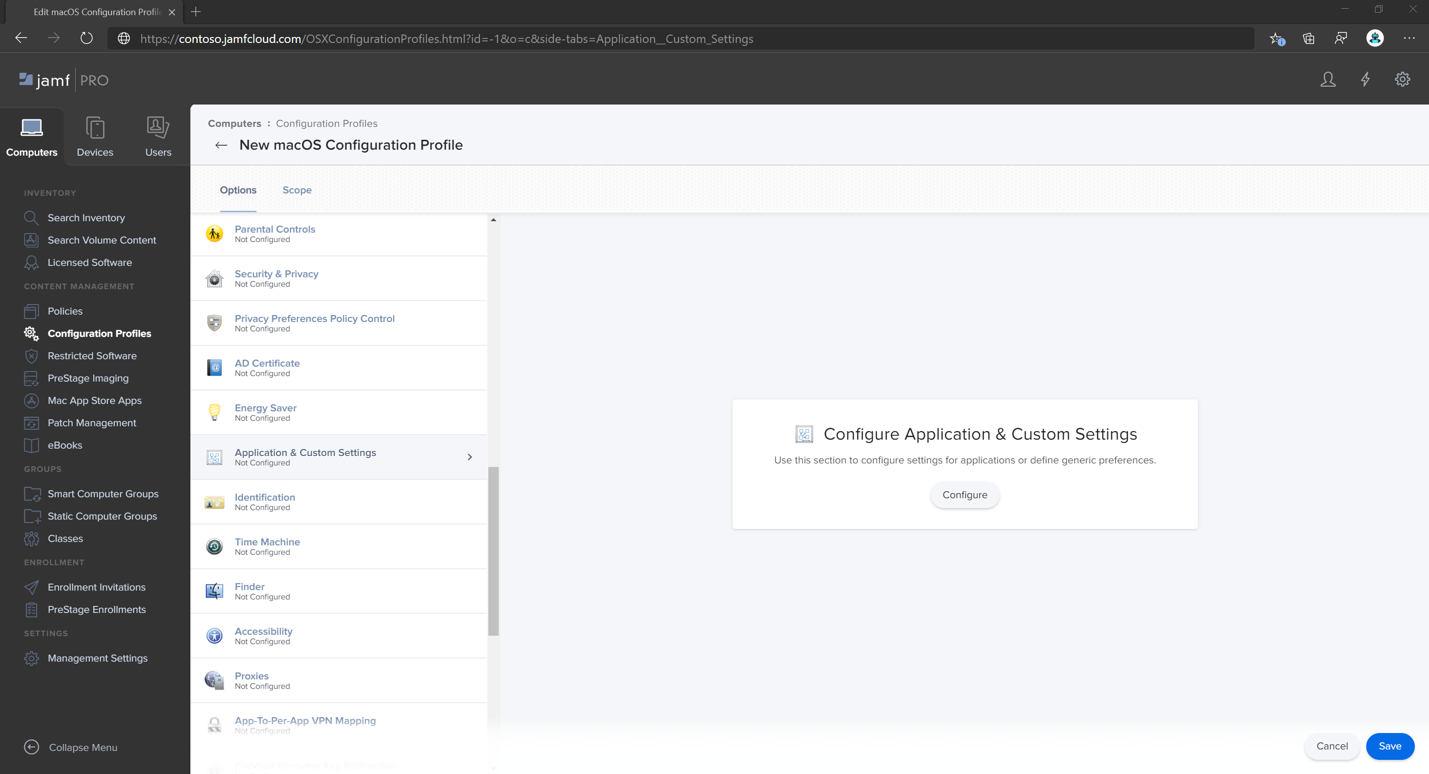

Passare alla pagina Application & Custom Settings (Impostazioni personalizzate) e selezionare UploadAdd (Carica >aggiungi).

Selezionare Carica file (file PLIST) e quindi in Dominio preferenza immettere:

com.microsoft.wdav.atp.Selezionare Apri e selezionare il file di onboarding.

Scegliere Carica.

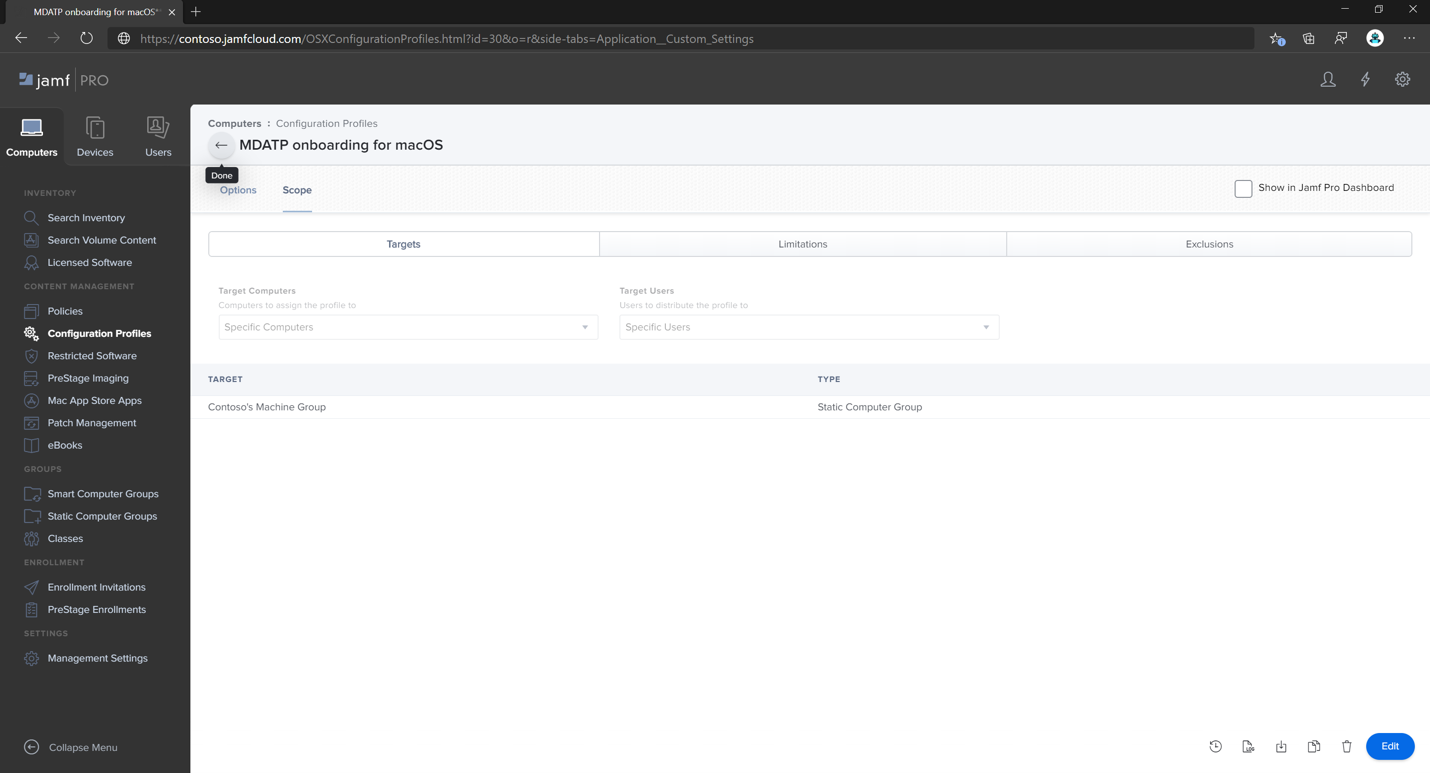

Selezionare la scheda Ambito .

Selezionare i computer di destinazione.

Seleziona Salva.

Scegliere Fine.

Passaggio 3: Configurare le impostazioni di Microsoft Defender per endpoint

È possibile usare l'interfaccia grafica di JAMF Pro per modificare le singole impostazioni della configurazione Microsoft Defender per endpoint oppure usare il metodo legacy creando un Plist di configurazione in un editor di testo e caricandolo in JAMF Pro.

Si noti che è necessario usare esatto com.microsoft.wdav come dominio preferenza, Microsoft Defender per endpoint usa solo questo nome e com.microsoft.wdav.ext per caricarne le impostazioni gestite.

La com.microsoft.wdav.ext versione può essere usata in rari casi quando si preferisce usare il metodo GUI, ma è anche necessario configurare un'impostazione che non è ancora stata aggiunta allo schema.

Metodo GUI

Scaricare schema.json file dal repository GitHub di Defender e salvarlo in un file locale:

curl -o ~/Documents/schema.json https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/schema/schema.jsonCreate un nuovo profilo di configurazione in Computer -> Profili di configurazione immettere i dettagli seguenti nella scheda Generale:

- Nome: impostazioni di configurazione MDAV MDATP

- Descrizione:<vuoto>

- Categoria: Nessuno (impostazione predefinita)

- Livello: Livello computer (impostazione predefinita)

- Metodo di distribuzione: installa automaticamente (impostazione predefinita)

Scorrere verso il basso fino alla scheda Applicazione & Impostazioni personalizzate , selezionare Applicazioni esterne, fare clic su Aggiungi e usare schema personalizzato come origine da usare per il dominio delle preferenze.

Immettere

com.microsoft.wdavcome Dominio preferenza, selezionare Aggiungi schema e Caricare il file schema.json scaricato nel passaggio 1. Fare clic su Salva.È possibile visualizzare tutte le impostazioni di configurazione Microsoft Defender per endpoint supportate di seguito, in Proprietà dominio preferenza. Fare clic su Aggiungi/Rimuovi proprietà per selezionare le impostazioni da gestire e fare clic su OK per salvare le modifiche. Le impostazioni non selezionate non verranno incluse nella configurazione gestita e un utente finale sarà in grado di configurare tali impostazioni nei computer.

Modificare i valori delle impostazioni in valori desiderati. È possibile fare clic su Altre informazioni per ottenere la documentazione per una determinata impostazione. È possibile fare clic su Anteprima Plist per controllare l'aspetto del plist di configurazione. Fare clic su Editor modulo per tornare all'editor visivo.

Selezionare la scheda Ambito .

Selezionare Gruppo di computer di Contoso.

Selezionare Aggiungi e quindi Salva.

Scegliere Fine. Verrà visualizzato il nuovo profilo di configurazione.

Microsoft Defender per endpoint aggiunge nuove impostazioni nel tempo. Queste nuove impostazioni verranno aggiunte allo schema e verrà pubblicata una nuova versione in GitHub. Per ottenere gli aggiornamenti, è sufficiente scaricare uno schema aggiornato, modificare il profilo di configurazione esistente e modificare lo schema nella scheda Impostazioni personalizzate dell'applicazione & .

Metodo legacy

Usare le impostazioni di configurazione di Microsoft Defender per endpoint seguenti:

- enableRealTimeProtection

- passiveMode

Nota

Non attivato per impostazione predefinita, se si prevede di eseguire un av di terze parti per macOS, impostarlo

truesu .- Esclusioni

- excludedPath

- excludedFileExtension

- excludedFileName

- exclusionsMergePolicy

- allowedThreats

Nota

EICAR è presente nell'esempio, se si sta verificando un modello di verifica, rimuoverlo soprattutto se si sta testando EICAR.

- disallowedThreatActions

- potentially_unwanted_application

- archive_bomb

- cloudService

- automaticSampleSubmission

- tag

- hideStatusMenuIcon

Per informazioni, vedere Elenco delle proprietà per il profilo di configurazione completo JAMF.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>antivirusEngine</key> <dict> <key>enableRealTimeProtection</key> <true/> <key>passiveMode</key> <false/> <key>exclusions</key> <array> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <false/> <key>path</key> <string>/var/log/system.log</string> </dict> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <true/> <key>path</key> <string>/home</string> </dict> <dict> <key>$type</key> <string>excludedFileExtension</string> <key>extension</key> <string>pdf</string> </dict> <dict> <key>$type</key> <string>excludedFileName</string> <key>name</key> <string>cat</string> </dict> </array> <key>exclusionsMergePolicy</key> <string>merge</string> <key>allowedThreats</key> <array> <string>EICAR-Test-File (not a virus)</string> </array> <key>disallowedThreatActions</key> <array> <string>allow</string> <string>restore</string> </array> <key>threatTypeSettings</key> <array> <dict> <key>key</key> <string>potentially_unwanted_application</string> <key>value</key> <string>block</string> </dict> <dict> <key>key</key> <string>archive_bomb</string> <key>value</key> <string>audit</string> </dict> </array> <key>threatTypeSettingsMergePolicy</key> <string>merge</string> </dict> <key>cloudService</key> <dict> <key>enabled</key> <true/> <key>diagnosticLevel</key> <string>optional</string> <key>automaticSampleSubmission</key> <true/> </dict> <key>edr</key> <dict> <key>tags</key> <array> <dict> <key>key</key> <string>GROUP</string> <key>value</key> <string>ExampleTag</string> </dict> </array> </dict> <key>userInterface</key> <dict> <key>hideStatusMenuIcon</key> <false/> </dict> </dict> </plist>Salvare il file come

MDATP_MDAV_configuration_settings.plist.Nel dashboard di Jamf Pro aprire Computer e i relativi profili di configurazione. Fare clic su Nuovo e passare alla scheda Generale .

Immettere i dettagli seguenti nella scheda Generale :

- Nome: impostazioni di configurazione MDAV MDATP

- Descrizione:<vuoto>

- Categoria: Nessuno (impostazione predefinita)

- Metodo di distribuzione: installa automaticamente (impostazione predefinita)

- Livello: Livello computer (impostazione predefinita)

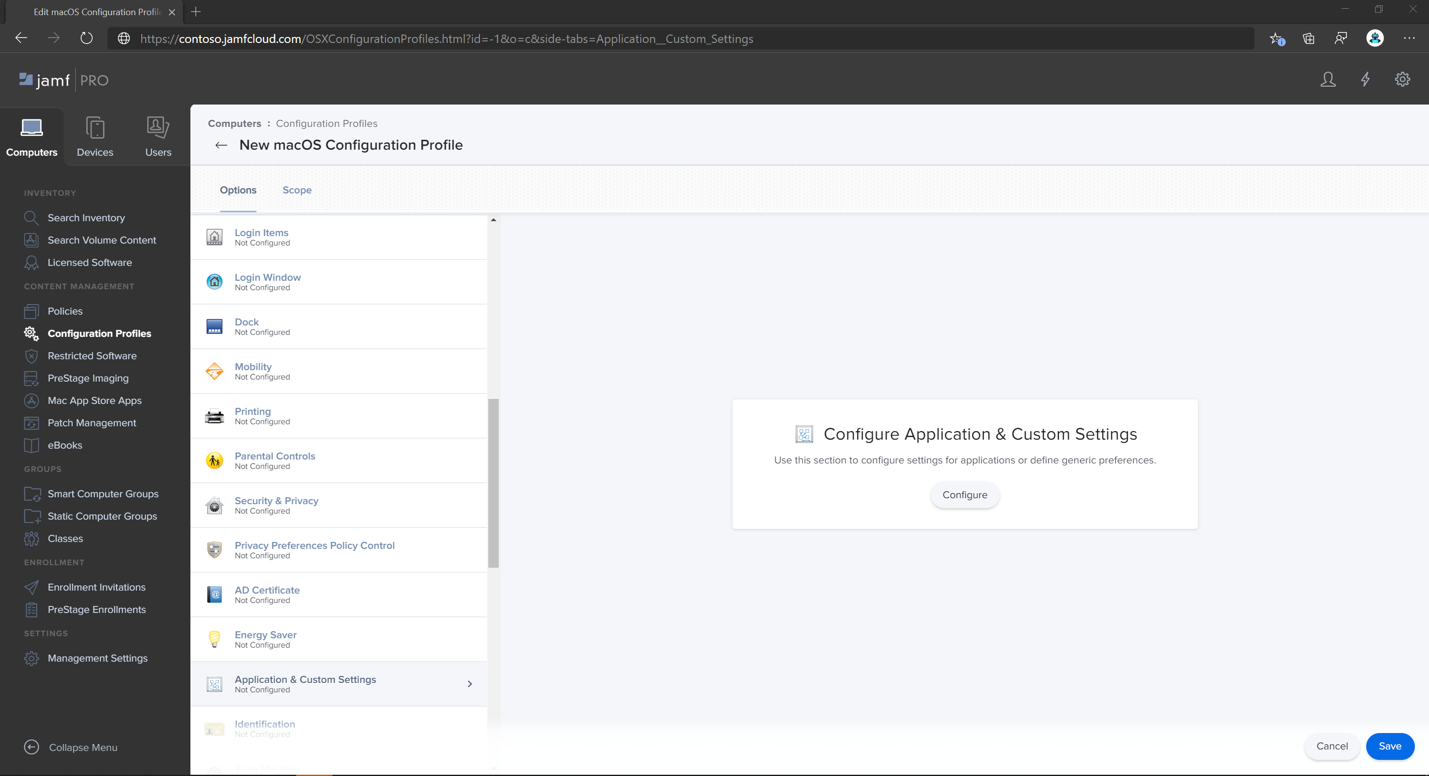

In Application & Custom Settings (Impostazioni personalizzate) selezionare Configura.

Selezionare Carica file (file PLIST).

In Dominio preferenze immettere

com.microsoft.wdav, quindi selezionare Carica file PLIST.Selezionare Scegli file.

Selezionare il file MDATP_MDAV_configuration_settings.plist e quindi selezionare Apri.

Scegliere Carica.

Seleziona Salva.

Il file viene caricato.

Selezionare la scheda Ambito .

Selezionare Gruppo di computer di Contoso.

Selezionare Aggiungi e quindi Salva.

Scegliere Fine. Verrà visualizzato il nuovo profilo di configurazione.

Passaggio 4: Configurare le impostazioni delle notifiche

Questi passaggi sono applicabili in macOS 11 (Big Sur) o versioni successive.

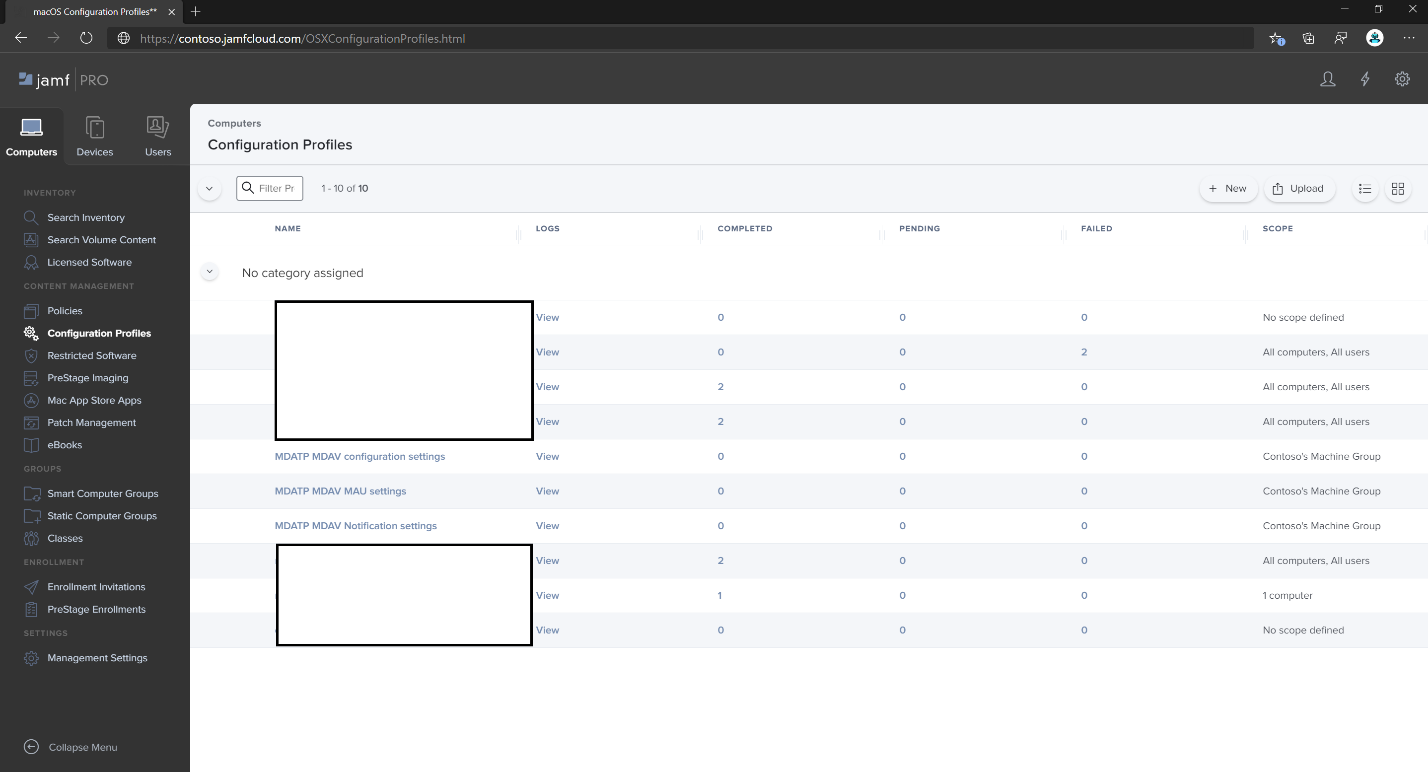

Nel dashboard di Jamf Pro selezionare Computer, quindi Profili di configurazione.

Fare clic su Nuovo e immettere i dettagli seguenti nella scheda Generale per Opzioni:

- Nome: impostazioni di notifica MDAV MDATP

- Descrizione: macOS 11 (Big Sur) o versione successiva

- Categoria: Nessuno (impostazione predefinita)

- Metodo di distribuzione: installa automaticamente (impostazione predefinita)

- Livello: Livello computer (impostazione predefinita)

Notifiche della scheda, fare clic su Aggiungi e immettere i valori seguenti:

- ID bundle:

com.microsoft.wdav.tray - Avvisi critici: fare clic su Disabilita

- Notifiche: fare clic su Abilita

- Tipo di avviso banner: selezionare Includi e temporaneo(impostazione predefinita)

- Notifiche nella schermata di blocco: fare clic su Nascondi

- Notifiche nel Centro notifiche: fare clic su Visualizza

- Icona dell'app badge: fare clic su Visualizza

- ID bundle:

Tab Notifiche, fare clic su Aggiungi un'altra volta, scorrere verso il basso fino a Nuove impostazioni notifiche

- ID bundle:

com.microsoft.autoupdate.fba - Configurare il resto delle impostazioni in base agli stessi valori indicati in precedenza

Si noti che ora sono disponibili due "tabelle" con configurazioni di notifica, una per l'ID bundle: com.microsoft.wdav.tray e un'altra per ID bundle: com.microsoft.autoupdate.fba. Anche se è possibile configurare le impostazioni di avviso in base ai requisiti, gli ID bundle devono essere esattamente gli stessi descritti in precedenza e l'opzione Includi deve essere attivata per le notifiche.

- ID bundle:

Selezionare la scheda Ambito e quindi selezionare Aggiungi.

Selezionare Gruppo di computer di Contoso.

Selezionare Aggiungi e quindi Salva.

Scegliere Fine. Verrà visualizzato il nuovo profilo di configurazione.

Passaggio 5: Configurare Microsoft AutoUpdate (MAU)

Usare le impostazioni di configurazione di Microsoft Defender per endpoint seguenti:

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>ChannelName</key> <string>Current</string> <key>HowToCheck</key> <string>AutomaticDownload</string> <key>EnableCheckForUpdatesButton</key> <true/> <key>DisableInsiderCheckbox</key> <false/> <key>SendAllTelemetryEnabled</key> <true/> </dict> </plist>Salvarlo come

MDATP_MDAV_MAU_settings.plist.Nel dashboard di Jamf Pro selezionare Generale.

Immettere i dettagli seguenti nella scheda Generale :

- Nome: impostazioni MDATP MDAV MAU

- Descrizione: Impostazioni di Microsoft AutoUpdate per MDATP per macOS

- Categoria: Nessuno (impostazione predefinita)

- Metodo di distribuzione: Installa automaticamente (impostazione predefinita)

- Livello: Livello computer (impostazione predefinita)

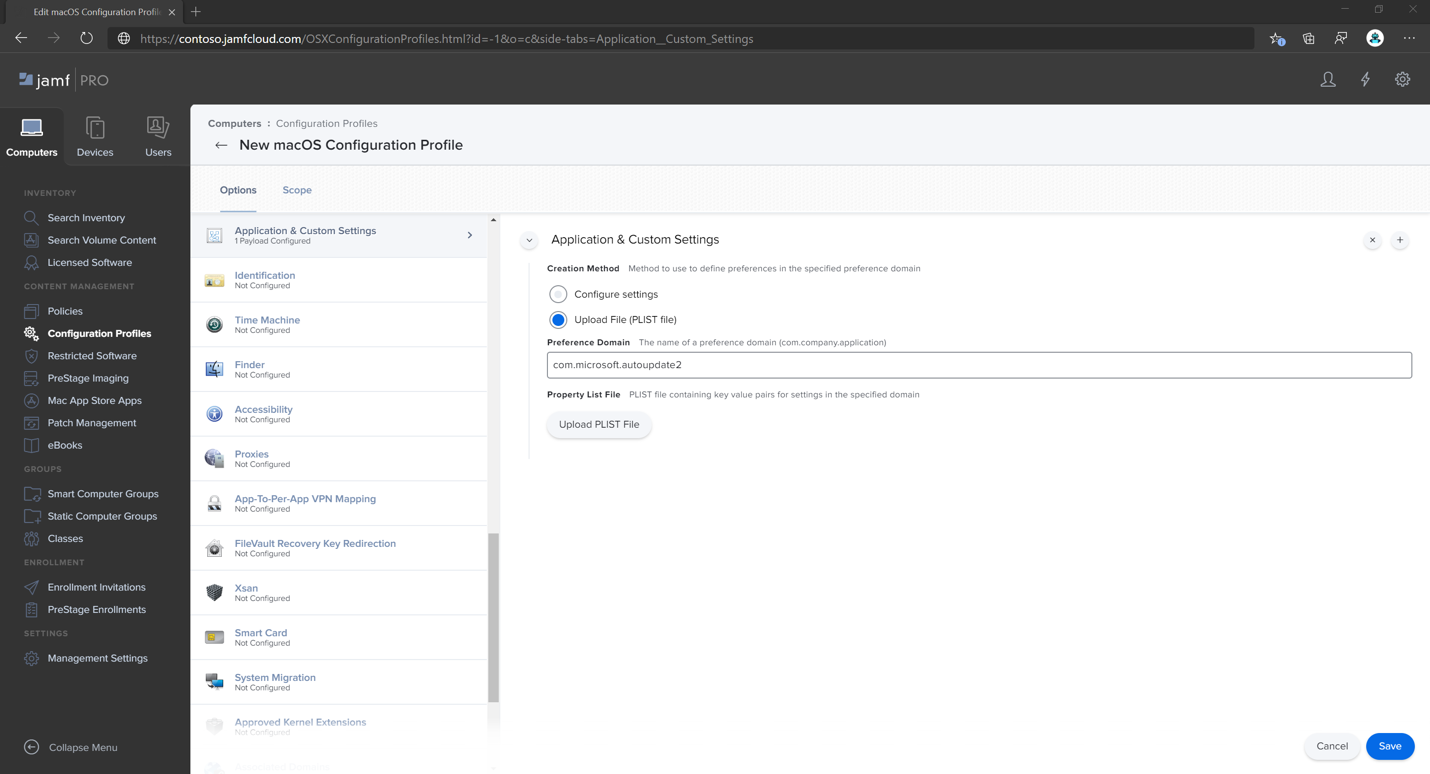

In Application & Custom Settings (Impostazioni personalizzate ) selezionare Configura.

Selezionare Carica file (file PLIST).

In Dominio preferenza immettere:

com.microsoft.autoupdate2, quindi selezionare Carica file PLIST.Selezionare Scegli file.

Selezionare MDATP_MDAV_MAU_settings.plist.

Seleziona Salva.

Selezionare la scheda Ambito .

Selezionare Aggiungi.

Scegliere Fine.

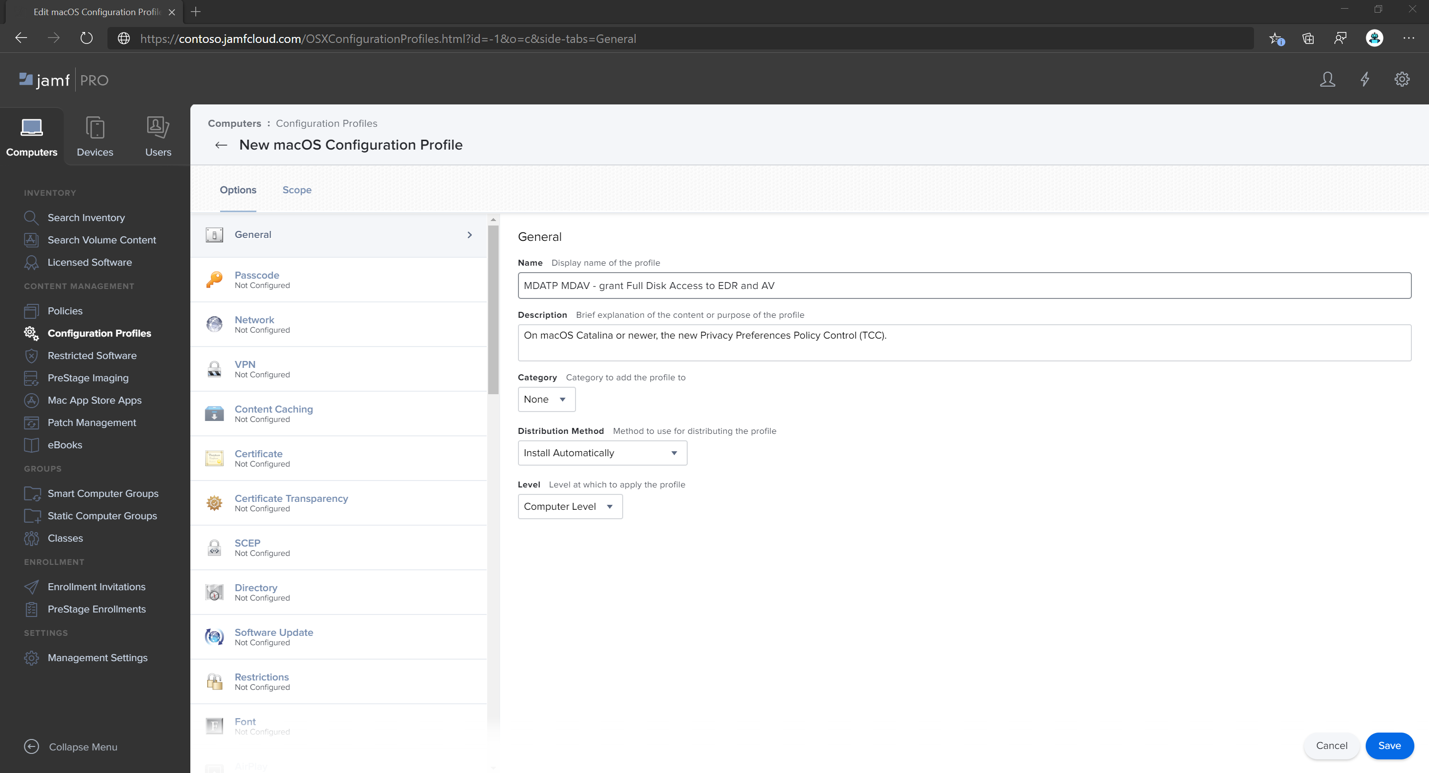

Passaggio 6: Concedere l'accesso completo al disco a Microsoft Defender per endpoint

Nel dashboard di Jamf Pro selezionare Profili di configurazione.

Selezionare + Nuovo.

Immettere i dettagli seguenti nella scheda Generale :

- Nome: MDATP MDAV - concedere l'accesso completo al disco a EDR e AV

- Descrizione: in macOS 11 (Big Sur) o versioni successive, il nuovo controllo dell'informativa sulle preferenze sulla privacy

- Categoria: Nessuno

- Metodo di distribuzione: Installare automaticamente

- Livello: Livello computer

In Configura controllo criteri preferenze privacy selezionare Configura.

In Privacy Preferences Policy Control (Controllo criteri preferenze privacy) immettere i dettagli seguenti:

- Identificatore:

com.microsoft.wdav - Tipo di identificatore: ID bundle

- Requisito di codice:

identifier "com.microsoft.wdav" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

- Identificatore:

Selezionare + Aggiungi.

In App o servizio: Impostare su SystemPolicyAllFiles

In "access": Impostare su Consenti

Selezionare Salva (non quello in basso a destra).

Fare clic sul

+segno accanto a Accesso app per aggiungere una nuova voce.Immettere i dettagli seguenti:

- Identificatore:

com.microsoft.wdav.epsext - Tipo di identificatore: ID bundle

- Requisito di codice:

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

- Identificatore:

Selezionare + Aggiungi.

In App o servizio: Impostare su SystemPolicyAllFiles

In "access": Impostare su Consenti

Selezionare Salva (non quello in basso a destra).

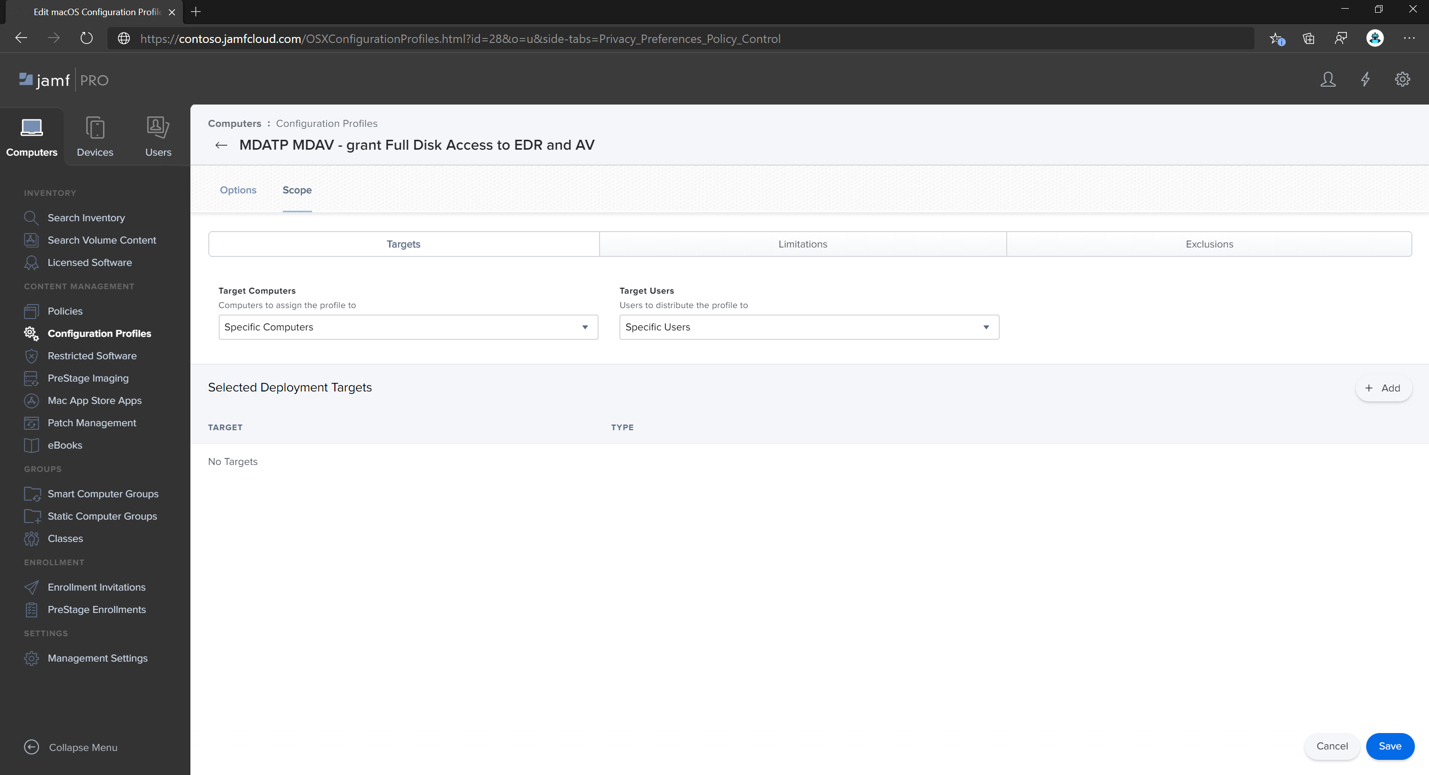

Selezionare la scheda Ambito .

Selezionare + Aggiungi.

Selezionare Gruppi di computer> in Nome> gruppo selezionare MachineGroup di Contoso.

Selezionare Aggiungi.

Seleziona Salva.

Scegliere Fine.

In alternativa, è possibile scaricare fulldisk.mobileconfig e caricarlo in Profili di configurazione JAMF come descritto in Distribuzione di profili di configurazione personalizzati tramite Jamf Pro|Metodo 2: Caricare un profilo di configurazione in Jamf Pro.

Nota

L'accesso completo al disco concesso tramite il profilo di configurazione MDM di Apple non si riflette in Impostazioni di sistema => Privacy & Sicurezza => Accesso completo al disco.

Passaggio 7: Approvare le estensioni di sistema per Microsoft Defender per endpoint

In Profili di configurazione selezionare + Nuovo.

Immettere i dettagli seguenti nella scheda Generale :

- Nome: Estensioni di sistema MDAV MDATP

- Descrizione: Estensioni di sistema MDATP

- Categoria: Nessuno

- Metodo di distribuzione: installazione automatica

- Livello: Livello computer

In Estensioni di sistema selezionare Configura.

In Estensioni di sistema immettere i dettagli seguenti:

- Nome visualizzato: Microsoft Corp. Estensioni di sistema

- Tipi di estensione di sistema: estensioni di sistema consentite

- Identificatore del team: UBF8T346G9

- Estensioni di sistema consentite:

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

Selezionare la scheda Ambito .

Selezionare + Aggiungi.

Selezionare Gruppi di computer> in Nome> gruppo selezionare Gruppo di computer di Contoso.

Selezionare + Aggiungi.

Seleziona Salva.

Scegliere Fine.

Passaggio 8: Configurare l'estensione di rete

Come parte delle funzionalità di rilevamento e risposta degli endpoint, Microsoft Defender per endpoint in macOS controlla il traffico socket e segnala queste informazioni al portale di Microsoft Defender. I criteri seguenti consentono all'estensione di rete di eseguire questa funzionalità.

Questi passaggi sono applicabili in macOS 11 (Big Sur) o versioni successive.

Nel dashboard di Jamf Pro selezionare Computer, quindi Profili di configurazione.

Fare clic su Nuovo e immettere i dettagli seguenti per Opzioni:

Scheda Generale:

- Nome: estensione di rete Microsoft Defender

- Descrizione: macOS 11 (Big Sur) o versione successiva

- Categoria: Nessuno (impostazione predefinita)

- Metodo di distribuzione: installa automaticamente (impostazione predefinita)

- Livello: Livello computer (impostazione predefinita)

Filtro contenuto scheda:

- Nome filtro: filtro contenuto Microsoft Defender

- Identificatore:

com.microsoft.wdav - Lasciare vuoto l'indirizzo del servizio, l'organizzazione, il nome utente, la password, il certificato (l'opzioneIncludi non è selezionata)

- Ordine di filtro: Controllo

- Filtro socket:

com.microsoft.wdav.netext - Requisito designato del filtro socket:

identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9 - Lasciare vuoti i campi filtro di rete (Includinon è selezionato)

Si noti che i valori esatti identificatore, filtro socket e requisito designato del filtro socket , come specificato in precedenza.

Selezionare la scheda Ambito .

Selezionare + Aggiungi.

Selezionare Gruppi di computer> in Nome> gruppo selezionare Gruppo di computer di Contoso.

Selezionare + Aggiungi.

Seleziona Salva.

Scegliere Fine.

In alternativa, è possibile scaricare netfilter.mobileconfig e caricarlo nei profili di configurazione JAMF come descritto in Distribuzione di profili di configurazione personalizzati tramite Jamf Pro|Metodo 2: Caricare un profilo di configurazione in Jamf Pro.

Passaggio 9: Configurare i servizi in background

Attenzione

macOS 13 (Ventura) contiene nuovi miglioramenti della privacy. A partire da questa versione, per impostazione predefinita, le applicazioni non possono essere eseguite in background senza il consenso esplicito. Microsoft Defender per endpoint deve eseguire il processo del daemon in background.

Questo profilo di configurazione concede le autorizzazioni del servizio in background a Microsoft Defender per endpoint. Se in precedenza è stato configurato Microsoft Defender per endpoint tramite JAMF, è consigliabile aggiornare la distribuzione con questo profilo di configurazione.

Scaricare background_services.mobileconfig dal repository GitHub.

Caricare mobileconfig scaricato in profili di configurazione JAMF come descritto in Distribuzione di profili di configurazione personalizzati con Jamf Pro|Metodo 2: Caricare un profilo di configurazione in Jamf Pro.

Passaggio 10: Concedere autorizzazioni Bluetooth

Attenzione

macOS 14 (Sonoma) contiene nuovi miglioramenti della privacy. A partire da questa versione, per impostazione predefinita, le applicazioni non possono accedere a Bluetooth senza il consenso esplicito. Microsoft Defender per endpoint lo usa se si configurano i criteri Bluetooth per Controllo dispositivo.

Scaricare bluetooth.mobileconfig dal repository GitHub.

Avviso

La versione corrente di JAMF Pro non supporta ancora questo tipo di payload. Se si carica questo mobileconfig così come è, JAMF Pro rimuoverà il payload non supportato e non verrà applicato ai computer client. Devi prima firmare mobileconfig scaricato, dopo che JAMF Pro lo considererà "sealed" e non lo manometterà. Vedere le istruzioni seguenti:

- È necessario avere almeno un certificato di firma installato in KeyChain, anche un certificato autofirmato funzionerà. È possibile controllare gli elementi disponibili con:

> /usr/bin/security find-identity -p codesigning -v

1) 70E46A47F552EA8D58521DAC1E7F5144BA3012BC "DevCert"

2) 67FC43F3FAB77662BB7688C114585BAA37CA8175 "Mac Developer: John Doe (1234XX234)"

3) E142DFD879E5EB60FA249FB5B24CEAE3B370394A "Apple Development: Jane Doe 7XX7778888)"

4) 21DE31645BBF1D9F5C46E82E87A6968111E41C75 "Apple Development: me@example.com (8745XX123)"

4 valid identities found

- Scegliere uno di essi e specificare il testo tra virgolette come parametro -N:

/usr/bin/security cms -S -N "DevCert" -i bluetooth.mobileconfig -o bluetooth-signed.mobileconfig

- Ora è possibile caricare il file bluetooth-signed.mobileconfig generato in JAMF Pro come descritto in Distribuzione di profili di configurazione personalizzati tramite Jamf Pro|Metodo 2: Caricare un profilo di configurazione in Jamf Pro.

Nota

Il Bluetooth concesso tramite il profilo di configurazione MDM apple non si riflette in Impostazioni di sistema => Privacy & Sicurezza => Bluetooth.

Passaggio 11: Pianificare le analisi con Microsoft Defender per endpoint in macOS

Seguire le istruzioni in Pianificare le analisi con Microsoft Defender per endpoint in macOS.

Passaggio 12: Distribuire Microsoft Defender per endpoint in macOS

Nota

Nei passaggi seguenti, il nome del .pkg file e i valori del nome visualizzato sono esempi. In questi esempi rappresenta 200329 la data in cui sono stati creati il pacchetto e i criteri (in yymmdd formato) e v100.86.92 rappresenta la versione dell'applicazione Microsoft Defender che viene distribuita.

Questi valori devono essere aggiornati in modo da essere conformi alla convenzione di denominazione usata nell'ambiente per pacchetti e criteri.

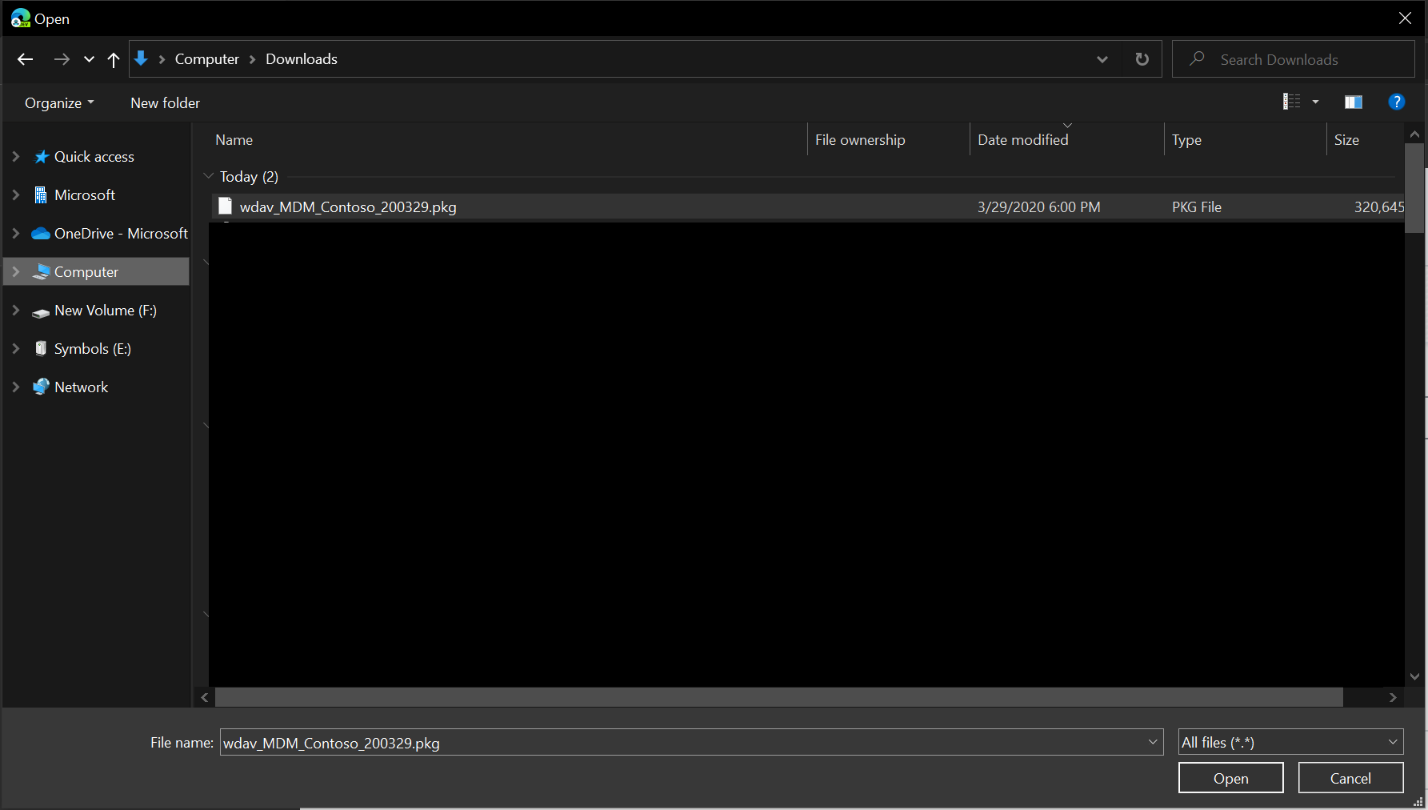

Passare al percorso in cui è stato salvato

wdav.pkg.Rinominarlo in

wdav_MDM_Contoso_200329.pkg.Aprire il dashboard di Jamf Pro.

Selezionare il computer e fare clic sull'icona a ingranaggio nella parte superiore, quindi selezionare Gestione computer.

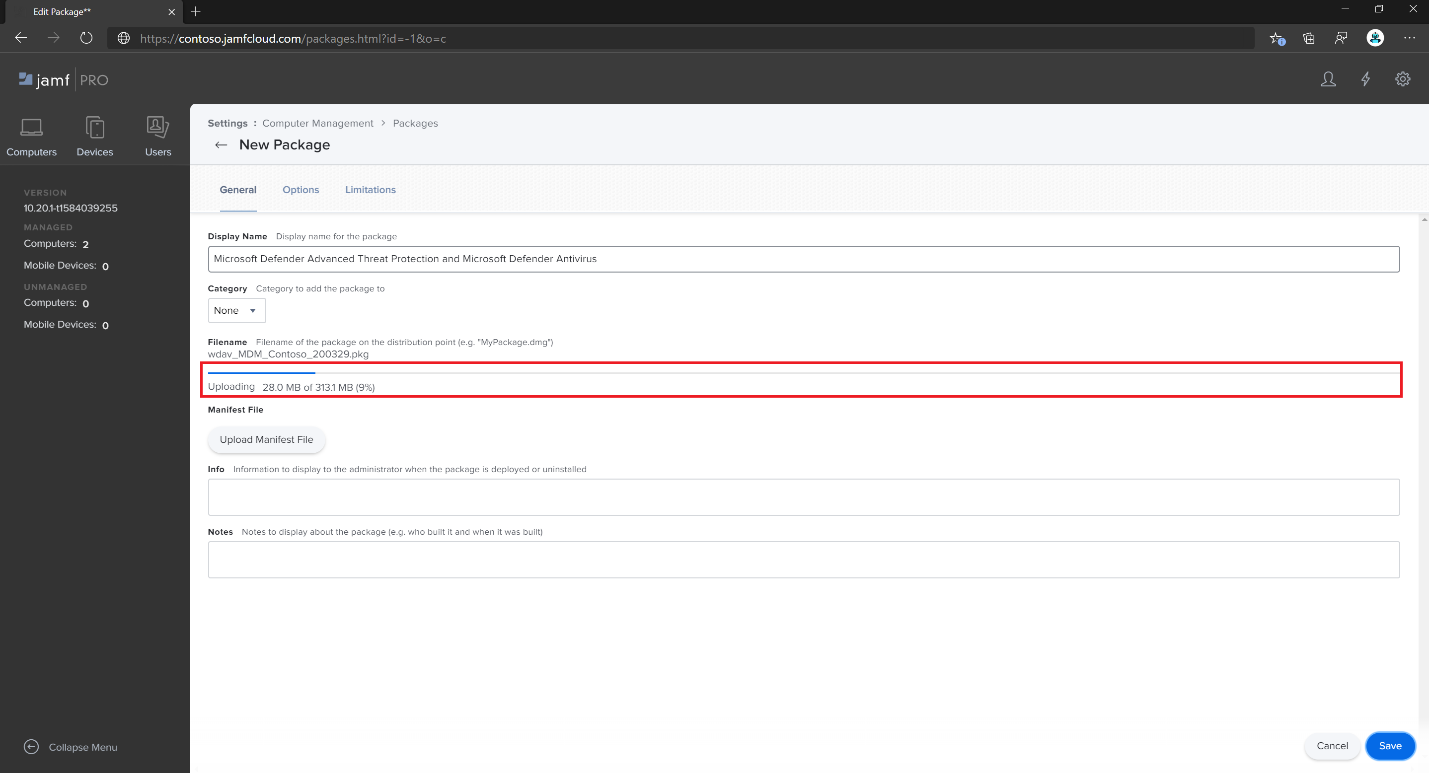

Nella scheda Generale immettere i dettagli seguenti in Nuovo pacchetto:

- Nome visualizzato: lasciare vuoto per il momento. Perché verrà reimpostato quando si sceglie il pkg.

- Categoria: Nessuno (impostazione predefinita)

- Nome file: Scegliere il file

Aprire il file e puntare a

wdav.pkgowdav_MDM_Contoso_200329.pkg.Seleziona Apri. Impostare Nome visualizzato su Microsoft Defender Advanced Threat Protection e Microsoft Defender Antivirus.

File manifesto non obbligatorio. Microsoft Defender per endpoint funziona senza file manifesto.

Scheda Opzioni: mantenere i valori predefiniti.

Scheda Limitazioni: mantenere i valori predefiniti.

Seleziona Salva. Il pacchetto viene caricato in Jamf Pro.

La disponibilità del pacchetto per la distribuzione può richiedere alcuni minuti.

Passare alla pagina Criteri .

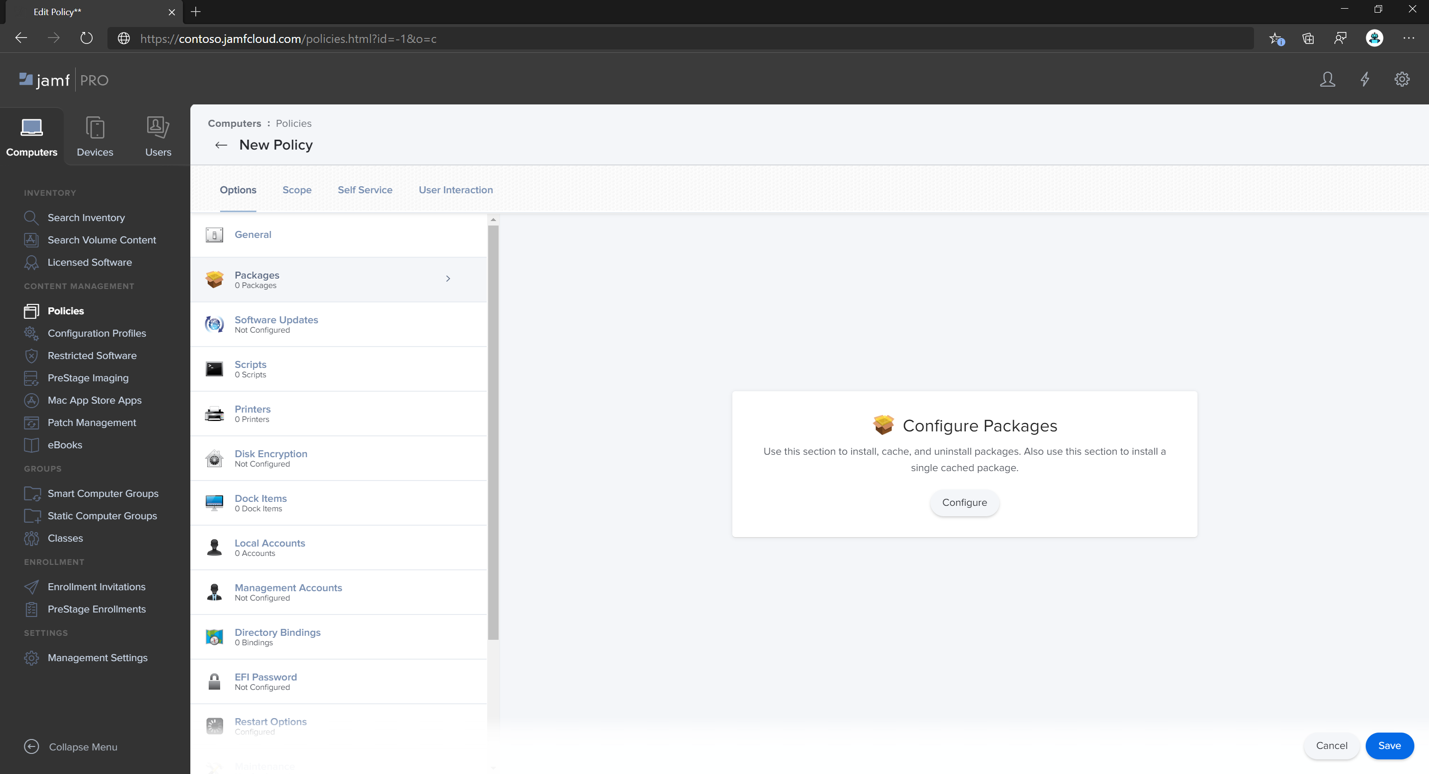

Selezionare + Nuovo per creare un nuovo criterio.

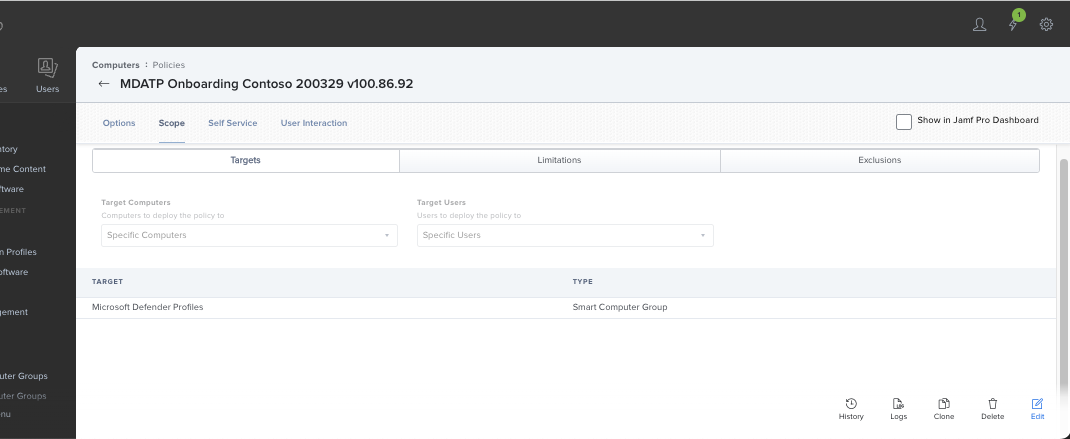

In Generale immettere il nome visualizzato MDATP Onboarding Contoso 200329 v100.86.92 o versione successiva.

Selezionare Archiviazione ricorrente.

Seleziona Salva.

Selezionare Pacchetti > configura.

Selezionare il pulsante Aggiungi accanto a Microsoft Defender Advanced Threat Protection e Microsoft Defender Antivirus.

Seleziona Salva.

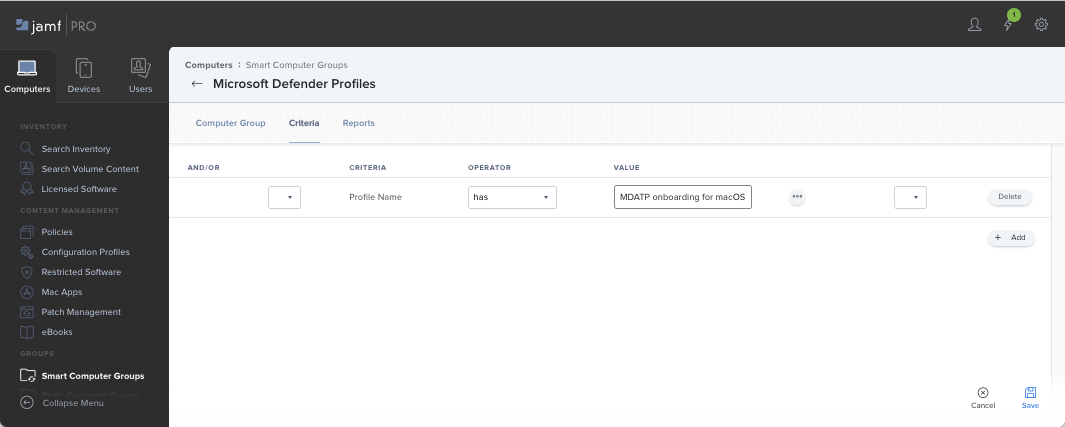

Create un gruppo intelligente per i computer con profili Microsoft Defender.

Per un'esperienza utente migliore, è necessario installare i profili di configurazione per i computer registrati prima del pacchetto di Microsoft Defender. Nella maggior parte dei casi JAMF Prof esegue immediatamente il push dei profili di configurazione, i criteri vengono eseguiti dopo un certo periodo di tempo(ad esempio durante l'archiviazione).

In alcuni casi, tuttavia, la distribuzione dei profili di configurazione può essere distribuita con un ritardo significativo,ad esempio se il computer di un utente è bloccato.

JAMF Pro offre un modo per garantire l'ordine corretto. È possibile creare un gruppo intelligente per i computer che hanno già ricevuto il profilo di configurazione di Microsoft Defender e installare il pacchetto di Microsoft Defender solo in tali computer (e non appena ricevono questo profilo!)

A tale scopo, creare prima un gruppo intelligente. Nella nuova finestra del browser aprire Gruppi di smart computer dal menu a sinistra, fare clic su Nuovo. Assegnare un nome, passare alla scheda Criteri , fare clic su Aggiungi e mostra criteri avanzati.

Selezionare Nome profilo come criterio e usare il nome di un profilo di configurazione creato in precedenza come Valore:

Fare clic su Salva. Tornare alla finestra in cui si configurano i criteri del pacchetto.

Selezionare la scheda Ambito .

Selezionare i computer di destinazione.

In Ambito selezionare Aggiungi.

Passare alla scheda Gruppi di computer . Trovare il gruppo intelligente creato e aggiungerlo .

Selezionare Self-Service se si vuole che gli utenti installino Microsoft Defender volontariamente su richiesta.

Scegliere Fine.

Ambito del profilo di configurazione

JAMF richiede di definire un set di computer per un profilo di configurazione. È necessario assicurarsi che tutti i computer che ricevono il pacchetto di Defender ricevano anche tutti i profili di configurazione elencati in precedenza.

Avviso

JAMF supporta gruppi di smart computer che consentono la distribuzione, ad esempio profili di configurazione o criteri in tutti i computer che corrispondono a determinati criteri valutati in modo dinamico. Si tratta di un concetto potente ampiamente usato per la distribuzione dei profili di configurazione.

Tenere tuttavia presente che questi criteri non devono includere la presenza di Defender in un computer. Sebbene l'uso di questo criterio possa sembrare logico, crea problemi difficili da diagnosticare.

Defender si basa su tutti questi profili al momento della sua installazione. La creazione di profili di configurazione a seconda della presenza di Defender ritarda in modo efficace la distribuzione dei profili di configurazione e genera un prodotto inizialmente non integro e/o richiede l'approvazione manuale di determinate autorizzazioni dell'applicazione, altrimenti approvate automaticamente dai profili.

La distribuzione di un criterio con il pacchetto di Microsoft Defender dopo la distribuzione dei profili di configurazione garantisce l'esperienza migliore dell'utente finale, perché tutte le configurazioni necessarie verranno applicate prima dell'installazione del pacchetto.

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per