Configurare le funzionalità di interruzione automatica degli attacchi in Microsoft Defender XDR

Microsoft Defender XDR include potenti funzionalità di interruzione automatica degli attacchi che possono proteggere l'ambiente da attacchi sofisticati e ad alto impatto.

Questo articolo descrive come configurare le funzionalità di interruzione automatica degli attacchi in Microsoft Defender XDR con la procedura seguente:

- Esaminare i prerequisiti.

- Esaminare o modificare le esclusioni di risposta automatizzate per gli utenti.

Dopo aver configurato tutto, è quindi possibile visualizzare e gestire le azioni di contenimento in Eventi imprevisti e centro notifiche. E, se necessario, è possibile apportare modifiche alle impostazioni.

Prerequisiti per l'interruzione automatica degli attacchi in Microsoft Defender XDR

| Requisito | Dettagli |

|---|---|

| Requisiti dell'abbonamento | Una di queste sottoscrizioni:

|

| Requisiti di distribuzione |

|

| Autorizzazioni | Per configurare le funzionalità di interruzione automatica degli attacchi, è necessario avere uno dei ruoli seguenti assegnati in Microsoft Entra ID (https://portal.azure.com) o nel interfaccia di amministrazione di Microsoft 365 (https://admin.microsoft.com):

|

Prerequisiti Microsoft Defender per endpoint

Versione minima del client sense (client MDE)

La versione minima dell'agente di valutazione necessaria per il funzionamento dell'azione Contain User è v10.8470. È possibile identificare la versione di Sense Agent in un dispositivo eseguendo il comando di PowerShell seguente:

Get-ItemProperty -Path 'Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Advanced Threat Protection' -Name "InstallLocation"

Impostazione di automazione per i dispositivi delle organizzazioni

Esaminare il livello di automazione configurato per i criteri del gruppo di dispositivi, wWhether automated investigations run e se le azioni di correzione vengono eseguite automaticamente o solo dopo l'approvazione per i dispositivi dipende da determinate impostazioni. Per eseguire la procedura seguente, è necessario essere un amministratore globale o un amministratore della sicurezza:

Passare al portale di Microsoft Defender (https://security.microsoft.com) e accedere.

Passare a Impostazioni>EndpointGruppi di> dispositivi in Autorizzazioni.

Esaminare i criteri del gruppo di dispositivi. Esaminare la colonna Livello di automazione . È consigliabile usare Full: correggere automaticamente le minacce. Potrebbe essere necessario creare o modificare i gruppi di dispositivi per ottenere il livello di automazione desiderato. Per escludere un gruppo di dispositivi dal contenimento automatizzato, impostare il livello di automazione su nessuna risposta automatizzata. Si noti che questa operazione non è altamente consigliata e deve essere eseguita solo per un numero limitato di dispositivi.

Configurazione dell'individuazione dei dispositivi

Le impostazioni di individuazione dei dispositivi devono essere attivate almeno in "Individuazione standard". Informazioni su come configurare l'individuazione dei dispositivi in Configurare l'individuazione dei dispositivi.

Nota

L'interruzione degli attacchi può agire sui dispositivi indipendentemente dallo stato operativo Microsoft Defender Antivirus di un dispositivo. Lo stato operativo può essere attivo, passivo o in modalità blocco EDR.

Prerequisiti Microsoft Defender per identità

Configurare il controllo nei controller di dominio

Informazioni su come configurare il controllo nei controller di dominio in Configurare i criteri di controllo per i log eventi di Windows per assicurarsi che gli eventi di controllo necessari siano configurati nei controller di dominio in cui viene distribuito il sensore Defender per identità.

Configurare gli account azione

Defender per identità consente di eseguire azioni correttive destinate agli account Active Directory locale nel caso in cui un'identità venga compromessa. Per eseguire queste azioni, Defender per identità deve disporre delle autorizzazioni necessarie per eseguire questa operazione. Per impostazione predefinita, il sensore Defender per identità rappresenta l'account LocalSystem del controller di dominio ed esegue le azioni. Poiché è possibile modificare l'impostazione predefinita, verificare che Defender per identità disponga delle autorizzazioni necessarie.

Per altre informazioni sugli account azione, vedere Configurare gli account azione Microsoft Defender per identità

Il sensore Defender per identità deve essere distribuito nel controller di dominio in cui l'account di Active Directory deve essere disattivato.

Nota

Se sono presenti automazioni per attivare o bloccare un utente, verificare se le automazioni possono interferire con l'interruzione. Ad esempio, se è in atto un'automazione per verificare e applicare regolarmente che tutti i dipendenti attivi abbiano abilitato gli account, questo potrebbe attivare involontariamente gli account disattivati dall'interruzione dell'attacco mentre viene rilevato un attacco.

prerequisiti Microsoft Defender for Cloud Apps

Connettore Microsoft Office 365

Microsoft Defender for Cloud Apps deve essere connesso a Microsoft Office 365 tramite il connettore. Per connettere Defender per app cloud, vedere Connettere Microsoft 365 a Microsoft Defender for Cloud Apps.

App Governance

La governance delle app deve essere attivata. Per attivarlo, vedere la documentazione sulla governance delle app .

Microsoft Defender per Office 365 prerequisiti

Percorso delle cassette postali

Le cassette postali devono essere ospitate in Exchange Online.

Registrazione di controllo delle cassette postali

È necessario controllare almeno gli eventi della cassetta postale seguenti:

- MailItemsAccessed

- UpdateInboxRules

- MoveToDeletedItems

- SoftDelete

- HardDelete

Per informazioni sulla gestione del controllo delle cassette postali, vedere Gestire il controllo delle cassette postali .

I criteri safelink devono essere presenti.

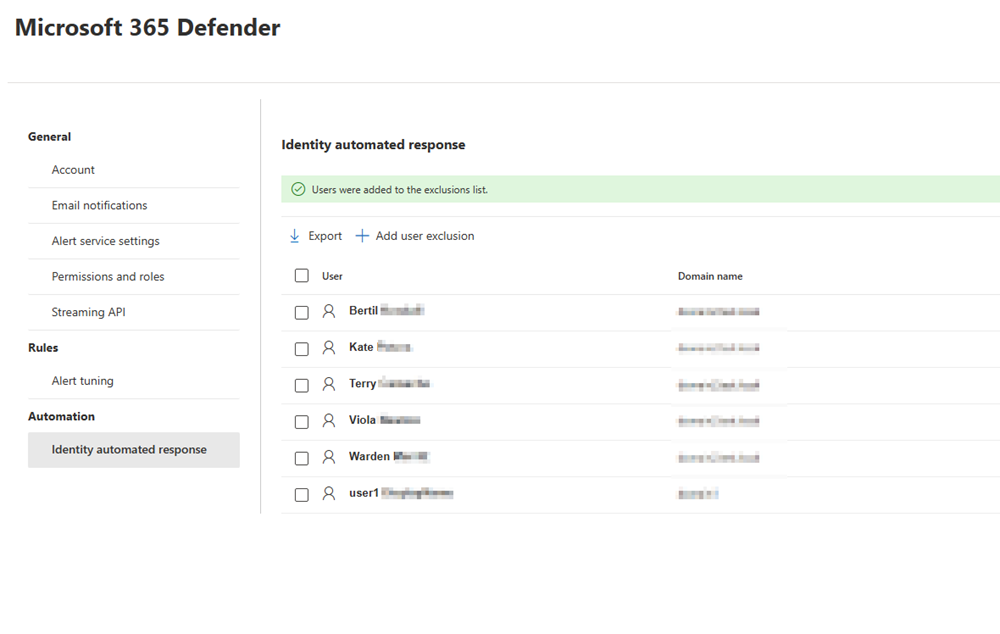

Esaminare o modificare le esclusioni di risposta automatizzate per gli utenti

L'interruzione automatica degli attacchi consente l'esclusione di account utente specifici da azioni di contenimento automatizzate. Gli utenti esclusi non saranno interessati da azioni automatizzate attivate dall'interruzione degli attacchi. Per eseguire la procedura seguente, è necessario essere un amministratore globale o un amministratore della sicurezza:

Passare al portale di Microsoft Defender (https://security.microsoft.com) e accedere.

Passare a Settings Microsoft Defender XDR Identity automated response (Risposta automatizzatasettings>Microsoft Defender XDR> Identity). Controllare l'elenco utenti per escludere gli account.

Per escludere un nuovo account utente, selezionare Aggiungi esclusione utente.

L'esclusione degli account utente non è consigliata e gli account aggiunti a questo elenco non verranno sospesi in tutti i tipi di attacco supportati, ad esempio la compromissione della posta elettronica aziendale (BEC) e il ransomware gestito dall'uomo.

Passaggi successivi

- Visualizzare i dettagli e i risultati

- Ottenere notifiche tramite posta elettronica per le azioni di risposta

Vedere anche

- Interruzione automatica degli attacchi in Microsoft Defender XDR

- Interruzione automatica degli attacchi per SAP

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender XDR Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per