Rilevamento di attacchi ransomware gestiti dall'uomo con Microsoft Defender XDR

Nota

Vuoi provare Microsoft Defender XDR? Altre informazioni su come valutare e pilotare Microsoft Defender XDR.

Ransomware è un tipo di attacco di estorsione che distrugge o crittografa file e cartelle, impedendo l'accesso ai dati critici o interrompendo i sistemi aziendali critici. Esistono due tipi di ransomware:

- Commodity ransomware è malware che si diffonde con phishing o tra dispositivi e crittografa i file prima di richiedere un riscatto.

- Ransomware gestito dall'uomo è un attacco pianificato e coordinato da criminali informatici attivi che impiegano più metodi di attacco. In molti casi, tecniche e strumenti noti vengono usati per infiltrarsi nell'organizzazione, trovare gli asset o sistemi che vale la pena estorre e quindi richiedere un riscatto. Dopo aver compromesso una rete, l'utente malintenzionato esegue la ricognizione di asset e sistemi che possono essere crittografati o estorsione. Gli utenti malintenzionati quindi crittografare o esfiltrare i dati prima di richiedere un riscatto.

Questo articolo descrive il rilevamento proattivo di attacchi ransomware nuovi o in corso gestiti dall'uomo con il portale di Microsoft Defender, una soluzione di rilevamento e risposta estesa (XDR) per i servizi di sicurezza seguenti:

- Microsoft Defender per endpoint

- Microsoft Defender per Office 365

- Microsoft Defender per identità

- Microsoft Defender for Cloud Apps (incluso il componente aggiuntivo per la governance delle app)

- Microsoft Entra ID Protection

- Microsoft Defender per IoT

- Microsoft 365 Business Premium

- Microsoft Defender for Business

Per informazioni sulla prevenzione degli attacchi ransomware, vedere Distribuire rapidamente le prevenzione ransomware - Fase 3: Rendere difficile entrare.

L'importanza del rilevamento proattivo

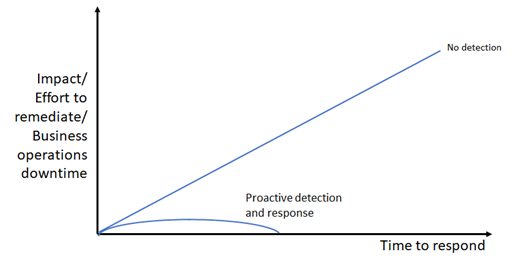

Poiché il ransomware gestito dall'uomo viene in genere eseguito da utenti malintenzionati attivi che potrebbero eseguire i passaggi per infiltrarsi e scoprire i dati e i sistemi più preziosi in tempo reale, il tempo impiegato per rilevare gli attacchi ransomware è fondamentale.

Se le attività pre-riscatto vengono rilevate rapidamente, la probabilità di un attacco grave diminuisce. La fase di pre-riscatto include in genere le tecniche seguenti: accesso iniziale, ricognizione, furto di credenziali, spostamento laterale e persistenza. Queste tecniche possono sembrare inizialmente non correlate e spesso volare sotto il radar. Se queste tecniche portano alla fase di riscatto, è spesso troppo tardi. Microsoft Defender XDR può aiutare a identificare quegli incidenti piccoli e apparentemente non correlati come possibilmente parte di una campagna ransomware più grande.

- Quando vengono rilevate durante la fase di pre-riscatto, è possibile usare mitigazioni su scala ridotta, ad esempio l'isolamento di dispositivi infetti o account utente, per interrompere e correggere l'attacco.

- Se il rilevamento viene eseguito in una fase successiva, ad esempio quando viene distribuito il malware usato per crittografare i file, potrebbero essere necessari passaggi di correzione più aggressivi che possono causare tempi di inattività per interrompere e correggere l'attacco.

Le interruzioni delle operazioni aziendali sono probabili quando si risponde a un attacco ransomware. La fase finale di un attacco ransomware è spesso una scelta tra tempi di inattività causati da utenti malintenzionati con rischi importanti o un tempo di inattività controllato per garantire la sicurezza di rete e dare il tempo di indagare completamente. Non consigliamo mai di pagare un riscatto. Pagare i criminali informatici per ottenere una chiave di decrittografia ransomware non fornisce alcuna garanzia che i dati crittografati verranno ripristinati. Vedere Risposta ransomware - Blog sulla sicurezza Microsoft.

Ecco la relazione qualitativa dell'impatto di un attacco ransomware e il tempo necessario per rispondere per nessun rilevamento rispetto al rilevamento proattivo e alla risposta.

Rilevamento proattivo tramite strumenti e tecniche malware comuni

In molti casi, gli utenti malintenzionati ransomware gestiti dall'uomo usano tattiche, tecniche, strumenti e procedure malware noti e testati sul campo, tra cui phishing, compromissione della posta elettronica aziendale e furto di credenziali. Gli analisti della sicurezza devono acquisire familiarità con il modo in cui gli utenti malintenzionati usano i metodi comuni di malware e attacco informatico per ottenere un punto d'appoggio nell'organizzazione.

Per vedere esempi di come gli attacchi ransomware iniziano a usare malware comune, vedere queste risorse:

- Attacchi ransomware gestiti dall'uomo: un disastro prevenibile

- Report di analisi delle minacce ransomware nel portale di Microsoft Defender

Avere familiarità con malware pre-riscatto, payload e attività aiuta gli analisti a sapere cosa cercare per evitare le fasi successive di un attacco.

Tattiche di attacco ransomware gestite dall'uomo

Poiché il ransomware gestito dall'uomo può usare tecniche e strumenti di attacco noti, la comprensione e l'esperienza degli analisti con le tecniche e gli strumenti di attacco esistenti saranno una risorsa preziosa quando si prepara il team SecOps per le procedure di rilevamento ransomware mirate.

Tattiche e metodi di attacco

Ecco alcune tecniche e strumenti tipici usati dagli utenti malintenzionati ransomware per le seguenti tattiche MITRE ATT&CK :

Accesso iniziale:

- Forza bruta RDP

- Sistema con connessione Internet vulnerabile

- Impostazioni dell'applicazione deboli

- Posta elettronica di phishing

Furto di credenziali:

- Mimikatz

- Segreti LSA

- Insieme di credenziali

- Credenziali in testo non crittografato

- Abuso degli account di servizio

Movimento laterale:

- Sciopero cobalto

- WMI

- Uso improprio degli strumenti di gestione

- Psexec

Persistenza:

- Nuovi account

- Modifiche dell'oggetto Criteri di gruppo

- Strumenti IT shadow

- Pianificare le attività

- Registrazione del servizio

Evasione della difesa:

- Disabilitazione delle funzionalità di sicurezza

- Cancellazione dei file di log

- Eliminazione dei file degli artefatti di attacco

- Reimpostazione dei timestamp nei file modificati

Esfiltrazione:

- Esfiltrazione dell'impatto sui dati sensibili (leva finanziaria):

- Crittografia dei dati sul posto e nei backup

- Eliminazione dei dati sul posto e backup, che potrebbero essere combinati con un'esfiltrazione precedente

- Minaccia di perdita pubblica di dati sensibili e esfiltrati

Cosa cercare

La sfida per gli analisti della sicurezza è riconoscere quando un avviso fa parte di una catena di attacchi più grande con l'obiettivo di estorre i dati sensibili o i sistemi cruciali. Ad esempio, un attacco di phishing rilevato potrebbe essere:

- Un attacco una tantum per sorvegliare i messaggi di posta elettronica di un utente del reparto finanziario di un'organizzazione.

- La parte pre-riscatto di una catena di attacchi per usare le credenziali dell'account utente compromesse per individuare le risorse disponibili per l'account utente e per compromettere altri account utente con livelli più elevati di privilegi e accesso.

Questa sezione fornisce le fasi e i metodi di attacco comuni e le origini dei segnali che si inseriscono nel portale di Microsoft Defender centrale, che crea avvisi e eventi imprevisti composti da più avvisi correlati per l'analisi della sicurezza. In alcuni casi, sono disponibili portali di sicurezza alternativi per visualizzare i dati di attacco.

Attacchi iniziali per ottenere l'accesso

L'utente malintenzionato sta tentando di compromettere un account utente, un dispositivo o un'app.

| Metodo di attacco | Origine del segnale | Portali di sicurezza alternativi |

|---|---|---|

| Forza bruta RDP | Defender per endpoint | Defender per app cloud |

| Sistema con connessione Internet vulnerabile | Funzionalità di sicurezza di Windows, Microsoft Defender per server | |

| Impostazioni dell'applicazione deboli | Defender per le app cloud, Defender per le app cloud con il componente aggiuntivo per la governance delle app | Defender per app cloud |

| Attività di app dannose | Defender per le app cloud, Defender per le app cloud con il componente aggiuntivo per la governance delle app | Defender per app cloud |

| Posta elettronica di phishing | Defender per Office 365 | |

| Password spray contro gli account Microsoft Entra | Microsoft Entra ID Protection tramite Defender per le app cloud | Defender per app cloud |

| Spray delle password per gli account locali | Microsoft Defender per identità | |

| Compromissione del dispositivo | Defender per endpoint | |

| Furto di credenziali | Microsoft Defender per identità | |

| Escalation dei privilegi | Microsoft Defender per identità |

Picco recente nel comportamento altrimenti tipico

L'utente malintenzionato sta tentando di verificare la presenza di entità aggiuntive da compromettere.

| Categoria Spike | Origine del segnale | Portali di sicurezza alternativi |

|---|---|---|

| Accessi: numerosi tentativi non riusciti, tentativi di accesso a più dispositivi in un breve periodo, più accessi alla prima volta e così via. | Microsoft Entra ID Protection tramite Defender per app cloud, Microsoft Defender per identità | Defender per app cloud |

| Account utente attivo di recente, gruppo, account computer, app | Microsoft Entra ID Protection tramite Defender per le app cloud (Microsoft Entra ID), Defender per identità (Active Directory Domain Services [AD DS]) | Defender per app cloud |

| Attività recenti dell'app, ad esempio l'accesso ai dati | App con Defender per app cloud con il componente aggiuntivo per la governance delle app | Defender per app cloud |

Nuova attività

L'utente malintenzionato sta creando nuove entità per migliorare la copertura, installare agenti malware o eludere il rilevamento.

| Attività | Origine del segnale | Portale di sicurezza alternativo |

|---|---|---|

| Nuove app installate | Defender per app cloud con il componente aggiuntivo per la governance delle app | Defender per app cloud |

| Nuovi account utente | Azure Identity Protection | Defender per app cloud |

| Modifiche al ruolo | Azure Identity Protection | Defender per app cloud |

Comportamento sospetto

L'utente malintenzionato sta scaricando informazioni riservate, crittografando i file o raccogliendo o danneggiando in altro modo gli asset dell'organizzazione.

| Comportamento | Origine del segnale |

|---|---|

| Malware diffuso a più dispositivi | Defender per endpoint |

| Analisi delle risorse | Defender per endpoint, Defender per identità |

| Modifiche alle regole di inoltro delle cassette postali | Defender per Office 365 |

| Esfiltrazione e crittografia dei dati | Defender per Office 365 |

-*Monitoraggio della disabilitazione della sicurezza da parte dell'avversario** - poiché fa spesso parte della catena di attacchi ransomware (HumOR) gestita dall'uomo

- Cancellazione dei log eventi , in particolare il log eventi di sicurezza e i log operativi di PowerShell

- Disabilitazione di strumenti/controlli di sicurezza (associati ad alcuni gruppi)

Rilevare gli attacchi ransomware con il portale di Microsoft Defender

Il portale Microsoft Defender offre una visualizzazione centralizzata per informazioni sui rilevamenti, sugli asset interessati, sulle azioni automatizzate eseguite e sulle evidenze correlate, una combinazione di:

- Una coda di eventi imprevisti, che raggruppa gli avvisi correlati per un attacco per fornire l'ambito completo dell'attacco, gli asset interessati e le azioni di correzione automatizzate.

- Una coda di avvisi, che elenca tutti gli avvisi rilevati da Microsoft Defender XDR.

Origini eventi imprevisti e avvisi

Microsoft Defender portale centralizza i segnali da:

- Microsoft Defender per endpoint

- Microsoft Defender per Office 365

- Microsoft Defender per identità

- Microsoft Defender for Cloud Apps (incluso il componente aggiuntivo per la governance delle app)

- Microsoft Entra ID Protection

- Microsoft Defender per IoT

Questa tabella elenca alcuni attacchi tipici e la relativa origine del segnale corrispondente per Microsoft Defender XDR.

| Attacchi e eventi imprevisti | Origine del segnale |

|---|---|

| Identità cloud: spray password, numerosi tentativi non riusciti, tentativi di accesso a più dispositivi in un breve periodo, più accessi per la prima volta, account utente recentemente attivi | Microsoft Entra ID Protection |

| Compromissione dell'identità locale (AD DS) | Defender per identità |

| Phishing | Defender per Office 365 |

| App dannose | Componente aggiuntivo Defender per le app cloud o Defender per le app cloud con il componente aggiuntivo per la governance delle app |

| Compromissione dell'endpoint (dispositivo) | Defender per endpoint |

| Compromissione dei dispositivi con supporto per IoT | Defender per IoT |

Filtro degli eventi imprevisti identificati da ransomware

È possibile filtrare facilmente la coda degli eventi imprevisti per gli eventi imprevisti che sono stati categorizzati per Microsoft Defender XDR come ransomware.

- Nel riquadro di spostamento del portale Microsoft Defender passare alla coda degli eventi imprevisti selezionando Eventi imprevisti e avvisi imprevisti>.

- Selezionare Filtri.

- In Categorie selezionare Ransomware, selezionare Applica e quindi chiudere il riquadro Filtri .

Ogni impostazione di filtro per la coda degli eventi imprevisti crea un URL a cui è possibile salvare e accedere in un secondo momento come collegamento. Questi URL possono essere salvati con segnalibro o altrimenti salvati e usati quando necessario con un solo clic. Ad esempio, è possibile creare segnalibri per:

- Eventi imprevisti contenenti la categoria "ransomware". Ecco il collegamento corrispondente.

- Eventi imprevisti con un nome di attore specificato noto per l'esecuzione di attacchi ransomware.

- Eventi imprevisti con un nome di minaccia associato specificato noto per essere usato negli attacchi ransomware.

- Eventi imprevisti contenenti un tag personalizzato usato dal team SecOps per gli eventi imprevisti noti come parte di un attacco ransomware più grande e coordinato.

Filtro dei report di analisi delle minacce identificati da ransomware

Analogamente al filtro degli eventi imprevisti nella coda degli eventi imprevisti, è possibile filtrare i report di analisi delle minacce per i report che includono ransomware.

- Nel riquadro di spostamento selezionare Analisi delle minacce.

- Selezionare Filtri.

- In Tag di minaccia selezionare Ransomware, selezionare Applica e quindi chiudere il riquadro Filtri .

È anche possibile fare clic su questo collegamento.

Nella sezione Dettagli rilevamento di molti report di analisi delle minacce è possibile visualizzare un elenco di nomi di avviso creati per la minaccia.

API di Microsoft Defender XDR

È anche possibile usare le API Microsoft Defender XDR per eseguire query sui dati degli eventi imprevisti e degli avvisi Microsoft Defender XDR nel tenant. Un'app personalizzata può filtrare i dati, filtrarli in base alle impostazioni personalizzate e quindi fornire un elenco filtrato di collegamenti ad avvisi e eventi imprevisti che è possibile selezionare facilmente per passare direttamente a tale avviso o evento imprevisto. Vedere Elencare l'API eventi imprevisti in Microsoft Defender XDR| Microsoft Docs. È anche possibile integrare siem con Microsoft Defender, vedere Integrare gli strumenti SIEM con Microsoft Defender XDR.

Integrazione di Microsoft Defender XDR Sentinel

L'integrazione degli eventi imprevisti Microsoft Defender XDR di Microsoft Sentinel consente di trasmettere tutti gli eventi imprevisti Microsoft Defender XDR in Microsoft Sentinel e di mantenerli sincronizzati tra entrambi i portali. Gli eventi imprevisti includono tutti gli avvisi, le entità e le informazioni pertinenti associati. Una volta in Sentinel, gli eventi imprevisti rimarranno sincronizzati in modo bidirezionale con Microsoft Defender XDR, consentendo di sfruttare i vantaggi di entrambi i portali nell'indagine sugli eventi imprevisti. Vedere integrazione Microsoft Defender XDR con Microsoft Sentinel.

Scansione proattiva con ricerca avanzata

La ricerca avanzata è uno strumento di ricerca delle minacce basato su query che consente di esplorare ed esaminare gli eventi nella rete per individuare gli indicatori di minaccia e le entità. Questo strumento di analisi flessibile e personalizzabile consente la ricerca non vincolata per minacce note e potenziali. Microsoft Defender XDR supporta anche l'uso di una query personalizzata per creare regole di rilevamento personalizzate, che consentono di creare avvisi basati su una query e pianificati per l'esecuzione automatica.

Per l'analisi proattiva delle attività ransomware, è consigliabile assemblare un catalogo di query di ricerca avanzate per i metodi di attacco ransomware di uso comune per identità, endpoint, app e dati. Ecco alcune origini chiave per le query di ricerca avanzate pronte all'uso:

- L'articolo Hunt for ransomware

- Repository GitHub per query di ricerca avanzate:

- Report di analisi delle minacce

- Sezione ricerca avanzata del ransomware: un rapporto pervasivo e continuo analista delle minacce

- Sezione Ricerca avanzata di altri report degli analisti

Ricerca automatizzata

Le query di ricerca avanzate possono essere usate anche per creare regole e azioni di rilevamento personalizzate basate su elementi noti di un metodo di attacco ransomware (ad esempio, l'uso di comandi di PowerShell insoliti). Le regole di rilevamento personalizzate creano avvisi che possono essere visualizzati e risolti dagli analisti della sicurezza.

Per creare una regola di rilevamento personalizzata, selezionare Create regola di rilevamento personalizzata dalla pagina di una query di ricerca avanzata. Dopo aver creato, è possibile specificare:

- Frequenza di esecuzione della regola di rilevamento personalizzata

- Gravità dell'avviso creato dalla regola

- Fase di attacco MITRE per l'avviso creato

- Entità interessate

- Azioni da intraprendere sulle entità interessate

Preparare il team SecOps per il rilevamento ransomware mirato

La preparazione del team SecOps per il rilevamento ransomware proattivo richiede:

- Pre-lavoro per il team secOps e l'organizzazione

- Formazione degli analisti di sicurezza, in base alle esigenze

- Lavoro operativo in corso per incorporare gli attacchi e le esperienze di rilevamento più recenti degli analisti della sicurezza

Pre-lavoro per il team secOps e l'organizzazione

Prendere in considerazione questi passaggi per preparare il team SecOps e l'organizzazione per la prevenzione degli attacchi ransomware mirata:

- Configurare l'infrastruttura IT e cloud per la prevenzione dei ransomware con la procedura Distribuisci rapidamente le misure di prevenzione ransomware - Fase 3: Rendere difficile ottenere indicazioni. Le fasi e le attività di queste linee guida possono essere eseguite in parallelo con i passaggi seguenti.

- Ottenere le licenze appropriate per i servizi Defender per endpoint, Defender per Office 365, Defender per identità, Defender per le app cloud, il componente aggiuntivo per la governance delle app, Defender per IoT e Microsoft Entra ID Protection.

- Assemblare un catalogo di query di ricerca avanzate ottimizzate per i metodi di attacco ransomware noti o le fasi di attacco.

- Create il set di regole di rilevamento personalizzate per query di ricerca avanzate specifiche che creano avvisi per i metodi di attacco ransomware noti, tra cui la pianificazione, la denominazione degli avvisi e le azioni automatizzate.

- Determinare il set di tag o standard personalizzati per crearne uno nuovo per identificare gli eventi imprevisti noti come parte di un attacco ransomware più grande e coordinato

- Determinare il set di attività operative per la gestione degli eventi imprevisti e degli avvisi ransomware. Ad esempio:

- Processi per l'analisi degli eventi imprevisti e degli avvisi in ingresso da parte degli analisti di livello 1 e l'assegnazione agli analisti di livello 2 per l'analisi.

- Esecuzione manuale di query di ricerca avanzate e della relativa pianificazione (giornaliera, settimanale, mensile).

- Modifiche in corso basate su indagini sugli attacchi ransomware ed esperienze di mitigazione.

Formazione degli analisti di sicurezza

In base alle esigenze, è possibile fornire agli analisti della sicurezza una formazione interna per:

- Catene di attacco ransomware comuni (tattiche di attacco MITRE e tecniche di minaccia comuni e malware)

- Eventi imprevisti e avvisi e come individuarli e analizzarli nel portale di Microsoft Defender usando:

- Avvisi ed eventi imprevisti già creati da Microsoft Defender XDR

- Filtri predefiniti basati su URL per il portale di Microsoft Defender

- A livello di codice tramite l'API eventi imprevisti

- Query di ricerca avanzate da usare e la relativa pianificazione manuale (giornaliera, settimanale, mensile)

- Regole di rilevamento personalizzate da usare e relative impostazioni

- Tag degli eventi imprevisti personalizzati

- I report di analisi delle minacce più recenti per gli attacchi ransomware nel portale di Microsoft Defender

Lavoro in corso basato sull'apprendimento operativo e sulle nuove minacce

Nell'ambito dello strumento continuo del team SecOps ed elaborare le procedure consigliate e le esperienze degli analisti della sicurezza, è consigliabile:

- Aggiornare il catalogo di query di ricerca avanzate con:

- Nuove query basate sui report di analisi delle minacce più recenti nel portale di Microsoft Defender o nel repository GitHub di ricerca avanzata.

- Modifiche a quelle esistenti per ottimizzare l'identificazione delle minacce o per una migliore qualità degli avvisi.

- Aggiornare le regole di rilevamento personalizzate in base a query avanzate di ricerca nuove o modificate.

- Aggiornare il set di attività operative per il rilevamento ransomware.

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender XDR Tech Community.