Passaggio 6. Monitorare i rischi e la conformità dei dispositivi per le baseline di sicurezza

Dopo che l'organizzazione ha distribuito Microsoft Defender per endpoint, è possibile ottenere maggiori informazioni dettagliate e protezione dei dispositivi integrando Microsoft Intune con Defender per endpoint. Per i dispositivi mobili, ciò include la possibilità di monitorare il rischio del dispositivo come condizione per l'accesso. Per dispositivi Windows, è possibile monitorare la conformità di questi dispositivi alle linee di base della sicurezza.

La distribuzione di Microsoft Defender per endpoint include gli endpoint di onboarding. Se è stato usato Intune per eseguire l'onboarding degli endpoint (scelta consigliata), si è connessi Microsoft Intune a Defender per endpoint. Se è stato usato un metodo diverso per eseguire l'onboarding degli endpoint in Defender per endpoint, vedere Configurare Microsoft Defender per endpoint in Intune per assicurarsi di configurare la connessione da servizio a servizio tra Intune e Microsoft Defender per endpoint.

In questa illustrazione:

- Microsoft Defender per endpoint aumenta notevolmente la complessità della protezione dalle minacce per i dispositivi.

- Microsoft Intune consente di impostare i criteri di protezione delle app e gestire i dispositivi (incluse le modifiche di configurazione). Defender per endpoint monitora continuamente i dispositivi alla ricerca di minacce e può intraprendere azioni automatizzate per correggere gli attacchi.

- È possibile usare Intune per eseguire l'onboarding dei dispositivi in Defender per endpoint, che consente a questi dispositivi di funzionare con Microsoft Purview Endpoint Data Loss Prevention (DLP).

Questo articolo include i seguenti passaggi:

- Monitorare il rischio del dispositivo

- Monitorare la conformità per le baseline di sicurezza

Se Defender per Endpoint non è già stato configurato, collaborare con l'amministratore di protezione dalle minacce per configurare l'ambiente di valutazione e pilota. È possibile collaborare con il gruppo pilota per provare le funzionalità di questo articolo.

Monitorare il rischio del dispositivo come condizione per l'accesso

Con Microsoft Defender per Endpoint distribuito, è possibile sfruttare i segnali di rischio dalle minacce. In questo modo è possibile bloccare l'accesso ai dispositivi in base al punteggio di rischio. Microsoft consiglia di consentire l'accesso ai dispositivi con un punteggio di rischio medio o inferiore.

Per Android e iOS/iPadOS, i segnali di minaccia possono essere usati all'interno dei criteri di protezione dell’app (APP). Per altre informazioni, vedere Creare e assegnare criteri di protezione delle app per impostare il livello di rischio del dispositivo.

Per tutte le piattaforme, è possibile impostare il livello di rischio nei criteri di conformità del dispositivo esistente. Per ulteriori informazioni, vedere Creazione di un criterio di accesso condizionale.

Distribuire le baseline di sicurezza e monitorare la conformità per queste impostazioni

Si applica a: Windows 10, Windows 11

Passaggio 5. L'articolo Distribuire i profili di configurazione consiglia di iniziare a usare i profili di configurazione usando le baseline di sicurezza, disponibili per Windows 10 e Windows 11. Microsoft Defender per Endpoint include anche linee di base di sicurezza che forniscono impostazioni che ottimizzano tutti i controlli di sicurezza nello stack di Defender per Endpoint, incluse le impostazioni per il rilevamento e la risposta degli endpoint (EDR). Questi vengono distribuiti anche usando Microsoft Intune.

Idealmente, i dispositivi per cui è stato eseguito l’onboarding in Defender per Endpoint vengono distribuiti su entrambe le linee di base: la linea di base di sicurezza di Windows Intune per proteggere inizialmente Windows e quindi la linea di base di sicurezza di Defender per Endpoint a più livelli per configurare in modo ottimale i controlli di sicurezza per Defender per Endpoint.

Per trarre vantaggio dai dati più recenti sui rischi e sulle minacce e ridurre al minimo i conflitti man mano che le baseline si evolvono, applicare sempre le versioni più recenti delle baseline in tutti i prodotti non appena vengono rilasciate.

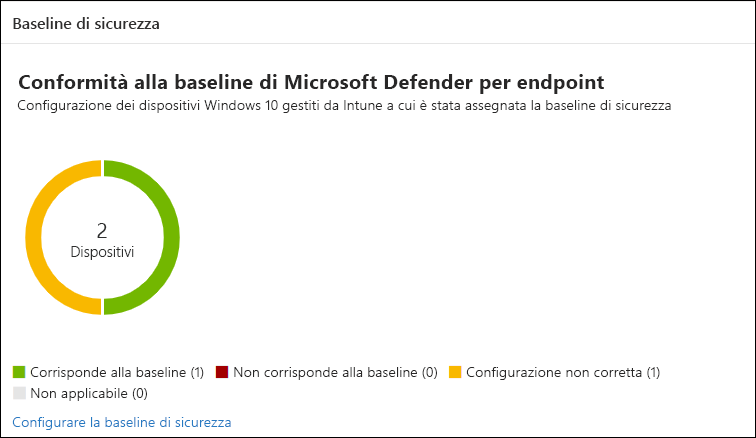

Usando Defender per endpoint, è possibile monitorare la conformità per queste linee di base.

Per distribuire le baseline di sicurezza e monitorare la conformità per queste impostazioni, seguire questa procedura in questa tabella.

| Passaggio | Descrizione |

|---|---|

| 1 | Esaminare i concetti chiave e confrontare Microsoft Defender per Endpoint e le linee di base di sicurezza di Windows Intune. Vedi Aumentare la conformità alla linea di base di Microsoft Defender per Endpoint per avere dei consigli. Vedere Usare le baseline di sicurezza per configurare i dispositivi Windows in Intune per esaminare l'elenco delle baseline di sicurezza disponibili e come evitare conflitti. |

| 2 | Distribuire le impostazioni della linea di base della sicurezza di Windows per Intune. In caso contrario, vedere le indicazioni nel passaggio 5. Distribuire i profili di configurazione. |

| 3 | Distribuire le impostazioni di base di Defender per Endpoint per Intune. Vedere Gestire i profili della linea di base della sicurezza in Microsoft Intune tper creare il profilo e scegliere la versione di base. È possibile seguire le istruzioni qui: Esaminare e assegnare la linea di base di sicurezza di Microsoft Defender per Endpoint. |

| 4 | In Defender per Endpoint, esaminare la scheda della linea di base di sicurezza sulla gestione della configurazione del dispositivo. |

Passaggio successivo

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per